JWT+Interceptor实现无状态登录和鉴权

无状态登录原理

先提一下啥是有状态登录

单台tomcat的情况下:编码的流程如下

- 前端提交表单里用户的输入的账号密码

- 后台接受,查数据库,

- 在数据库中找到用户的信息后,把用户的信息存放到session里面,返回给用户cookie

- 以后用户的请求都会自动携带着cookie去访问后台,后台根据用户的cookie辨识用户的身份

但是有缺点

- 如果有千千万的用户都往session里面存放信息,

- session很难跨服务器,也就是说,用户每次请求,都必须访问同一台tomcat,新的tomcat不认识用户的cookie

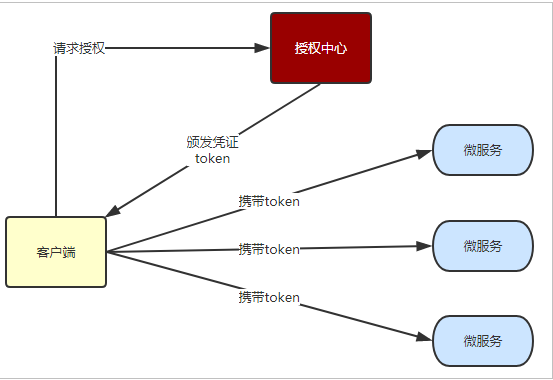

无状态登录

- 对于服务端,不再保存任何用户的信息,对于他们来说,所有的用户地位平等

- 对于用户,他们需要自己携带着信息去访问服务端,携带的信息可以被所有服务端辨认,所以,对于用户,所有的服务地位平等

具体如何实现呢?

- 用户登录,服务端返回给用户的个人信息+token令牌

- 前端为了自己使用方便,将用户的个人信息缓存进浏览器(因为后端只是给了他一个token)

- 用户携带自己的token去访问服务端

- 认证通过,把用户请求的数据返回给客户端

- 以后不论用户请求哪个微服务,都携带着token

- 微服务对token进行解密,判断他是否有效

JWT(Json Web Token)生成规则

整个登录.授权.鉴权的过程token的安全性至关重要,而JWT就是一门有关于如何生成一个不可仿造的token的规范

他是JSON风格轻量级的授权和身份认证规范,可实现无状态、分布式的Web应用授权,而且它不是技术,和语言无关,java有对这个规范的实现 叫做 jjwt -- 点击进入jjwt的github项目

由JWT算法得到的token格式如上图,由头部,载荷,签名三部分组成

头部

由两部分组成,alg表示使用的加密算法 typ表示使用的token的类型载荷,存放用户相关的信息

// 下面是它已经定义好的载荷部分key,也允许我们自定义载荷部分key

iss: jwt签发者

sub: jwt所面向的用户

aud: 接收jwt的一方

exp: jwt的过期时间,这个过期时间必须要大于签发时间

nbf: 定义在什么时间之前,该jwt都是不可用的.

iat: jwt的签发时间

jti: jwt的唯一身份标识,主要用来作为一次性token,从而回避重放攻击。

- 第三步分的签名是由 头+载荷+盐 三部分加密组成

从图可以看出,头部和载荷被串改后,生成的编码会发生改变,因此保证了token的安全 ,还有,载荷部分可解密,因此不要往里面放入敏感的信息(比如密码 )

只要密钥不泄露,别人就无法伪造任何信息

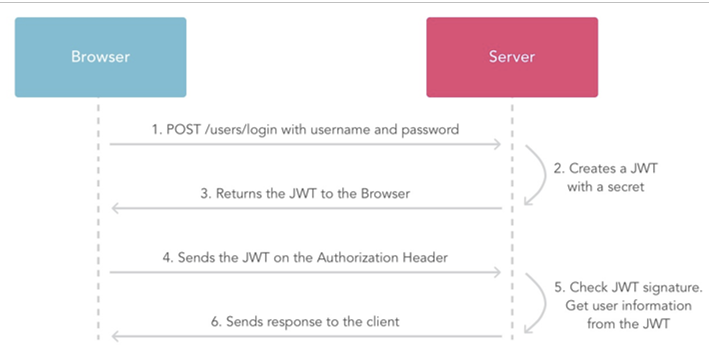

jwt的交互过程

RSA非对称加密算算法

由美国麻 省理工 学院三 位学者 Riv est、Sh amir 及Adleman 研 究发 展出 一套 可实 际使用 的公 开金 钥密 码系 统,那 就是

RSA(Rivest-Shamir-Adleman)密码系统

jwt(是一种非对称加密算法) JWT不一定非要搭配RSA算法,但是拥有RSA算法公钥私钥的特性,会使我们的业务逻辑变的简单,做到校验变少

- 对称加密,如AES(Advanced Encryption Standard) 高级加密标准

- 基本原理:将明文分成N个组,然后使用密钥对各个组进行加密,形成各自的密文,最后把所有的分组密文进行合并,形成最终的密文。

- 优势:算法公开、计算量小、加密速度快、加密效率高

- 缺陷:双方都使用同样密钥,安全性得不到保证

- 非对称加密,如RSA

- 基本原理:同时生成两把密钥:私钥和公钥,私钥隐秘保存,公钥可以下发给信任客户端

- 私钥加密,持有私钥或公钥才可以解密

- 公钥加密,持有私钥才可解密

- 优点:安全,难以破解

- 缺点:算法比较耗时

- 不可逆加密,如MD5,SHA

使用JJWT实现JWT

JJWT(java json web token)

坐标

<dependency>

<groupId>io.jsonwebtoken</groupId>

<artifactId>jjwt</artifactId>

<version>0.9.0</version>

</dependency>

创建jwt令牌

token最终会颁发给前端,这时候就得去和前端的哥们商量它想要什么信息

// 生成令牌,主要是用它生成载荷

JwtBuilder builder = Jwts.builder()

// 设置头部,使用hs256加密, + key,也就是盐

.signWith(SignatureAlgorithm.HS256,"changwu")

// 添加载荷

.setId("666") // 用户id

.setSubject("张三") // 用户名

.setExpiration(new Date(new Date().getTime()+60*1000)) // 过期时间

.setIssuedAt(new Date())// 登录时间

// 添加自定义的键值对

.claim("role","admin");

System.out.println(builder.compact());

经过它处理的token长这个样子, 三部组成

XXX.YYY.ZZZ

解析token

能成功解析出结果的前提是两次的盐是一样的才行

Claims map = Jwts.parser().setSigningKey("changwu")

.parseClaimsJws("eyJhbGciOiJIUzI1NiJ9.eyJqdGkiOiI2NjYiLCJzdWIiOiLlvKDkuIkiLCJleHAiOjE1NjU2MTg1MjUsImlhdCI6MTU2NTYxODQ2NSwicm9sZSI6ImFkbWluIn0.GDVfLq-ehSnMCRoxVcziXkirjOg34SUUPBK5vAEHu80")

.getBody();

System.out.println("用户id" + map.getId());

System.out.println("用户名" + map.getSubject());

System.out.println("token过期时间" + new SimpleDateFormat("yyyy-MM-dd HH:mm:ss").format(map.getExpiration()));

System.out.println("用户登录时间" + new SimpleDateFormat("yyyy-MM-dd HH:mm:ss").format(map.getIssuedAt()));

System.out.println("用户的角色是:"+map.get("role"));

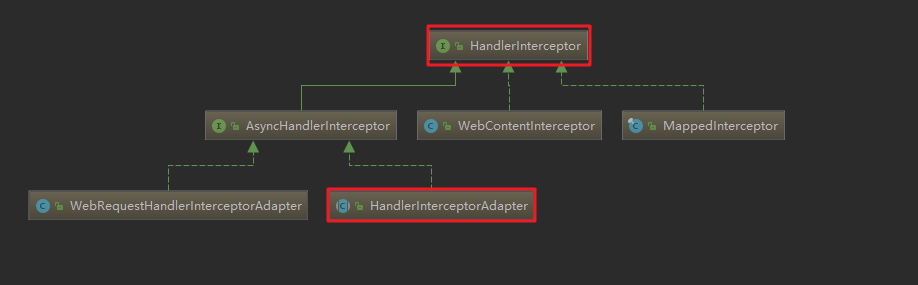

拦截器

注意哦,使用的是SpringMvc的拦截器,而不是Servlet的过滤器

拦截器的体系架构

在拦截器的体系中,我们常用的是上面的来两个

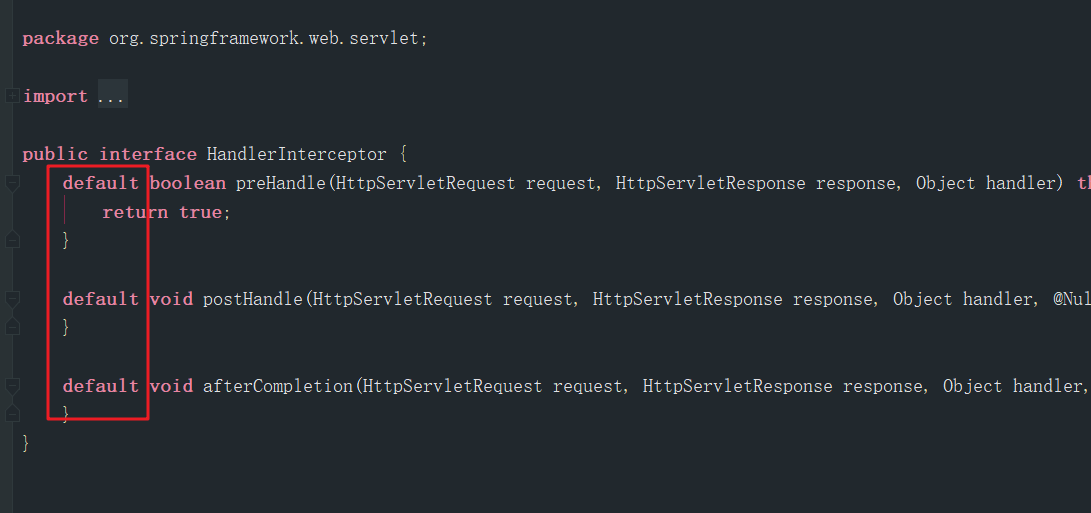

HandlerInterceptor: 是顶级接口如下:

虽然是接口, 但是拥有jdk8的特性,是默认的方法,所以允许我们挑选它的部分方法实现而不会报错

prehandler: 请求到达控制器之间被回调,可以在这里进行设置编码,安全控制,权限校验, 一般全部返回ture,表示放行

postHandler: 控制器处理请求之后生成了ModelAndView,但是未进行渲染,提供了修改ModelAndView的机会

afterCompletion: 返回给用户ModelAndView之后执行, 用于收尾工作

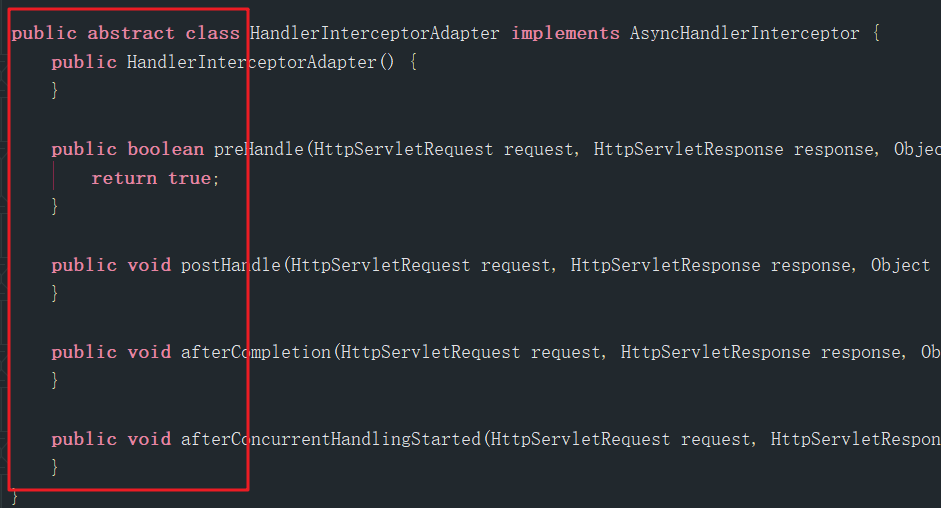

第二个是HandlerInterceptorAdapter如下图

这个适配器方法全是空实现,同样可以满足我们的需求,但是它同时实现了AsyncHandlerInterceptor,拥有了一个新的方法,afterConcrruentHandingStarted(request,response,handler)

这个方法会在Controller方法异步执行时开始执行, 而Interceptor的postHandle方法则是需要等到Controller的异步执行完才能执行

编码实现

其实到这里改如何做已经清晰明了

用户登录,授权

授权的很简单

- 用户发送登录请求提交form表单

- 后端根据用户名密码查询用户的信息

- 把用户的信息封装进jwt的载荷部分

- 返回给前端token

用户再次请求,鉴权

后台会有很多方法需要指定权限的人才能访问, 所谓鉴定权限,其实就是把前端放在请求头中的token信息解析出来,如果解析成功了,说明用户的合法的,否则就提示前端用户没有权限

把token从请求头中解析出来的过程,其实是在大量的重复性工作,所以我们放在拦截器中实现

使用拦截器两步走

第一步,继承HandlerInterAdapter,选择重写它的方法

- 设计的逻辑,这个方法肯定要返回true, 因为后台的方法中肯定存在大量的不需要任何权限就能访问的方法

- 所以这个方法的作用就是,解析出请求头中的用户的权限信息,重新放回到request中,

- 这样每个需要进行权限验证的请求,就不需要再进行解析请求头,而是直接使用当前回调方法的处理结果

@Component

public class RequestInterceptor extends HandlerInterceptorAdapter {

@Autowired

JwtUtil jwtUtil;

// 在请求进入处理器之前回调这个方法

@Override

public boolean preHandle(HttpServletRequest request, HttpServletResponse response, Object handler) throws Exception {

// 获取请求头

String header = request.getHeader("Authorization");

// 请求头不为空进行解析

if (StringUtils.isNotBlank(header)) {

// 按照我们和前端约定的格式进行处理

if (header.startsWith("Bearer ")){

// 得到令牌

String token = header.substring(7);

// 验证令牌

try{ // 令牌的解析这里一定的try起来,因为它解析错误的令牌时,会报错

// 当然你也可以在自定义的jwtUtil中把异常 try起来,这里就不用写了

Claims claims = jwtUtil.parseJWT(token);

String roles =(String) claims.get("roles");

System.err.println("roles=="+roles);

if (roles!=null&&"admin".equals(roles)){

request.setAttribute("role_admin",token);

}

if (roles!=null&&"user".equals(roles)){

request.setAttribute("role_user",token);

}

}catch (Exception e){

throw new RuntimeException("令牌不存在");

}

}

}

return true;

}

}

这样 控制器中的方法需要进行权限验证时,就免去了解析的麻烦,直接从request中获取即可

第二步,将拦截器注册进容器

@Configuration

public class InterceptorConfig extends WebMvcConfigurationSupport {

@Autowired

RequestInterceptor requestInterceptor;

// 注册拦截器

protected void addInterceptors(InterceptorRegistry registry) {

registry.addInterceptor(requestInterceptor)

.addPathPatterns("/**")

.excludePathPatterns("/user/login/**");

}

}

JWT+Interceptor实现无状态登录和鉴权的更多相关文章

- Django基于JWT实现微信小程序的登录和鉴权

什么是JWT? JWT,全称Json Web Token,用于作为JSON对象在各方之间安全地传输信息.该信息可以被验证和信任,因为它是数字签名的. 与Session的区别 一.Session是在服务 ...

- 无线端安全登录与鉴权一之Kerberos

无线端登录与鉴权是安全登录以及保证用户数据安全的第一步,也是最重要的一步.之前做过一个安全登录与鉴权的方案,借这个机会,系统的思考一下,与大家交流交流 先介绍一下TX系统使用的Kerberos方案,参 ...

- ASP.NET Core 使用 JWT 搭建分布式无状态身份验证系统

为什么使用 Jwt 最近,移动开发的劲头越来越足,学校搞的各种比赛都需要用手机 APP 来撑场面,所以,作为写后端的,很有必要改进一下以往的基于 Session 的身份认证方式了,理由如下: 移动端经 ...

- java无状态登录实现方式之ThreadLocal+Cookie

注:本文提到的无状态指的是无需session完毕认证.取用户封装信息. 无状态的优点: 1.多应用单点登录:在多应用的时候仅仅需在登录server登录后.各子应用无需再次登录. 2.多server集群 ...

- 单点登录SSO+鉴权

一.单点登录原理 1.登录 2.注销 --------------------------------------------------------------------------------- ...

- SpringSecurity动态加载用户角色权限实现登录及鉴权

很多人觉得Spring Security实现登录验证很难,我最开始学习的时候也这样觉得.因为我好久都没看懂我该怎么样将自己写的用于接收用户名密码的Controller与Spring Security结 ...

- shiro jwt 构建无状态分布式鉴权体系

一:JWT 1.令牌构造 JWT(json web token)是可在网络上传输的用于声明某种主张的令牌(token),以JSON 对象为载体的轻量级开放标准(RFC 7519). 一个JWT令牌的定 ...

- http无状态和鉴权解决四种方案

http协议本身是无状态的,但是在实际的web开发中常有一些操作需要有状态.比如想要访问一些私人访问权限的文章,或者这种操作需要明确当前用户身份. 显然,最简单的方案就是每次都发送账户和密码,但是这样 ...

- 使用JWT+RSA完成SSO单点登录

无状态登录原理 1.1.什么是有状态? 有状态服务,即服务端需要记录每次会话的客户端信息,从而识别客户端身份,根据用户身份进行请求的处理,典型的设计如tomcat中的session. 例如登录:用户登 ...

随机推荐

- CS程序和BS程序文字转语音

一.项目中一直用到了文字转语音的功能,需求也比较简单,就是将一段报警信息通过语音的方式播放出来,之前一直采用CS客户端,利用微软自带的Speech语音播放库就可以完成, 1.1 封装winSpedk类 ...

- Atlassian In Action-Jira之核心配置(二)

道生一,一生二,二生三,三生万物. --<道德经> 如果说第一节的指导思想是管理之"道",那我们本节的核心配置就是Jira系统之"道"了.有了核心配 ...

- C程序中可怕的野指针

一.疑问点指针是C语言一个很强大的功能,同时也是很容易让人犯错的一个功能,用错了指针,轻者只是报个错,重者可能整个系统都崩溃了.下面是大家在编写C程序时,经常遇到的一种错误的使用方法,也许在你的学习和 ...

- Hadoop FAQ

测试环境: Hadoop 2.6.0-cdh5.7.1 apache-kylin-2.0.0-bin kylin运行check-env.sh时,报如下警告: WARN util.NativeCodeL ...

- 各类最短路算法基本模板-C++

原文转自:https://blog.csdn.net/changjiale110/article/details/77394650 感谢. #define Max 0x3f3f3f3f #define ...

- 从0系统学Android--1.3创建你的第一个 Android 项目

1.3 创建你的第一个 Android 项目 环境搭建完成后,我们就可以写下我们的第一个项目了. 1.3.1 创建 HelloWorld 项目 在 Android Studio 的欢迎页面点击 Sta ...

- 渐进式web应用开发---ajax本地数据存储(四)

在前几篇文章中,我们使用service worker一步步优化了我们的页面,现在我们学习使用我们之前的indexedDB, 来缓存我们的ajax请求,第一次访问页面的时候,我们请求ajax,当我们继续 ...

- Linux运维跳槽必备

Linux运维跳槽必备的40道面试精华题 1.什么是运维?什么是游戏运维?1)运维是指大型组织已经建立好的网络软硬件的维护,就是要保证业务的上线与运作的正常, 在他运转的过程中,对他进行维护,他集合了 ...

- C#中用WMI实现对驱动的查询

using System; using System.Collections.Generic; using System.ComponentModel; using System.Data; usin ...

- 【HDOJ】2007平方和与立方和

Problem Description 给定一段连续的整数,求出他们中所有偶数的平方和以及所有奇数的立方和. Input 输入数据包含多组测试实例,每组测试实例包含一行,由两个整数m和n组成. ...