74CMS 3.0 存储型XSS漏洞

一、 启动环境

1.双击运行桌面phpstudy.exe软件

2.点击启动按钮,启动服务器环境

二、代码审计

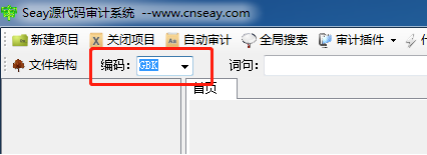

1.双击启动桌面Seay源代码审计系统软件

2.因为74CMS3.0源代码编辑使用GBK编辑,所以首先需要先将编码改成GBK

3.点击新建项目按钮,弹出对画框中选择(C:\phpStudy\WWW\74cms),点击确定

漏洞分析

1.点击展开左侧link目录,弹出的下拉列表中双击add_link.php文件,右侧页面可以看到相关代码。

elseif ($act=="save")

{

if ($_CFG['app_link']<>"1")

{

showmsg('已停止自助申请链接,请联系网站管理员!',1);

}

else

{

$setsqlarr['link_name']=trim($_POST['link_name'])?trim($_POST['link_name']):showmsg('您没有填写标题!',1);

$setsqlarr['link_url']=trim($_POST['link_url'])?trim($_POST['link_url']):showmsg('您没有填写链接地址!',1);

$setsqlarr['link_logo']=trim($_POST['link_logo']);

$setsqlarr['app_notes']=trim($_POST['app_notes']);

$setsqlarr['alias']=trim($_POST['alias']);

$setsqlarr['display']=2;

$setsqlarr['type_id']=2;

$link[0]['text'] = "返回网站首页";

$link[0]['href'] =$_CFG['site_dir'];

!inserttable(table('link'),$setsqlarr)?showmsg("添加失败!",0):showmsg("添加成功,请等待管理员审核!",2,$link);

}

}

2.程序首先检测网站是否开启自助申请链接,如果没有,将阻止用户申请。 紧接着网站将获取到链接名字、URL、logo、说明等赋值到setsqlarr数组,最后将数据插入到数据库中。 文件开始程序依然包含了公共文件/include/common.inc.php,程序内部使用了str_tags去除HTML和PHP标签,所以,凡是带有尖括号的一律会被过滤掉。

3. 后台/admin/admin_link.php负责管理申请的友情链接

if($act == 'list')

{

check_permissions($_SESSION['admin_purview'],"link_show");

require_once(QISHI_ROOT_PATH.'include/page.class.php');

$oederbysql=" order BY l.show_order DESC";

$key=isset($_GET['key'])?trim($_GET['key']):"";

$key_type=isset($_GET['key_type'])?intval($_GET['key_type']):"";

if ($key && $key_type>0)

{

if ($key_type===1)$wheresql=" WHERE l.link_name like '%{$key}%'";

elseif ($key_type===2)$wheresql=" WHERE l.link_url like '%{$key}%'";

}

else

{

!empty($_GET['alias'])? $wheresqlarr['l.alias']=trim($_GET['alias']):'';

!empty($_GET['type_id'])? $wheresqlarr['l.type_id']=intval($_GET['type_id']):'';

if (is_array($wheresqlarr)) $wheresql=wheresql($wheresqlarr);

}

$joinsql=" LEFT JOIN ".table('link_category')." AS c ON l.alias=c.c_alias ";

$total_sql="SELECT COUNT(*) AS num FROM ".table('link')." AS l ".$joinsql.$wheresql;

$page = new page(array('total'=>get_total($total_sql), 'perpage'=>$perpage));

$currenpage=$page->nowindex;

$offset=($currenpage-1)*$perpage;

$link = get_links($offset, $perpage,$joinsql.$wheresql.$oederbysql);

$smarty->assign('link',$link);

$smarty->assign('page',$page->show(3));

$smarty->assign('upfiles_dir',$upfiles_dir);

$smarty->assign('get_link_category',get_link_category());

$smarty->display('link/admin_link.htm');

}

4.程序首先检查管理员权限,然后获取前端页面传过来进行拼接SQL语句,最后进入到get_links函数内部进行数据库查询查询

function get_links($offset, $perpage, $get_sql= '')

{

global $db;

$row_arr = array();

$limit=" LIMIT ".$offset.','.$perpage;

$result = $db->query("SELECT l.*,c.categoryname FROM ".table('link')." AS l ".$get_sql.$limit);

while($row = $db->fetch_array($result))

{

$row_arr[] = $row;

}

return $row_arr;

}

5.查询完成以后将获得结果传入到/link/admin_link.htm文件中

<tr>

<td class="admin_list admin_list_first">

<input name="id[]" type="checkbox" value="{#$list.link_id#}" />

<a href="{#$list.link_url#}" target="_blank" {#if $list.display<>"1"#}style="color:#CCCCCC"{#/if#}>{#$list.link_name#}</a>

{#if $list.Notes<>""#}

<img src="data:images/comment_alert.gif" border="0" class="vtip" title="{#$list.Notes#}" />

{#/if#}

{#if $list.link_logo<>""#}

<span style="color:#FF6600" title="<img src={#$list.link_logo#} border=0/>" class="vtip">[logo]</span>

{#/if#}

{#if $list.display<>"1"#}

<span style="color: #999999">[不显示]</span>

{#/if#}

</td>

6.模板文件中显示logo直接使用数据库传入过来的link_logo参数,并将作为img图像 src的参数,并且src参数用户可控,所以构成存储型XSS。

漏洞利用

1.首先点击网站底部的申请友情连接

2.弹出的页面中,输入如下参数,然后点击提交

其中Logo地址处为真正的攻击payload,x为了使img图像报错,然后调用onerror参数弹出对话框。 3.登录后台,依次点击广告->友情链接,将鼠标移动到LOGO位置,页面立刻弹出对话框

74CMS 3.0 存储型XSS漏洞的更多相关文章

- 74CMS3.0储存型XSS漏洞代码审计

发现一个总结了乌云以前代码审计案例的宝藏网站:https://php.mengsec.com/ 希望自己能成为那个认真复现和学习前辈们思路的那个人,然后准备慢慢开始审计一些新的小型cms了 骑士cms ...

- Java Web开发 - 持久型/存储型XSS漏洞

Java Web开发 - 持久型/存储型XSS漏洞 1.什么是XSS漏洞攻击? XSS是跨站脚本攻击(Cross Site Scripting)的简称,之所以叫XSS而不是CSS相比大家都能明白了吧, ...

- 【代码审计】eduaskcms_v1.0.7前台存储型XSS漏洞分析

0x00 环境准备 eduaskcms官网:https://www.eduaskcms.xin 网站源码版本:eduaskcms-1.0.7 程序源码下载:https://www.eduaskcm ...

- 【代码审计】iZhanCMS_v2.1 前台存储型XSS漏洞分析

0x00 环境准备 iZhanCMS官网:http://www.izhancms.com 网站源码版本:爱站CMS(zend6.0) V2.1 程序源码下载:http://www.izhancms ...

- 【代码审计】大米CMS_V5.5.3 后台多处存储型XSS漏洞分析

0x00 环境准备 大米CMS官网:http://www.damicms.com 网站源码版本:大米CMS_V5.5.3试用版(更新时间:2017-04-15) 程序源码下载:http://www ...

- Phpwind v9.0 存储型xss跨站漏洞

漏洞版本: Phpwind v9.0 漏洞描述: Phpwind专注于中小网站应用的整合和价值的发掘,我们认为,以社区为网站的基础,可以提供丰富的应用,满足人们获取信息.交流.娱乐.消费等生活需求.获 ...

- 存储型XSS靶场作业

首先进入靶场:http://59.63.200.79:8082/index.php xss平台使用:xss8c 发现CMS版本号,搜索是否此版本号存在可利用漏洞: 找到存储型xss漏洞,在xss平台生 ...

- DVWA之Stored XSS(存储型XSS)

目录 Low Medium High Impossible Low 源代码: <?php if( isset( $_POST[ 'btnSign' ] ) ) { // Get input $m ...

- 【代码审计】QYKCMS_v4.3.2 前台存储型XSS跨站脚本漏洞分析

0x00 环境准备 QYKCMS官网:http://www.qykcms.com/ 网站源码版本:QYKCMS_v4.3.2(企业站主题) 程序源码下载:http://bbs.qingyunke. ...

随机推荐

- 流量录制与回放在vivo的落地实践

一.为什么要使用流量录制与回放? 1.1 vivo业务状况 近几年,vivo互联网领域处于高速发展状态,同时由于vivo手机出货量一直在国内名列前茅,经过多年积累,用户规模非常庞大.因此,vivo手机 ...

- 垃圾陷阱 && [NOIP2014 提高组] 飞扬的小鸟

#include<bits/stdc++.h> using namespace std; int d,n,dp[1010]; struct node{int t,f,h;} a[1010] ...

- Solution -「CF 1586F」Defender of Childhood Dreams

\(\mathcal{Description}\) Link. 定义有向图 \(G=(V,E)\),\(|V|=n\),\(\lang u,v\rang \in E \Leftrightarr ...

- 我们一起来学Shell - shell的函数

文章目录 定义函数 执行不带参数的函数 执行带参数的函数 函数的执行总结 我们一起来学Shell - 初识shell 我们一起来学Shell - shell的变量 我们一起来学Shell - shel ...

- application.yaml配置文件

spring boot还支持yaml格式的配置文件.这种格式文件是JSON超集文件格式,其以数据为中心,扩展名可是是yml和yaml. yaml格式文件以key/value的格式配置属性,使用缩进控制 ...

- JwtAccessTokenConverter问题整理

Cannot convert access token to JSON 授权服务颁发token(未进行公私钥加密)后,携带此token请求资源服务,提示此错误. 使用token可以在线解析,跟踪代码后 ...

- 【转】k8s集群自定义clusterRole样例

对pod资源可以删除,进入终端执行命令,其他资源只读权限 apiVersion: rbac.authorization.k8s.io/v1 kind: ClusterRole metadata: an ...

- RFC2544丢包率测试——信而泰网络测试仪实操

文章关键词:RFC2544.丢包率.吞吐量. 丢包率概述: 丢包率(Frame Loss Rate)测试的目的是确定DUT在不同的负载和帧长度条件下的丢包率.在稳定负载下,由于网络设备资源缺乏,应该正 ...

- C#早期绑定&后期绑定

早期绑定(early binding),又可以称为静态绑定(static binding).在使用某个程序集前,已知该程序集里封装的方法.属性等.则创建该类的实例后可以直接调用类中封装的方法. 后期绑 ...

- 系统资源监控——联用awk与grep文本处理工具,截取磁盘使用量字段

一.使用到的命令行 1.df : df -h #将磁盘使用量用表的形式呈现. 2.awk: awk '{print $5}' #默认分隔符是空格,$后的数字是指定从第几列开始截取. awk -F [] ...