Podman容器技术基础

Podman容器技术基础

简介

Podman 是一个开源的容器运行时项目,可在大多数 Linux 平台上使用。Podman 提供与 Docker 非常相似的功能。正如前面提到的那样,它不需要在你的系统上运行任何守护进程,并且它也可以在没有 root 权限的情况下运行。

Podman 可以管理和运行任何符合 OCI(Open Container Initiative)规范的容器和容器镜像。Podman 提供了一个与 Docker 兼容的命令行前端来管理 Docker 镜像。

Podman和Docker的主要区别是什么?

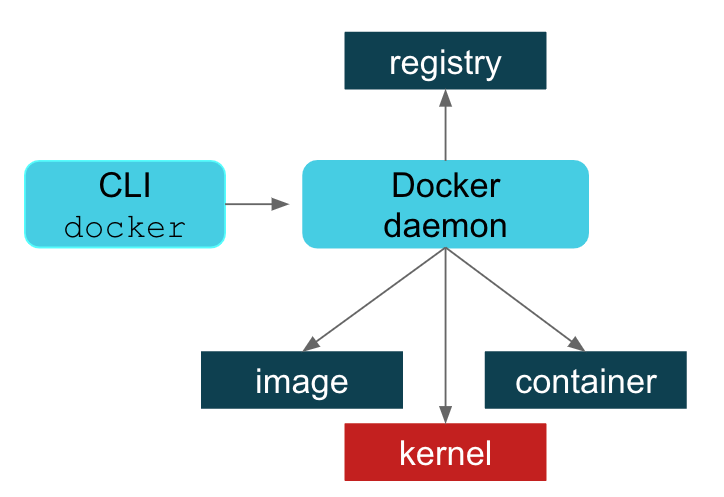

- dockers在实现CRI的时候,它需要一个守护进程,其次需要以root运行,因此这也带来了安全隐患。

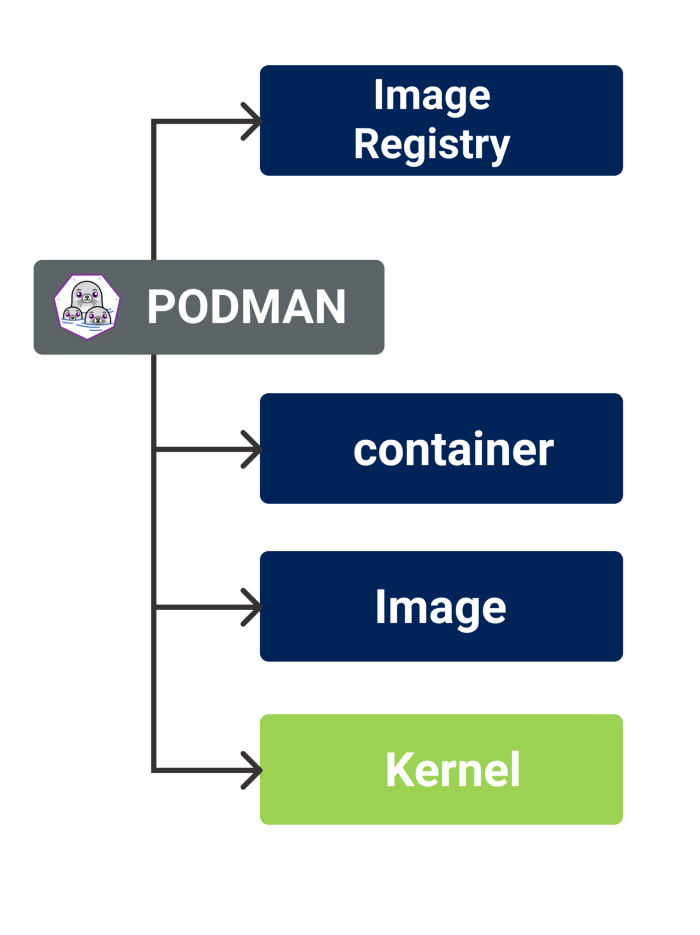

- podman不需要守护程序,也不需要root用户运行,从逻辑架构上,比docker更加合理。

- 在docker的运行体系中,需要多个daemon才能调用到OCI的实现RunC。

- 在容器管理的链路中,Docker Engine的实现就是dockerd

- daemon,它在linux中需要以root运行,dockerd调用containerd,containerd调用containerd-shim,然后才能调用runC。顾名思义shim起的作用也就是“垫片”,避免父进程退出影响容器的运训

- podman直接调用OCI,runtime(runC),通过common作为容器进程的管理工具,但不需要dockerd这种以root身份运行的守护进程。

- 在podman体系中,有个称之为common的守护进程,其运行路径通常是/usr/libexec/podman/conmon,它是各个容器进程的父进程,每个容器各有一个,common的父则通常是1号进程。podman中的common其实相当于docker体系中的containerd-shim。

Podman的使用与docker有什么区别?

podman的定位也是与docker兼容,因此在使用上面尽量靠近docker。在使用方面,可以分成两个方面来说,一是系统构建者的角度,二是使用者的角度。

在系统构建者方面,用podman的默认软件,与docker的区别不大,只是在进程模型、进程关系方面有所区别。如果习惯了docker几个关联进程的调试方法,在podman中则需要适应。可以通过pstree命令查看进程的树状结构。总体来看,podman比docker要简单。由于podman比docker少了一层daemon,因此重启的机制也就不同了。

在使用者方面,podman与docker的命令基本兼容,都包括容器运行时(run/start/kill/ps/inspect),本地镜像(images/rmi/build)、镜像仓库(login/pull/push)等几个方面。因此podman的命令行工具与docker类似,比如构建镜像、启停容器等。甚至可以通过alias

docker=podman可以进行替换。因此,即便使用了podman,仍然可以使用http://docker.io作为镜像仓库,这也是兼容性最关键的部分。

安装

环境:Centos8

[root@cent1 ~]# dnf -y install podman #dnf安装

[root@cent1 ~]# vim /etc/containers/registries.conf #编辑配置文件

unqualified-search-registries = ["docker.io"] #要使用的官方镜像仓库

[[registry]] #自定义搜索器

#prefix = "docker.io" #仓库前缀,这里不使用

location = "rpnfe8c5.mirror.aliyuncs.com" #加速器地址,这里使用的是阿里云加速器地址

基础命令

镜像管理

podman search 检索镜像

podman pull 获取镜像

podman images 列出镜像

podman image Is 列出镜像

podman rmi 删除镜像

podman image rm 删除镜像

podman save 导出镜像

podman load 导入镜像

podmanfile 定制镜像(三个)

podman build 构建镜像

podman run 运行镜像

podmanfile 常用指令(四个)

COPY 复制文件

ADD 高级复制

CMD 容器启动命令

ENV 环境变量

EXPOSE 暴露端口

示例:

[root@cent1 ~]# podman pull busybox #默认从官方仓库拖取镜像

Resolved "busybox" as an alias (/etc/containers/registries.conf.d/000-shortnames.conf)

Trying to pull docker.io/library/busybox:latest...

Getting image source signatures

Copying blob 50783e0dfb64 done

Copying config 7a80323521 done

Writing manifest to image destination

Storing signatures

7a80323521ccd4c2b4b423fa6e38e5cea156600f40cd855e464cc52a321a24dd

[root@cent1 ~]# podman images #查看当前镜像列表

REPOSITORY TAG IMAGE ID CREATED SIZE

docker.io/library/busybox latest 7a80323521cc 13 days ago 1.47 MB

[root@cent1 ~]# podman login #登录账户,因为配置了docker官方镜像仓库,所以默认登录的也是docker hub账户

Username: xiang0311 #账户名

Password: #输入密码

Login Succeeded!

[root@cent1 ~]# podman search xiang0311 #检索账户下有哪些镜像

INDEX NAME DESCRIPTION STARS OFFICIAL AUTOMATED

docker.io docker.io/xiang0311/centos 0

docker.io docker.io/xiang0311/archer 0

docker.io docker.io/xiang0311/centos-httpd 0

docker.io docker.io/xiang0311/busybox 0

[root@cent1 ~]# podman pull xiang0311/busybox:v1 #拖取自己账户下的镜像

Resolving "xiang0311/busybox" using unqualified-search registries (/etc/containers/registries.conf)

Trying to pull docker.io/xiang0311/busybox:v1...

Getting image source signatures

Copying blob 900aaabb02f1 done

Copying config beae173cca done

Writing manifest to image destination

Storing signatures

beae173ccac6ad749f76713cf4440fe3d21d1043fe616dfbe30775815d1d0f6a

容器管理

podman run 创建并启动容器

podman start 启动容器

podman ps 查看容器

podman stop 终止容器

podman restart 重启容器

podman attach 进入容器

podman exec 进入容器

podman export 导出容器

podman import 导入容器快照

podman rm 删除容器

podman logs 查看日志

示例:

[root@cent1 ~]# podman run -dit --name busybox busybox:latest #创建容器并后台运行

eeeb0a67e91047ce6c910a330abc7ba53400bc2b89249c06ec6f2fbc14bdd58b

[root@cent1 ~]# podman ps #查看正在运行的容器

CONTAINER ID IMAGE COMMAND CREATED STATUS PORTS NAMES

eeeb0a67e910 docker.io/library/busybox:latest sh 31 hours ago Up 4 seconds ago busybox

[root@cent1 ~]# podman attach busybox #进入容器,退出后自动关闭容器

/ # exit

[root@cent1 ~]# podman exec -it busybox /bin/sh #进入容器,退出后不会自动关闭容器

/ #

podmanfile 常用指令(四个)

- COPY 复制文件

- ADD 高级复制

- CMD 容器启动命令

- ENV 环境变量

- EXPOSE 暴露端口

Podman容器技术基础的更多相关文章

- docker容器技术基础之联合文件系统OverlayFS

我们在上篇介绍了容器技术中资源隔离与限制docker容器技术基础之linux cgroup.namespace 这篇小作文我们要尝试学习容器的另外一个重要技术之联合文件系统之OverlayFS,在介绍 ...

- docker容器技术基础入门

目录 docker容器技术基础入门 容器(Container) 传统虚拟化与容器的区别 Linux容器技术 Linux Namespaces CGroups LXC docker基本概念 docker ...

- Docker容器技术基础

Docker基础 目录 Docker基础 容器(Container) 传统虚拟化与容器的区别 Linux容器技术 Linux Namespaces CGroups LXC docker基本概念 doc ...

- Docker 学习1 容器技术基础入门

一.虚拟化 1.主机级别虚拟化(两种) a.类型一虚拟化:在硬件上直接安装hyper-ver,然后再安装虚拟机 1).操作系统就两棵树:进程树,文件系统树. 2).一个内核只能有一个root b.类型 ...

- Docker容器技术-基础与架构

一.什么是容器 容器是对应用程序及其依赖关系的封装. 1.容器的优点 容器与主机的操作系统共享资源,提高了效率,性能损耗低 容器具有可移植性 容器是轻量的,可同时运行数十个容器,模拟分布式系统 不必花 ...

- 1.docker容器技术基础入门

内容来自:https://www.cnblogs.com/marility/p/10215062.html https://blog.51cto.com/gouyc/2310785?source=dr ...

- 1、docker容器技术基础入门

Docker和传统虚拟机的区别 参考文章: https://lwn.net/Articles/531114/ 操作中的命名空间详解 https://blog.yadu ...

- Docker容器技术-基础命令

一.基础命令 1.运行一个镜像 [root@bogon ~]# docker run debian echo "Hello World" Unable to find image ...

- docker容器技术基础之linux cgroup、namespace

一.开头 接触过docker的同学多多少少听过这样一句话"docker容器通过linux namespace.cgroup特性实现资源的隔离与限制".今天我们来尝试学习一下这两个东 ...

随机推荐

- 记一次 .NET 某智慧物流 WCS系统 CPU 爆高分析

一:背景 1. 讲故事 哈哈,再次见到物流类软件,上个月有位朋友找到我,说他的程序出现了 CPU 爆高,让我帮忙看下什么原因,由于那段时间在苦心研究 C++,分析和经验分享也就懈怠了,今天就给大家安排 ...

- vue项目导航菜单实现

vue项目导航菜单问题 目标:横向菜单点击跳转,颜色变换,刷新可保持状态 // 模板template中通过循环菜单列表生成,动态类名改变颜色 <li v-for="(item, ind ...

- Odoo14 groups && rule

# Odoo14 groups && rule # admin账户以及权限的来源: # admin创建代码在:odoo/odoo/addons/base/data/res_users_ ...

- Luogu3275 [SCOI2011]糖果 (差分约束)

逆序建超级源快十倍还行 #include <cstdio> #include <iostream> #include <cstring> #include < ...

- bash脚本里的-h是什么意思?

问题描述 我在看脚本的时候,看到了下面代码 其中的-h "$PRG"我一时没明白是在判断什么东西.然后翻阅了一下菜鸟教程和其他教程,都没有说. 问题解决 -h其实是在判断这个文件是 ...

- 使springAOP生效不一定要加@EnableAspectJAutoProxy注解

在上篇文章<springAOP和AspectJ有关系吗?如何使用springAOP面向切面编程>中遗留了一个问题,那就是在springboot中使用springAOP需要加@EnableA ...

- 用Socket套接字发送和接收文件(中间用数组存取)

创建服务端: public class TcpFileServer { public static void main(String[] args) throws Exception { //1创建S ...

- Prometheus+Grafana监控-基于docker-compose搭建

前言 Prometheus Prometheus 是有 SoundCloud 开发的开源监控系统和时序数据库,基于 Go 语言开发.通过基于 HTTP 的 pull 方式采集时序数据,通过服务发现或静 ...

- QQ高级功能

本篇文章为微信公众号:酿俗 教学内容请跟着小编一起探索吧! 第一步解锁微信豆影藏内容 随后下载需要的材料,注意!手机可能会提示有病毒!这里使用这些功能报病毒很正常 其实并没有病毒只是手机厂商的安全系统 ...

- java基础———标识符和关键字

标识符以字母开头 (A-Z)或(a-z) 美元符($) 下划线(_) 不能以关键字作为变量名或者方法名 标识符大小写不能混淆 可以中文(不建议) 常用的关键字