记录一次有意思的XSS过滤绕过

我的朋友赵一天今晚给我发了一个站,跟我说他xss绕不过去,让我试试。我正好无事,就帮她看看咯。

通过赵一天发我的站点,说实话,我自己学到了很多东西,感谢大佬的教诲。今天分享出来:

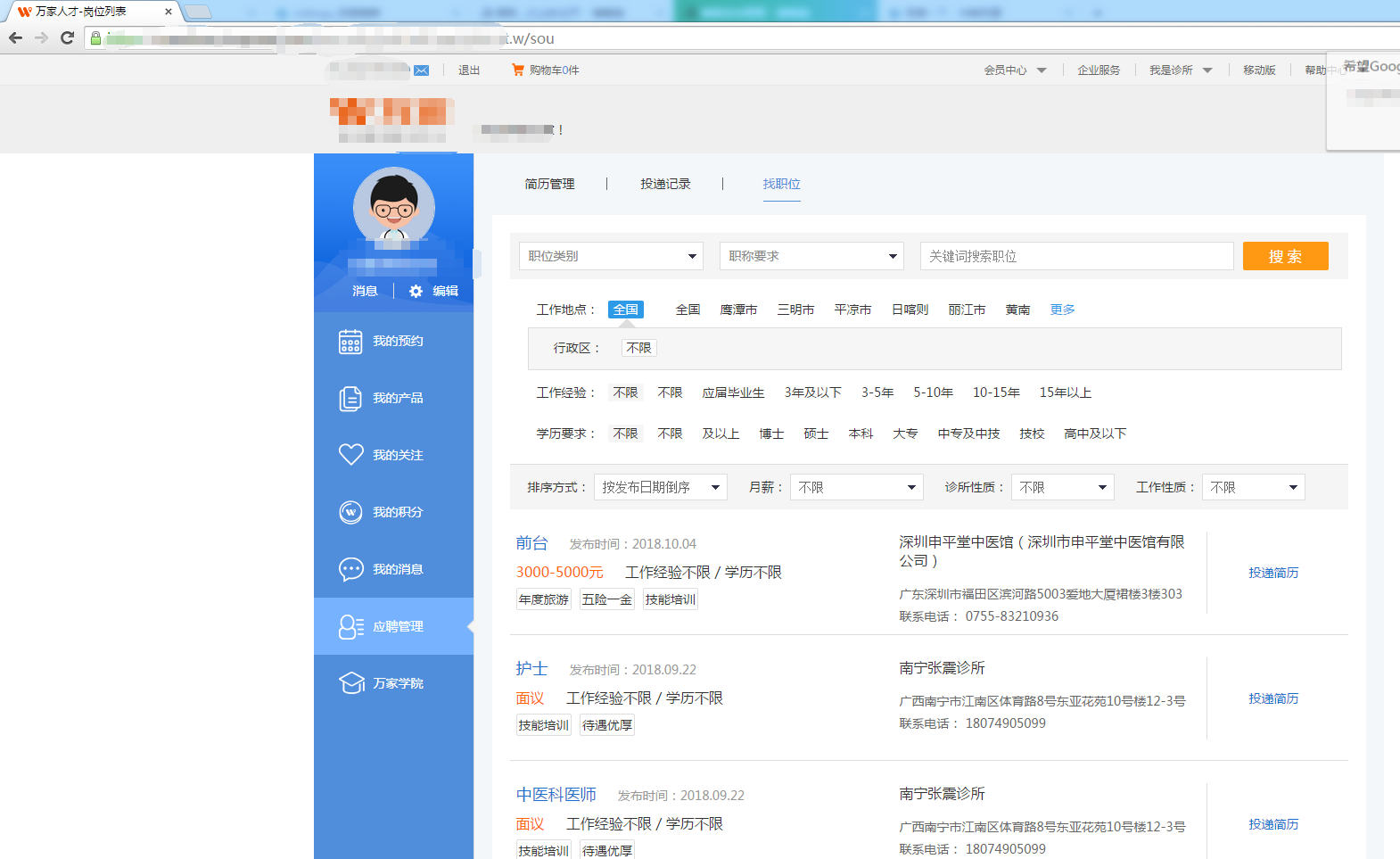

站点:xxx.com/sou

当我尝试:

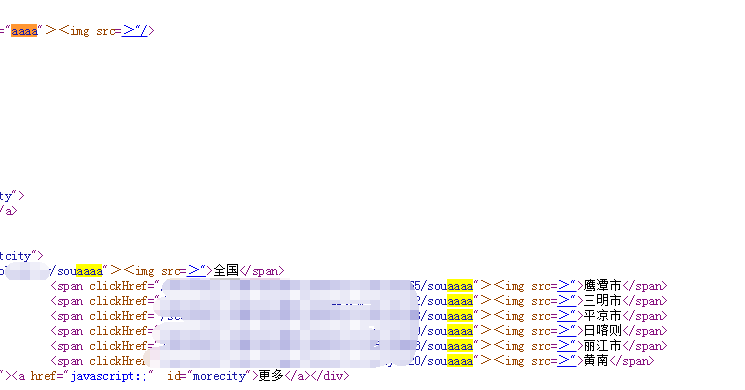

xxx.com/souaaaa

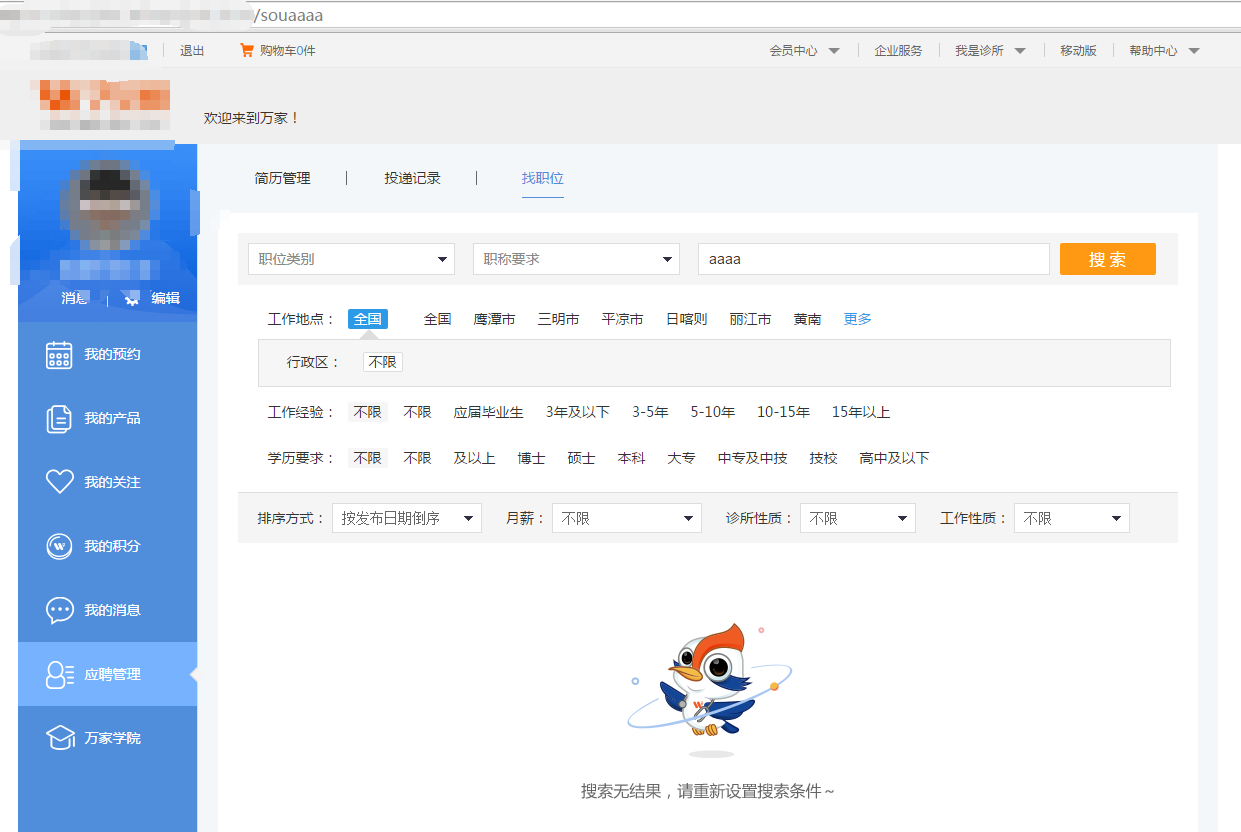

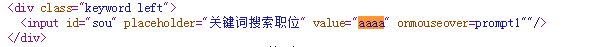

我们查看源码或者f12 Ctrl+f搜索aaaa:

颇为震惊,搜索结果有400多条。。

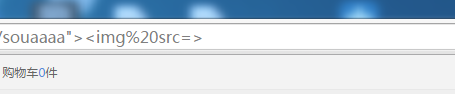

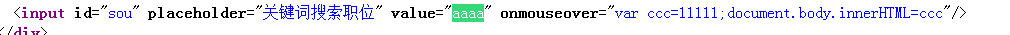

首先是我们发现第一处利用是<input>标签,下面的都是href=""中利用

继续往下看看aaaa还在哪些标签里面:

下面大部分都是a标签。。

继续往下看:

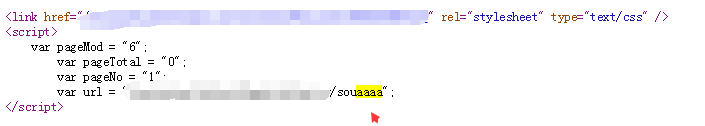

我们发现aaaa在我们的js中。

ok我们整理好了,我们输入的aaaa在input,a和js中输出了。

现在我们以input元素为例子尝试去xss攻击:

首先我先尝试闭合标签:

然后查看源码:

真刺激,我们输入的>被转义成了全角的>

无法利用了

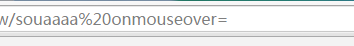

换个姿势我们还能" onxx=

我们试试:

查看源码:

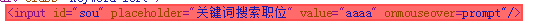

没有对onxxx进行过滤,庆幸的是咱们可以onxxx

这里就用onmouseover了。那么我们直接 "%20onmouseover=alert(1)"

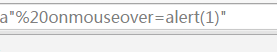

我们发现没有弹窗。。看看怎么回事吧。。

""(1)""

观察发现,过滤了alert这个弹窗事件,括号变成了中午的括号:

我这里采取的措施:把alert事件改成

过滤了alert

我们尝试其他弹窗方法,confirm和prompt,因为过滤了括号,所以使用``(反引号进行利用):

尝试:

查看源码:

prompt没被过滤掉,反引号被过滤了。。头大了 。

然后我尝试对其进行各种编码再次查看源码:

变成这个样子,现在我们来总结下我们的过滤问题:

1.全局的过滤了(),当攻击者输入()将会转义成中文的括号

2.当攻击者对()进行编码处理直接不显示信息被过滤

3.当攻击者输入>会被转义成全角的>

首先从这里看来我们无法明面上进行弹窗xss了。。

那么我们使用另一种思路

从onxxx=下手

onxxx=内容=<script>内容</script>

我首先选择document节点,因为过滤了()所以我不能document.getElementById(id)肯定会被过滤。。。

那么我现在想加载document还想要不被过滤?怎么做? 选择一个不使用()的不就可以了吗。

我尝试:看看是否可以

除了这种方法我们还有其他办法执行吗?

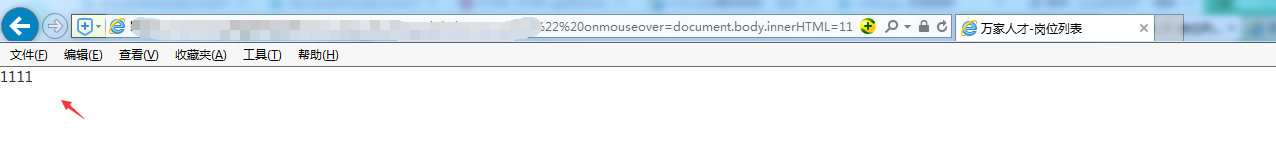

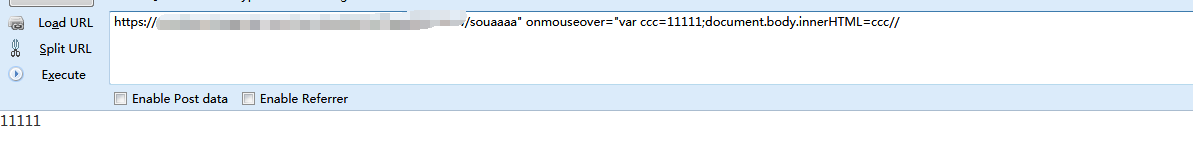

答案是肯定有:" onmouseover="var ccc=11111;document.body.innerHTML=ccc//

成功闭合

对于xss我们的感觉就是必须得弹窗,这里没弹窗,我们的目标,不弹窗誓不罢休:

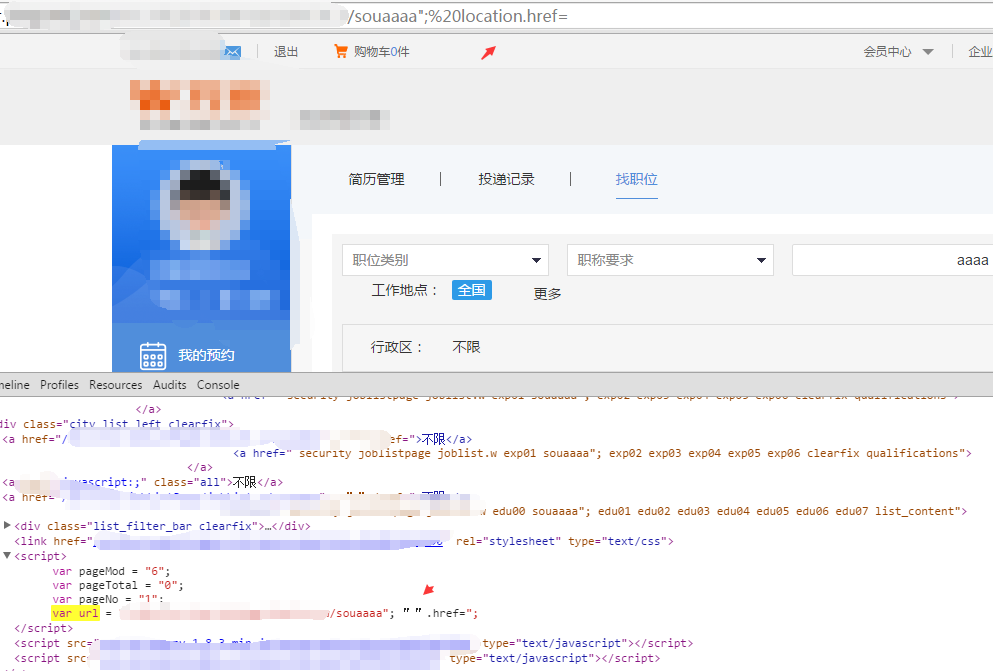

我们知道location.hash这个属性

今天我们要讲解一个新知识点,docuemt.URL

document.URL属性包含页面完整的URL比如:{协议}://{用户名}:{密码}@{主机名}:{端口号}/{路径}/{文件}?{参数}

他的功能和location.hash类似,我们可以#xss payload利用:

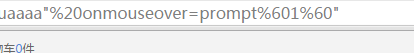

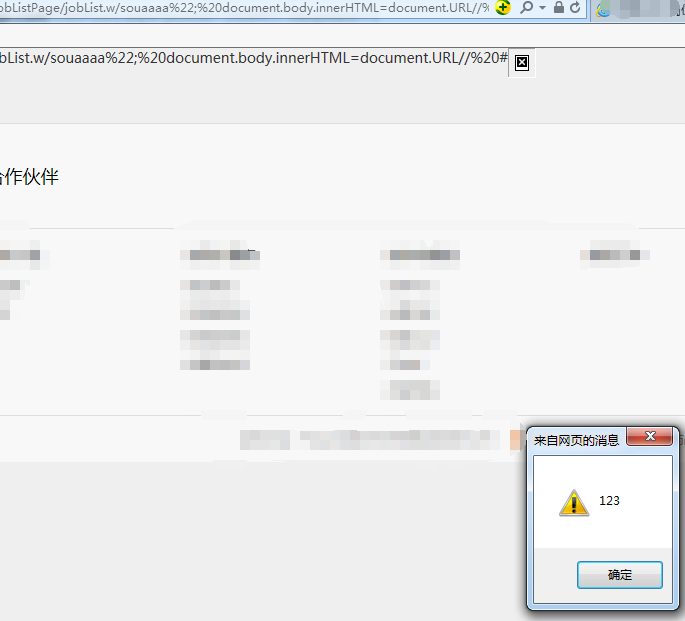

我们如下:" onmouseover=document.body.innerHTML=document.URL "#<img src=1 onerror=alert(1)>

在最新版本IE下:

为什么我不用var xx=xss payload;document.body.innerHTML=xx是因为<>被转义了。。

现在这是一种弹窗方式,还有一种就是JS下的。

JS下的弹窗,我首选location.href:

简直了到处过滤

没办法了还是使用我们之前的姿势吧:"; document.body.innerHTML=document.URL// #<img src=1 onerror=alert(123)>

JS下利用

记录学习下,蛮有意思的。。。如果有其他思路欢迎留言。

记录一次有意思的XSS过滤绕过的更多相关文章

- 记录一次有意思的XSS过滤绕过2

前几天在漏洞挖掘中遇到个xss,感觉绕过过程蛮有意思的,写篇文章记录下. 接下里是我对这个xss详细的分析和绕过 存在问题站点http://******/index/appInfo?appId=784 ...

- WAF指纹识别和XSS过滤器绕过技巧

[译文] -- “Modern Web Application Firewalls Fingerprinting and Bypassing XSS Filters” 0x1 前言 之前在乌云drop ...

- Bypass xss过滤的测试方法

0x00 背景 本文来自于<Modern Web Application Firewalls Fingerprinting and Bypassing XSS Filters>其中的byp ...

- XSS插入绕过一些方式总结

详见:http://blog.csdn.net/keepxp/article/details/52054388 1 常规插入及其绕过 1.1 Script 标签 绕过进行一次移除操作: <scr ...

- (转)Bypass xss过滤的测试方法

from wooyun//五道口杀气 · 2014/01/02 19:16 0x00 背景 本文来自于<Modern Web Application Firewalls Fingerprinti ...

- xss原理绕过防御个人总结

xss原理 xss产生的原因是将恶意的html脚本代码插入web页面,底层原理和sql注入一样,都是因为js和php等都是解释性语言,会将输入的当做命令执行,所以可以注入恶意代码执行我们想要的内容 x ...

- 风炫安全WEB安全学习第二十六节课 XSS常见绕过防御技巧

风炫安全WEB安全学习第二十六节课 XSS常见绕过防御技巧 XSS绕过-过滤-编码 核心思想 后台过滤了特殊字符,比如说

- dedecms功能性函数封装(XSS过滤、编码、浏览器XSS hack、字符操作函数)

dedecms虽然有诸多漏洞,但不可否认确实是一个很不错的内容管理系统(cms),其他也不乏很多功能实用性的函数,以下就部分列举,持续更新,不作过多说明.使用时需部分修改,你懂的 1.XSS过滤. f ...

- Asp.net Mvc中利用ValidationAttribute实现xss过滤

在网站开发中,需要注意的一个问题就是防范XSS攻击,Asp.net mvc中已经自动为我们提供了这个功能.用户提交数据时时,在生成Action参数的过程中asp.net会对用户提交的数据进行验证,一旦 ...

随机推荐

- json-gson:.isJsonNull()问题-堆栈溢出

不用管我下面的第一个答案.我读得太快了. 看起来这是一个简单的例子,文件撒谎-或者至少是被误解了.幸运的是,代码并不是那么简单,而且gson是一个开源项目. 这是 JsonObject.get(Str ...

- SQL Server中LIKE %search_string% 走索引查找(Index Seek)浅析

在SQL Server的SQL优化过程中,如果遇到WHERE条件中包含LIKE '%search_string%'是一件非常头痛的事情.这种情况下,一般要修改业务逻辑或改写SQL才能解决SQL执行 ...

- Django学习开发--笔记一(从零开始)

创建django项目注: 首先需在python中下载django 命令:pip install django1.任意文件中创建django项目 diango-admin startproject my ...

- nginx内置变量总结

nginx内置变量 2019-02-28 变量名称 变量用途 $atg_PARAMETER 客户端GET请求中 PARAMETER字段的值 ...

- SQLServer之创建辅助XML索引

创建辅助XML索引 使用 CREATE INDEX (Transact-SQL)Transact-SQL DDL 语句可创建辅助 XML 索引并且可指定所需的辅助 XML 索引的类型. 创建辅助 XM ...

- 【Teradata SQL】FALLBACK表改为NO FALLBACK表

FALLBACK表在数据库中会留存双份数据,增加了数据可用性,但浪费了存储空间.变更表属性语句如下: alter table tab_fallback ,no fallback;

- ZooKeeper的安装与部署

本文讲述如何安装和部署ZooKeeper. 一.系统要求 ZooKeeper可以运行在多种系统平台上面,表1展示了zk支持的系统平台,以及在该平台上是否支持开发环境或者生产环境. 表1:ZooKeep ...

- MySQL之数据备份、pymysql模块

一 IDE工具介绍 生产环境还是推荐使用mysql命令行,但为了方便我们测试,可以使用IDE工具 下载链接:https://pan.baidu.com/s/1bpo5mqj 掌握: #1. 测试+链接 ...

- linux 系统信息展示 htop glances conky psensor

htop glances conky psensor htop glances 只能在终端内展示. htop 使用系统自带程序包管理程序就可以安装 glances github地址:https://g ...

- day17-异常处理

今天的内容比较少,只是单独的异常处理 开始今日份整理 1.异常 定义:异常时错误发生的信号,一旦出错,并且程序没有处理这个错误,就会抛出异常,并且程序会运行中止 2.异常的分类 2.1语法错误:pyt ...