XSS原理及代码分析

前言

XSS又叫跨站脚本攻击,是一种对网站应用程序的安全漏洞攻击技术。它允许恶意用户将代码注入网页,其他用户在浏览网页时就会受到影响。XSS分为三种:反射型,存储型,和DOM型。下面我会构造有缺陷的代码,从代码分析这三种类型。

如果想要了解XSS基础的可以看我的这篇文章:XSS(跨站脚本攻击)简单讲解

如果想要了解SQL注入原理的可以看我的这两篇文章:SQL注入原理及代码分析(一)

SQL注入原理及代码分析(二)

参考文献:《Web安全攻防》

反射型XSS

反射型XSS又叫非持久型XSS,这种攻击方式往往具有一次性。

先看代码

<html>

<head>

<meta http-equiv="Content-Type" content="text/html;charset=utf-8"/>

<title>xss利用输出的环境构造代码</title>

</head>

<body>

<center>

<h6>把输入的字符串输出</h6>

<form action="#" method="get">

<h6>请输入</h6>

<input type="text" name="xss" value="请输入"><br />

<input type="submit" value="确定">

</form>

<hr>

<?php

if (isset($_GET['xss'])) {

echo '<input type="text" value="'.$_GET['xss'].'">';

}else{

echo '<input type="text" value="输出">';

}

?>

</center>

</body>

</html>

在代码中,通过GET获取参数xss的值,然后通过echo输出一个input标签,并将xss的值放入input标签的value中。

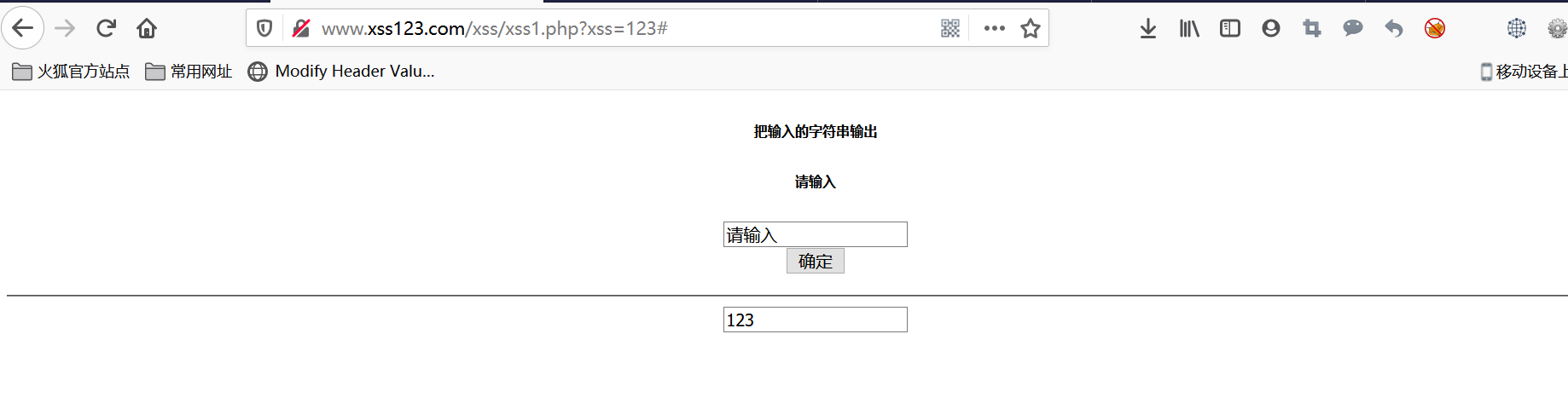

接下来我们看一下页面,例如我们输入123,会在下面的输出框中输出123。

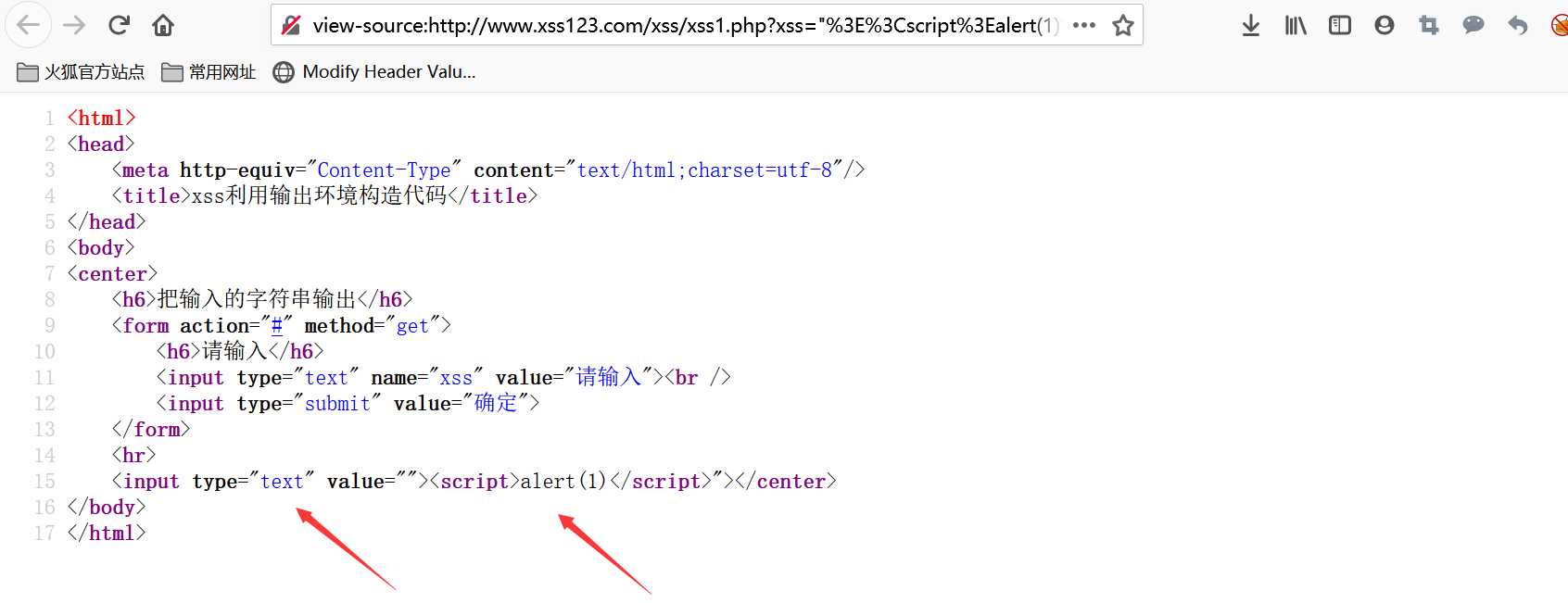

那么下面,我们当我们输入"><script>alert(1)</script>时,输出到页面的HTML代码变为<input type="text" value=""><script>alert(1)</script>">我们发现,输入的双引号闭合了value属性的双引号,输入的>闭合了input的标签<,导致我们后面输入的恶意代码成为另一个HTML标签。

当浏览器渲染时执行了,JS函数alert()导致浏览器弹窗。

存储型XSS

先看代码,参考dvwa的核心代码。

<?php

if( isset( $_POST[ 'btnSign' ] ) ) {

// Get input

$message = trim( $_POST[ 'mtxMessage' ] );

$name = trim( $_POST[ 'txtName' ] );

// Sanitize message input

$message = stripslashes( $message );

$message = ((isset($GLOBALS["___mysqli_ston"]) && is_object($GLOBALS["___mysqli_ston"])) ? mysqli_real_escape_string($GLOBALS["___mysqli_ston"], $message ) : ((trigger_error("[MySQLConverterToo] Fix the mysql_escape_string() call! This code does not work.", E_USER_ERROR)) ? "" : ""));

// Sanitize name input

$name = ((isset($GLOBALS["___mysqli_ston"]) && is_object($GLOBALS["___mysqli_ston"])) ? mysqli_real_escape_string($GLOBALS["___mysqli_ston"], $name ) : ((trigger_error("[MySQLConverterToo] Fix the mysql_escape_string() call! This code does not work.", E_USER_ERROR)) ? "" : ""));

// Update database

$query = "INSERT INTO guestbook ( comment, name ) VALUES ( '$message', '$name' );";

$result = mysqli_query($GLOBALS["___mysqli_ston"], $query ) or die( '<pre>' . ((is_object($GLOBALS["___mysqli_ston"])) ? mysqli_error($GLOBALS["___mysqli_ston"]) : (($___mysqli_res = mysqli_connect_error()) ? $___mysqli_res : false)) . '</pre>' );

}

?>

在上面代码中,获取POST参数mtxMessage和txtName,然后将将参数插入到数据库的表中,并显示到页面上。

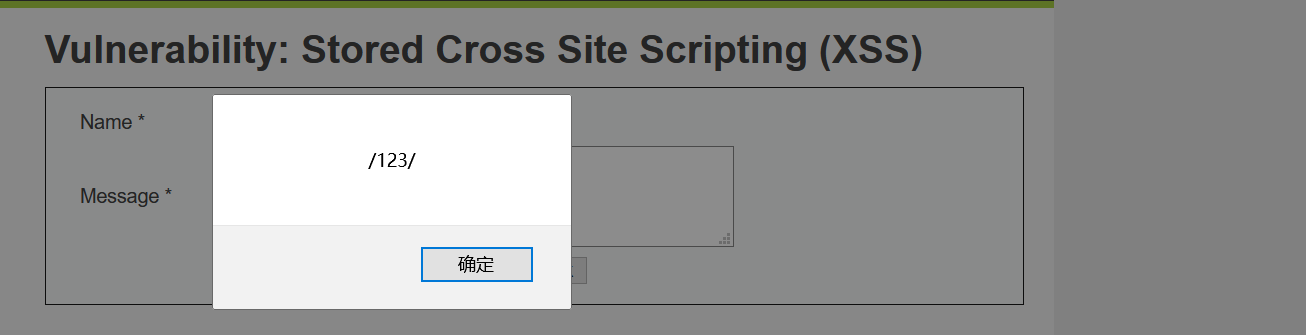

页面的功能是获取用户名字和内容并插入到数据库中,如果我们输入恶意代码,那么也会插入到数据库中,只有用户访问这个页面,那么恶意代码就会执行。

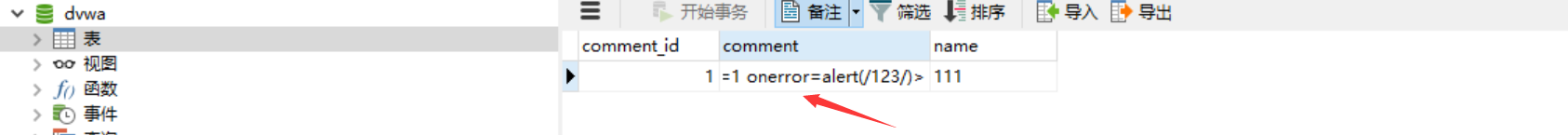

打开数据库发现插入了我们构造的恶意代码。

DOM型XSS

先看代码

<html>

<head>

<meta http-equiv="content-type" content="text/html;charset=utf-8" />;

<title>测试</title>

<script type="text/javascript">

function tihuan() {

document.getElementById("id1").innerHTML =document.getElementById("dom_input").value;

}

</script>

</head>

<body>

<center>

<h6 id="id1">这里显示输入的内容</h6>

<form action="#" method="post">

<input type="text" id="dom_input" value="输入"><br />

<input type="button" value="替换" onclick="tihuan()">

</form>

<hr>

</center>

</body>

</html>

DOM型XSS程序只有HTML代码,并不存在服务端代码,所以此程序并没有与服务端进行交互。程序存在JS函数tihuan(),该函数得作用是通过DOM操作将元素id1得内容修改为元素dom_input的内容。

这个页面得功能是输入框中输入什么,上面得文字就会被替换成什么。

如果我们输入恶意代码,比如,单击替换按钮,页面弹出消息框,由于隐式输出,所以查看源代码时是看不到XSS代码的。

XSS修复建议

- 过滤输入的数据包括但不限于单引号,双引号,“<,>”等。

- 对输出到页面的数据进行相应的编码转换,包括HTML实体编码,JavaScript编码等。

XSS原理及代码分析的更多相关文章

- 免费的Lucene 原理与代码分析完整版下载

Lucene是一个基于Java的高效的全文检索库.那么什么是全文检索,为什么需要全文检索?目前人们生活中出现的数据总的来说分为两类:结构化数据和非结构化数据.很容易理解,结构化数据是有固定格式和结构的 ...

- OpenStack 虚拟机冷/热迁移的实现原理与代码分析

目录 文章目录 目录 前文列表 冷迁移代码分析(基于 Newton) Nova 冷迁移实现原理 热迁移代码分析 Nova 热迁移实现原理 向 libvirtd 发出 Live Migration 指令 ...

- SQL注入原理及代码分析(二)

前言 上一篇文章中,对union注入.报错注入.布尔盲注等进行了分析,接下来这篇文章,会对堆叠注入.宽字节注入.cookie注入等进行分析.第一篇文章地址:SQL注入原理及代码分析(一) 如果想要了解 ...

- lighttpd与fastcgi+cgilua原理、代码分析与安装

原理 http://www.cnblogs.com/skynet/p/4173450.html 快速通用网关接口(Fast Common Gateway Interface/FastCGI)是通用网关 ...

- SQL注入原理及代码分析(一)

前言 我们都知道,学安全,懂SQL注入是重中之重,因为即使是现在SQL注入漏洞依然存在,只是相对于之前现在挖SQL注入变的困难了.而且知识点比较多,所以在这里总结一下.通过构造有缺陷的代码,来理解常见 ...

- AbstractQueuedSynchronizer原理及代码分析

一.AQS简介 AbstractQueuedSynchronizer(AQS)是java.util.concurrent并发包下最基本的同步器,其它同步器实现,如ReentrantLock类,Reen ...

- drone的pipeline原理与代码分析

最近的一个项目,需要实现一个工作任务流(task pipeline),基于之前CICD的经验,jenkins pipeline和drone的pipeline进入候选. drone是基于go的cicd解 ...

- WordPress HOOK机制原理及代码分析

WordPress强大的插件机制让我们可以自由扩展功能.网上对插件的使用以及开发方法都有大量资料可以查询. 今天我们就分析一下四个主要函数的代码,包括: add_action.do_action.ad ...

- Openvswitch原理与代码分析(6):用户态流表flow table的操作

当内核无法查找到流表项的时候,则会通过upcall来调用用户态ovs-vswtichd中的flow table. 会调用ofproto-dpif-upcall.c中的udpif_upcall_hand ...

随机推荐

- (三)MySQL基础查询(起别名、去重)

资料下载请前往:链接 补充内容: 1.数据库基本结构: 2.在sqlyog中将myemployees库导入数据库的方法: 右键root@localhost ->选择 执行SQL脚本->选定 ...

- Stylus 之 网教通直播间整修

暗色模式 效果 Mozilla 格式源代码 @-moz-document domain("fj.101.com") { * { transition: all .3s; } #wj ...

- 2019-02-05 Linux的一些常用命令学习2

黑马程序员python课的笔记 ls -l 显示文件详细信息 ls -l -h 以k形式显示大小 ls -a 显示指定目录下的所有子目录和文件,包括隐藏文件 ls匹配符 *代表任意个数的字符 ?代表任 ...

- 数据库语言sql

数据库语言SQL SQL的形式 交互式SQL 一般DBMS都提供联机交互工具 用户可直接键入SQL命令对数据库进行操作 由DBMS来进行解释 嵌入式SQL 能将SQL语句嵌入到高级语言(宿主语言) 使 ...

- Spring Cloud Alibaba系列(四)使用gateway作为服务网关

什么是网关 在微服务架构里,服务的粒度被进一步细分,各个业务服务可以被独立的设计.开发.测试.部署和管理.这时,各个独立部署单元可以用不同的开发测试团队维护,可以使用不同的编程语言和技术平台进行设计, ...

- 【JMeter_02】JMeter目录结构与功能模块介绍

安装包目录结构 1.backups: 存放jmeter对脚本的自动备份保存文件 2.bin:jmeter的可执行文件目录,包含启动.配置等相关文件 3.dosc:程序自带的官方文档本地存放目录 4.e ...

- 使用ssh连接数据库时出现Permission denied, please try again.解决方案

安装ssh(如果已经安装则会覆盖)sudo apt-get install openssh-server找到/etc/ssh/sshd_config这个文件 将permitrootlogin的值设置为 ...

- Redis安装过程jemalloc/jemalloc.h报错

问题: [root@localhost redis-3.0.0]# make cd src && make all make[1]: Entering directory `/data ...

- 完美解决asp.net core 3.1 两个AuthenticationScheme(cookie,jwt)共存在一个项目中

内容 在我的项目中有mvc controller(view 和 razor Page)同时也有webapi,那么就需要网站同时支持2种认证方式,web页面的需要传统的cookie认证,webapi则需 ...

- Java中的I/O流全汇总,所有的I/O就一张图

放大再看,注意视力!哈哈 一口吃不成胖子,一点一点的看: 大家都是文化人,拿图要指明出处!!! 头上↑那框,对,就是那 使用的是XMind软件画的,要源文件吗? 在这里:https://gith ...