Kali linux 2016.2(Rolling)里Metasploit的数据库

为什么要在Metasploit里提及到数据库?

大家都知道,这么多信息,我怎样才能把它们整理好并保存起来?怎么展现给老大看,最后怎么体现在要提交的渗透测试报告中呢?

你的担忧真的很有必要,因为啊,在渗透测试中无论是你孤身一人还是团队作战,都应该要将每个步骤获取的信息都很好地保存下来,需要在后续工作中参考这些数据,还可能与队友分析它们,而且在最后的撰写渗透测试报告时也离不开它们。

如果你在信息搜集过程中完整记录每一步操作的结果,并按照逻辑清晰地分类并将它们保存下来,那么渗透测试小组中有其他经验的成员能够在你工作的基础上顺利地将工作继续下去;相反,如果没有很好地记录这些信息,那么后续的工作可能会一团糟。

Metasploit为你考虑到这一点,它支持使用数据库来保存渗透测试过程中获取的各种数据,我们吧这个数据库称为渗透测试信息数据库。在最新的Metasploit v4中,提供了多种工具的数据库集成方案和数据导入接口,可以方便地使用这些功能将信息搜集的结果保存在Metasploit的数据库中。

Kali linux 2016.2(Rolling)里Nmap与Metasploit

Nmap能够很好地与Metasploit渗透测试数据库集成在一起,可以方便地在Metasploit终端中使用db_nmap,如:

msf > db_nmap -Pn -sV 202.193.58.13/24

该命令是Nmap的一个封装,与Nmap使用方法完全一致,不同的是其执行结果将自动输入到数据库中。

也可以将Nmap扫描结果导出为一个输出文件,并导入到Metasploit的渗透测试数据库中。使用方法很简单,只需要在Nmap命令中加入-ox参数,

如:

root@kali > db_nmap -Pn -sV -oX dmz 202.193.58.13/

扫描结束后,在当前目录下将生成名称为dmz的扫描结果文件,可以在MSF终端中使用db_import命令将扫描结果导入数据库中。如下所示

root@kali > db_import /root/dmz

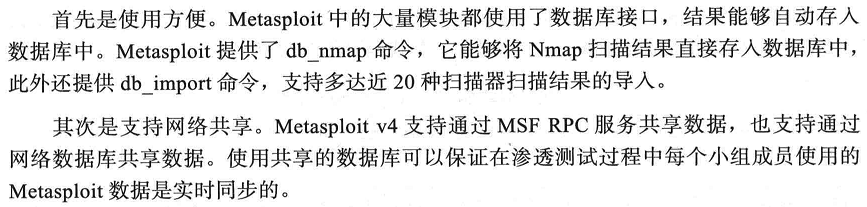

1、使用Metasploit的数据库的优势

使用渗透测试信息数据库比其他记录方式具备有以下两种好处:

2、Metasploit的数据库的支持

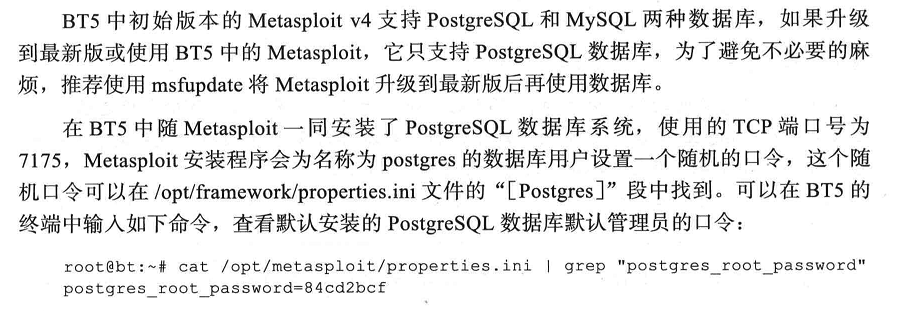

3、在Metasploit中使用PostgreSQL

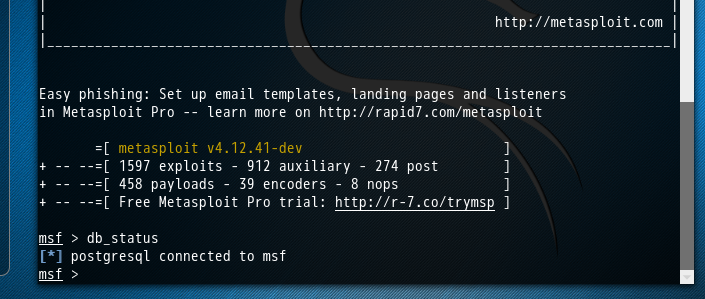

如果出现如下所示的输出消息,则说明数据库连接是正常的。

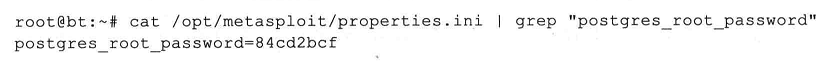

root@kali:~# msfconsole ..... msf > db_status

[*] postgresql connected to msf

如果出现如下的错误信息,请见我另一篇博客。

Kali linux2.0里Metasploit的postgresql selected, no connection问题解决

易混淆

:

(kali linux 2016.2的metasploit-framework就是有些资料文档上写的metasploit)

易混淆

:

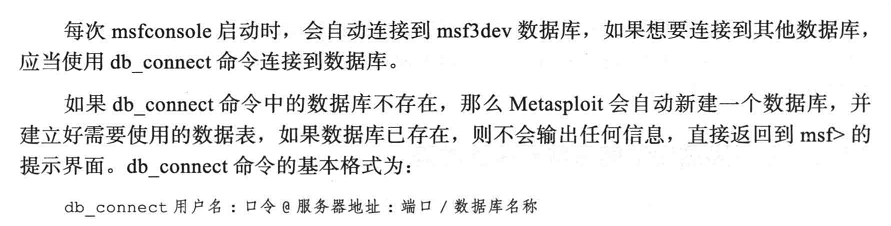

(kali linux 2016.2的metasploit-framework的db_connect和有些资料文档上写的db_connect的启动是不一样的)

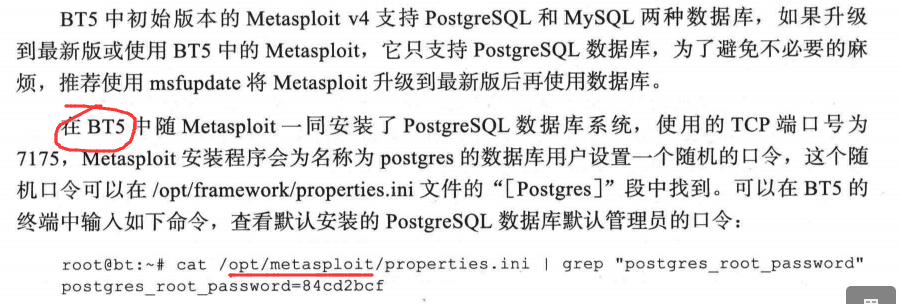

比如,下面的这些

这里,用户名请填写,比如在/usr/share/metasploit-framework/properties.ini中查找。输入db_connect命令连接到数据库。

比如,是如下。

因为,对于比如BT5这样的系统里Metaspolit连接db_connect的话,还需要上面操作这么麻烦。

http://zhpfbk.blog.51cto.com/4757027/1564598 (BT5这样的系统里Metaspolit连接db_connect)

但是呢,在kali linux里,直接启动msfconsole就好,自动会连接上了。(多么方便啊!)

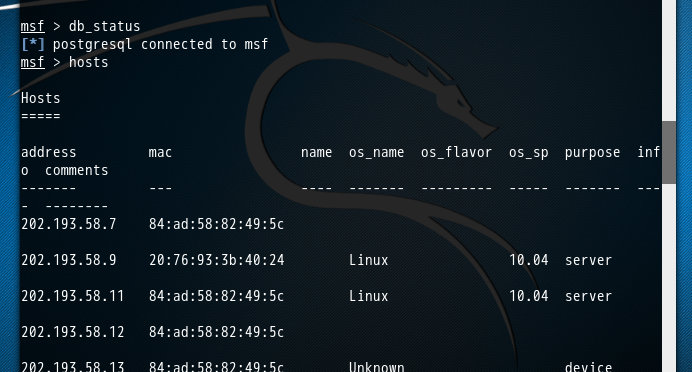

连接到数据库后,可以使用host命令检查数据库是否可以正常使用。

msf > hosts Hosts

===== address mac name os_name os_flavor os_sp purpose info comments

------- --- ---- ------- --------- ----- ------- ---- --------

202.193.58.7 :ad::::5c

202.193.58.9 :::3b:: Linux 10.04 server

202.193.58.11 :ad::::5c Linux 10.04 server

202.193.58.12 :ad::::5c

202.193.58.13 :ad::::5c Unknown device

202.193.58.14 :ad::::5c Linux 10.04 server

202.193.58.19 cc:::2c::

202.193.58.20 ec:a8:6b:a4:aa:ce

202.193.58.23 e0:aa:c8:de::

202.193.58.26 :ae:1d:df:a1:

202.193.58.33 :ad::::5c Linux server

202.193.58.47 8c::0a:3e:0a:

202.193.58.48 ::cb:6b:bf:6a

202.193.58.53 :d0:2b::c4:

202.193.58.55 :ad::::5c Unknown device

202.193.58.58 :d2::::3d

202.193.58.60 1c:7e:e5::ea:e9

202.193.58.69 dc:0e:a1:6a::9b

202.193.58.73 ec:a8:6b:a4:aa:e0

202.193.58.76 :::2d::

202.193.58.82 f0::1c:a5:e0:0f

202.193.58.83 ::7d:8e:ed:5e

202.193.58.85 :9e::de:8f:f6

202.193.58.98 :0b:ab::c8:cb

202.193.58.109 f4:8e::ea:1e:af

202.193.58.111 a8::4e::a8:d9

202.193.58.148 :d4::6e::

202.193.58.155 :::aa:a3:6d

202.193.58.162 cc::da:::

202.193.58.165 c8:3a::0a::

202.193.58.171 :d5::c8:dc:e4

202.193.58.179 fc:d7::d6::a5

202.193.58.180 :2b:cb:ef:7b:

202.193.58.197 f0:b4::::

202.193.58.208 :::7c::5b

202.193.58.215 fc:4d:d4:d4:bf:4e

202.193.58.220 c4::6b:4b:a1:2b

202.193.58.224 b8:ae:ed:d5::d5

202.193.58.230 ec:a8:6b:a4:ab:

202.193.58.231 f4:8e::ef::dd

202.193.58.236 :::7c::f7

202.193.58.242 e0:3f::a5:c9:

202.193.59.254 :1a:a9::: msf >

大家,也可以使用db_disconnect命令断开与数据库的连接:

msf > db_disconnect

Kali linux 2016.2(Rolling)里Metasploit的数据库的更多相关文章

- MetaSploit攻击实例讲解------Metasploit自动化攻击(包括kali linux 2016.2(rolling) 和 BT5)

不多说,直接上干货! 前期博客 Kali linux 2016.2(Rolling)里Metasploit连接(包括默认和自定义)的PostgreSQL数据库 Kali linux 2016.2(Ro ...

- MetaSploit攻击实例讲解------终端下PostgreSQL数据库的使用(包括kali linux 2016.2(rolling) 和 BT5)

不多说,直接上干货! 配置msf连接postgresql数据库 我这里是使用kali linux 2016.2(rolling) 用过的博友们都知道,已经预安装好了PostgreSQL. 1. p ...

- MetaSploit攻击实例讲解------社会工程学set攻击(kali linux 2016.2(rolling))(详细)

不多说,直接上干货! 首先,如果你是用的BT5,则set的配置文件是在 /pentest/exploits/set/set_config下. APACHE_SERVER=ONSELF_SIGNED_A ...

- MetaSploit攻击实例讲解------工具Meterpreter常用功能介绍(kali linux 2016.2(rolling))(详细)

不多说,直接上干货! 说在前面的话 注意啦:Meterpreter的命令非常之多,本篇博客下面给出了所有,大家可以去看看.给出了详细的中文 由于篇幅原因,我只使用如下较常用的命令. 这篇博客,利用下面 ...

- MetaSploit攻击实例讲解------攻击445端口漏洞(kali linux 2016.2(rolling))(详细)

不多说,直接上干货! 大家,相信最近的这个事件,对于445端口已经是非常的小心了.勒索病毒 445端口是一个毁誉参半的端口,有了它我们可以在局域网中轻松访问各种共享文件夹或共享打印机,但也正是因为有了 ...

- Kali linux 2016.2 的 plyload模块之meterpreter plyload详解

不多说,直接上干货! 前期博客 Kali linux 2016.2(Rolling)中的payloads模块详解 当利用成功后尝试运行一个进程,它将在系统进程列表里显示,即使在木马中尝试执行系统命令, ...

- Kali linux 2016.2(Rolling)里Metasploit连接(包括默认和自定义)的PostgreSQL数据库之后的切换到指定的工作空间

不多说,直接上干货! 为什么要这么做? 答: 方便我们将扫描不同的目标或目标的不同段,进行归类.为了更好的后续工作! 前期博客 Kali linux 2016.2(Rolling)里Metasploi ...

- Kali linux 2016.2(Rolling)里安装OpenVAS

不多说,直接上干货! 本博文,是在Kali 2.0 linux里,安装OpenVAS. 前言 OpenVAS是一款开放式的漏洞评估工具,主要用来检测目标网络或主机的安全性.与安全焦点的X-Scan工具 ...

- Kali linux 2016.2(Rolling)中的Metasploit如何更新与目录结构初步认识

如何更新MSF 1.Windows平台 方法1: 运行msfupdate.bat 在msfconsole里执行命令svn update 或者 方法2: 2.unix/linux平台 方法1: 运行m ...

随机推荐

- linux下开发,解决cocos2d-x中编译出现的一个小问题, undefined reference to symbol 'pthread_create@@GLIBC_2.2.5'

解决cocos2d-x中编译出现的一个小问题 对于cocos2d-x 2.×中编译中,若头文件里引入了#include "cocos-ext.h",在进行C++编译的时候会遇到例如 ...

- 广播BroadcastReceiver(2)

有序广播的优先级: 发送有序广播的方法有: public void sendOrderedBroadcast(Intent intent,String receiverPermis ...

- linux定时备份mysql数据库文件

1.设定定时器:终端敲入:crontab -e命令 2,然后写入 00 23 * * * /home/db_bak_file/dbbak.sh >>/home/db_bak_fil ...

- Educational Codeforces Round 6 B. Grandfather Dovlet’s calculator 暴力

B. Grandfather Dovlet’s calculator Once Max found an electronic calculator from his grandfather Do ...

- bzoj5204: [CodePlus 2018 3 月赛]投票统计(离散化+暴力)

5204: [CodePlus 2018 3 月赛]投票统计 题目:传送门 题解: 谢谢niang老师的一道sui题 离散化之后直接搞啊(打完之后还错了...) 代码: #include<cst ...

- bzoj1103: [POI2007]大都市meg(树链剖分)

1103: [POI2007]大都市meg 题目:传送门 简要题意: 给你一棵树,给出每条边的权值,两个操作:1.询问根到编号x的最短路径的权值和 2.修改一条边的边权 题解: 很明显啊,看懂了题基 ...

- JAVA设计模式之【组合模式】

组合模式 用面向对象的方式来处理树形结构 组合多个对象形成树形结构以表示具有"整体-部分"关系的层次结构. 在组合模式中引入了抽象构件类Component,它是所有容器类和叶子类的 ...

- iOS开发 之 不要告诉我你真的懂isEqual与hash!

目录 为什么要有isEqual方法? 如何重写自己的isEqual方法? 为什么要有hash方法? hash方法什么时候被调用? hash方法与判等的关系? 如何重写自己的hash方法? 为什么要有i ...

- elasticsearch index 之 put mapping

elasticsearch index 之 put mapping mapping机制使得elasticsearch索引数据变的更加灵活,近乎于no schema.mapping可以在建立索引时设 ...

- 在vmware下为oracle RAC 创建共享存储的总结

首先,介绍下用命令行vm-diskmanager形式创建磁盘文件的方法(其实,图形界面添加新磁盘就是调用此命令). 很多网上文章提及plainmaker.exe去创建共享磁盘,是以前的版本 ...