2017-2018-1 20155308&20155321&20155330《信息安全技术》实验三——数字证书应用1

2017-2018-1 20155308&20155321&20155330《信息安全技术》实验三——数字证书应用1

实验目的

- 了解PKI体系

- 了解用户进行证书申请和CA颁发证书过程

- 掌握认证服务的安装及配置方法

- 掌握使用数字证书配置安全站点的方法

实验过程

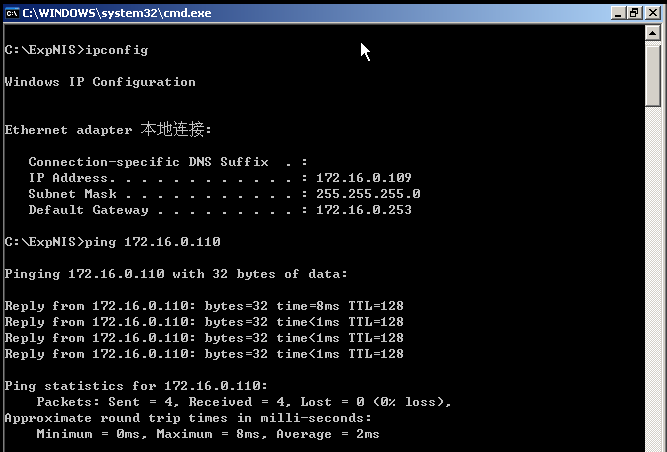

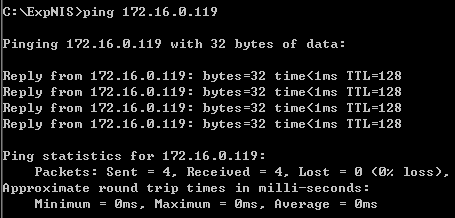

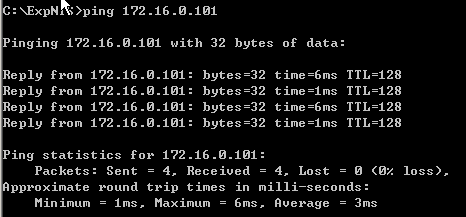

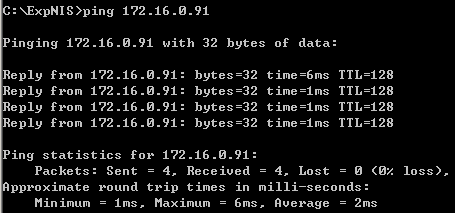

首先确认三台机器互相连通

在终端上输入ipconfig查看自己的电脑ip地址。然后互相ping IP地址,看是否能连通。ping xxx

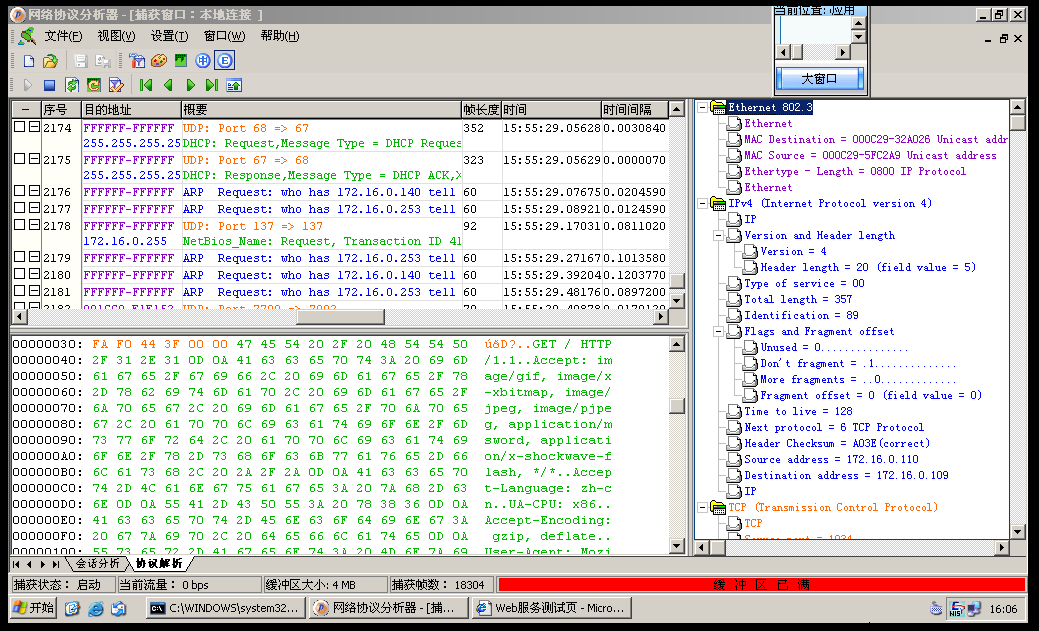

无认证(服务器和客户端均不需要身份认证)

通常在Web服务器端没有做任何加密设置的情况下,其与客户端的通信是以明文方式进行的。通过wireshark捕获WEB通信查看。

单向认证(仅服务器需要身份认证)

- 安装IIS

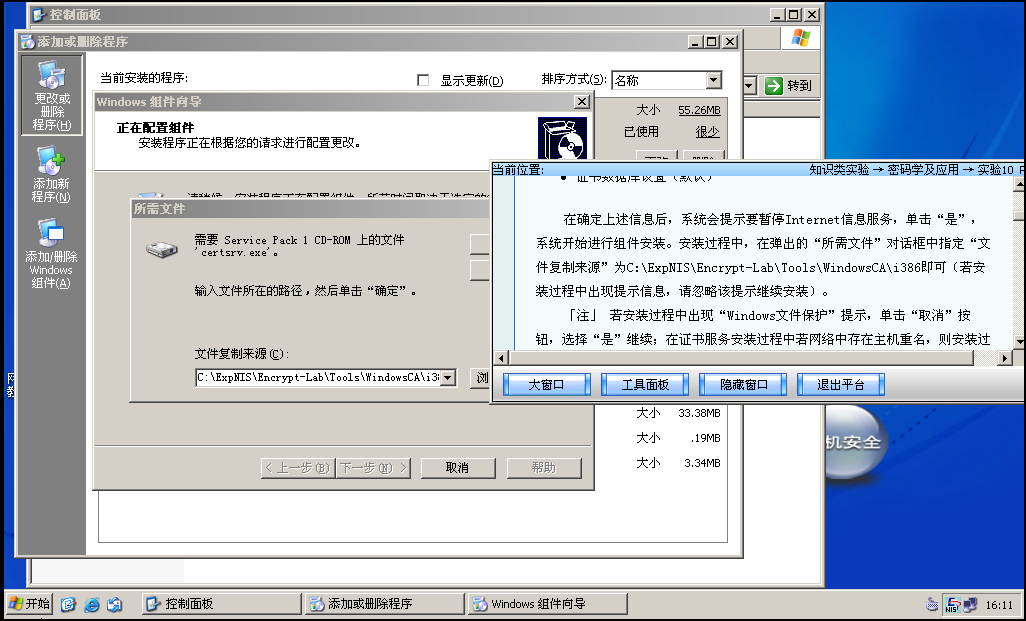

- CA(主机A)安装证书服务

安装Windows组件中的“证书服务”。

在启动“证书颁发机构”服务后,主机A便拥有了CA的角色。

- 服务器(主机B)证书申请

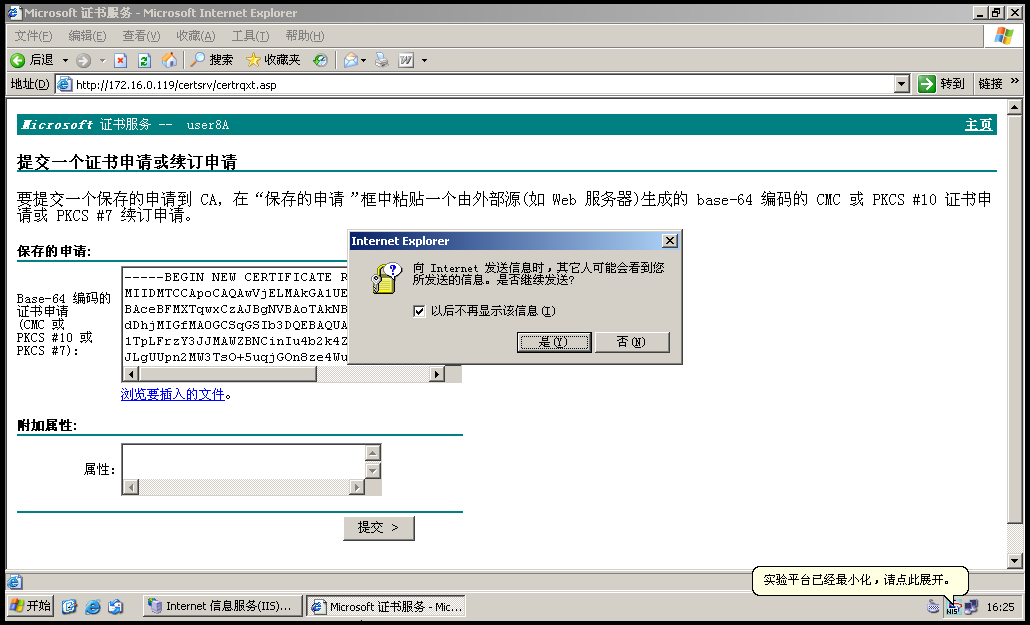

- 提交服务器证书申请

- 通过Web服务向CA申请证书

- CA为服务器颁发证书

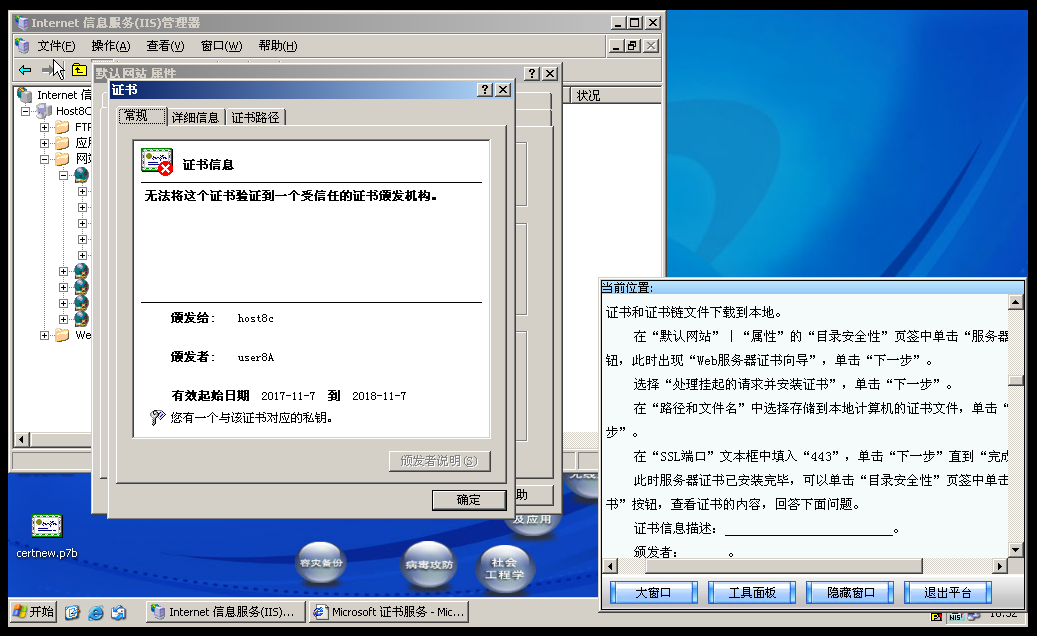

- 服务器(主机B)安装证书

- 服务器下载、安装由CA颁发的证书。

证书信息描述 :无法将这个证书验证到一个受信任的证书颁发机构

颁发者: user8A

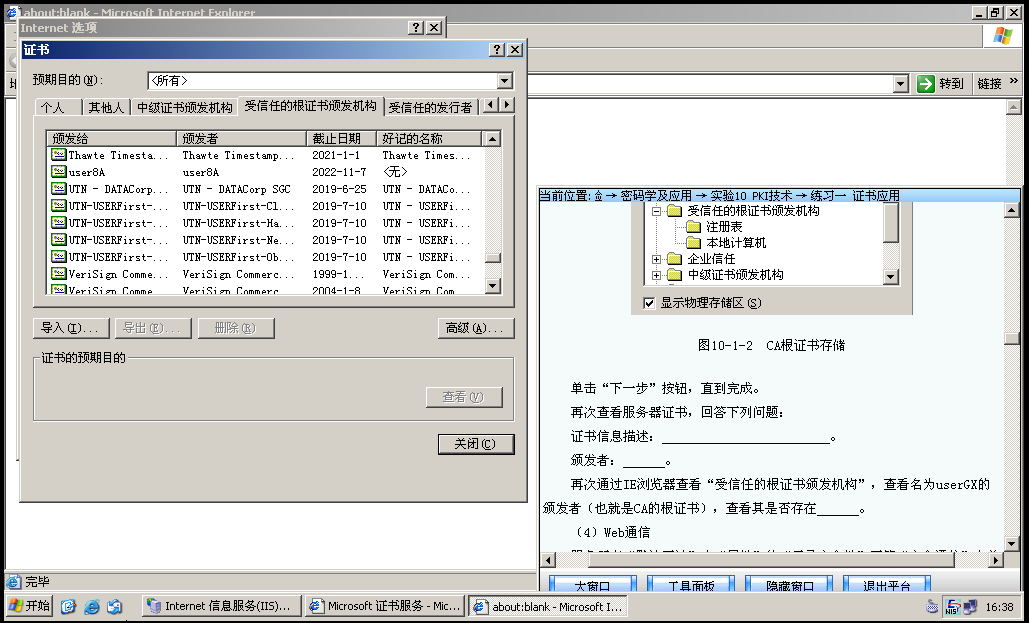

查看CA的根证书,查看其是否存在: 否

- 服务器下载、安装CA根证书

- 再次查看服务器证书,回答下列问题:

证书信息描述: 这个证书的目的如下 保证远程计算机身份

颁发者:user8A

查看CA的根证书,查看其是否存在:是

- Web通信

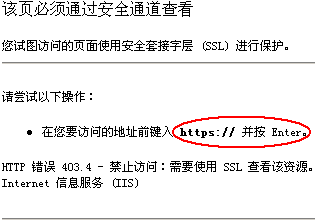

客户端重启IE浏览器,在地址栏输入http://服务器IP/并确认,此时访问的Web页面出现如图所示信息。

3. 双向认证(服务器和客户端均需身份认证)

- 服务器要求客户端身份认证

- 客户端访问服务器

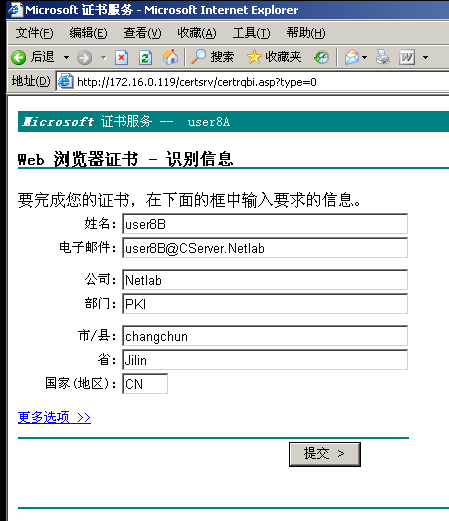

- 客户端(主机C)证书申请

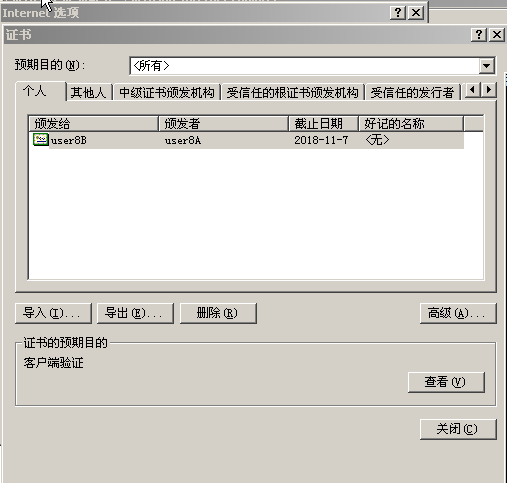

- 客户端查看颁发证书

- 客户端再次通过https访问服务器

思考题

- 如果用户将根证书删除,用户证书是否还会被信任?

根证书是整个证书体系安全的根本,若根证书不再可信,那么所有被根证书信任的证书也都不被信任了。

所谓根证书,是CA认证中心与用户建立信任关系的基础,用户的数字证书必须有一个受信任的根证书,用户的数字证书才是有效的。从技术上讲,证书其实包含三部分,用户的信息,用户的公钥,还有CA中心对该证书里面的信息的签名,要验证一份证书的真伪(即验证CA中心对该证书信息的签名是否有效),需要用CA中心的公钥验证,而CA中心的公钥存在于对这份证书进行签名的证书内,故需要下载该证书,但使用该证书验证又需先验证该证书本身的真伪,故又要用签发该证书的证书来验证,这样一来就构成一条证书链的关系,这条证书链在哪里终结呢?答案就是根证书,根证书是一份特殊的证书,它的签发者是它本身,下载根证书就表明您对该根证书以下所签发的证书都表示信任,而技术上则是建立起一个验证证书信息的链条,证书的验证追溯至根证书即为结束。所以说用户在使用自己的数字证书之前必须先下载根证书。

- 对比两次协议分析器捕获的会话有什么差异?

在无认证模式下,服务器与客户端的Web通信过程是以明文实现的。而在认证模式下,通信内容是以密文实现的。

总结

本次实验是关于数字证书应用的依次实验,主要考察了我们对CA的建立,以及客户端、服务器对证书的申请以及使用。在实验过程中,我们整体来说比较顺利。通过实验之前对实验指导的学习,以及实验中的动手,让我们更好的了解了这次实验的内容,并且更好地掌握了关于证书方面的问题。

2017-2018-1 20155308&20155321&20155330《信息安全技术》实验三——数字证书应用1的更多相关文章

- 2017-2018-1 20155321《信息安全技术》实验二——Windows口令破解

2017-2018-1 20155321<信息安全技术>实验二--Windows口令破解 实验原理 口令破解方法 口令破解主要有两种方法:字典破解和暴力破解. 字典破解是指通过破解者对管理 ...

- 2017-2018-1 信息安全技术 实验二 20155201——Windows口令破解

2017-2018-1 信息安全技术 实验二 20155201--Windows口令破解 一.实验原理 口令破解方法 口令破解主要有两种方法:字典破解和暴力破解. 字典破解是指通过破解者对管理员的了解 ...

- 20155327 信息安全技术 实验二 Windows口令破解

课程:信息安全概论 班级:1553 姓名:了李百乾 学号:20155327 成绩: 指导教师: 李冬冬 实验日期及时间: 2017年10月11日 15:30-18:00 必修/选修:必修 实验序号:0 ...

- 20155325 信息安全技术 实验二 Windows口令破解

内容一览 实验结果 遇到的问题 思考题 详细步骤与解析(为了使存做笔记资料而做) 实验结果 字典破解 暴力破解 -不同密码强度的破解时间比较 用户名 密码 破解方式 破解时间 TEST (年月日) 字 ...

- 20145204&20145212信息安全系统实验三报告

实时系统的移植 实验目的与要求 1.根据实验指导书进行实时软件的安装 2.配置实验环境,并对软件进行测试. 3.正确使用连接线等仪器,注意保护试验箱. 实验内容与步骤 1.连接 arm 开发板 连接实 ...

- 2017-2018-1 20155308《信息安全技术》实验二——Windows口令破解

2017-2018-1 20155308<信息安全技术>实验二--Windows口令破解 实验原理 口令破解主要有两种方法:字典破解和暴力破解. 字典破解是指通过破解者对管理员的了解,猜测 ...

- 2017-2018-1 20155330《信息安全技术》实验二——Windows口令破解

2017-2018-1 20155330<信息安全技术>实验二--Windows口令破解 姓名:朱玥 学号:20155330 班级:201553 日期:2017.10.24 实验环境 系统 ...

- 2017-2018-1 20155207&20155308《信息安全技术》实验四-木马及远程控制技术

2017-2018-1 20155207&20155308<信息安全技术>实验四-木马及远程控制技术 实验目的 剖析网页木马的工作原理 理解木马的植入过程 学会编写简单的网页木马脚 ...

- 《信息安全技术》实验一 PGP的原理与使用

<信息安全技术>实验一 PGP的原理与使用(macOS High Sierra下实现) 实验目的 理解传统加密.公钥加密.混合加密.数字签名等概念 理解公钥.私钥.会话密钥.对称密钥等概念 ...

随机推荐

- [T-ARA][거짓말(Part.1)][谎言(Part.1)]

歌词来源:http://music.163.com/#/song?id=5403062 作曲 : 赵英秀 [作曲 : 赵英秀] 作词 : 安英民 [作词 : 安英民] 사랑한단 거짓말 보고싶을거란 ...

- scala集合与数据结构

1.数据结构特点 Scala同时支持可变集合和不可变集合,不可变集合从不可变,可以安全的并发访问. 两个主要的包: 不可变集合:scala.collection.immutable 可变集合: sca ...

- 6、Node.js 事件循环

#########################################################################################Node.js 事件循 ...

- 分享个Cognos8.4安装介质的百度云网盘链接

https://pan.baidu.com/share/link?shareid=3750687613&uk=3441846946#list/path=%2F

- python异常处理及内置模块

异常处理 有时候我们在写程序的时候会出现错误或者异常,导致程序终止,如下这个例子: #!/usr/bin/env python a = 2/0 print(a) 结果提示如下错误: Traceback ...

- xss实现获取网站源码

当网站cookie设置了httponly,xss获取不到到网站的cookie.但是我们是可以获取到网站后台的url. 这时候我们可以xss得到网站后台源码,从而找到网站后台的一些敏感操作:添加用户,删 ...

- C/C++——指针,引用做函数形参

函数中的形参是普通形参的时,函数只是操纵的实参的副本,而无法去修改实参. 引用形参是对实参的直接操纵,指针形参是对 它所指向的值(*p) 的直接操纵,但是对于这个指针变量(p)来说,依然只是副本. 指 ...

- 24、springboot与缓存(2)

具体看上文!!! @Service public class EmpService { @Autowired EmployeeMapper employeeMapper; @Cacheable(cac ...

- VIM之打开、保存文件

如何使用命令 在Normal mode下,输入':'字符,在GVIM界面左下可以看到如图所示的界面: 这时候可以键入命令,输入完后按下键盘上的Enter键即可执行命令. 打开文件 使用命令:e [文件 ...

- import 本质

一. 模块:用来从逻辑上来组织python代码(变量,函数,类,逻辑,实现一个功能),本质就是,py结尾的python文件 1.1 导入方法: import module import module1 ...