Spring Boot JWT 用户认证

JWT token验证后,通过 ThreadLocal 进行传值

https://jwt.io/#debugger 官网提供的 JAVA 工具还是挺多的,选了个 Star 比较多的

https://github.com/jwtk/jjwt

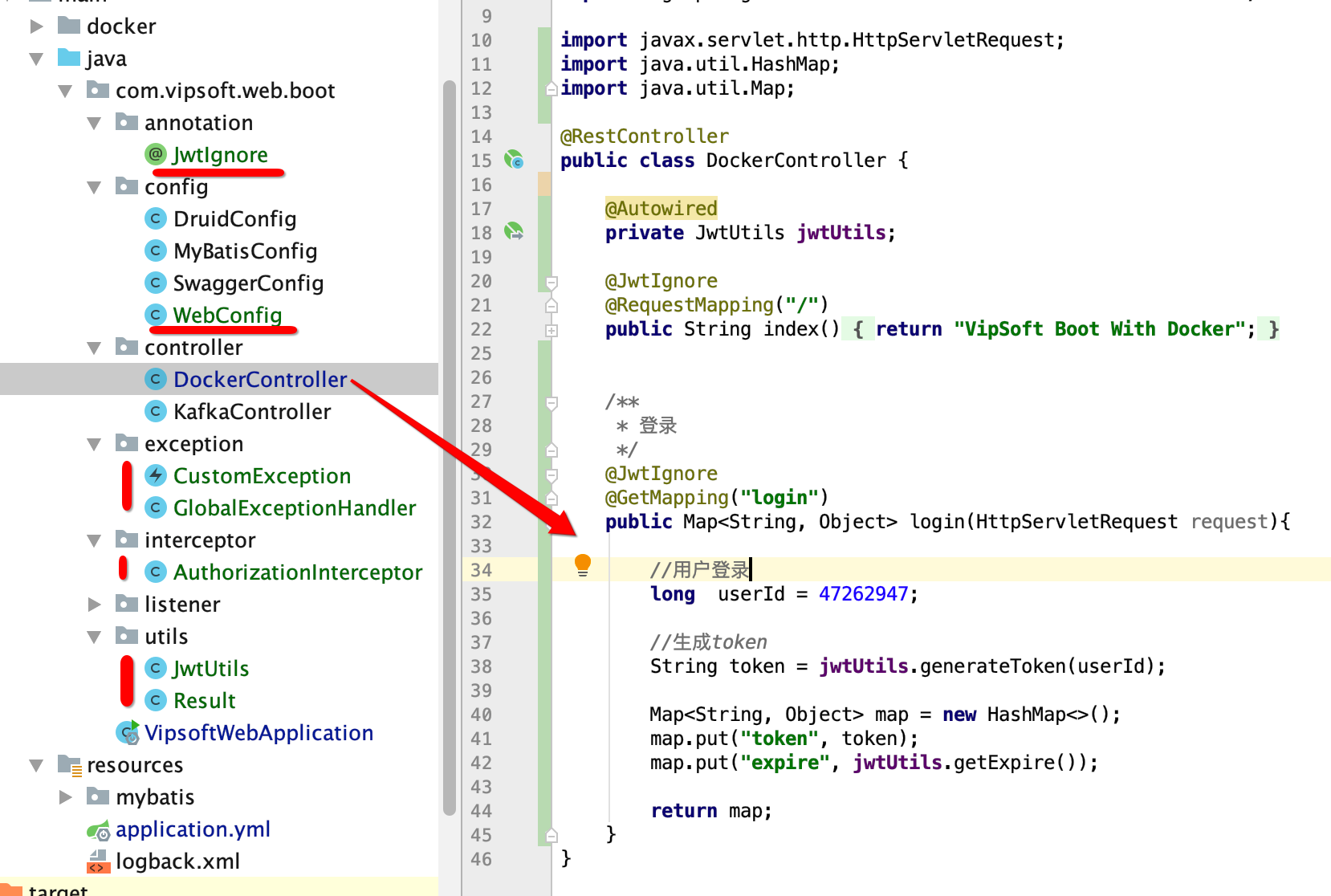

代码结构如图:需要源码联系QQ:47262947

1. 添加 Maven 引用

<dependency>

<groupId>io.jsonwebtoken</groupId>

<artifactId>jjwt-api</artifactId>

<version>0.11.0</version>

</dependency>

<dependency>

<groupId>io.jsonwebtoken</groupId>

<artifactId>jjwt-impl</artifactId>

<version>0.11.0</version>

<scope>runtime</scope>

</dependency>

<dependency>

<groupId>io.jsonwebtoken</groupId>

<artifactId>jjwt-jackson</artifactId> <!-- or jjwt-gson if Gson is preferred -->

<version>0.11.0</version>

<scope>runtime</scope>

</dependency>

<dependency>

<groupId>cn.hutool</groupId>

<artifactId>hutool-all</artifactId>

<version>5.3.7</version>

</dependency>

2. 添加 annotation JwtIgnore 用于忽略不需要验证的接口

package com.vipsoft.web.boot.annotation;

import java.lang.annotation.*;

@Target({ElementType.METHOD})

@Retention(RetentionPolicy.RUNTIME)

@Documented

public @interface JwtIgnore {

}

3. 添加工具类 JwtUtils

package com.vipsoft.web.boot.utils; import io.jsonwebtoken.Claims;

import io.jsonwebtoken.Jwts;

import io.jsonwebtoken.SignatureAlgorithm;

import org.slf4j.Logger;

import org.slf4j.LoggerFactory;

import org.springframework.boot.context.properties.ConfigurationProperties;

import org.springframework.stereotype.Component; import java.util.Date; @ConfigurationProperties(prefix = "vipsoft.jwt")

@Component

public class JwtUtils {

private Logger logger = LoggerFactory.getLogger(getClass());

private String secret;

private long expire;

private String header; /**

* 生成jwt token

*/

public String generateToken(long userId) {

Date nowDate = new Date();

//过期时间

Date expireDate = new Date(nowDate.getTime() + expire * 1000); return Jwts.builder()

.setHeaderParam("typ", "JWT")

.setSubject(userId+"") //这边不加“”的话,取的时候可能会报过期

.setIssuedAt(nowDate)

.setExpiration(expireDate)

.signWith(SignatureAlgorithm.HS256, secret)

.compact();

} public Claims getClaimByToken(String token) {

try {

return Jwts.parser()

.setSigningKey(secret)

.parseClaimsJws(token)

.getBody();

}catch (Exception e){

logger.debug("validate is token error ", e);

return null;

}

} /**

* token是否过期

* @return true:过期

*/

public boolean isTokenExpired(Date expiration) {

return expiration.before(new Date());

} public String getSecret() {

return secret;

} public void setSecret(String secret) {

this.secret = secret;

} public long getExpire() {

return expire;

} public void setExpire(long expire) {

this.expire = expire;

} public String getHeader() {

return header;

} public void setHeader(String header) {

this.header = header;

}

}

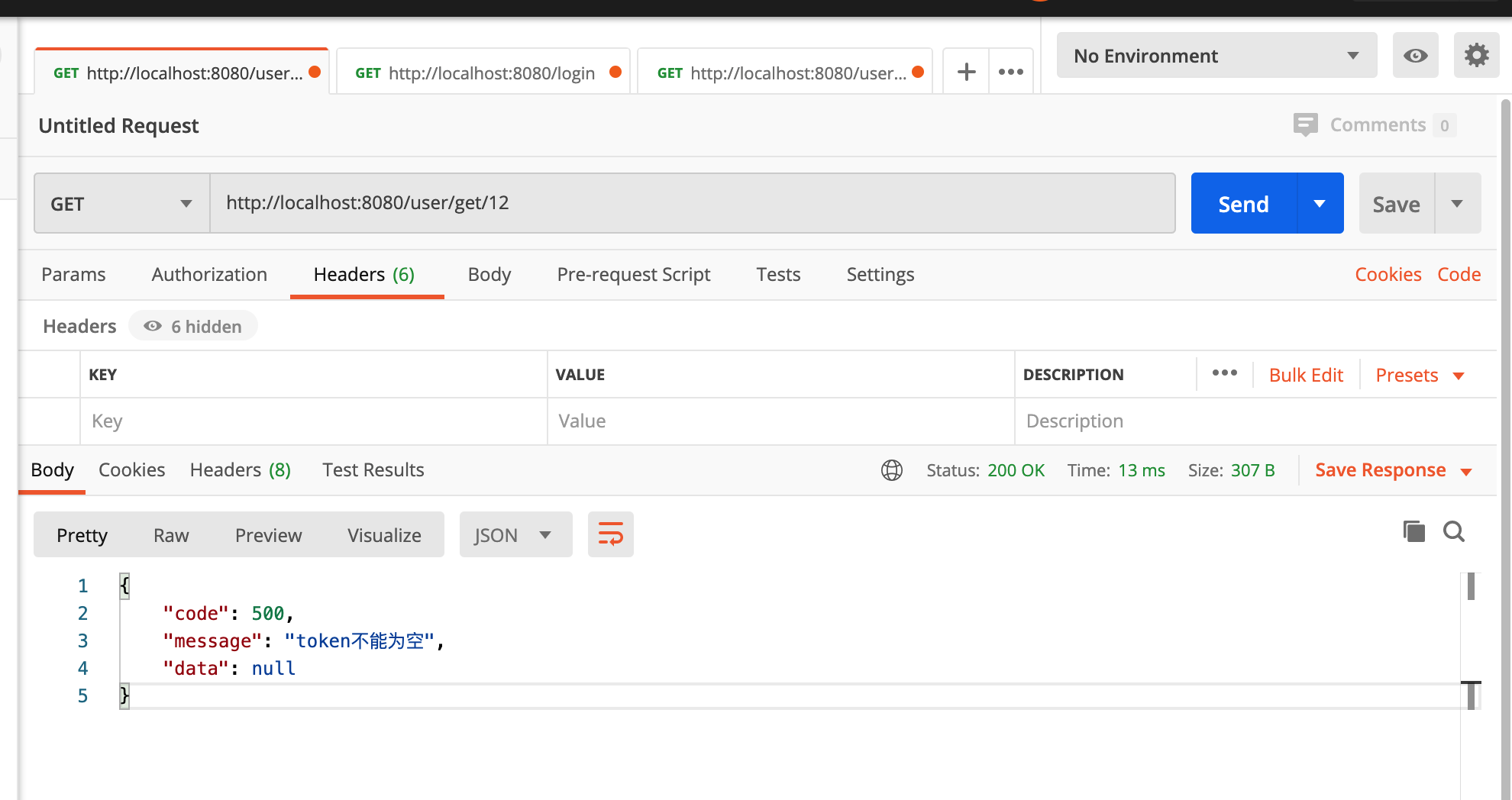

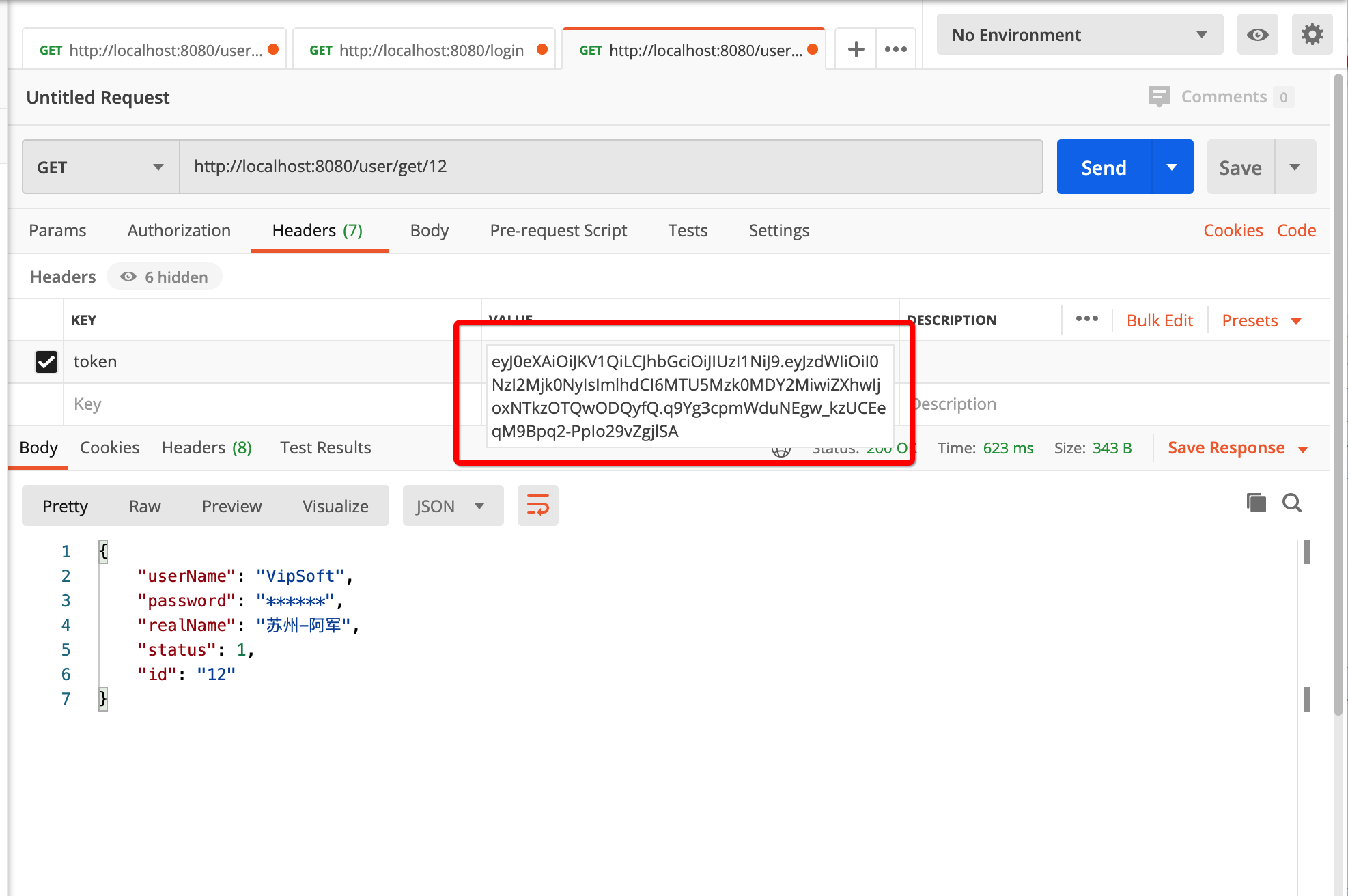

4. 添加拦截器 AuthorizationInterceptor

package com.vipsoft.web.boot.interceptor; import cn.hutool.core.util.StrUtil;

import com.vipsoft.web.boot.annotation.JwtIgnore;

import com.vipsoft.web.boot.exception.CustomException;

import com.vipsoft.web.boot.utils.JwtUtils;

import io.jsonwebtoken.Claims;

import org.slf4j.Logger;

import org.slf4j.LoggerFactory;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.http.HttpMethod;

import org.springframework.http.HttpStatus;

import org.springframework.stereotype.Component;

import org.springframework.web.method.HandlerMethod;

import org.springframework.web.servlet.handler.HandlerInterceptorAdapter; import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse; @Component

public class AuthorizationInterceptor extends HandlerInterceptorAdapter {

private Logger logger = LoggerFactory.getLogger(this.getClass()); @Autowired

private JwtUtils jwtUtils; public static final String USER_KEY = "userId"; @Override

public boolean preHandle(HttpServletRequest request, HttpServletResponse response, Object handler) throws Exception { // 忽略带JwtIgnore注解的请求, 不做后续token认证校验

if (handler instanceof HandlerMethod) {

HandlerMethod handlerMethod = (HandlerMethod) handler;

JwtIgnore jwtIgnore = handlerMethod.getMethodAnnotation(JwtIgnore.class);

if (jwtIgnore != null) {

return true;

}

} if (HttpMethod.OPTIONS.equals(request.getMethod())) {

response.setStatus(HttpServletResponse.SC_OK);

return true;

} //获取用户凭证

String token = request.getHeader(jwtUtils.getHeader());

if (StrUtil.isBlank(token)) {

token = request.getParameter(jwtUtils.getHeader());

} //凭证为空

if (StrUtil.isBlank(token)) {

throw new CustomException(HttpStatus.UNAUTHORIZED.value(), "token 不能为空");

} Claims claims = jwtUtils.getClaimByToken(token);

if (claims == null || jwtUtils.isTokenExpired(claims.getExpiration())) {

throw new CustomException(HttpStatus.UNAUTHORIZED.value(), "token 失效,请重新登录");

} //设置userId到request里,后续根据userId,获取用户信息

request.setAttribute(USER_KEY, Long.parseLong(claims.getSubject())); return true;

}

}

5. 添加 WebConfig,启用拦截器

package com.vipsoft.web.boot.config; import com.vipsoft.web.boot.interceptor.AuthorizationInterceptor;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.context.annotation.Configuration;

import org.springframework.web.servlet.config.annotation.CorsRegistry;

import org.springframework.web.servlet.config.annotation.InterceptorRegistry;

import org.springframework.web.servlet.config.annotation.WebMvcConfigurer; @Configuration

public class WebConfig implements WebMvcConfigurer {

@Autowired

private AuthorizationInterceptor authorizationInterceptor; /**

* 添加拦截器

*/

@Override

public void addInterceptors(InterceptorRegistry registry) {

//拦截路径可自行配置多个 可用 ,分隔开

registry.addInterceptor(authorizationInterceptor).addPathPatterns("/**");

} /**

* 跨域支持

*

* @param registry

*/

@Override

public void addCorsMappings(CorsRegistry registry) {

registry.addMapping("/**")

.allowedOrigins("*")

.allowCredentials(true)

.allowedMethods("GET", "POST", "DELETE", "PUT", "PATCH", "OPTIONS", "HEAD")

.maxAge(3600 * 24);

} }

6. 添加返回对象 Result

package com.vipsoft.web.boot.utils; /**

* 返回的对象,项目中要移到Core中

*/

public class Result<T> {

//操作代码

int code;

//提示信息

String message; T Data; public Result(int code, String message){

this.code = code;

this.message = message;

} public Result(int code, String message,T data){

this.code = code;

this.message = message;

this.setData(data);

} public int getCode() {

return code;

} public void setCode(int code) {

this.code = code;

} public String getMessage() {

return message;

} public void setMessage(String message) {

this.message = message;

} public T getData() {

return Data;

} public void setData(T data) {

Data = data;

}

}

7. 添加自定义异常类 CustomException.java 用于拦截器中的异常捕获

package com.vipsoft.web.boot.exception;

public class CustomException extends RuntimeException {

private static final long serialVersionUID = 1L;

private int code;

private String msg;

public CustomException(String msg) {

super(msg);

this.code = 500;

this.msg = msg;

}

public CustomException(String msg, Throwable e) {

super(msg, e);

this.msg = msg;

}

public CustomException(int code, String msg) {

super(msg);

this.code = code;

this.msg = msg;

}

public CustomException(int code, String msg, Throwable e) {

super(msg, e);

this.code = code;

this.msg = msg;

}

public int getCode() {

return code;

}

public void setCode(int code) {

this.code = code;

}

public String getMsg() {

return msg;

}

public void setMsg(String msg) {

this.msg = msg;

}

}

8. 添加全局异常处理类 GlobalExceptionHandler.java , 可以将 返回 前端的数据处理成 JSON格式

package com.vipsoft.web.boot.exception; import com.vipsoft.web.boot.utils.Result;

import org.slf4j.Logger;

import org.slf4j.LoggerFactory;

import org.springframework.validation.BindException;

import org.springframework.validation.BindingResult;

import org.springframework.validation.FieldError;

import org.springframework.validation.ObjectError;

import org.springframework.web.bind.MethodArgumentNotValidException;

import org.springframework.web.bind.annotation.ExceptionHandler;

import org.springframework.web.bind.annotation.RestControllerAdvice; import java.util.List; /**

* 全局异常处理器

*/

@RestControllerAdvice

public class GlobalExceptionHandler { private static final Logger logger = LoggerFactory.getLogger(GlobalExceptionHandler.class); /**

* 处理自定义异常

*/

@ExceptionHandler(CustomException.class)

public Result handleException(CustomException e) {

// 打印异常信息

logger.error("### 异常信息:{} ###", e.getMessage());

return new Result(e.getCode(), e.getMessage());

} /**

* 参数错误异常

*/

@ExceptionHandler({MethodArgumentNotValidException.class, BindException.class})

public Result handleException(Exception e) { if (e instanceof MethodArgumentNotValidException) {

MethodArgumentNotValidException validException = (MethodArgumentNotValidException) e;

BindingResult result = validException.getBindingResult();

StringBuffer errorMsg = new StringBuffer();

if (result.hasErrors()) {

List<ObjectError> errors = result.getAllErrors();

errors.forEach(p -> {

FieldError fieldError = (FieldError) p;

errorMsg.append(fieldError.getDefaultMessage()).append(",");

logger.error("### 请求参数错误:{" + fieldError.getObjectName() + "},field{" + fieldError.getField() + "},errorMessage{" + fieldError.getDefaultMessage() + "}");

});

}

} else if (e instanceof BindException) {

BindException bindException = (BindException) e;

if (bindException.hasErrors()) {

logger.error("### 请求参数错误: {}", bindException.getAllErrors());

}

}

return new Result(10001, "参数无效");

} /**

* 处理所有不可知的异常

*/

@ExceptionHandler(Exception.class)

public Result handleOtherException(Exception e) {

//打印异常堆栈信息

e.printStackTrace();

// 打印异常信息

logger.error("### 不可知的异常:{} ###", e.getMessage());

return new Result(40001, "系统内部错误");

} }

9. 配置 application.yml

vipsoft:

jwt:

# 加密秘钥

secret: d3d3LnZpcHNvZnQuY29tLmNuLjQ3MjYyOTQ3LnNwcmluZyBib290

# token有效时长,单位秒

expire: 60 # 方便测试,设成 60 秒

header: token

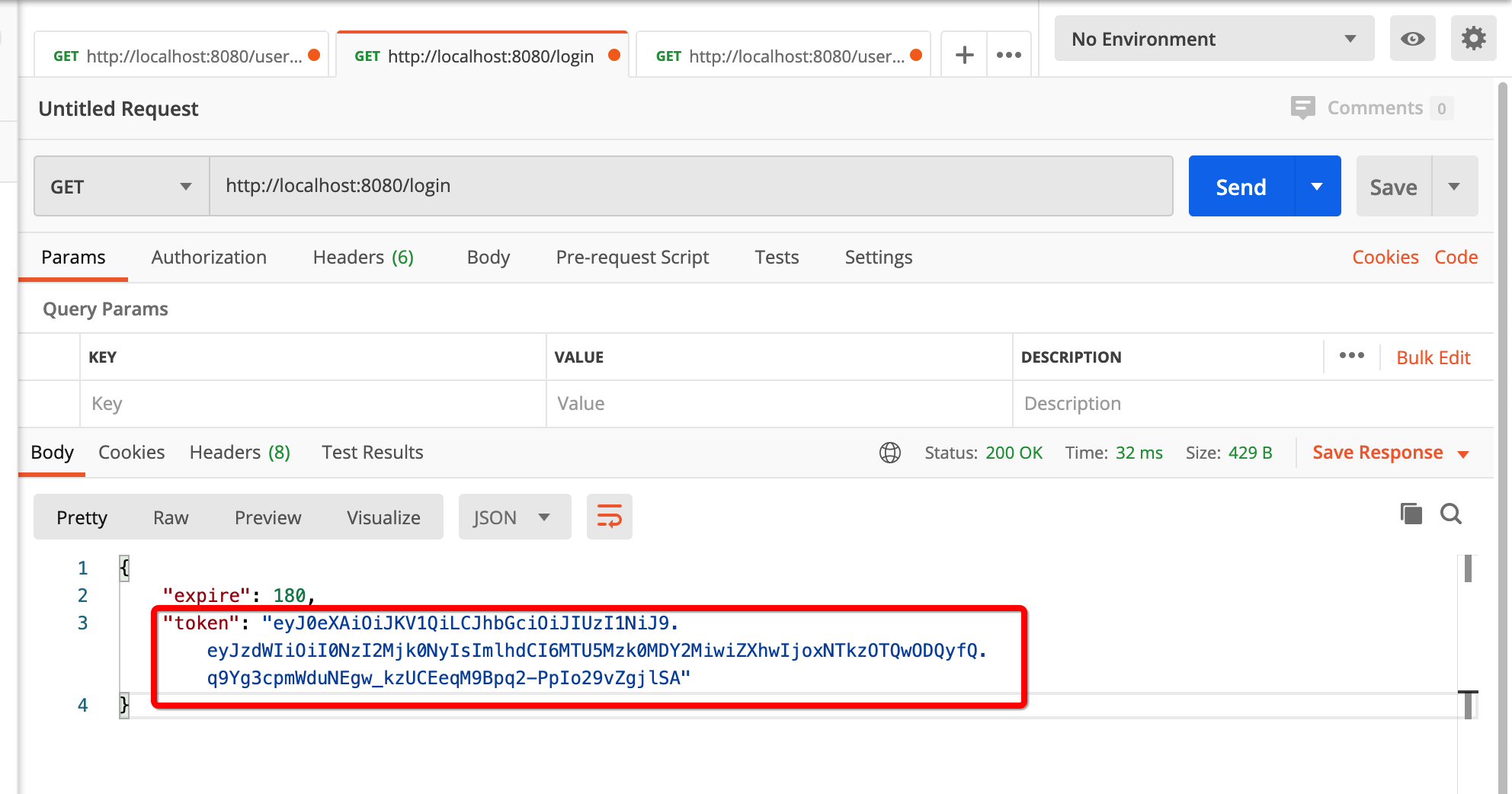

10. 登录测试代码

/**

* 登录

*/

@JwtIgnore

@GetMapping("login")

public Map<String, Object> login(HttpServletRequest request){ //用户登录

long userId = 47262947; //生成token

String token = jwtUtils.generateToken(userId); Map<String, Object> map = new HashMap<>();

map.put("token", token);

map.put("expire", jwtUtils.getExpire()); return map;

}

Spring Boot JWT 用户认证的更多相关文章

- spring boot+jwt 权限验证

上周看了一下jwt以前公司的开发都是使用session共享的方法.现在主流的两种方式一种是把登录信息保存在服务器,另一种则是把信息保存在客户端.在使用session 存储的时候会遇到很多的问题,随着项 ...

- 玩转spring boot——简单登录认证

前言 在一个web项目中,某些页面是可以匿名访问的,但有些页面则不能.spring mvc提供了HandlerInterceptor接口来应对,只需要重写preHandle方法便可以实现此功能.那么使 ...

- Spring Boot JWT 快速入门

本章节讨论 jwt 在 spring boot 中的应用.意在快速入门 jwt. java jdk1.8 maven 3.2+ spring boot 2.0+ JSON Web Token(JWT) ...

- DRF的JWT用户认证

目录 DRF的JWT用户认证 JWT的认证规则 JWT的格式 JWT认证的流程 JWT模块的导入为 JWT的使用 DRF的JWT用户认证 从根本上来说,JWT是一种开放的标准(RFC 7519), 全 ...

- TinyFrame尾篇:整合Spring AOP实现用户认证

创建Manager用户验证表 这一篇主要讲解使用AOP对用户操作进行验证,如果通过验证,则继续执行,反之,则不能执行.其思想和上一篇完全一致. 由于需要用到用户认证,所以我们新建一个Manager实体 ...

- [django]前后端分离之JWT用户认证

在前后端分离开发时为什么需要用户认证呢?原因是由于HTTP协定是不储存状态的(stateless),这意味着当我们透过帐号密码验证一个使用者时,当下一个request请求时它就把刚刚的资料忘了.于是我 ...

- 前后端分离之JWT用户认证(转)

在前后端分离开发时为什么需要用户认证呢?原因是由于HTTP协定是不储存状态的(stateless),这意味着当我们透过帐号密码验证一个使用者时,当下一个request请求时它就把刚刚的资料忘了.于是我 ...

- 前后端分离之JWT用户认证zf

在前后端分离开发时为什么需要用户认证呢?原因是由于HTTP协定是不储存状态的(stateless),这意味着当我们透过帐号密码验证一个使用者时,当下一个request请求时它就把刚刚的资料忘了.于是我 ...

- [转] 前后端分离之JWT用户认证

[From] http://www.jianshu.com/p/180a870a308a 在前后端分离开发时为什么需要用户认证呢?原因是由于HTTP协定是不储存状态的(stateless),这意味着当 ...

- 前后端分离之JWT用户认证

在前后端分离开发时为什么需要用户认证呢?原因是由于HTTP协定是不储存状态的(stateless),这意味着当我们透过帐号密码验证一个使用者时,当下一个request请求时它就把刚刚的资料忘了.于是我 ...

随机推荐

- 来世再不选Java!

危机感 距离上一次找工作面试已经过去快2年了,那时候正值疫情肆虐,虽然还未感受到"寒潮来临"的苗头,但最终还是成功通过了几轮面试,顺利签约.在目前公司待了2年了,在大环境的影响下, ...

- 神经网络入门篇:详解向量化实现的解释(Justification for vectorized implementation)

向量化实现的解释 先对几个样本计算一下前向传播,看看有什么规律: 公式1.16: \(z^{[1](1)} = W^{[1]}x^{(1)} + b^{[1]}\) \(z^{[1](2)} = W^ ...

- 文心一言 VS 讯飞星火 VS chatgpt (135)-- 算法导论11.3 1题

一.用go语言,假设我们希望查找一个长度为 n 的链表,其中每一个元素都包含一个关键字k并具有散列值h(k).每一个关键字都是长字符串.那么在表中查找具有给定关键字的元素时,如何利用各元素的散列值呢? ...

- L2-037 包装机

#include <bits/stdc++.h> using namespace std; const int N = 110; stack<char> stk[N]; int ...

- 聊聊分布式 SQL 数据库Doris(六)

负载均衡 此处的负载均衡指的是FE层的负载均衡. 当部署多个 FE 节点时,用户可以在多个 FE 之上部署负载均衡层来实现 Doris 的高可用.官方文档描述: 负载均衡 . 实现方式 实现方式有多种 ...

- 每天5分钟复习OpenStack(十一)Ceph部署

在之前的章节中,我们介绍了Ceph集群的组件,一个最小的Ceph集群包括Mon.Mgr和Osd三个部分.为了更好地理解Ceph,我建议在进行部署时采取手动方式,这样方便我们深入了解Ceph的底层.今天 ...

- 【漏洞分析】Reflection Token 反射型代币攻击事件通用分析思路

在本篇文章中,我将通过一个攻击事件引出 Reflection Token 攻击事件的一个通用分析思路. 关于 Reflection Token 的其他案例分析,可以参考BEVO代币攻击事件分析及复现一 ...

- 【源码系列#03】Vue3计算属性原理(Computed)

专栏分享:vue2源码专栏,vue3源码专栏,vue router源码专栏,玩具项目专栏,硬核推荐 欢迎各位ITer关注点赞收藏 语法 传入一个 getter 函数,返回一个默认不可手动修改的 ref ...

- Golang实现JAVA虚拟机-运行时数据区

原文链接:https://gaoyubo.cn/blogs/8ae1f4ca.html 前置 Golang实现JAVA虚拟机-解析class文件 一.运行时数据区概述 JVM学习: JVM-运行时数据 ...

- 华企盾DSC可能造成系统蓝屏奔溃常见处理方法

1.蓝屏先卸载我们DSC客户端检测是否是我们影响的 2.如果是我们影响的查到版本说明是否有处理过 3.是否有一些不常用的杀毒软件卸载试试 4.如果使用一些USB驱动类的先把USB的注册表改一下试试 5 ...