什么是iptables?

一:iptables

1.iptables简介

什么是iptables?我们首先应该知道它是Linux平台最著名的防火墙工具,系统自带的,从什么版本的内核开始自带的呢,2.4以后。

它的全称应该是netfilter/iptables,从这个名称上看,它其实是两个软件。netfilter是运行在内核之中的,对数据包进行分析处理;iptables是提供用户的一个配置管理工具,它可以设置一些表、表中有一些链条、链条上面有一些规则。通过iptables建立的一整个的规则体系,netfilter来对数据包进行分析处理。

2.什么是防火墙?

防火墙一直被认为是保护敏感信息的第一道防线。它们在安全和受控内部网络之间建立了一道屏障,提供低级网络保护,以及重要的日志记录和审计功能。

它能监视传入和传出的网络流量,并根据一组已定义的安全规则决定是允许还是阻止特定流量。

3.防火墙种类

1.硬件防火墙(主机防火墙)

F5

2.软件防火墙(网络防火墙)

iptables

firewalld

二:iptables基本介绍

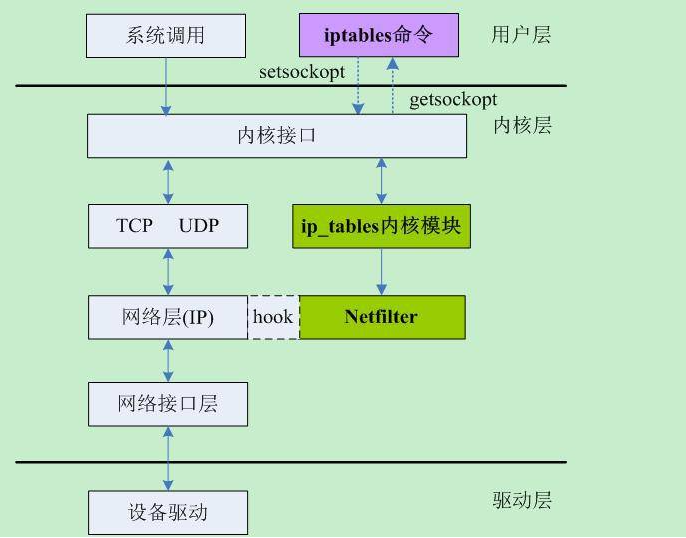

- 流程

用户层 ---> 调用iptables ---> ip_tables内核模块 ---> Netfilter(系统安全框架) ---> 过滤请求

1.解析内容

1.iptables:

iptables其实不是真正的防火墙,我们可以把它理解成一个客户端代理,用户通过iptables这个代理,将用户的安全设定执行到对应的 “安全框架中” 才是真正的防火墙,这个框架的名字叫netfilter

iptables其实是一个命令行工具,位于用户空间,我们用这个工具操作真正的框架。

2.ip_tables内核模块:

ip_tables模块它是防火墙的核心模块,负责维护防火墙的规则表,通过这些规则,实现防火墙的核心功能。归纳起来,主要有三种功能:包过滤(filter)、NAT以及包处理(mangle)

3.netfilter:

netfilter才是防火墙真正的安全框架,netfilter位于内核空间

Netfilter是Linux操作系统核心层内部的一个数据包处理模块,它具有如下功能:网络地址转换(Network Address Translate), 数据包内容修改, 以及数据包过滤的防火墙功能

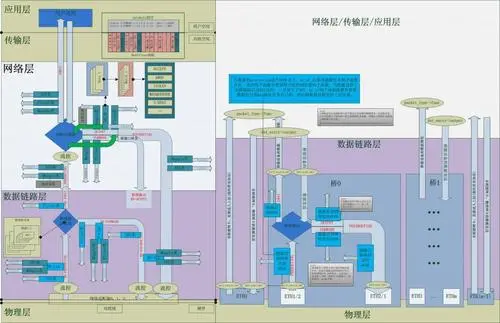

三:iptables流程(讲解)

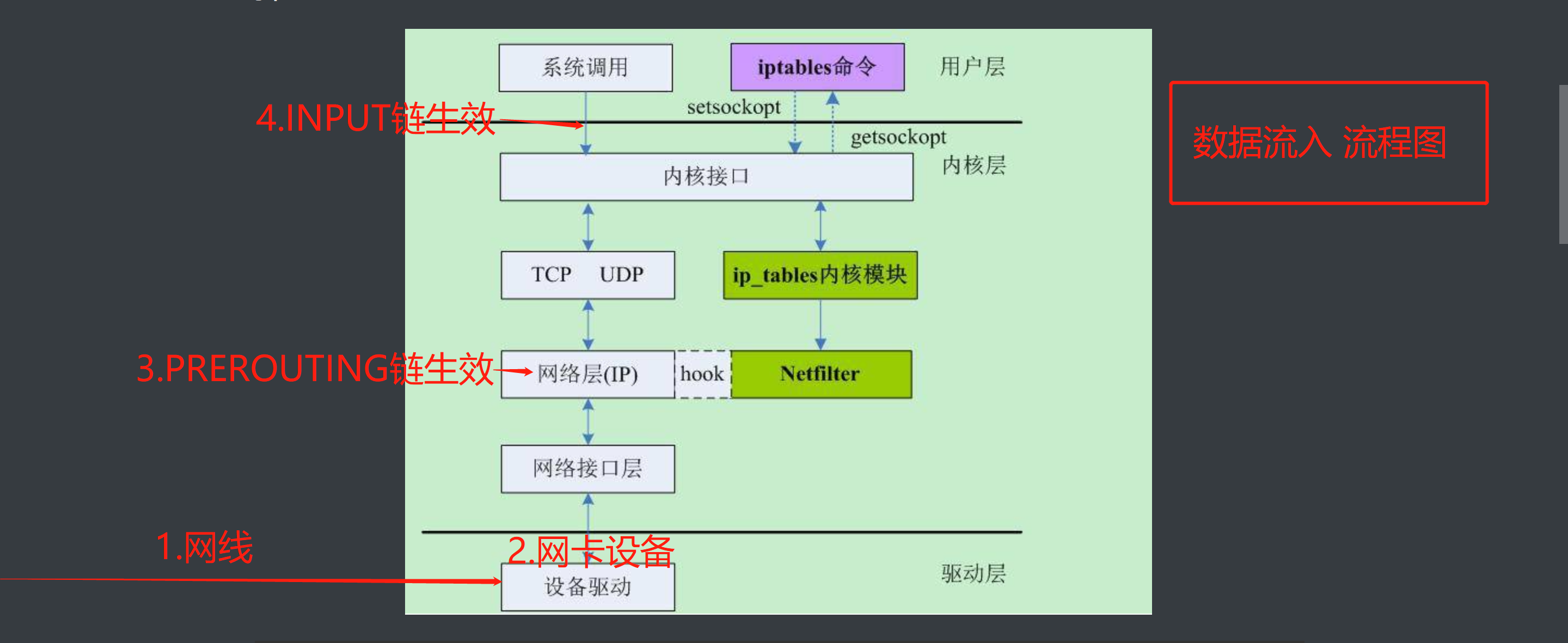

1.流入本机

2.解析(流入本机)

讲解:

当外部的数据进入时通过网卡进入本机后,在网络层时会经过PREROUTING链,PREROUTING链继续前进到达用户层之前,会经过INPUT链。

解析流程:

数据进入(通过网线) --> 链接网卡设备 --> 网络接口层 --> Netfilter -->

在网络层时会经过PREROUTING链 --> TCP UDP协议 --> 进入用户层之前(INPUT链)

--> 到达用户层

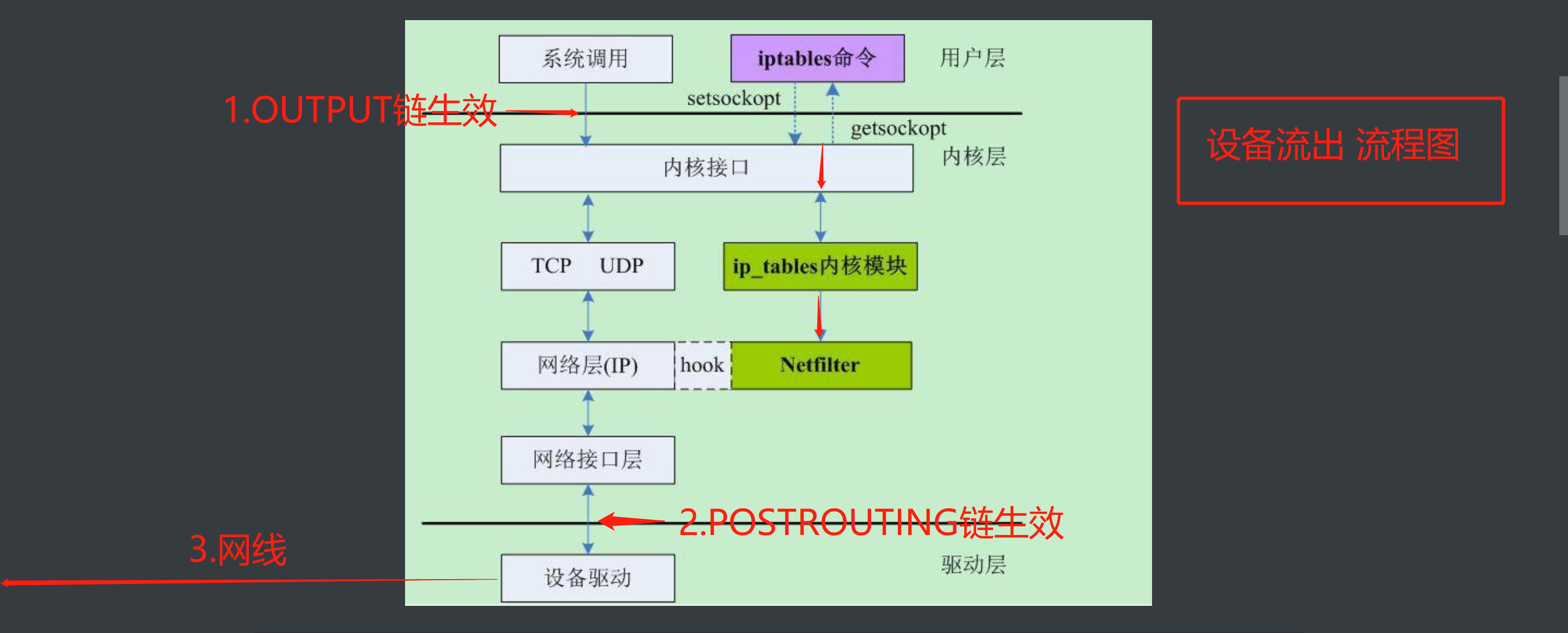

3流出本机

4.解析(流出本机)

讲解:

当用户从用户层发出数据之后,会先经过OUTPUT链,在经过了OUTPUT链到达Netfilter防火墙,在经过防火墙到达设备驱动之前,会经过POSTROUTING链,之后在发送出去。

流程图解析:

用户操作命令工具(iptables) --> OUTPUT链 --> ip_tables内核模块 -->

Netfilter(防火墙) --> 网络层 --> 网络接口层 --> POSTROUTING链

-- 设备驱动 --> 网络传输出

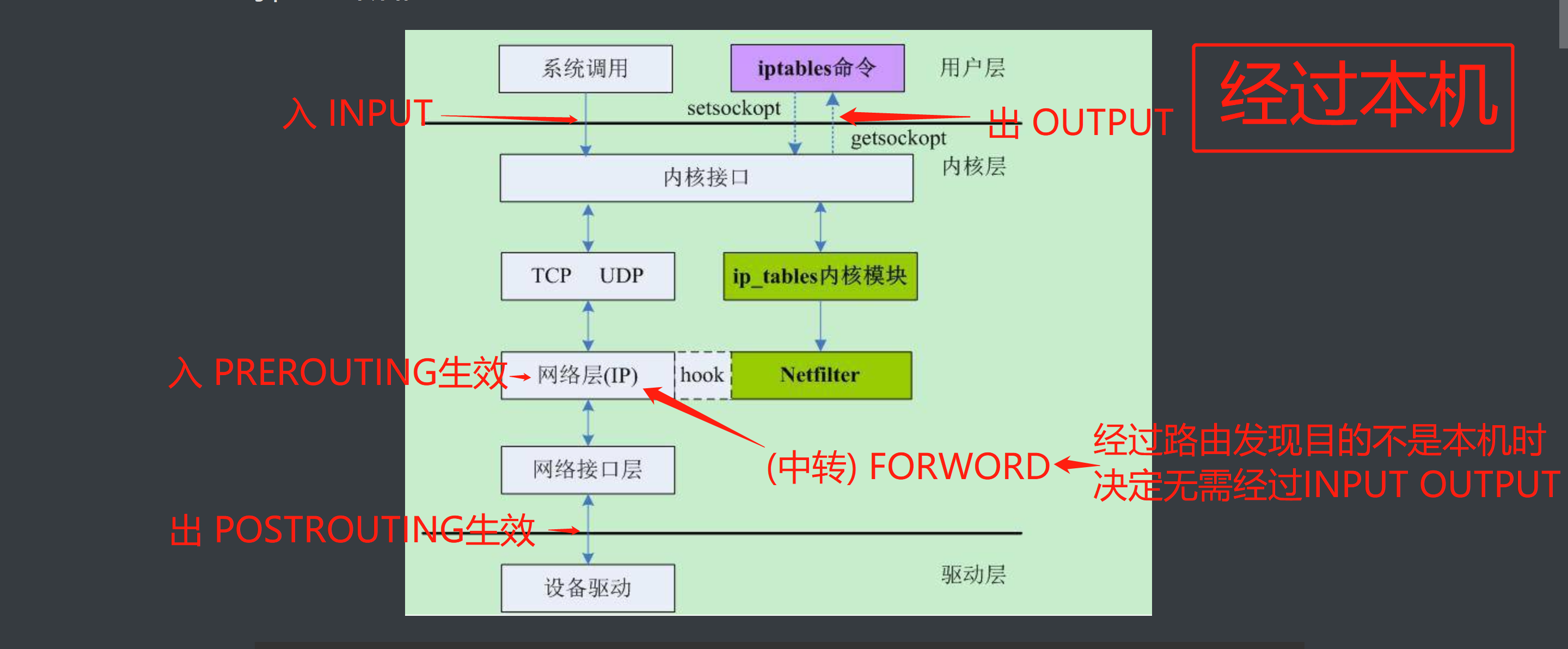

5.经过本机

6.解析(经过本机)

讲解:

报文经过路由并且发觉目的并不是本机,在经过PREROUTING链进入本机发现最终目的并不是本机时被转到FORWORD链后经过POSTROUING链转发出去。

流程解析:

数据进入 --> PREROUTING --> FORWARD --> POSTROUTING --> 出去

四:什么是包过滤防火墙

1.什么是包?

在数据传输过程,并不是一次性传输完成的;而是将数据分成若干个数据包,一点一点的传输。

2.什么是包过滤防火墙?

过滤数据包的防火墙。

3.包过滤防火墙如何实现?

通过系统安全框架,过滤数据包。

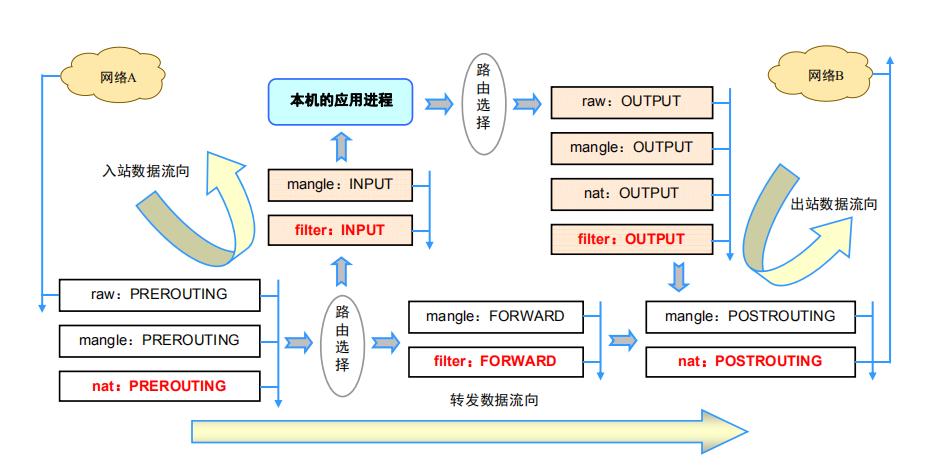

五:Iptables四表五链的概念

1.什么叫表?

具备某种功能的集合叫做表

2.那四个表,有哪些作用?

filter: 负责做过滤功能呢 : INPUT、OUTPUT、FORWARD

nat: 网络地址转换 PREROUTING、INPUT、OUTPUT、POSTROUTING

mangle: 负责修改数据包内容 PREROUTING、INPUT、OUTPUT、POSTROUTING、FORWARD

raw: 负责数据包跟踪 PREROUTING、OUTPUT

解析内容:

filter:

负责过滤数据包功能(过滤,防火墙)

nat :a-b网络,中间经历c网络,本来访问b,但是通过c访问的b,这个时候由a访问c,转变成a访问b,中间就有一个地址转换(网络地址转换,端口映射,地址映射等)

mangle:

用于对特定数据包的修改(修改数据包的服务类型、TTL、并且可以配置路由实现QOS)

raw:

跟踪数据包走到那个位置了(决定数据包是否被状态跟踪机制处理)

3.那五条链,运行在那些地方?

1) PREROUTING: 主机外报文进入位置,允许的表mangle, nat(目标地址转换,,通常指响应报文)

2) INPUT:报文进入本机用户空间位置,允许的表filter, mangle

3) OUTPUT:报文从本机用户空间出去的位置,允许filter, mangle, nat

4) FOWARD:报文经过路由并且发觉不是本机决定转发但还不知道从哪个网卡出去,允许filter, mangle(中转)

5) POSTROUTING:报文经过路由被转发出去,允许mangle,nat(源地址转换,把原始地址转换为转发主机出口网卡地址)

五链

PREROUTING、INPUT、OUTPUT、FORWARD、POSTROUTING

六:iptables全面流程图(详解)

1.解析流程顺序

流入本机: A ---> PREROUTING ---> INPUT ---> B

解析:

网络经过该流程才能发出(出去)

流出本机:OUTPUT ---> POSTROUTING ---> B

网络经过该流程才能进入(进来)

经过本机: A ---> OUTPUT ---> POSTROUTING | ---> PREROUTING ---> FORWARD ---> POSTROUTING ---> C ---> PREROUTING ---> INPUT ---> B

2.内容解析

A ---> OUTPUT ---> POSTROUTING

作用于A阶段(出去)

c相当于是一个防火墙

PREROUTING ---> FORWARD ---> POSTROUTING ---> C

作用于C阶段(出去)

PREROUTING ---> INPUT ---> B

作用于B阶段(进入)

七:链包含表

filter : INPUT 、OUTPUT 、FORWARD

nat : PREROUTING 、 OUTPUT、 POSTROUTING

raw : PREROUTING、 OUTPUT

mangle : PREROUTING INPUT FORWARD OUTPUT POSTROUTING

什么是iptables?的更多相关文章

- iptables

一.在服务器上打开 22.80.9011端口: iptables -A INPUT -p tcp --dport 9011 -j ACCEPT iptables -A OUTPUT -p tcp -- ...

- 浅谈iptables 入站 出站以及NAT实例

--------------本文是自己工作上的笔记总结,适合的可以直接拿去用,不适合的,适当修改即可!--------------- iptbales默认ACCEPT策略,也称通策略,这种情况下可以做 ...

- Failed to stop iptables.service: Unit iptables.service not loaded.

redhat 7 [root@lk0 ~]# service iptables stop Redirecting to /bin/systemctl stop iptables.service Fai ...

- CentOS7安装iptables防火墙

CentOS7默认的防火墙不是iptables,而是firewalle. 安装iptable iptable-service #先检查是否安装了iptables service iptables st ...

- linux iptables常用命令之配置生产环境iptables及优化

在了解iptables的详细原理之前,我们先来看下如何使用iptables,以终为始,有可能会让你对iptables了解更深 所以接下来我们以配置一个生产环境下的iptables为例来讲讲它的常用命令 ...

- CentOS系统配置 iptables防火墙

阿里云CentOS系统配置iptables防火墙 虽说阿里云推出了云盾服务,但是自己再加一层防火墙总归是更安全些,下面是我在阿里云vps上配置防火墙的过程,目前只配置INPUT.OUTPUT和FO ...

- /etc/sysconfig/下找不到iptables文件解决方法

时间:2014-12-19 01:17来源:csdn 作者:大智 举报 点击:5639次 本想做些防火墙策略.防火墙策略都是写在/etc/sysconfig/iptables文件里面的.可我发现我也没 ...

- docker通过iptables修改或新增镜像映射端口

443 8088 22 端口是初始映射端口 [root@SERVER ~]# docker ps CONTAINER ID IMAGE COMMAND CREATED STATUS PORTS NAM ...

- lnmp 预设iptables设置

「LNMP」iptables初始配置 首先使用命令iptables -P INPUT ACCEPT允许所有连接,否则容易把自己关在外边.然后使用iptables -F;iptables -X;ip ...

- 关闭SELinux和iptables防火墙

1.关闭SELinux: 编辑SELinux配置文件: [root@Redis selinux]# vim /etc/selinux/config 修改SELINUX配置项为disable SELIN ...

随机推荐

- Android开发 PorgressBar(进度条)的使用

圆环进度条(默认)和水平进度条: <?xml version="1.0" encoding="utf-8"?> <LinearLayout x ...

- Java初学者作业——编写Java程序,实现判断所输入字符的类型(数字、小写字母、大写字母或其他字符)

返回本章节 返回作业目录 需求说明: 编写Java程序,实现判断所输入字符的类型(数字.小写字母.大写字母或其他字符) 实现思路: 声明变量c,用于存储用户输入的字符. 通过Scanner接收用户输入 ...

- 编写Java程序,实现客户端向服务端上传文件的功能

查看本章节 查看作业目录 需求说明: 实现客户端向服务端上传文件的功能 当启动服务端后,运行客户端程序,系统提示客户在客户端输入上传文件的完整路径.当客户在客户端输入完成后,服务端实现文件上传 实现思 ...

- Android开发布局 案例二

实践案例: XML <?xml version="1.0" encoding="utf-8"?> <LinearLayout xmlns:an ...

- 通过Rancher Desktop在桌面上运行K8s

Rancher 发行的操作系统新选择:Rancher Desktop for Windows,它可以帮助你在Windows桌面上管理Kubernetes和容器.当然他当然会支持Linux,Mac的. ...

- 新来的实习生测post接口老漏测,搞清楚原理再执行真的很重要

一.GET方法和POST方法传递数据的异同 一.GET方法和POST方法传递数据的异同 http请求方法get和post是最常被用到的两个方法,get常用于向服务器请求数据,post常用于提交数据 ...

- 三角网格上的寻路算法Part.1—Dijkstra算法

背景 最近在研究中产生了这样的需求:在三角网格(Mesh)表示的地形图上给出两个点,求得这两个点之间的地面距离,这条距离又叫做"测地线距离(Geodesic)".计算三角网格模型表 ...

- Django_视图中的request对象详解(八)

本文参考:http://www.cnblogs.com/MnCu8261/p/5871085.html Request 我们知道当URLconf文件匹配到用户输入的路径后,会调用对应的view函数,并 ...

- Centos7 文件修改详情

Centos常规修改信息 记录文件在系统中的意义 /etc/locale.conf ---修改字符集文件 /etc/profile ---修改环境变量

- 新增访客数量MR统计之数据库准备

关注公众号:分享电脑学习回复"百度云盘" 可以免费获取所有学习文档的代码(不定期更新)云盘目录说明:tools目录是安装包res 目录是每一个课件对应的代码和资源等doc 目录是一 ...