20165310 java_blog_week3

2165310 《Java程序设计》第3周学习总结

教材学习内容总结

- 类

- 声明与命名规则

- 驼峰原则

- 变量:体现属性

- 方法:体现行为/功能

- 声明与命名规则

- 变量:

- 成员变量与局部变量:

- 成员变量:有效范围:整个类,与书写位置无关。有默认值。(除非声明同时赋值,否则赋值语句只能出现在方法体中)

- 局部变量:有效范围:方法内,与位置有关。无默认值,需要赋值。

- 成员变量与局部变量同名:this.<成员变量名>=<局部变量名>

- 实例变量与类变量:

- 实例变量:不影响别的变量;不创建不分配空间

- 类变量:共享;通过类名直接访问;直接分配空间

- 对象数组:

- 成员变量与局部变量:

Student [] stu;

stu=new Student[10];

stu[i]=new Student();

- 方法:

- 构造方法:

- 默认构造方法:无自定义构造方法时存在,有自定义构造方法时不存在

- 创建对象步骤:声明+利用new语句分配变量(返回的是一个引用)

- 对象引用相同时,对象相同

- 参数传值

- 基本数据类型参数传值:不改变传入参数本身的值(传值机制:复制)

- 引用类型参数的值:数组、对象、接口。改变参数变量的实体,也会改变原变量的实体

- 可变参数:参数类型必须相同,最后一个参数是方法参数列表中的最后一位参数

- 实例方法与类方法:

- 实例方法:只能通过对象调用,不能通过类名调用;不自动分配入口;可以操作实例变量与类变量。

- 类方法:通过对象或者类名都可以调用;自动分配入口;不能操作实例变量,只能操作类变量(不能用this语句)

- 方法重载:参数个数不同或者类型不同(避免歧义)

- 构造方法:

- 包

- 引用库类:import语句

- 引入自定义包中的类:处于自定义包所在目录可用javac -d <file.java>,否则将源文件保存在自定义包所在目录解压也可

- 访问权限:

- private:可修饰变量或者方法(不能修饰类)

- 私有变量:不能通过对象访问(可调用方法)

- 私有方法:不能通过类名访问

- public:可修饰变量或者方法(可以修饰类),可通过对象或者类名访问

- protected:可修饰变量和方法(不能修饰类),在同一包内可通过对象和类名访问。

- 友好变量/友好方法:不用public、private、protected修饰的变量(import另外包中的类,并用该类创建了一个对象,该对象不能访问自己的友好变量和友好方法)

- public类与友好类:

- 友好类:另一个类中用友好类创造对象要保证在同一个包中

- 修饰符访问权限从高到低:public、protected、有好的、private

- private:可修饰变量或者方法(不能修饰类)

- 类封装:

- jre与jar文件:jar命令

- 流水线

教材学习中的问题和解决过程

- 对于方法和类的组合等无法熟练运用

- 解决方法:多做题,多打代码,多思考。

代码调试中的问题和解决过程

- 问题1:调用方法时返回值出错

- 问题1解决方案:void类型方法在运用时忘记加上括号,加上括号

- 问题2:引用自定义包编译时显示没有当前包

- 问题2解决方案:在自定义包所在目录进行编译

- 问题3:编译含主函数的类的同时没有自动编译所需类的源代码

- 问题3解决方法:利用*.java或者打出所有需编译源文件名字。

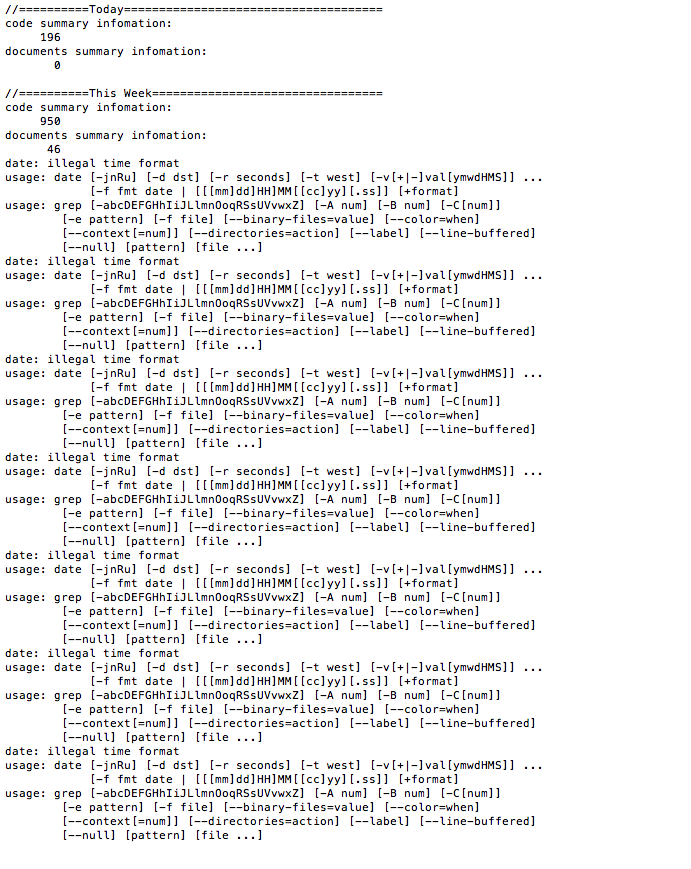

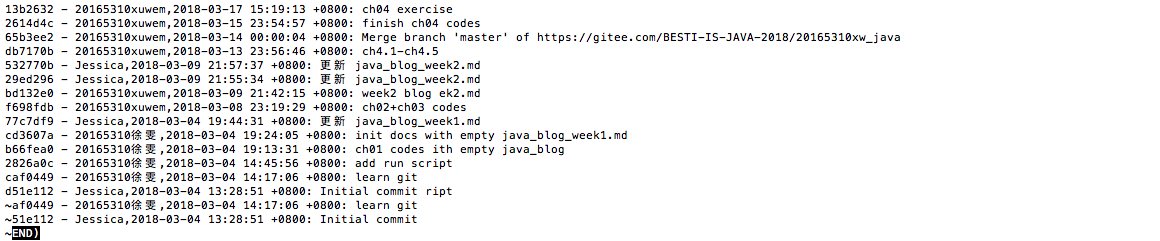

代码托管

上周考试错题总结

- 还未进行测试,进行后进行补充。

20165310 java_blog_week3的更多相关文章

- 20165310 NetSec2019 Week6 Exp4 恶意代码分析

20165310 NetSec2019 Week6 Exp4 恶意代码分析 一.实验要求 1.系统运行监控 使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,连接的外部IP是哪里.运行一段时间 ...

- 20165310 NetSec2019 Week5 Exp3 免杀原理与实践

20165310 NetSec2019 Week5 Exp3 免杀原理与实践 一.免杀原理 杀软是如何检测出恶意代码的 基于特征码的检测:特征码就是一段恶意程序有但是正常程序没有的一段代码,当杀软检测 ...

- 20165310 NetSec Week4 Exp2 后门原理与实践

20165310 NetSec Exp2后门原理与实践 一.基础问题 例举你能想到的一个后门进入到你系统中的可能方式? 网页木马等访问网页导致 下载非官方源软件 随意下载邮件中不明程序等 例举你知道的 ...

- 20165310 NstSec2019 Week3 Exp1 逆向与Bof基础

20165310 NstSec2019 Week3 Exp1 逆向与Bof基础 一.实验内容 实验目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用fo ...

- 20165310 NstSec2019 Week1 Exp0 Kali安装

20165310 NstSec2019 Week1 Exp0 Kali安装 Kali下载与安装 进入Kali官网 ,进入Download选项,选择Kali Linux 64 bit VMware VM ...

- 20165310 《Java程序设计》课程总结

20165310 <Java程序设计>课程总结 一.每周作业及实验报告博客链接汇总 预备作业一:我期望的师生关系 20165310 我期望的师生关系 预备作业二:学习基础和C语言基础调查 ...

- 20165310 Java实验四 《Android程序设计》

20165310 实验四 <Android程序设计> 第24章:初识Android 任务一:改写res目录中的内容,Hello World后要显示自己的学号,自己学号前后一名同学的学号 首 ...

- 20165310 Java实验五《网络编程与安全》

20165310 Java实验五<网络编程与安全> 任务一 题目:①编写MyBC.java实现中缀表达式转后缀表达式的功能:②编写MyDC.java实现从上面功能中获取的表达式中实现后缀表 ...

- 20165310 学习基础和C语言基础调查

学习基础和C语言基础调查 做中学体会 阅读做中学之后,了解老师关于五笔练习.减肥.乒乓和背单词的经历,不禁联想到自己学古筝的经历. 成功的经验 兴趣 我其实小时候学过一段时间古筝,但是那时候是因为父母 ...

随机推荐

- 【紫书】【重要】Abbott's Revenge UVA - 816 bfs 复杂模拟 带方向参数的迷宫

题意:一个迷宫,每个交叉路口有一路标,限制了你从某方向进入该路口所能进入的路口. 题解:1.对于方向的处理:将node多增加一维dir,通过一个const 字符数组 加 上dir_id函数 以及一个方 ...

- 数据恢复:AMDU数据抽取恢复

今天我们通过一则真实的案例来认识oracle 自带工具AMDU,无需将磁盘组mount即可实现数据分析,轻松进行数据恢复.某日,我们收到了一则香港用户ASM破坏案例,请求数据恢复.灾难描述:这则案例是 ...

- /etc/ssh/sshd_config

线上配置: Port 49142 # 设置SSH监听端口 RSAAuthentication yes # 开启RSA密钥验证,只针对SSHv1 PubkeyAuthentication yes # 开 ...

- PythonWeb 开发记录(一)

安装Django Sudo apt-get install python-django 验证安装Django成功 创建Django应用程式的方式 创建的是解决方案 ,然后创建的是Hi 模块 运行项目: ...

- 【剑指offer】调整数组顺序使奇数位于偶数前面

一.题目: 输入一个整数数组,实现一个函数来调整该数组中数字的顺序,使得所有的奇数位于数组的前半部分,所有的偶数位于位于数组的后半部分,并保证奇数和奇数,偶数和偶数之间的相对位置不变. 二.思路: 用 ...

- Scala集合类详解

对scala中的集合类虽然有使用,但是一直处于一知半解的状态.尤其是与java中各种集合类的混合使用,虽然用过很多次,但是一直也没有做比较深入的了解与分析.正好趁着最近项目的需要,加上稍微有点时间,特 ...

- CentOS6.5 升级 Python 2.7 版本

转载请注明出处http://write.blog.csdn.net/mdeditor 目录 目录 前言 安装Python-279 解决YUM与Python279的兼容问题 前言 CentOS 6.5中 ...

- hdu1251(统计难题)

这题就是一个字典树的模板题 统计难题 Time Limit: 4000/2000 MS (Java/Others) Memory Limit: 131070/65535 K (Java/Othe ...

- PAT 1101 Quick Sort[一般上]

1101 Quick Sort(25 分) There is a classical process named partition in the famous quick sort algorith ...

- C# winform webbrowser如何指定内核为IE11? 输出 this.webbrowser.Version 显示版本是IE11的,但实际版本不是啊! 网上打的修改注册表HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Internet Explorer\MAIN\FeatureControl\FEATURE_BROWSER_EMULA

最佳答案 1)假设你应用程序的名字为MyApplication.exe 2)运行Regedit,打开注册表,找到 HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\M ...