Windows应急响应操作手册

查看表征异常

系统卡慢、宕机、CPU和内存占用高、网络拥塞或断网、磁盘空余空间无理由大幅度缩小等,根据以上表征,可以初步猜测系统面临的问题。

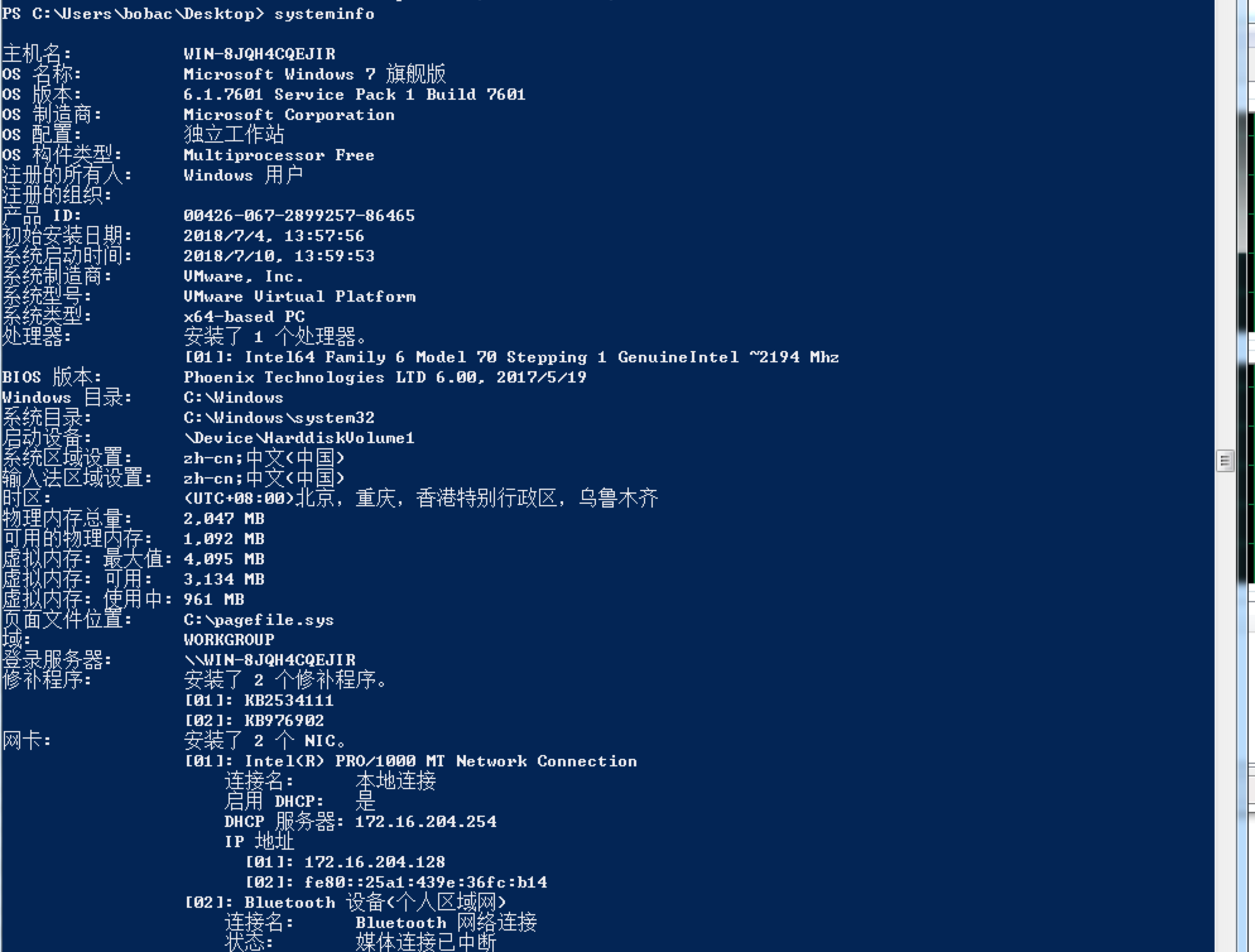

windows 下查看系统基本信息

PS C:\Users\bobac\Desktop> systeminfo

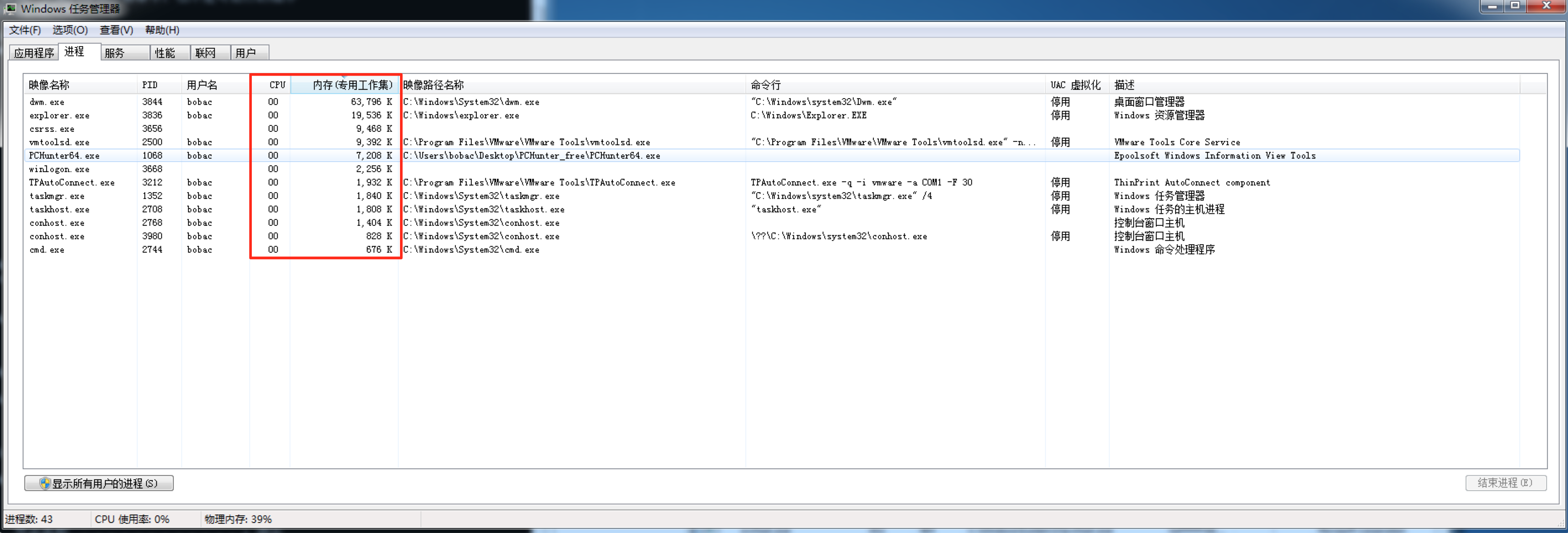

windows 下查看CPU和内存消耗:

根据下图可以进行倒序排列

或者使用命令

PS C:\Users\bobac\Desktop> tasklist /V > 1.txt

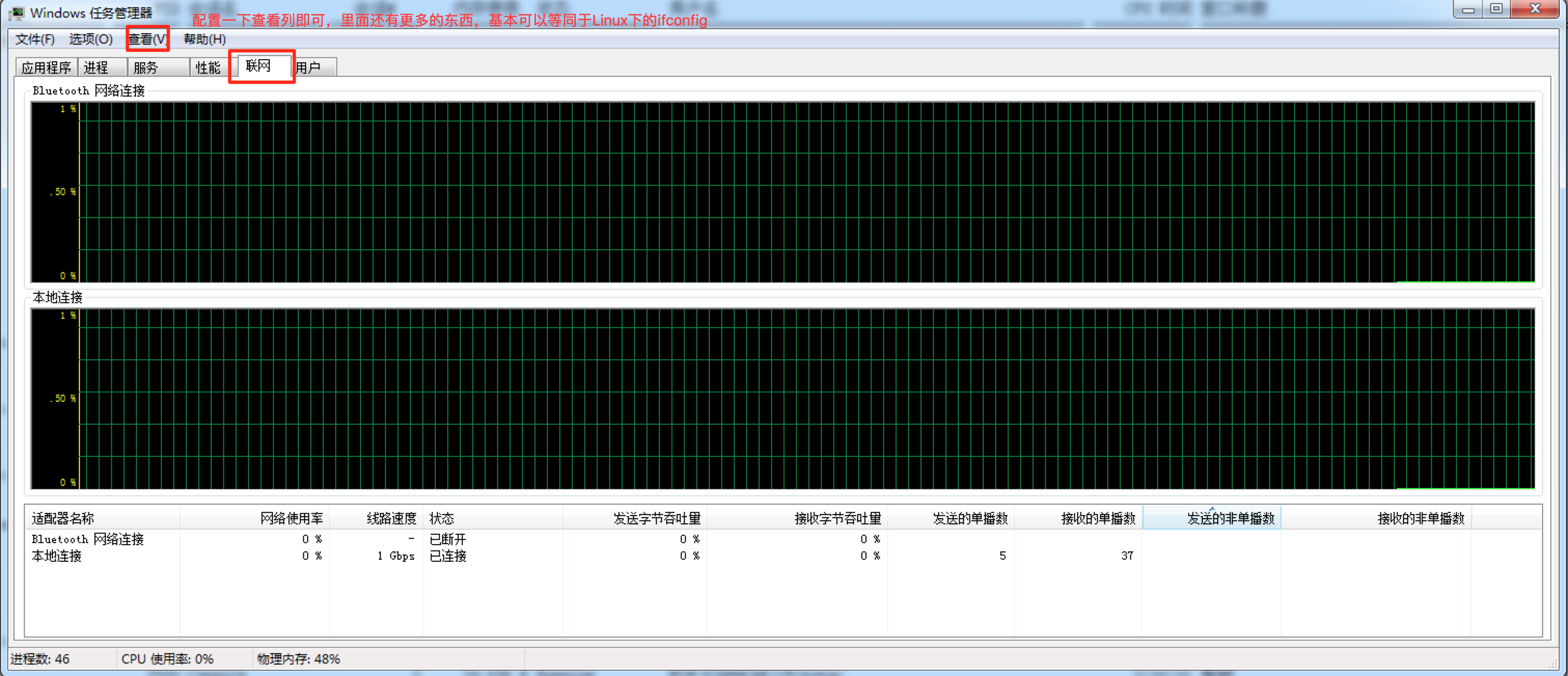

windows 下查看网络通信情况

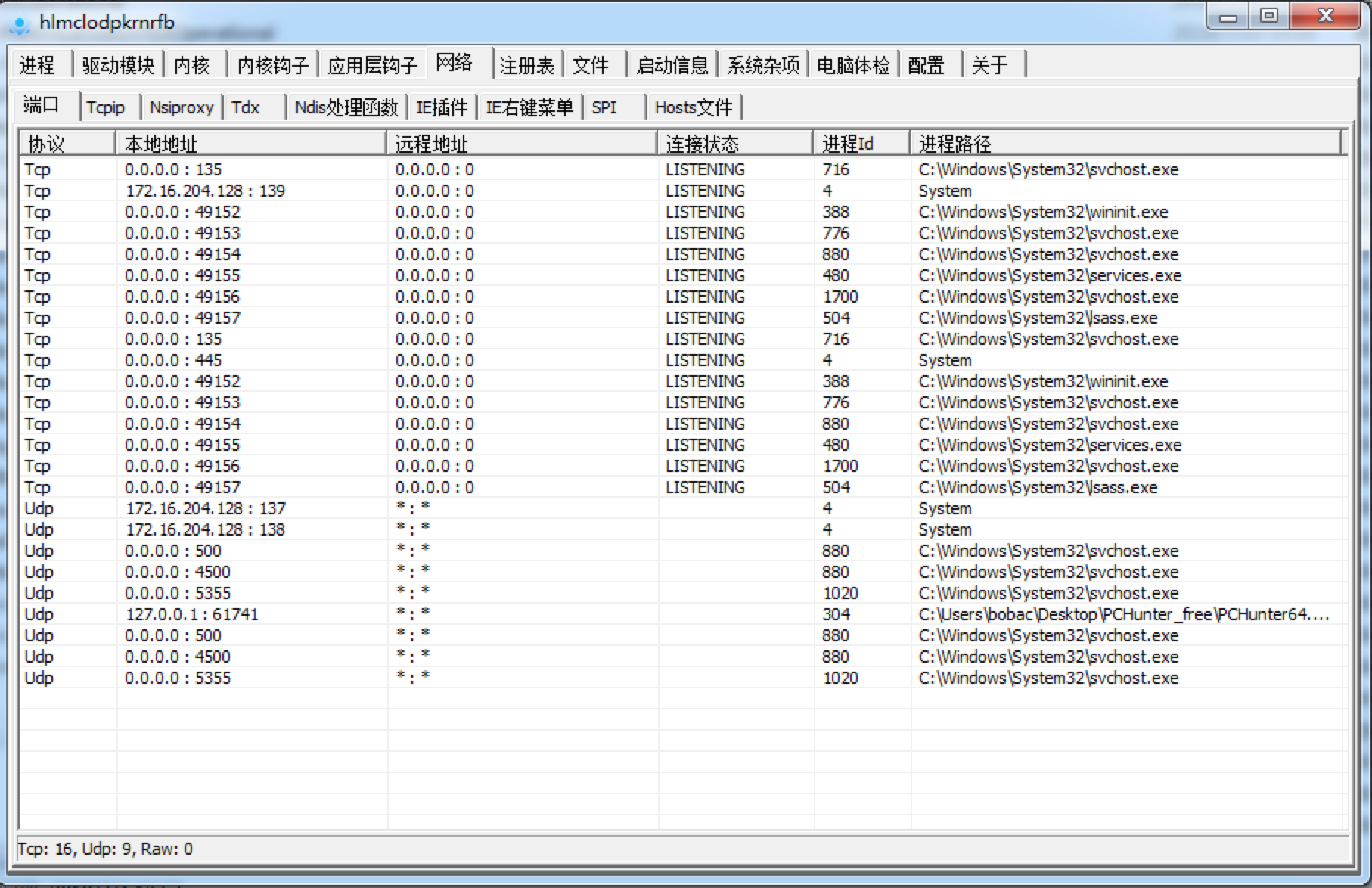

入侵点异常排查

看连接

PS C:\Users\bobac\Desktop> netstat -abo | findstr TCP

TCP 0.0.0.0:135 WIN-8JQH4CQEJIR:0 LISTENING 708

TCP 0.0.0.0:445 WIN-8JQH4CQEJIR:0 LISTENING 4

TCP 0.0.0.0:49152 WIN-8JQH4CQEJIR:0 LISTENING 376

TCP 0.0.0.0:49153 WIN-8JQH4CQEJIR:0 LISTENING 760

TCP 0.0.0.0:49154 WIN-8JQH4CQEJIR:0 LISTENING 884

TCP 0.0.0.0:49155 WIN-8JQH4CQEJIR:0 LISTENING 484

TCP 0.0.0.0:49156 WIN-8JQH4CQEJIR:0 LISTENING 1716

TCP 0.0.0.0:49157 WIN-8JQH4CQEJIR:0 LISTENING 492

TCP 172.16.204.128:139 WIN-8JQH4CQEJIR:0 LISTENING 4

TCP [::]:135 WIN-8JQH4CQEJIR:0 LISTENING 708

TCP [::]:445 WIN-8JQH4CQEJIR:0 LISTENING 4

TCP [::]:49152 WIN-8JQH4CQEJIR:0 LISTENING 376

TCP [::]:49153 WIN-8JQH4CQEJIR:0 LISTENING 760

TCP [::]:49154 WIN-8JQH4CQEJIR:0 LISTENING 884

TCP [::]:49155 WIN-8JQH4CQEJIR:0 LISTENING 484

TCP [::]:49156 WIN-8JQH4CQEJIR:0 LISTENING 1716

TCP [::]:49157 WIN-8JQH4CQEJIR:0 LISTENING 492

PS C:\Users\bobac\Desktop>

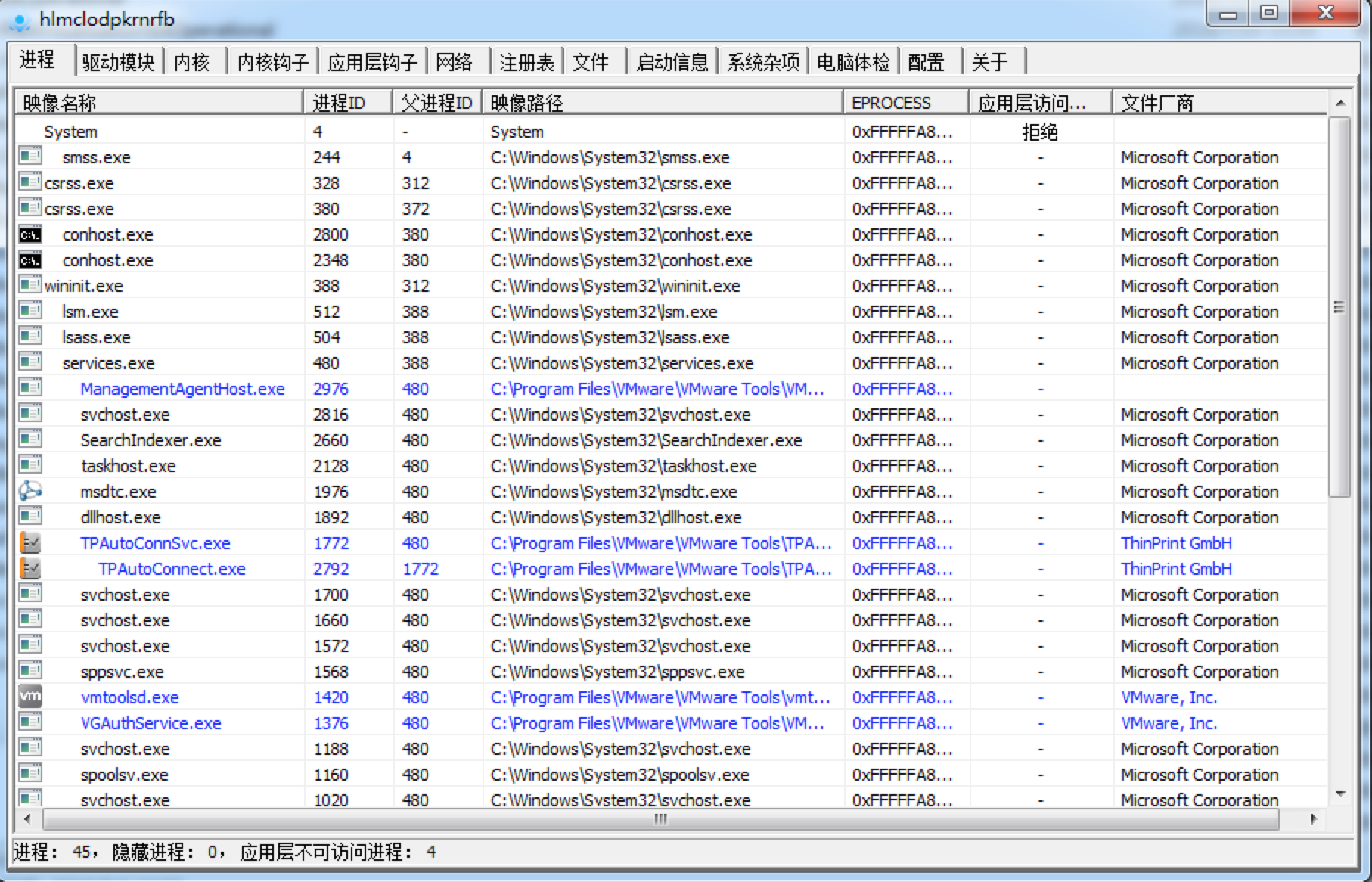

看进程

PS C:\Users\bobac\Desktop> tasklist | findstr 1716

svchost.exe 1716 Services 0 18,232 K

PS C:\Users\bobac\Desktop>

看服务

PS C:\Users\bobac\Desktop> tasklist /SVC

映像名称 PID 服务

========================= ======== ============================================

System Idle Process 0 暂缺

System 4 暂缺

smss.exe 244 暂缺

csrss.exe 324 暂缺

wininit.exe 376 暂缺

services.exe 484 暂缺

lsass.exe 492 SamSs

lsm.exe 500 暂缺

svchost.exe 600 DcomLaunch, PlugPlay, Power

vmacthlp.exe 668 VMware Physical Disk Helper Service

svchost.exe 708 RpcEptMapper, RpcSs

svchost.exe 760 AudioSrv, Dhcp, eventlog, lmhosts, wscsvc

svchost.exe 852 AudioEndpointBuilder, CscService, Netman,

PcaSvc, TrkWks, UxSms

svchost.exe 884 Appinfo, Browser, gpsvc, IKEEXT, iphlpsvc,

LanmanServer, ProfSvc, Schedule, SENS,

ShellHWDetection, Themes, Winmgmt, wuauserv

svchost.exe 272 EventSystem, netprofm, nsi, sppuinotify,

WdiServiceHost

svchost.exe 496 CryptSvc, Dnscache, LanmanWorkstation,

NlaSvc

spoolsv.exe 1144 Spooler

svchost.exe 1172 BFE, DPS, MpsSvc

VGAuthService.exe 1332 VGAuthService

vmtoolsd.exe 1392 VMTools

svchost.exe 1668 bthserv

svchost.exe 1716 PolicyAgent

TPAutoConnSvc.exe 1808 TPAutoConnSvc

dllhost.exe 1988 COMSysApp

msdtc.exe 1212 MSDTC

WmiPrvSE.exe 1064 暂缺

SearchIndexer.exe 2888 WSearch

svchost.exe 2896 FontCache

sppsvc.exe 1868 sppsvc

ManagementAgentHost.exe 2492 VMwareCAFManagementAgentHost

svchost.exe 904 WinDefend

csrss.exe 3656 暂缺

winlogon.exe 3668 暂缺

taskhost.exe 2708 暂缺

dwm.exe 3844 暂缺

explorer.exe 3836 暂缺

TPAutoConnect.exe 3212 暂缺

conhost.exe 3980 暂缺

vmtoolsd.exe 2500 暂缺

cmd.exe 2744 暂缺

conhost.exe 2768 暂缺

PCHunter64.exe 1068 暂缺

taskmgr.exe 1352 暂缺

powershell.exe 3360 暂缺

conhost.exe 2640 暂缺

notepad.exe 2652 暂缺

tasklist.exe 3356 暂缺

PS C:\Users\bobac\Desktop>

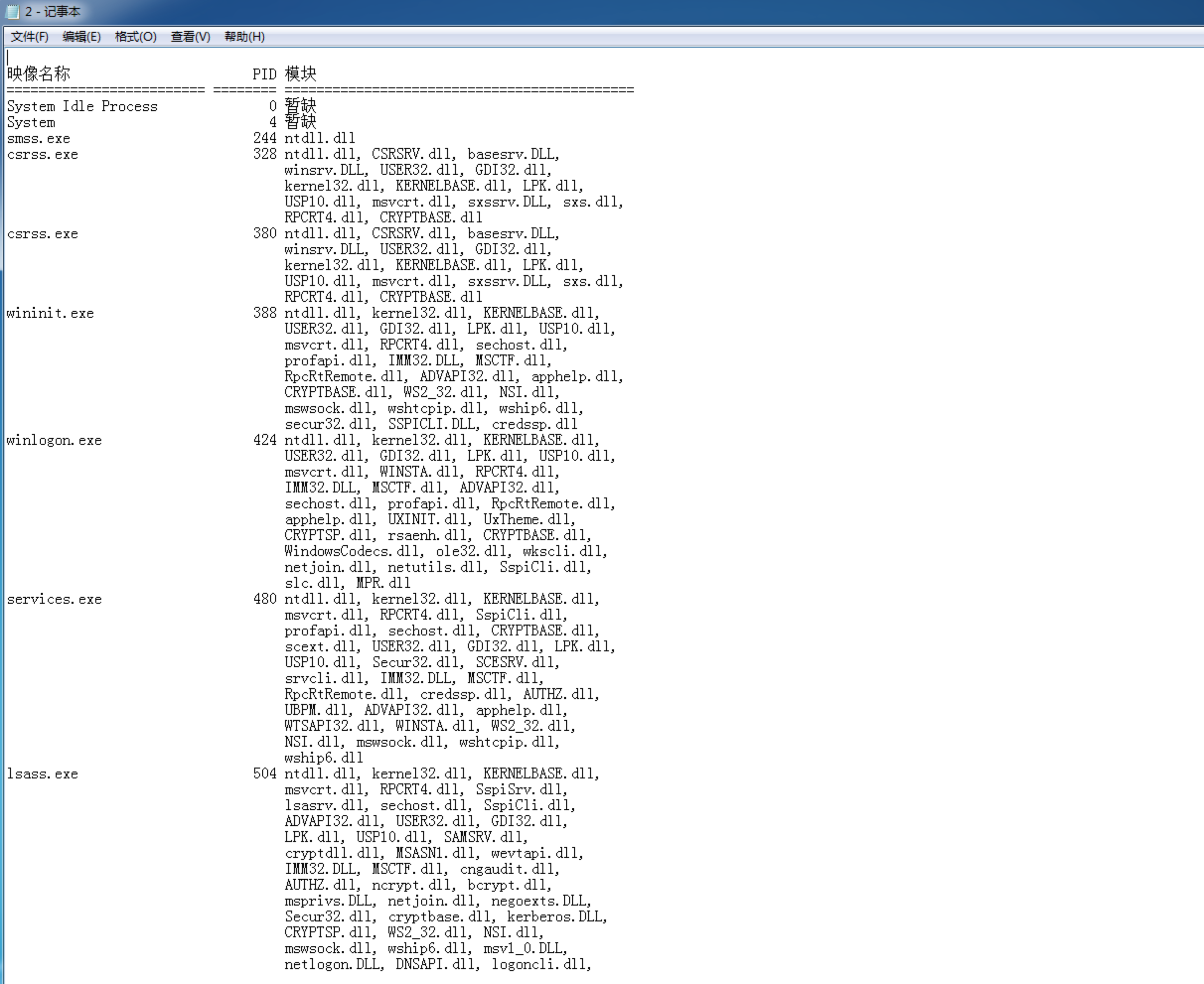

看动态链接库

C:\Windows\system32>tasklist /M > 2.txt

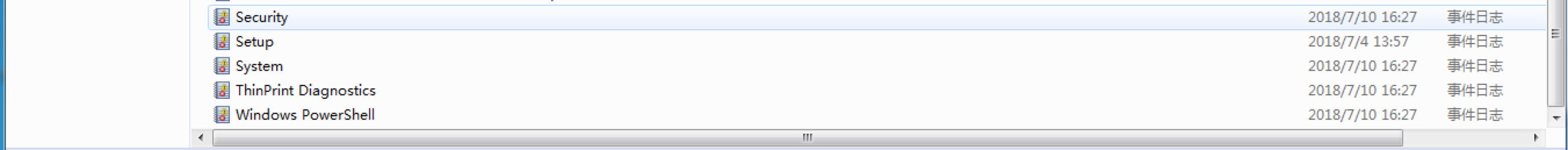

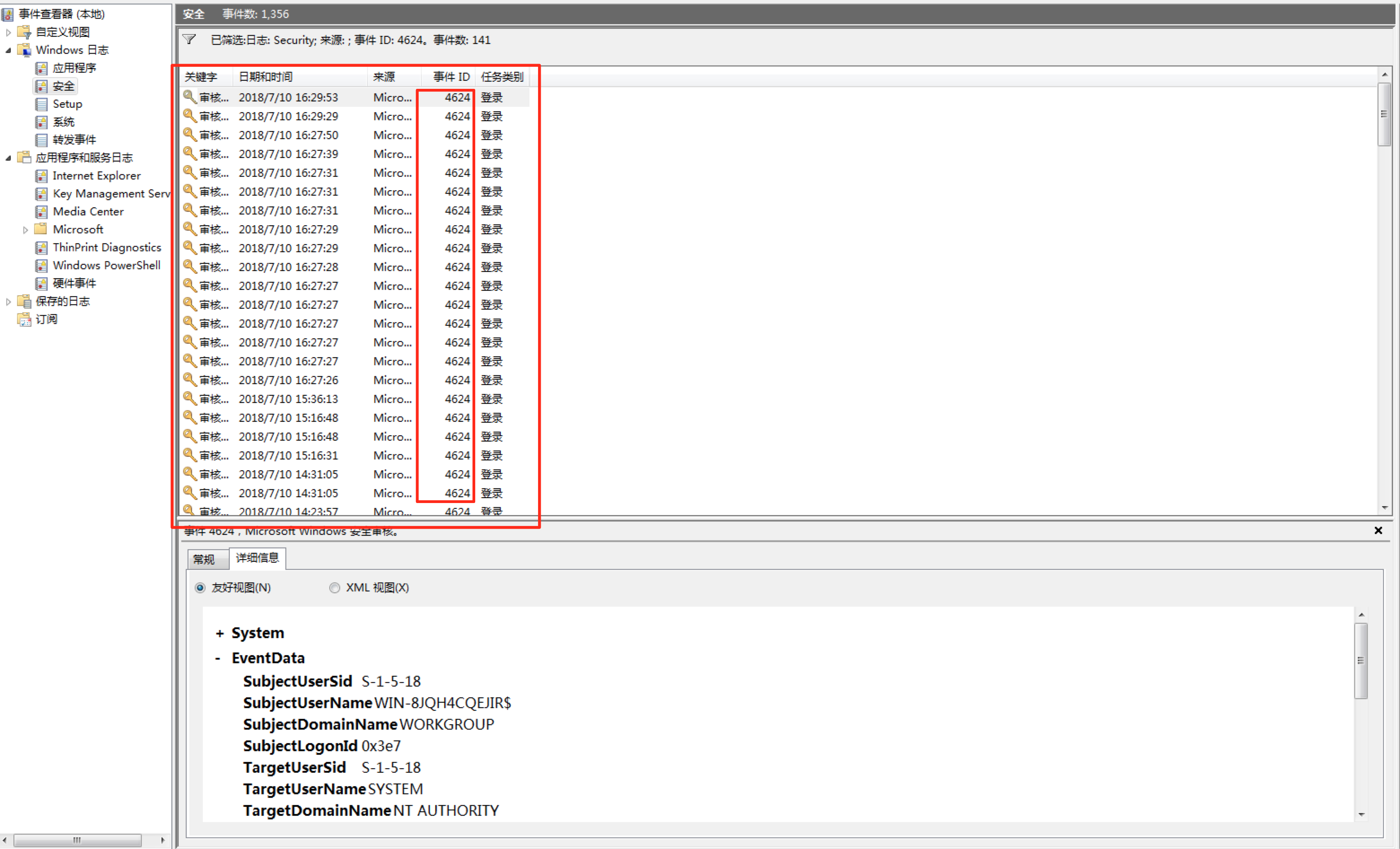

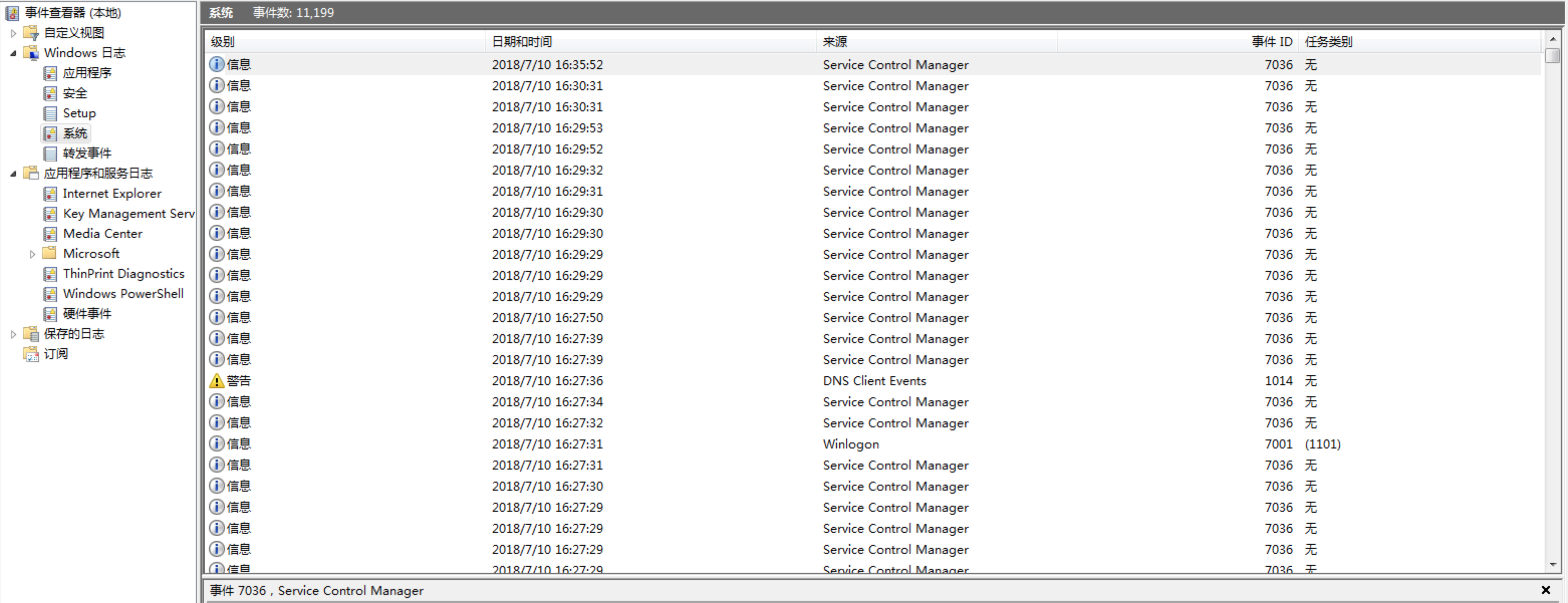

看日志

进程日志和登录日志

路径 C:\Windows\System32\winevt\Logs

登录日志

系统日志

服务日志或WEB日志

请配置syslog,WEB日志也是文件,可以使用自动化分析工具

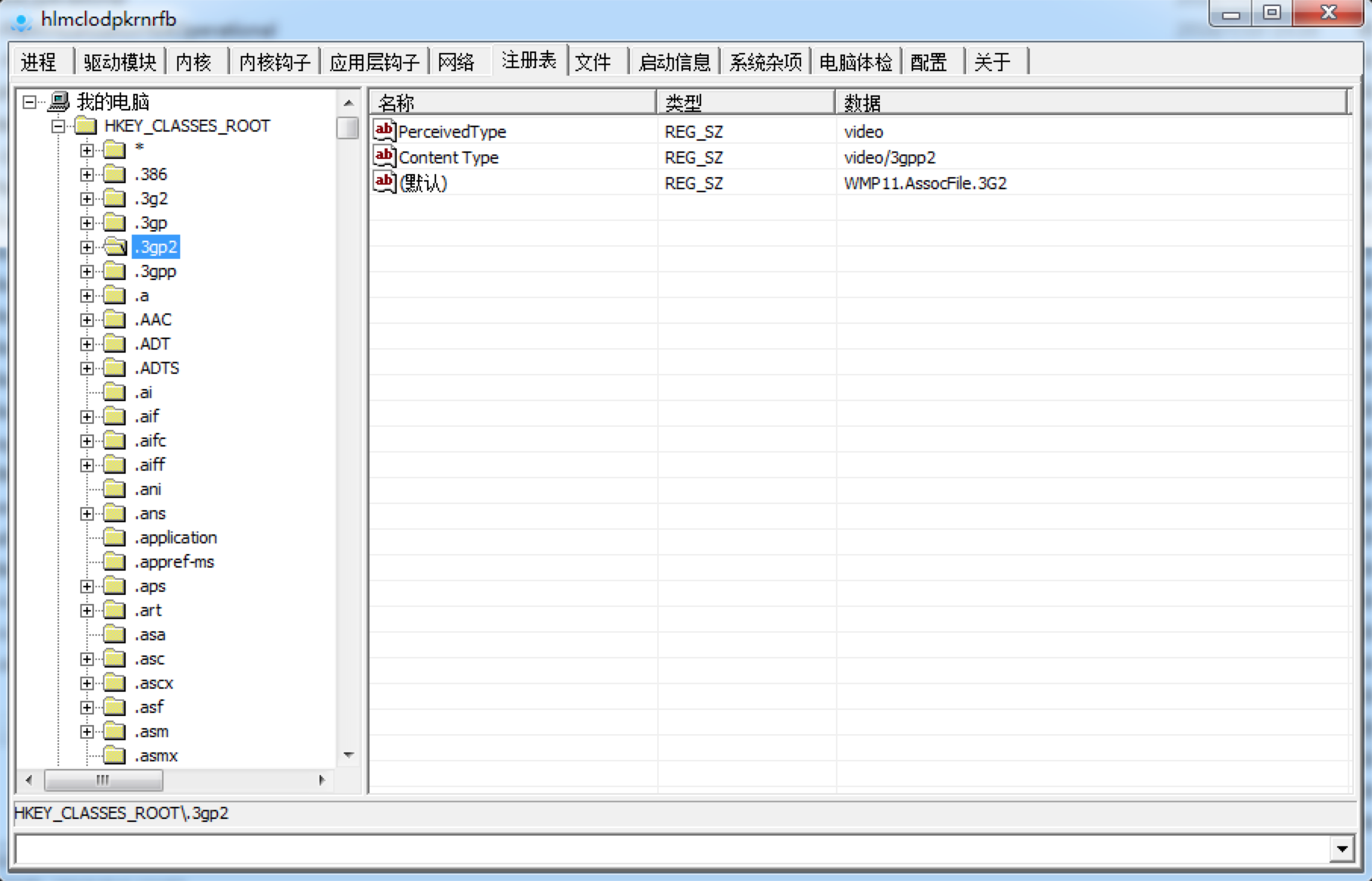

看注册表

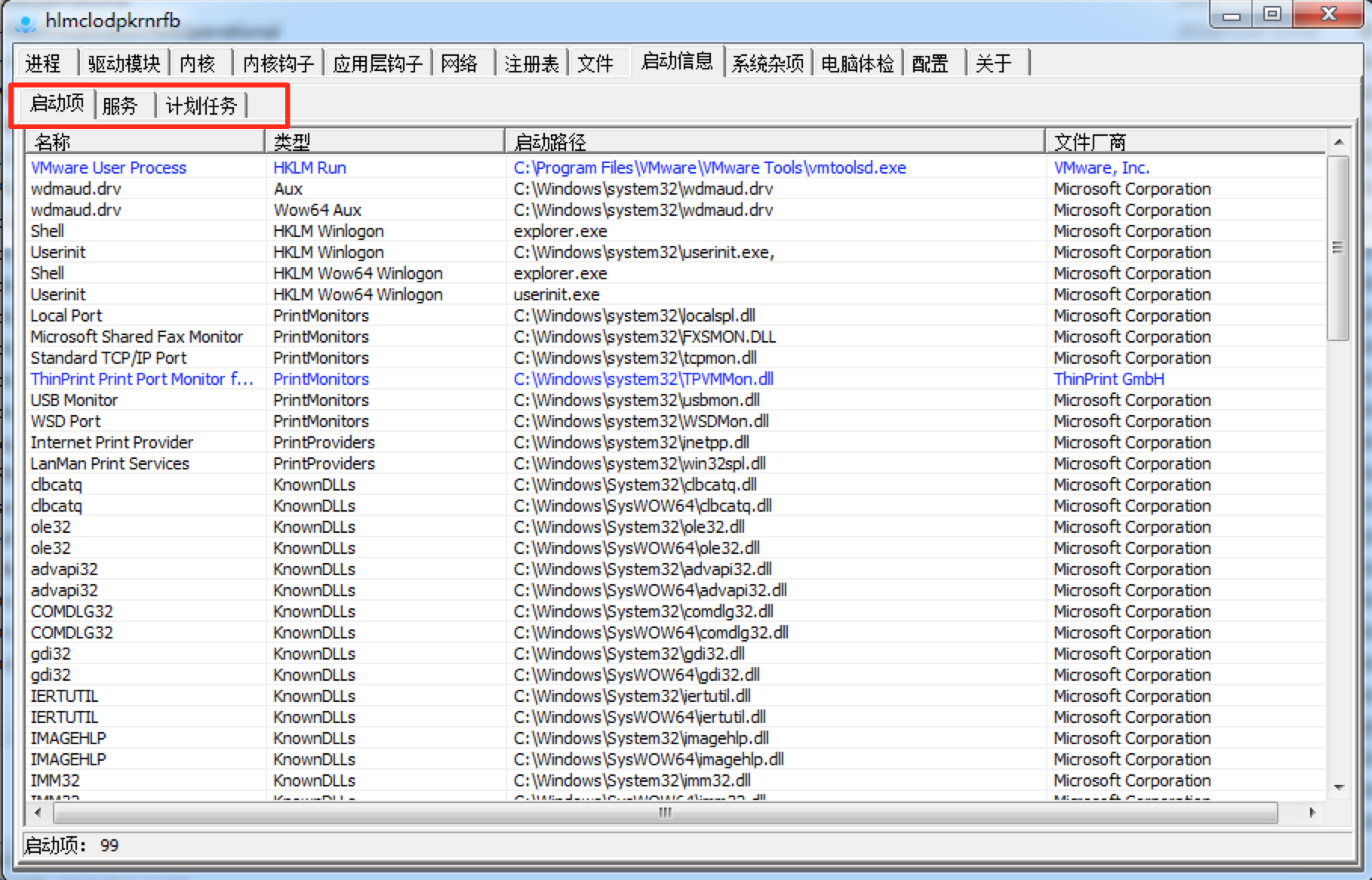

查看启动项和计划任务

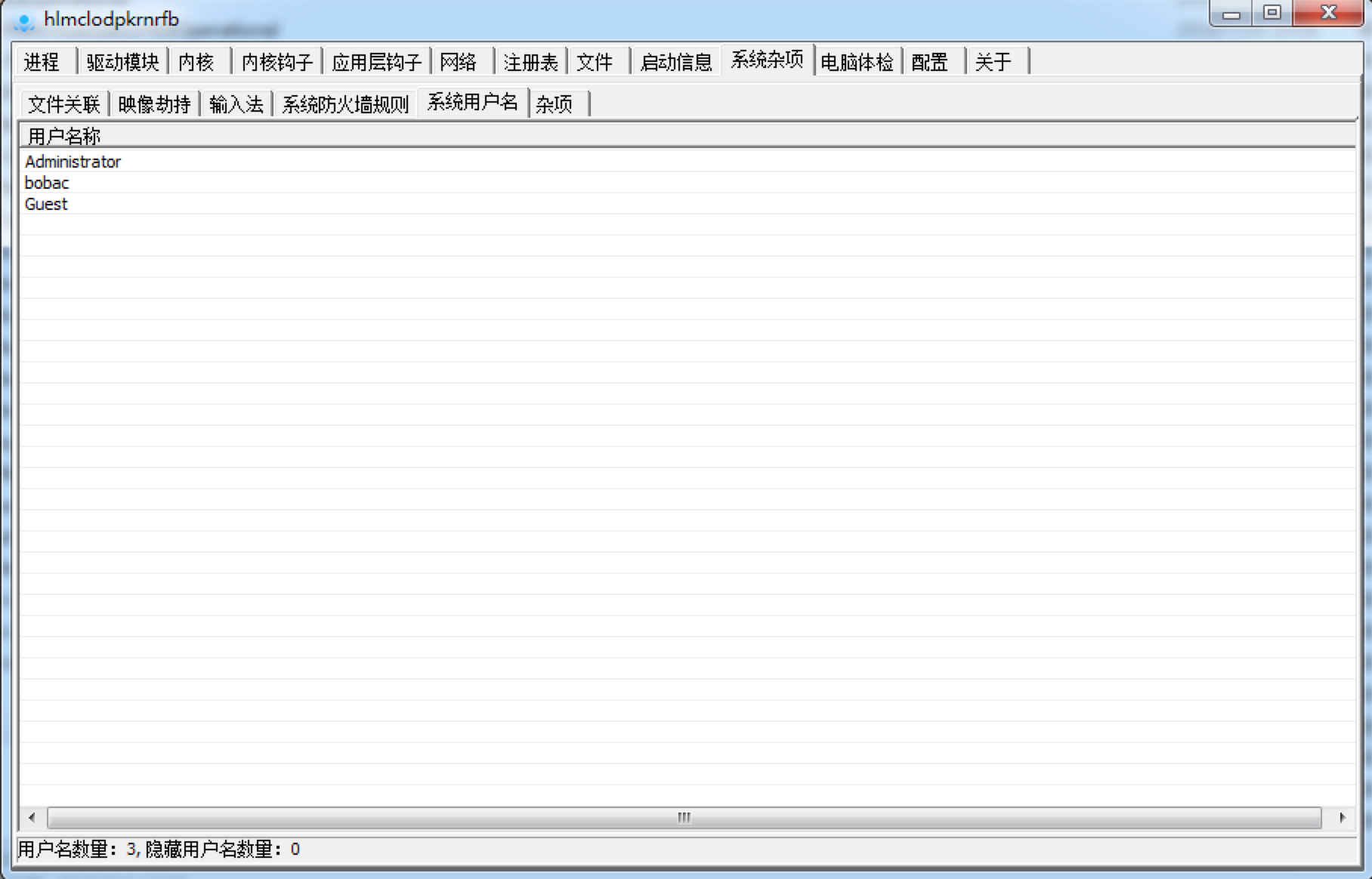

看账户

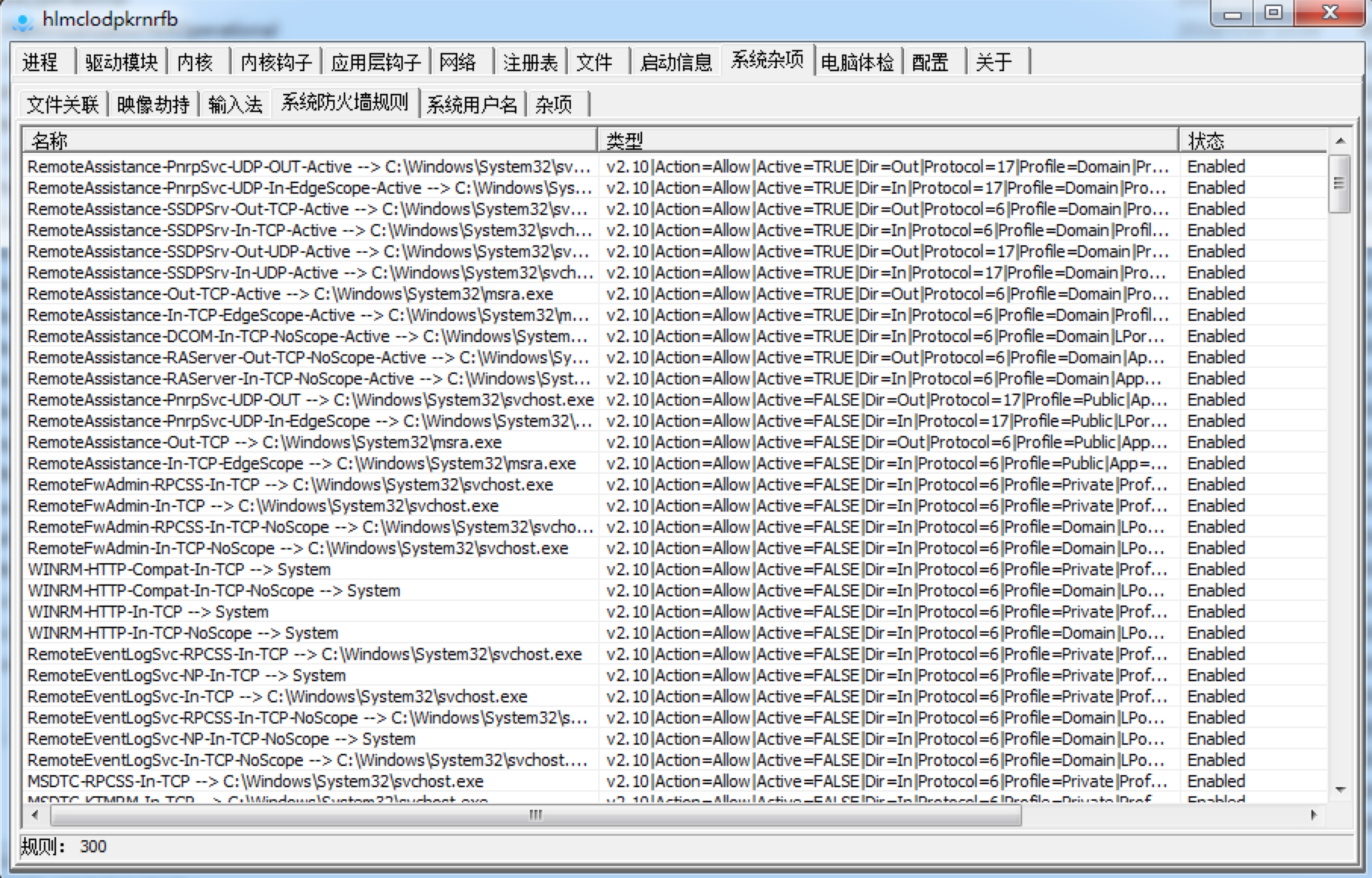

看防火墙配置

Windows应急响应操作手册的更多相关文章

- 【应急响应】Windows应急响应入门手册

0x01 应急响应概述 首先我们来了解一下两个概念:应急响应和安全建设,这两者的区别就是应急响应是被动响应.安全建设是主动防御. 所谓有因才有果,既然是被动的,那么我们在应急响应的时候就得先了解 ...

- Windows应急响应和系统加固(2)——Windows应急响应的命令使用和安全检查分析

Windows应急响应的命令使用和安全检查分析 1.获取IP地址: ·ipconfig /all,获取Windows主机IP地址信息: ·ipconfig /release,释放网络IP位置: ·ip ...

- Windows应急响应常识

Windows 应急响应 常见事件ID 1102 清理审计日志 4624 账号登陆成功 4625 账号登陆失败 4672 授予特殊权限 4720 创建用户 4726 删除用户 4728 将成员添加到启 ...

- 【命令汇总】Windows 应急响应

日期:2019-06-07 16:11:49 作者:Bay0net 介绍:Windows 应急响应.取证及溯源相关内容学习记录 0x00.前言 常见的应急分类: web入侵:网页挂马.主页篡改.Web ...

- windows应急响应入侵排查思路

0x00 前言 当企业发生黑客入侵.系统崩溃或其它影响业务正常运行的安全事件时,急需第一时间进行处理,使企业的网络信息系统在最短时间内恢复正常工作,进一步查找入侵来源,还原入侵事故过程,同时给出解 ...

- WinDows应急响应基础

文件排查 开机启动有无异常文件 msconfig 敏感的文件路径 %WINDIR% %WINDIR%\SYSTEM32\ %TEMP% %LOCALAPPDATA% %APPDATA% 用户目录 新建 ...

- 5.Windows应急响应:挖矿病毒

0x00 前言 随着虚拟货币的疯狂炒作,挖矿病毒已经成为不法分子利用最为频繁的攻击方式之一.病毒 传播者可以利用个人电脑或服务器进行挖矿,具体现象为电脑CPU占用率高,C盘可使用空间骤降, 电脑温度升 ...

- 4.Windows应急响应:勒索病毒

0x00 前言 勒索病毒,是一种新型电脑病毒,主要以邮件.程序木马.网页挂马的形式进行传播.该病毒性质恶劣. 危害极大,一旦感染将给用户带来无法估量的损失.这种病毒利用各种加密算法对文件进行加密,被感 ...

- 3.Windows应急响应:蠕虫病毒

0x00 前言 蠕虫病毒是一种十分古老的计算机病毒,它是一种自包含的程序(或是一套程序),通常通过网络途径传播, 每入侵到一台新的计算机,它就在这台计算机上复制自己,并自动执行它自身的程序.常见的蠕虫 ...

随机推荐

- centos:解决docker容器内挂载目录无权限 ls: cannot open directory .: Permission denied

docker运行一个容器后,将主机中当前目录下的文件夹挂载到容器的文件夹后 进入到docker容器内对应的挂载目录中,运行命令ls后提示: ls: cannot open directory .: P ...

- 搭建交叉调试环境 arm-linux-gdb配合gdbserver

在嵌入式开发中,有时候需要进行源码级别的调试,可以设置断点,单步执行,相比于每步打印printf或者printk来说,更加友好.下面就来介绍这种调试方法. gdb交叉调试类似于网络浏览 ...

- 安装yeoman报没有权限的错误

新的ubuntu服务器, 不小心先装了npm, 再装的node, 再用meanjs装的yeoman(即不是自己npm install -g yo装的, 是用meanjs的stack一步到位的),而正常 ...

- 【NLP】文本相似度

http://www.ruanyifeng.com/blog/2013/03/cosine_similarity.html

- json字符串使用注意问题

json本身是字符串,即 json字符串 js使用 要把 json字符串 转为 javascript对象 json字符串转为js对象的方法:jquery的parseJSON var str='[{& ...

- 在Lua中计算含中文的字符串的长度

--[[ @desc: 计算字符串字符个数 author:{author} time:-- :: --@inputstr: 源字符串 return 字符个数 ]] function getString ...

- UTF8与std:string互转

Ajax请求发送的UTF8编码字符串传到后台使用std:string进一步处理,如果包含中文会出现中文乱码的问题: 特找了一下转码的解决方法,直接代码如下: C++ Code 1234567891 ...

- 【函数式】Monads模式初探——for解析式

for表达式是monad语法糖 先看一组演示样例: case class Person(name: String, isMale: Boolean, children: Person*) val la ...

- Dubbo -- 系统学习 笔记 -- 示例 -- 服务分组

Dubbo -- 系统学习 笔记 -- 目录 示例 想完整的运行起来,请参见:快速启动,这里只列出各种场景的配置方式 服务分组 当一个接口有多种实现时,可以用group区分. <dubbo:se ...

- Git Step by Step – (4) 探索.git目录

前面一篇文章介绍了Git对象模型,接下来我们就进入".git"目录看看到底有什么东西,目录中哪些东西又跟Git对象模型相关.结合这个目录,我们将进一步了解Git的工作原理. .gi ...