DVWA-暴力破解学习笔记

DVWA-暴力破解

1.暴力破解

2.burp安装证书

3.万能密码

一、暴力破解

burp四种暴力破解类型:

sniper 一个字典,两个参数,先匹配第一项再匹配第二项

Battering ram 一个字典,两个参数,同用户名同密码

Pitchfork 一个字典,两个参数,同行匹配,短的截至

Cluster bomb 两个字典,两个参数,交叉匹配,所有可能

一、实验环境:

客户端:win10

服务端:win2003搭建DVWA

二、实验步骤:

1.安装phpstudy软件,搭建web服务器

2.把dvwa放到网站根目录下

3.修改DVWA配置文件,修改数据库密码

4.在客户端浏览器访问靶机,初始化DVWA

5.修改DVWA的级别为low

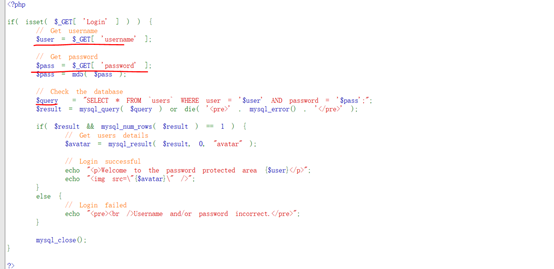

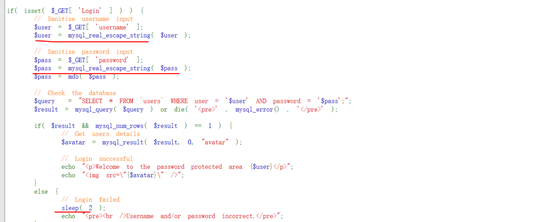

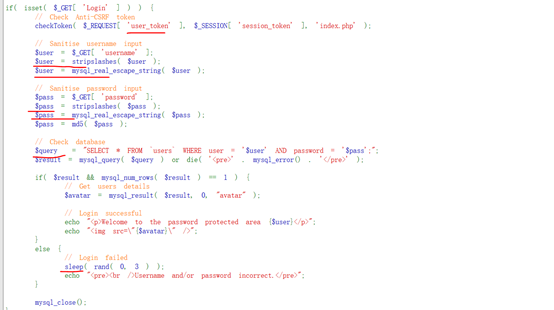

查看源码,可以看到没有对username和password参数进行任何过滤,直接放入到数据库中进行查询(存在万能密码漏洞),也没有对账户登录失败做任何限制(存在暴力破解漏洞)

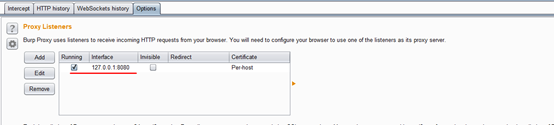

6.设置burp代理,拦截数据包

7.设置浏览器代理

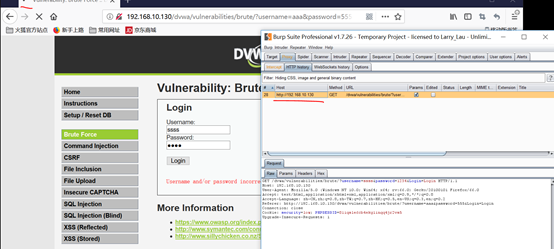

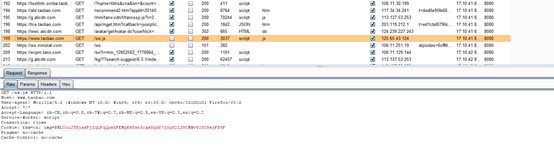

8.在win10上访问http://192.168.10.130/dvwa,点击Brute Force,随便输入用户名和密码,可以看到burp拦截到数据包

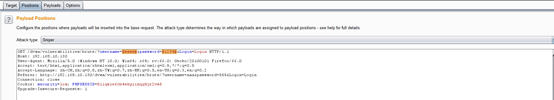

9.把截取的数据包发给intruder,修改intruder的参数

10. 选择攻击类型,加载字典

选择sniper攻击类型,加载字典 #一个字典,两个参数,先匹配第一项再匹配第二项

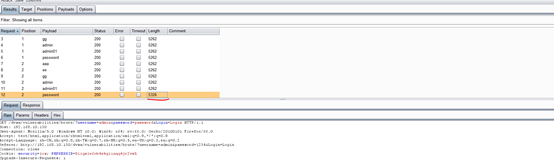

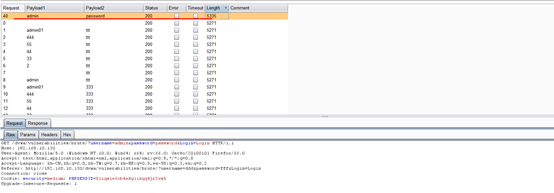

开始攻击,下图可以看到成功跑出密码

选择Battering ram攻击类型,加载字典 #一个字典,两个参数,同用户名同密码

下图可以看到,暴力破解为同用户同密码

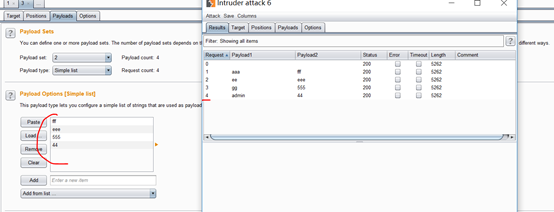

选择Pitchfork攻击类型,加载字典 #一个字典,两个参数,同行匹配,短的截至

选择Cluster bomb攻击类型,加载字典 #两个字典,两个参数,交叉匹配,所有可能

11.修改DVWA的级别为medium

分析源码可以看到,对账户登录失败做了时间限制(sleep 2秒),以及用mysql_real_escape_string函数对参数进行过滤, 转义在 SQL 语句中使用的字符串中的特殊字符(简单防止SQL注入)

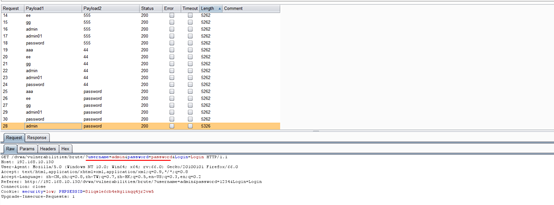

下图可以看到暴力破解的时间加长,但还是能暴力破解

12. 修改DVWA的级别为High

分析源码可以看到代码中加入了user_token,每次提交需要将username、password、Login和user_token四个参数一起提交到后台,因此要想解决每次变化的user_token需要每次重新获取,破解难度提升

12.1在burp中暴力破解DVWA高级级别(爆破带有规律性的token验证)

12.1.1抓包,选择Pitchfork攻击类型,添加爆破的参数

12.1.2.在Options中找到Request Engine模块,把线程数设为1

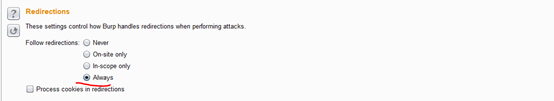

12.1.3在Options中找到Rediections模块,选择always,允许重定向

12.1.4.在Options中找到Grep-Extract模块,点击Add,并设置筛选条件,得到user_token

12.1.5在Payloads中为选择的参数设置字典

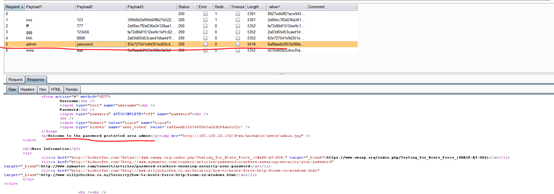

12.1.6开始爆破,下图可以看到成功爆破出账户密码

13.在burp中暴力破解DVWAImpossible级别

下图可以看到,burp暴力无法实现破解出密码

二、安装证书

1.浏览器设置代理

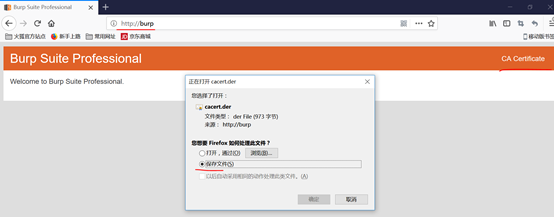

2.再浏览器中输入http://burp

3.下载证书

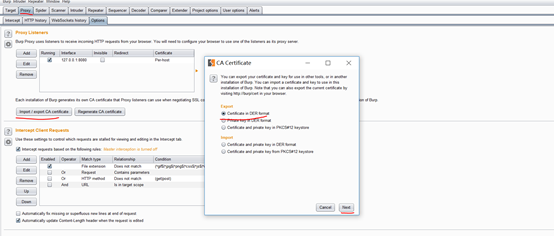

4.burp导入证书

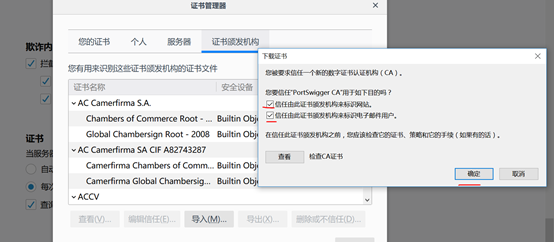

5.浏览器导入证书

6.此时burp就可以抓取到https的数据包了

三、万能密码:

1.修改DVWA的级别为LOW

2. 点击Brute Force,开始尝试万能密码

再用户名栏输入admin’# 不输入密码,点击Login,下图可以看到成功登录,说明存在万能密码漏洞

3.尝试别的万能密码的方法

admin' or '1'='1

4.修改DVWA的级别为medium

再次尝试用一些简单的万能密码方式,不能成功登录,被过滤了

DVWA-暴力破解学习笔记的更多相关文章

- DVWA暴力破解练习

本周学习内容: 1.结合DVWA学习Web应用安全权威指南 实验内容: 使用BurpSuite工具进行DVWA暴力破解 实验步骤: 1.打开DVWA,进入DVWA Security模块将 Level修 ...

- 编写DVWA暴力破解High级别的Python脚本

1. 过程(不查看源代码) 使用burpsuite或者owasp zap抓取数据包,可以看出页面执行过程如下: 首先获取上一次请求的token,然后sleep几秒,最后使用get方法提交验证. 2. ...

- DVWA(二): Brute Force(全等级暴力破解)

tags: DVWA Brute Force Burp Suite Firefox windows2003 暴力破解基本利用密码字典使用穷举法对于所有的账号密码组合全排列猜解出正确的组合. LEVEL ...

- 学习笔记:暴力破解WIFI小软件

小弟 自己的学习笔记,做练习的 ,缺陷还很多,做到无法解决速度问题就不想做下去了,如果要看的话 主要是思路问题,获取句柄,控制句柄而已,代码比较简单.大神勿喷啊 破解DEMO源码:http://dow ...

- 关于暴力破解的一些学习笔记(pikachu)

这几天的笔记都懒得发博客都写在本地了,随缘搬上来 什么是暴力破解 就是在攻击者不知道目标账号密码情况下的,对目标系统的常识性登陆 一般会采用一些工具+特定的字典 来实现高效的连续的尝试性登陆 一个有效 ...

- 安全性测试入门:DVWA系列研究(一):Brute Force暴力破解攻击和防御

写在篇头: 随着国内的互联网产业日臻成熟,软件质量的要求越来越高,对测试团队和测试工程师提出了种种新的挑战. 传统的行业现象是90%的测试工程师被堆积在基本的功能.系统.黑盒测试,但是随着软件测试整体 ...

- DVWA 黑客攻防演练(二)暴力破解 Brute Froce

暴力破解,简称"爆破".不要以为没人会对一些小站爆破.实现上我以前用 wordpress 搭建一个博客开始就有人对我的站点进行爆破.这是装了 WordfenceWAF 插件后的统计 ...

- Web安全测试学习笔记 - DVWA+PHP环境搭建

DVWA(Damn Vulnerable Web Application),是一个用PHP编写的,作为Web安全测试练习平台的合法环境(毕竟咱不能为了练习就随便找个网站去攻击...),也就是俗称的靶场 ...

- 【DVWA】Brute Force(暴力破解)通关教程

日期:2019-08-01 14:49:47 更新: 作者:Bay0net 介绍:一直以为爆破很简单,直到学习了 Burp 的宏录制和匹配关键词,才发现 burp 能这么玩... 0x01. 漏洞介绍 ...

随机推荐

- Windows无人值守文件unattend制作以及自定义系统安装

原文链接:Create media for automated unattended install of Windows 10 我从来没看到过像上面的文章一样这么详细的描述过Windows10的无人 ...

- Nginx反向代理解决iframe跨域问题

前言 这几天有个需求:做个表单页面,要求后台人员能自定义发布表单,用户来填写表单.我一想,这不麦克表单有现成的吗,拿来就用!发布表单后,可以选择使用iframe方式嵌入网站,一切顺利. 当时的网站是h ...

- zookeeper3.4.13集群安装

环境: Centos7.6 Zookeeper3.4.13 Java1.8 安装前准备 安装java 官网下载jdk-8u201-linux-x64.tar.gz 备用 三台主机:192.168.2. ...

- 如何用人工的方式将Excel里的一堆数字变成一个数组

目的是抛砖引玉,有谁可以教教我如何吧Excle的数据导入MyEclipse么? 如果只有⑨个字符的话我肯定是直接人工输入的,然而这次有65536行乘以3组,遭不住啊. 一.数组之间要有逗号在B列右键, ...

- 使用 Node.js 搭建 Web 服务器

使用Node.js搭建Web服务器是学习Node.js比较全面的入门教程,因为实现Web服务器需要用到几个比较重要的模块:http模块.文件系统.url解析模块.路径解析模块.以及301重定向技术等, ...

- ASP.NET Core 共享第三方依赖库部署的正常打开方式

曾经: 写了一篇: ASP.Net Core on Linux (CentOS7) 共享第三方依赖库部署 当第二次想做相同的事,却遇上了Bug,于是有了第二篇: ASP.NET Core 共享第三方依 ...

- elasticsearch常用命令备注

1.检查集群健康状态 curl 'localhost:9200/_cat/health?v' 2.检查节点健康状态 curl 'localhost:9200/_cat/nodes?v' 3.新增一条索 ...

- 微信小程序小结

前几日抽空看了下小程序,发现挺好玩的,mvvm的结构,语法比vue要简单,内置了一系列的组件,很方便.然后开发者工具直接上传代码,提交审核,然后发布,感觉挺好.虽然不打算做个工具类的,但是做个介绍类小 ...

- spring集成shiro登陆流程(下)

首先声明入门看的张开涛大神的<跟我学shiro> 示例:https://github.com/zhangkaitao/shiro-example 博客:http://jinnianshil ...

- load data infile

mysql> load data local infile 'd:/lw.txt' into table user (code,password,channelId);Query OK, 478 ...