攻防世界app2 frida获取密钥

环境准备

安装mumu模拟器

pip安装frida,这里到最后一步setup需要很长时间。

在frida github下载对应服务端。

apk下载:https://adworld.xctf.org.cn/media/task/attachments/2554cf208cfb4cdf9218a840fa9bf237.apk

分析代码

使用jadx打开app,并来到MainActivity。

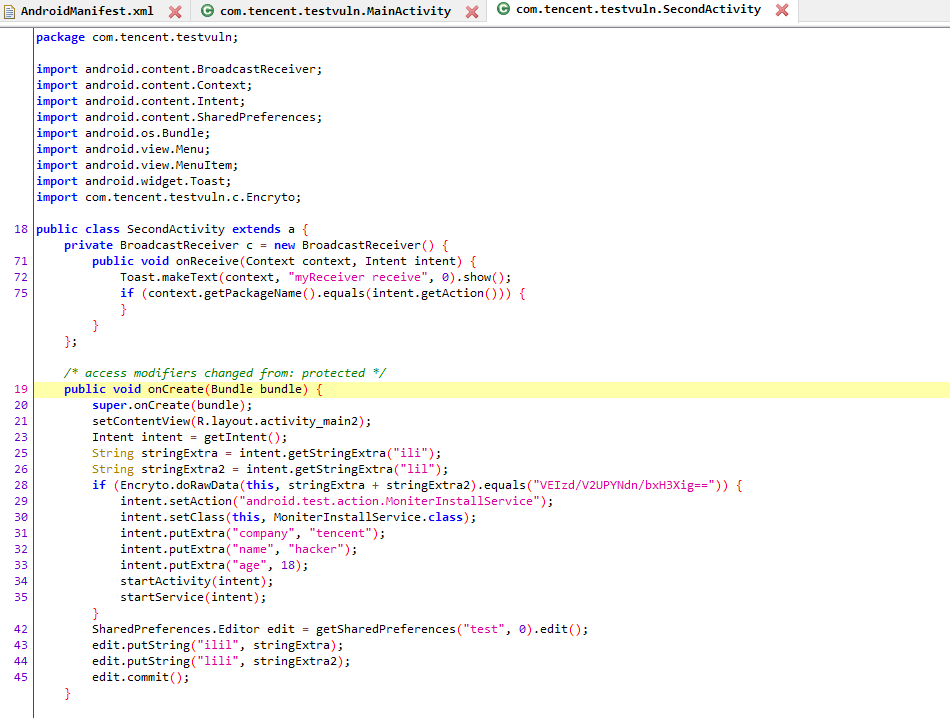

在click事件的处理当中,startActivity一个新的SecondActivity,进入它的onCreate

这里使用了Encryto.doRawData对数据进行处理,对这个函数进行查看,发现是从so文件中导入的函数。使用ida分析这个so文件。

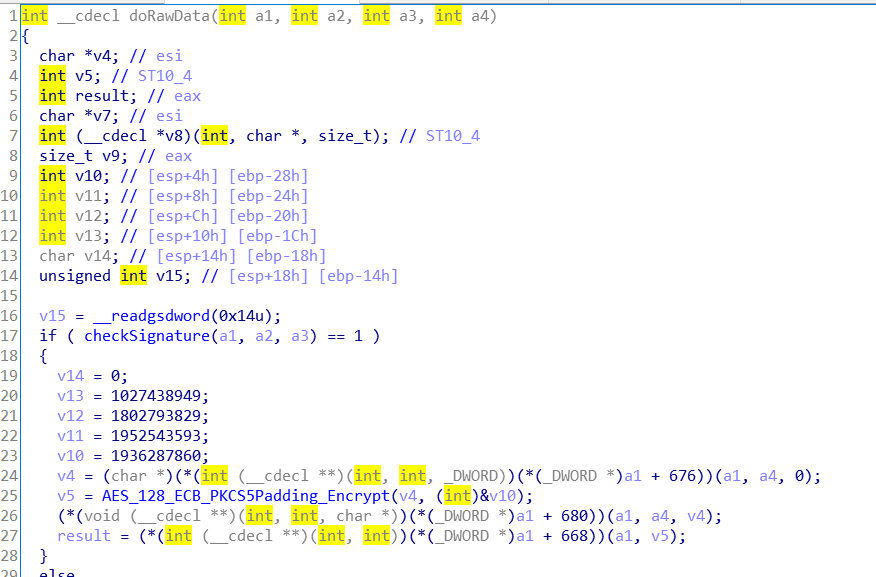

打开后来到doRawData这个函数的位置,发现是使用了AES_128_ECB_PKCS5Padding_Encrypt进行加密。这里需要一个16位的密钥。使用frida,hook住该函数,取出对应的值就可以了

获取密钥

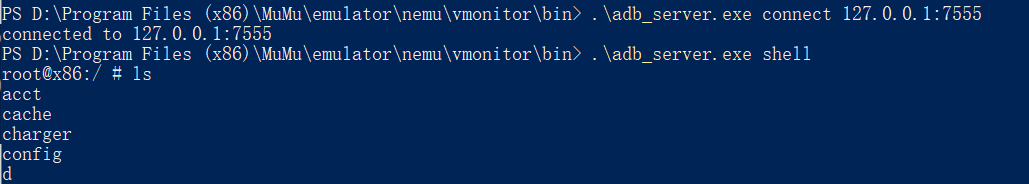

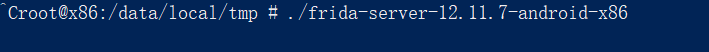

使用adb连接mumu。adb路径在:\MuMu\emulator\nemu\vmonitor\bin

当前无连接设备

连接设备

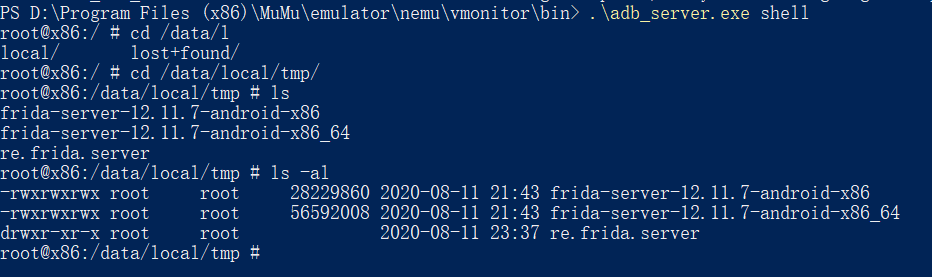

将之前下载的文件传到mumu里,并修改权限位777 。这里需要传入32位的文件。

直接运行,无报错即可

编写python脚本

import sys

import threading

import frida

PACKAGE = 'com.tencent.testvuln' def get_device():

mgr = frida.get_device_manager()

changed = threading.Event() def on_changed():

changed.set()

mgr.on('changed', on_changed) device = None

while device is None:

devices = [dev for dev in mgr.enumerate_devices() if dev.type == 'usb']

if len(devices) == 0:

print('Waiting for usb device...')

changed.wait()

else:

device = devices[0] mgr.off('changed', on_changed)

return device if __name__ == '__main__':

jscode = """

Java.perform(function () { var nativePointer = Module.findExportByName("libJNIEncrypt.so", "AES_128_ECB_PKCS5Padding_Encrypt");

send("native: " + nativePointer);

Interceptor.attach(nativePointer, {

onEnter: function(args){

send(args);

console.log("args[0]",Memory.readByteArray(args[0],20))

console.log("args[1]",Memory.readByteArray(args[1],20))

},

onLeave: function(retval){

send(retval);

console.log("output",Memory.readByteArray(retval,30))

}

}); });

""" def message(message, data):

if message["type"] == 'send':

print("[*] {0}".format(message['payload']))

else:

print(message) device = get_device()

print(device)

process = device.attach(PACKAGE)

print(process)

script = process.create_script(jscode) script.on("message", message)

script.load()

sys.stdin.read()

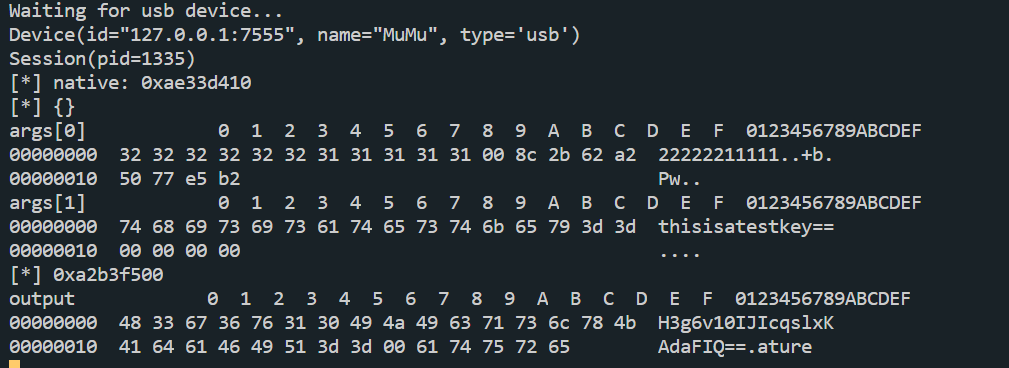

运行结果

找到了输入的值,密钥,和输出的值

攻防世界app2 frida获取密钥的更多相关文章

- CTF--web 攻防世界web题 get_post

攻防世界web题 get_post https://adworld.xctf.org.cn/task/answer?type=web&number=3&grade=0&id=5 ...

- XCTF攻防世界Web之WriteUp

XCTF攻防世界Web之WriteUp 0x00 准备 [内容] 在xctf官网注册账号,即可食用. [目录] 目录 0x01 view-source2 0x02 get post3 0x03 rob ...

- 攻防世界Web新手解析

攻防世界入门的题目 view source 禁用右键,F12审查元素 get post hackbar进行post robots 直接访问robots.txt,发现f1ag_1s_h3re.ph文件, ...

- 异或加密 - cr2-many-time-secrets(攻防世界) - 异性相吸(buuctf)

Crib dragging attack 在开始了解 Crib dragging attack 之前,先来理一理 异或. 异或加密 [详情请戳这里] XOR 加密简介 异或加密特性: ① 两个值相同时 ...

- RSA(攻防世界)Rsa256 -- cr4-poor-rsa

RSA256 [攻防世界] 题目链接 [RSA256] 下载附件得到两个文件. 猜测第一个 txt 文件 可能为RSA加密密文 ,第二个估计就是密钥.依次打开看看: 果然如此. 目标: 寻找 n.e. ...

- 维吉尼亚密码-攻防世界(shanghai)

维吉尼亚密码 维吉尼亚密码是使用一系列 凯撒密码 组成密码字母表的加密算法,属于多表密码的一种简单形式. 加密原理 维吉尼亚密码的前身,是我们熟悉的凯撒密码. 凯撒密码的加密方式是依靠一张字母表中的每 ...

- RSA脚本环境配置-攻防世界-OldDriver

[Crypto] 题目链接 [RSA算法解密] 审题分析 首先拿到一个压缩包,解压得到文件enc.txt. 先不用去管其他,第一眼enc马上联想到 RSA解密.接着往下看 [{"c" ...

- pwn篇:攻防世界进阶welpwn,LibcSearcher使用

攻防世界welpwn (搬运一篇自己在CSDN写的帖子) 链接:https://blog.csdn.net/weixin_44644249/article/details/113781356 这题主要 ...

- 攻防世界 reverse evil

这是2017 ddctf的一道逆向题, 挑战:<恶意软件分析> 赛题背景: 员工小A收到了一封邮件,带一个文档附件,小A随手打开了附件.随后IT部门发现小A的电脑发出了异常网络访问请求,进 ...

随机推荐

- tamcat7.0(安装文件下载)

安装包:http://files.cnblogs.com/files/chenghu/apache-tomcat-7.0.27.rar http://files.cnblogs.com/files/c ...

- 第三十三章 linux常规练习题(二)

一.练习题一 1.删除用户基本组shanghai03.发现无法正常删除,怎样才能将其删除掉,不能删除用户.2.打开多个xshell窗口连接登录同一虚拟机,使用不同的用户登录多次,分别使用w和who命令 ...

- 【事件中心 Azure Event Hub】使用Logstash消费EventHub中的event时遇见的几种异常(TimeoutException, ReceiverDisconnectedException)

问题描述 使用EFK(Elasticsearch, Fluentd and Kibana)在收集日志的解决方案中, 可以先把日志发送到EventHub中,然后通过Logstash消费EventHub中 ...

- Linux系统及第三方应用官方文档

通过在线文档获取帮助 http://www.github.com https://www.kernel.org/doc/html/latest/ http://httpd.apache.org htt ...

- 攻防世界-mfw

打开题目,让我们看看about这个链接是什么,我们看到了这个 他说他写这个站点用了git.php.bootstrap这很容易就能让我们想到,git源码泄露,这我们直接掏出githack, python ...

- git每次提交代码都要设置账号密码的问题

git config --global credential.helper store 待下一次提交代码的时候,输入了正确的用户名和密码,之后 就不需要输入用户名密码

- 基于 prometheus 的微服务指标监控

基于prometheus的微服务指标监控 服务上线后我们往往需要对服务进行监控,以便能及早发现问题并做针对性的优化,监控又可分为多种形式,比如日志监控,调用链监控,指标监控等等.而通过指标监控能清晰的 ...

- 【Android Studio】安卓开发初体验1——安装与试用

安装 (安装预留硬盘(C盘)空余空间16G以上,8G以上内存) Intel用户: 安装Android Studio和AVD(安卓虚拟机 Android Virtual Device) 安装过程需要注意 ...

- 5 MVVM

1.概述 MVVM各个部分功能如下: Model:定义业务逻辑 View:定义面向用户接口,UI逻辑,处理用户交互请求 ViewModel:负责界面导航逻辑和应用状态管理,呈现逻辑. 1.1. 各司其 ...

- 云计算之路-出海记:命令行下的 AWS

俗话说"三百六十行,行行出状元",自从有了电脑之后,三百六十行又多了一行 -- 命令行.GUI 的诞生开创了繁荣的 PC "窗口"(windows)时代,互联网 ...