linux-PAM

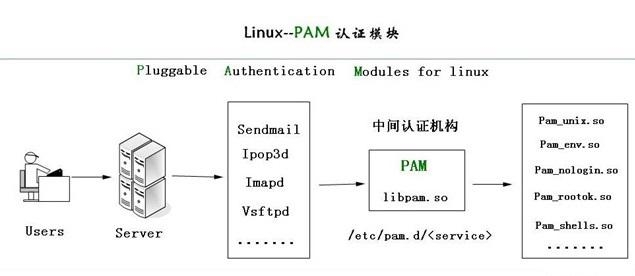

PAM(Pluggable Authentication Modules)即可插拔式认证模块,一种用户级别的认证方式,它也是当前Linux服务器普遍使用的认证方式。

PAM认证原理:参考资料来自http://blog.51cto.com/tyjhz/1436175

一般遵循这样的顺序:Service(服务)→PAM(配置文件)→pam_*.so。PAM认证首先要确定那一项服务,然后加载相应的PAM的配置文件(位于/etc/pam.d下),最后调用认证模块(位于/lib/security下)进行安全认证。认证原理图如下图所示:

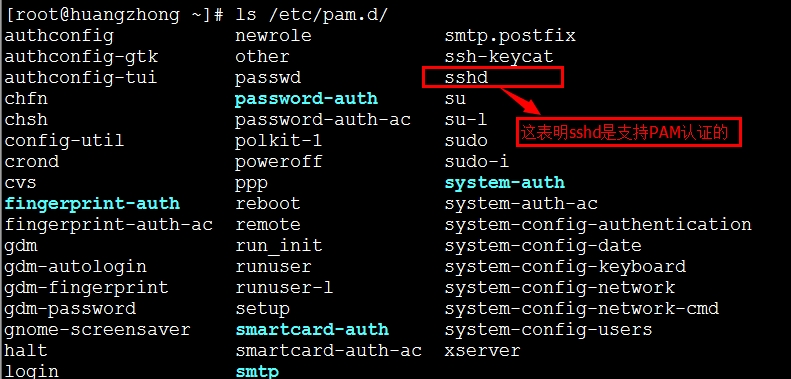

用户访问服务器的时候,服务器的某一个服务程序把用户的谁请求发送到PAM模块进行认证。对于不同的服务器应用程序所对应的PAM模块也是不同的。如果想查看某个程序是否支持PAM认证,可以用ls /etc/pam.d/命令进行查看,例如查看查看sshd是不是支持PAM模块认证,如下图所示:

PAM配置文件

1、/etc/pam.conf,但centos6之后的系统中,这个文件就没有了。

2、/etc/pam.d/*,每个文件对应一个应用如:/etc/pam.d/sshd

PAM配置文件格式

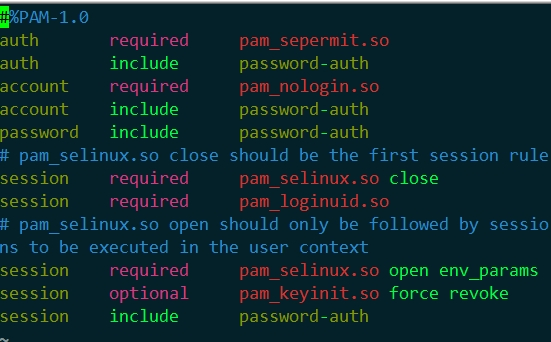

由上图可以将配置文件分为四列,依次是:模块类型、控制标记、模块路径、模块参数。

第一列代表模块类型:四种常见认证类型(module type)

| 认证类型(module type) | 说明 |

| 认证管理(authentication management) | 用来对用户的身份进行识别.如:提示用户输入密码,或判断用户是否为root等. |

| 帐户管理(account management) | 对帐号的各项属性进行检查.如:是否允许登录,是否达到最大用户数,或是root用户是否允许在这个终端登录等。 |

| 密码管理(password management) | 主要是用来修改用户的密码。 |

| 会话管理(session management) | 这个模块用来定义用户登录前的及用户退出后所要进行的操作,主要是提供对会话的管理和记账(accounting)。如:登录连接信息,用户数据的打开与关闭,挂载文件系统等. |

第二列代表控制标记“Control Flags”:参考资料来自http://blog.51cto.com/tyjhz/1436175

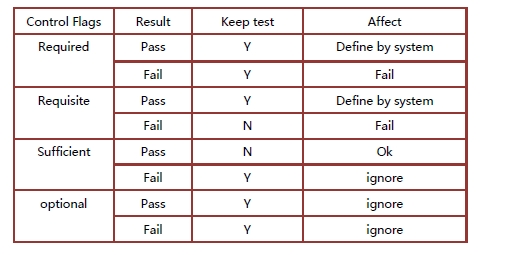

验证控制类型也可以称做Control Flags,用于PAM验证类型的返回结果,具体有以下四种:

1、required验证失败时仍然继续,但返回Fail(用户不会知道哪里失败)。

2、requisite验证失败则立即结束整个验证过程,返回Fail。

3、sufficient验证成功则立即返回,不再继续,否则忽略结果并继续。

4、optional无论验证结果如何,均不会影响(通常用于session类型)。

PAM验证类型返回结果如下所示:

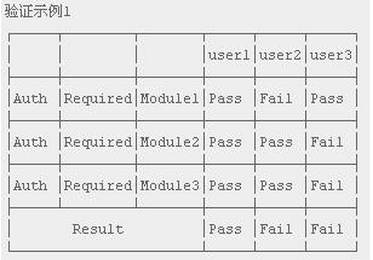

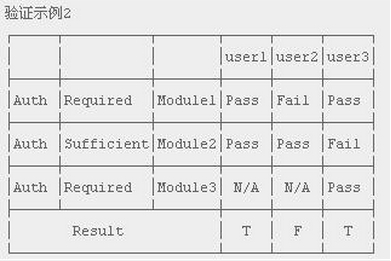

为了方便大家理解举两个例子,如下图所示:

从上面两个图可以看出当required失败后续还要继续,但最后仍是失败。requisite验证失败则立即结束。而sufficient则是验证成功则立即结束。

第三列代表调用模块路径:参考资料来自http://blog.51cto.com/tyjhz/1436561

下面是Linux提供的PAM模块列表(只是其中一部分),这其中包含模块文件、模块功能描述和相关配置文件,具体如下:

pam_access 提供logdaemon风格登录控制 /etc/security/access.conf

pam_chroot 提供类似chroot命令的功能

pam_cracklib 对密码的强度进行一定的检查 库文件libcrack和字典文件

/usr/lib/cracklib_dict

pam_deny 总是无条件地使认证失败

pam_env 设置取消环境变量 /etc/security/pam_env.conf

pam_filter 对输入输出流进行过滤 filters

pam_ftp.so 对匿名ftp用户进行认证

pam_group 当用户在指定的终端上请求指定的 /etc/security/group.conf

服务时赋予该用户相应的组权限

pam_issue 在提示用户输入用户名之前显示 /etc/issue

/etc/issue文件的内容

pam_krb4 对用户密码进行Kerberos认证相应的Kerberos库文件

pam_lastlog 在用户登录成功后显示关于 /var/log/lastlog

用户上次登录的信息,并维护

/var/log/lastlog文件。

pam_limits 限制用户会话所能使用的系统资源 /etc/security/limits.conf

pam_listfile 根据指定的某个文件决定是否 例如/etc/ftpusers

允许或禁止提供服务

pam_mail 检查用户的邮箱中是否有新邮件 /var/spool/mail/xxxx

pam_mkhomedir 为用户建立主目录 /etc/skel/

pam_motd 显示/etc/motd文件的内容 /etc/motd

pam_nologin 根据/etc/nologin文件的存在与否 /etc/nologin

来决定用户认证是否成功

pam_permit 总是无条件地使认证成功

pam_pwdb 作为pam_unix_xxxx模块的一个替代。/etc/pwdb.conf

使用Password Database通用接口进行认证。

pam_radius 提供远程身份验证拨入用户服务(RADIUS)的认证

pam_rhosts_auth 利用文件~/.rhosts和/etc/hosts.equiv和~/.rhosts

/etc/hosts.equiv对用户进行认证。

pam_rootok 检查用户是否为超级用户,如果是超级用户(uid=0)则无条件地通过认证。

pam_securetty 提供标准的Unix securetty检查 /etc/securetty

pam_time 提供基于时间的控制,比如限制 /etc/security/time.conf

用户只能在某个时间段内才能登录

pam_unix 提供标准的Unix认证 /etc/passwd和/etc/shadow

pam_userdb 利用Berkeley DB数据库来检查用户/密码

pam_warn 利用syslog( )记录一条告警信息

pam_wheel 只允许wheel组的用户有超级用户的存取权限

第四列代表模块参数:非必要可不填

pam认证的应用

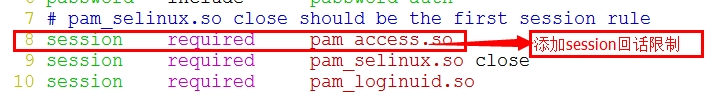

1、案例1(pam_access.so)

现有一账号user1 只允许192.168.2.1 ssh登录

(1)安装pam

[root@huangzhong ~]# mount /dev/cdrom /media/cdrom/

[root@huangzhong ~]# cd /media/cdrom/Packages/

[root@huangzhong Packages]# ll |grep pam //过滤与pam相关的包

[root@huangzhong Packages]# yum install pam-1.1.1-13.el6.x86_64.rpm

(2)因为限制ssh登录,所以这里要用到sshd模块,因此要编辑/etc/pam.d/

[root@huangzhong ~]# cd /etc/pam.d/

[root@huangzhong pam.d]# vim sshd

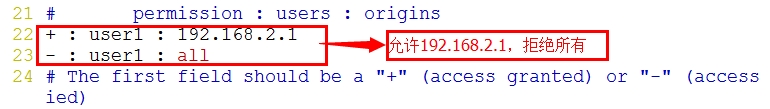

(3)编辑access.so模块的配置文件

[root@huangzhong pam.d]# vim /etc/security/access.conf

(4)测试验证

//新建user1用户

[root@huangzhong ~]# useradd user1

[root@huangzhong ~]# passwd user1

Changing password for user user1.

New password:

BAD PASSWORD: it is WAY too short

BAD PASSWORD: is too simple

Retype new password:

passwd: all authentication tokens updated successfully.

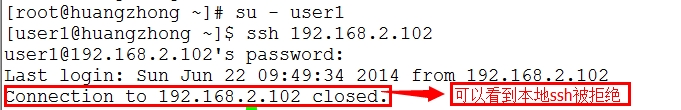

//在本地ssh登录测试结果如下:

//在192.168.2.1上ssh登录,结果如下:

在这里也可以通过查看日志信息,查看登录的结果,所要查看的日志是:

[root@huangzhong ~]# tail -f /var/log/secure

2、案例2(pam_listfile.so)

在对Linux服务器进行管理时,只允许manager组的用户可以管理,是通过ssh管理。

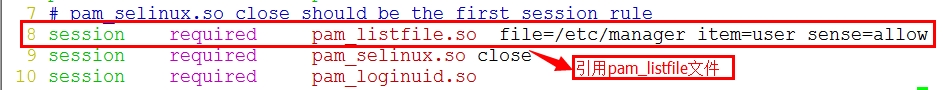

(1) 因为限制ssh登录,所以这里要用到sshd模块,因此要编辑/etc/pam.d/

[root@huangzhong ~]# cd /etc/pam.d/

[root@huangzhong pam.d]# vim sshd

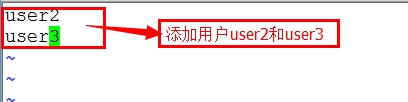

(2) 创建manager组,并编辑一些用户

[root@huangzhong pam.d]# vim /etc/manager

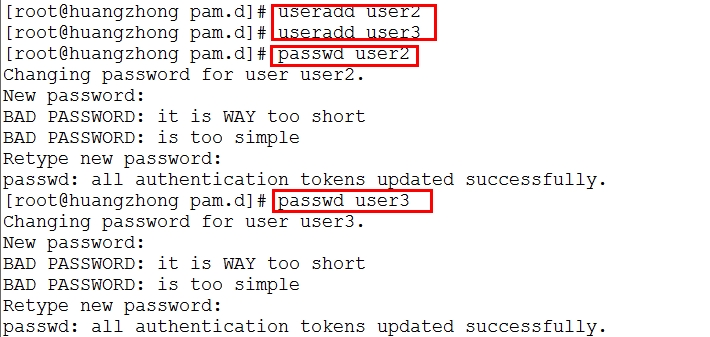

//创建用户user2和user3,并给予口令

(3) 登录测试

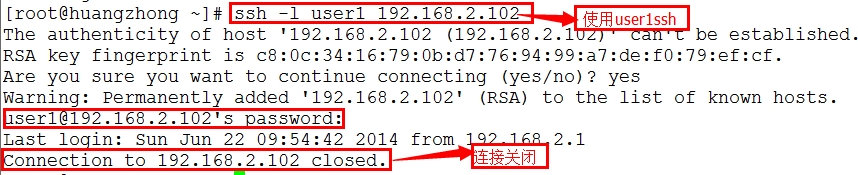

使用user1登录测试

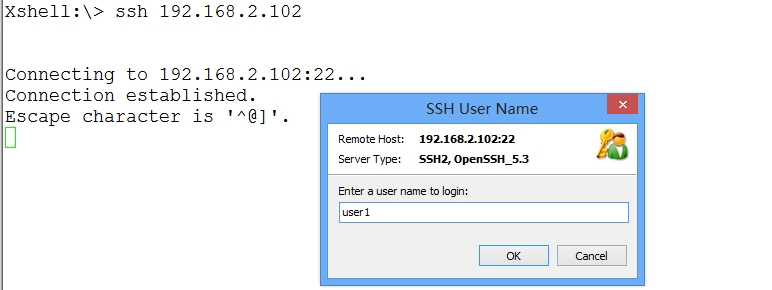

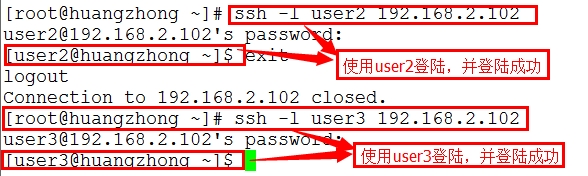

使用user2和user3登录测试结果如下:

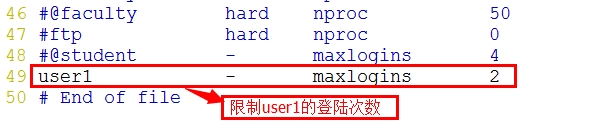

3、案例3(pam_limts.so)

限制user1,ssh在线的登陆次数为2次

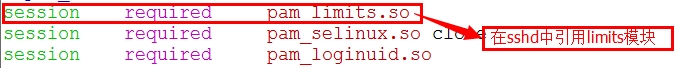

(1) 因为限制ssh登录,所以这里要用到sshd模块,因此要编辑/etc/pam.d/

[root@huangzhong ~]# cd /etc/pam.d/

[root@huangzhong pam.d]# vim sshd

(2) 编辑/etc/security/limits.conf 文件

[root@huangzhong pam.d]# vim /etc/security/limits.conf

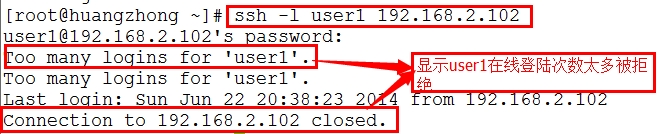

(3) 登录测试

使用user1登录3次测试结果如下:

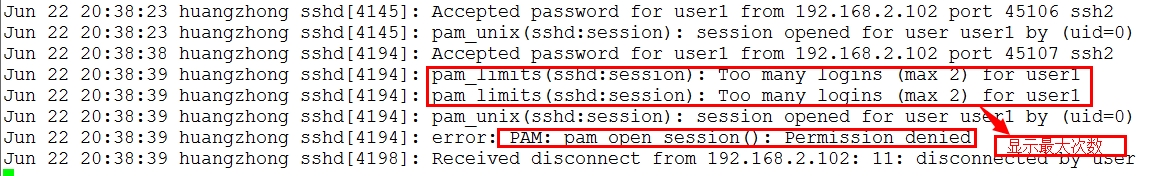

查看日志信息如下:

[root@huangzhong pam.d]# tail -f /var/log/secure

linux-PAM的更多相关文章

- Linux PAM&&PAM后门

Linux PAM&&PAM后门 我是壮丁 · 2014/03/24 11:08 0x00 PAM简介 PAM (Pluggable Authentication Modules )是 ...

- linux pam 控制模式

工作类别(type).流程栈(stack)和控制模式(control) Linux-PAM 工作的"类别"(type) PAM 的具体工作主要有以下四种类别(type):accou ...

- Linux PAM 之cracklib模块

如何在Linux系统中限制密码长度的同时对密码的复杂程度也进行管理,最近发现有人的密码符合长度规则,但是却很简单很容易被猜出来,查了相关资料后发现了PAM中的pam_cracklib模块就是用来 ...

- Linux Pam后门总结拓展

首发先知社区: https://xz.aliyun.com/t/7902 前言 渐渐发现pam后门在实战中存在种植繁琐.隐蔽性不强等缺点,这里记录下学习pam后门相关知识和pam后门的拓展改进. 0x ...

- Linux可插拔认证模块(PAM)的配置文件、工作原理与流程

PAM的配置文件: 我们注意到,配置文件也放在了在应用接口层中,他与PAM API配合使用,从而达到了在应用中灵活插入所需鉴别模块的目的.他的作用主要是为应用选定具体的鉴别模块,模块间的组合以及规定模 ...

- Linux下PAM模块学习总结

在Linux中执行有些程序时,这些程序在执行前首先要对启动它的用户进行认证,符合一定的要求之后才允许执行,例如login, su等.在Linux中进行身份或是状态的验证程序是由PAM来进行的,PAM( ...

- [Linux] 关于Centos6中ulimit nproc用户进程数的限制

一.缘由: 在启动mongodb的时候,有Warning提示soft rlimits too low,就是用户使用进程数过小,遂调高系统资源关于用户最大进程数的限制ulimit -u. 先暂时使设置生 ...

- linux资源使用配置文件 /etc/security/limits.conf和ulimit

limits.conf文件实际上是linux PAM中pam_limits.so的配置文件,而且只针对于单个会话. limits.conf的格式如下: <domain> <type& ...

- linux配置文件的一些调优

Linux中所有东西都是文件,一个socket就对应着一个文件描述符,因此系统配置的最大打开文件数以及单个进程能够打开的最大文件数就决定了socket的数目上限:但是linux是有文件句柄限制的,而且 ...

- Linux登录验证机制、SSH Bruteforce Login学习

相关学习资料 http://files.cnblogs.com/LittleHann/linux%E4%B8%AD%E7%94%A8%E6%88%B7%E7%99%BB%E5%BD%95%E8%AE% ...

随机推荐

- Catalan数的理解

Catalan数的理解 f(0)=1 f(1)=1 f(2)=2 f(3)=5 f(4)=14 f(5)=42 f(2)=f(1)+f(1) f(3)=f(2)+f(1)*f(1)*f(2 ...

- Spring Boot WebFlux 2.1.7 中文翻译文档

1. 前言 从一开始学习 Netty 到 rxjava.Rector,再到 java8 的 CompletableFuture,就深深的为响应式编程着迷,这种区别于传统的顺序式编程,没准未来能在编程世 ...

- ArangoDB数据导入

目录 arangoimp方法 参数解析 实例展示 python方法 单条导入 批量导入 1.arangoimp方法 参数解析 全局配置部分(Global configuration) --backsl ...

- 虚拟环境:virtualenv与virtualenvwrapper

前言: 在使用 Python 开发的过程中,工程一多,难免会碰到不同的工程依赖不同版本的库的问题: 亦或者是在开发过程中不想让物理环境里充斥各种各样的库,引发未来的依赖灾难. 此时,我们需要对于不同的 ...

- redis面试题及答案

1. Redis有哪些数据结构? 2. 使用过Redis分布式锁么,它是什么回事? 3. 假如Redis里面有1亿个key,其中有10w个key是以某个固定的已知的前缀开头的,如果将它们全部找出来? ...

- linux centos ubutun svn搭建

1.卸载SVN 查看自己是否安装了svn svn 上图显示已安装,可用以下命令进行卸载 sudo apt-get remove --purge subversion (–purge 选项表示彻底删除改 ...

- 合并JSON对象的正确方式

一. 前言 “JSON对象合并”是前端开发和 NodeJS 环境开发中非常常见的操作.开发者通常会通过循环遍历或一些库封装的方法或 JavaScript ECMAScript 2015 定义的 Obj ...

- [Flink]Flink1.6三种运行模式安装部署以及实现WordCount

前言 Flink三种运行方式:Local.Standalone.On Yarn.成功部署后分别用Scala和Java实现wordcount 环境 版本:Flink 1.6.2 集群环境:Hadoop2 ...

- python变量和运算

本文收录在Python从入门到精通系列文章系列 1. 指令和程序 计算机的硬件系统通常由五大部件构成,包括:运算器.控制器.存储器.输入设备和输出设备. 其中,运算器和控制器放在一起就是我们通常所说的 ...

- Java实现多态的机制是什么?

靠的是父类或接口定义的引用变量可以指向子类或具体实现类的实例对象,而程序调用的方法在运行期才动态绑定,就是引用变量所指向的具体实例对象的方法,也就是内存里正在运行的那个对象的方法,而不是引用变量的类型 ...