攻防世界--simple-check-100

测试文件:https://adworld.xctf.org.cn/media/task/attachments/2543a3658d254c30a89e4ea7b8950c27.zip

这道题很坑了,exe文件研究了半天。

1.准备

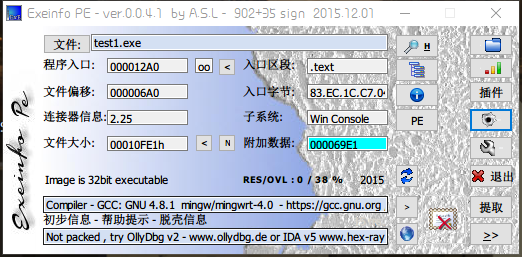

获得信息

- 32位文件

2.IDA打开

用IDA看了三个文件,都差不多。

int __cdecl main(int argc, const char **argv, const char **envp)

{

void *v3; // esp

void *v4; // esp

char *v6; // [esp+4h] [ebp-44h]

char v7; // [esp+8h] [ebp-40h]

char v8; // [esp+1Bh] [ebp-2Dh]

char *v9; // [esp+1Ch] [ebp-2Ch]

int v10; // [esp+20h] [ebp-28h]

char v11; // [esp+25h] [ebp-23h]

char v12; // [esp+26h] [ebp-22h]

char v13; // [esp+27h] [ebp-21h]

char v14; // [esp+28h] [ebp-20h]

char v15; // [esp+29h] [ebp-1Fh]

char v16; // [esp+2Ah] [ebp-1Eh]

char v17; // [esp+2Bh] [ebp-1Dh]

char v18; // [esp+2Ch] [ebp-1Ch]

char v19; // [esp+2Dh] [ebp-1Bh]

char v20; // [esp+2Eh] [ebp-1Ah]

char v21; // [esp+2Fh] [ebp-19h]

char v22; // [esp+30h] [ebp-18h]

char v23; // [esp+31h] [ebp-17h]

char v24; // [esp+32h] [ebp-16h]

char v25; // [esp+33h] [ebp-15h]

char v26; // [esp+34h] [ebp-14h]

char v27; // [esp+35h] [ebp-13h]

char v28; // [esp+36h] [ebp-12h]

char v29; // [esp+37h] [ebp-11h]

char v30; // [esp+38h] [ebp-10h]

char v31; // [esp+39h] [ebp-Fh]

char v32; // [esp+3Ah] [ebp-Eh]

char v33; // [esp+3Bh] [ebp-Dh]

char v34; // [esp+3Ch] [ebp-Ch]

char v35; // [esp+3Dh] [ebp-Bh]

char v36; // [esp+3Eh] [ebp-Ah]

char v37; // [esp+3Fh] [ebp-9h]

int *v38; // [esp+40h] [ebp-8h] v38 = &argc;

__main();

v8 = 'T';

v37 = -;

v36 = ;

v35 = -;

v34 = ;

v33 = -;

v32 = ;

v31 = -;

v30 = -;

v29 = ;

v28 = ;

v27 = ;

v26 = ;

v25 = -;

v24 = -;

v23 = ;

v22 = -;

v21 = -;

v20 = -;

v19 = -;

v18 = -;

v17 = ;

v16 = ;

v15 = -;

v14 = -;

v13 = -;

v12 = -;

v11 = ;

v10 = ;

v3 = alloca();

v4 = alloca();

v9 = &v7;

printf("Key: ");

v6 = v9;

scanf("%s", v9);

if ( check_key((int)v9) )

interesting_function((int)&v8);

else

puts("Wrong");

return ;

}

3.代码分析

很明显只要绕过第76行代码,我们就能够获取我们需要的flag,而且v8还是已知的,

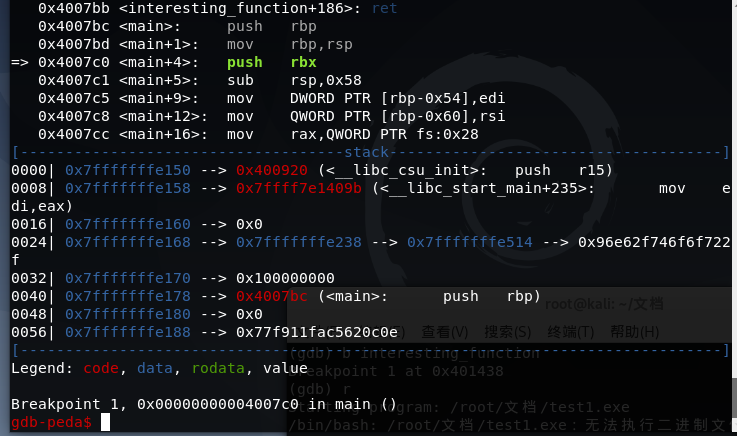

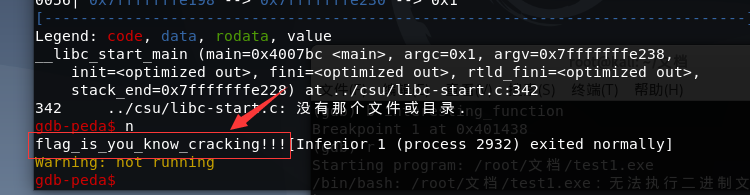

3.1 GDB调试

将Linux下的那个文件放入Linux调试。

task9_x86_64_46d01fe312d35ecf69c4ff8ab8ace75d080891dc

命令:

gdb file task9_x86_64_46d01fe312d35ecf69c4ff8ab8ace75d080891dc b main r

然后一直执行命令next,运行到check_key函数处

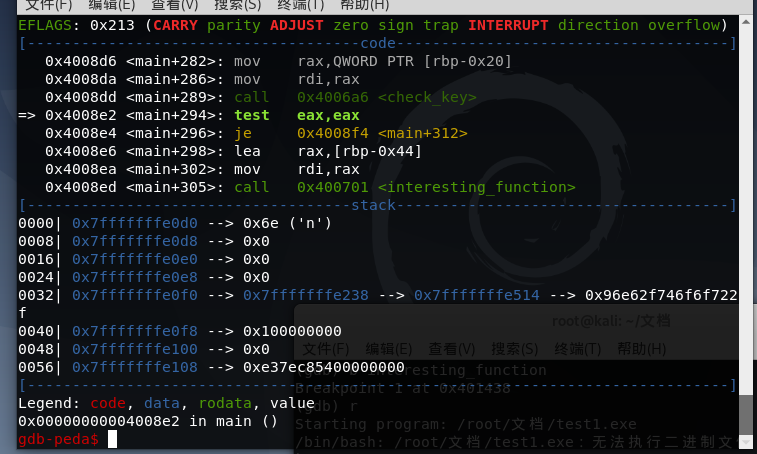

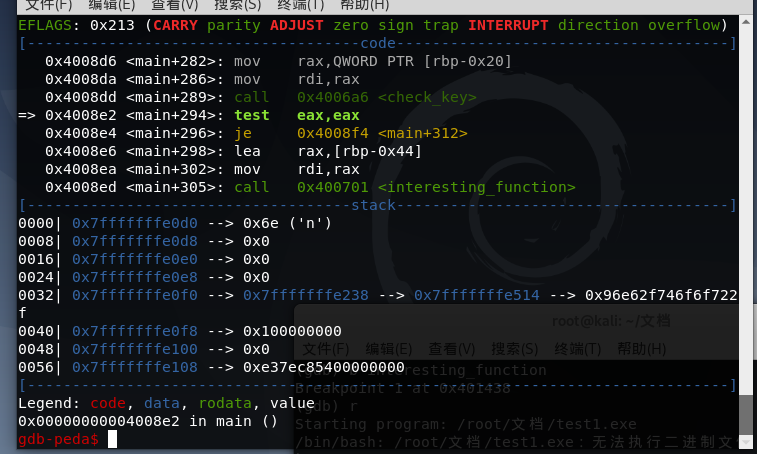

3.2 跳过check_key

把test eax,eax改为真就行,也就是把eax改为1。

修改eax

set $eax=1

一直执行

4.get flag!

flag_is_you_know_cracking!!!

攻防世界--simple-check-100的更多相关文章

- 攻防世界 simple——js

simple_js [原理] javascript的代码审计 [目地] 掌握简单的javascript函数 [环境] windows [工具] firefox [步骤] 1.打开页面,查看源代码,可以 ...

- XCTF攻防世界Web之WriteUp

XCTF攻防世界Web之WriteUp 0x00 准备 [内容] 在xctf官网注册账号,即可食用. [目录] 目录 0x01 view-source2 0x02 get post3 0x03 rob ...

- 【攻防世界】 高手进阶区 Recho WP

0x00 考察点 考察点有三个: ROP链构造 Got表劫持 pwntools的shutdown功能 0x01 程序分析 上来三板斧 file一下 checksec --file XXX chmod ...

- 攻防世界Web新手解析

攻防世界入门的题目 view source 禁用右键,F12审查元素 get post hackbar进行post robots 直接访问robots.txt,发现f1ag_1s_h3re.ph文件, ...

- 记录下做攻防世界的misc题

0x00 记录一下,代表自己做过 0x01 flag_universe 看简介是来自2018年的百越杯. 将文件下载下来后,就一个flag_universe.pcapng文件,wireshark打开. ...

- 异或加密 - cr2-many-time-secrets(攻防世界) - 异性相吸(buuctf)

Crib dragging attack 在开始了解 Crib dragging attack 之前,先来理一理 异或. 异或加密 [详情请戳这里] XOR 加密简介 异或加密特性: ① 两个值相同时 ...

- RSA(攻防世界)Rsa256 -- cr4-poor-rsa

RSA256 [攻防世界] 题目链接 [RSA256] 下载附件得到两个文件. 猜测第一个 txt 文件 可能为RSA加密密文 ,第二个估计就是密钥.依次打开看看: 果然如此. 目标: 寻找 n.e. ...

- RSA脚本环境配置-攻防世界-OldDriver

[Crypto] 题目链接 [RSA算法解密] 审题分析 首先拿到一个压缩包,解压得到文件enc.txt. 先不用去管其他,第一眼enc马上联想到 RSA解密.接着往下看 [{"c" ...

- pwn篇:攻防世界进阶welpwn,LibcSearcher使用

攻防世界welpwn (搬运一篇自己在CSDN写的帖子) 链接:https://blog.csdn.net/weixin_44644249/article/details/113781356 这题主要 ...

- 攻防世界Web刷题记录(进阶区)

攻防世界Web刷题记录(进阶区) 1.baby_web 发现去掉URLhttp://111.200.241.244:51461/1.php后面的1.php,还是会跳转到http://111.200.2 ...

随机推荐

- python frozenset集合(17)

在前一篇文章中我们对 python set集合 做了详细的讲解,而本文讲解的 frozenset集合 其实和set集合类似!区别在于frozenset集合不能修改/添加/删除,其他功能和set集合一样 ...

- Java中日期

package com.shiro.springbootshiro; import java.text.SimpleDateFormat; import java.util.Date; /** * 作 ...

- Leetcode 1. Two Sum(hash+stl)

Given an array of integers, return indices of the two numbers such that they add up to a specific ta ...

- JavaScript toFixed()、toExponential、toPrecision方法

JavaScript toFixed() 定义和用法 toFixed() 方法可把 Number 四舍五入为指定小数位数的数字. 语法 NumberObject.toFixed(num) 参数 描述 ...

- linux/Unix下的vim/vi指令的使用方法

概述 以下这篇文章介绍的是关于vim的使用方法,由于我本身对linux没有太多的研究,写下的这篇文章纯属是在实际中经常使用vim指令,想通过这篇文章记录下来,方便以后使用时查找方便.个人认为,对于普通 ...

- Elasticsearch结构化搜索与查询

Elasticsearch 的功能之一就是搜索,搜索主要分为两种类型,结构化搜索和全文搜索.结构化搜索是指有关查询那些具有内在结构数据的过程.比如日期.时间和数字都是结构化的:它们有精确的格式,我们可 ...

- AtomicReference 源码分析

AtomicReference AtomicReference 能解决什么问题?什么时候使用 AtomicReference? 1)AtomicReference 可以原子更新引用对象. 2)comp ...

- java将url里面的中文改成ASCII字符集 和 SCII字符集 改成 中文

package com.example.demo; import java.io.UnsupportedEncodingException; import java.net.URLDecoder; / ...

- java对接短信平台

短信验证码目前是比较主流验证身份的一种方式,下面分享下我对接的几种短信平台 阿里云短信:https://api.alidayu.com/docs/api.htm?spm=a3142.7395905.4 ...

- sc 使用了配置中心后,如何设置远程和本地配置的优先级

在 spring 中,如何获取一个 key 的值? applicationContext.getEnvironment().getProperty("swagger.show") ...