Metaspoit的使用

一、环境的使用和搭建

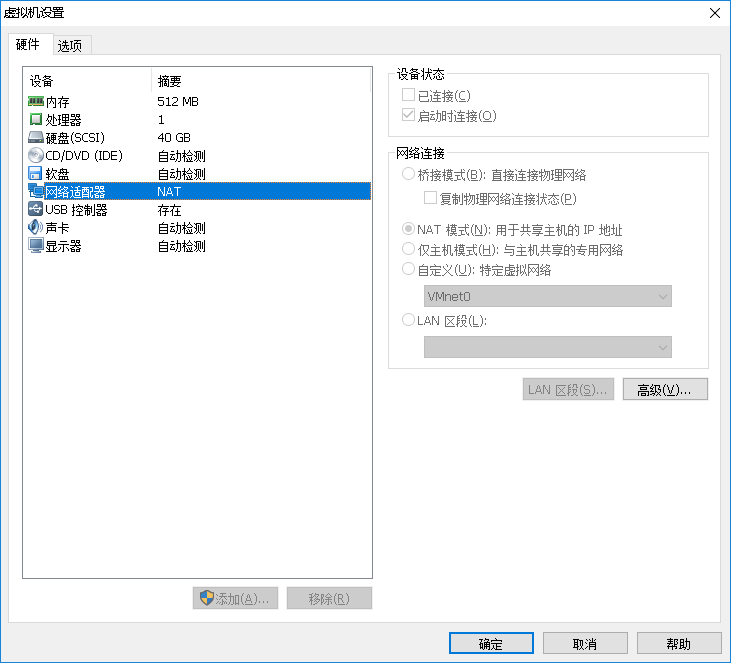

首先我的攻击机和靶机都搭建在虚拟机上,选用的是VMware Workstation Pro虚拟机。

攻击机选用的是Linux kali 2017.2版本,而靶机安装的是XP sp3纯净版。

在这里安装虚拟机的时候要注意网络适配器的网络连接方式选用NAT 连接。

二、Metaspoit的安装

当然在此之前要先更新好kaili的源地址,在这里就不介绍这个相关过程了。

由于kali 2.0 已经没有metasploit 这个服务了,所以service metasploit start 的方式不起作用。

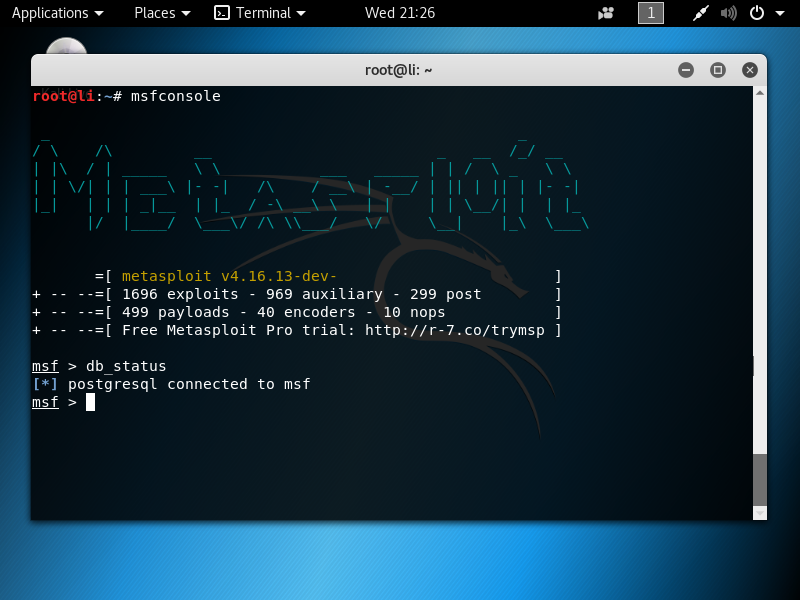

在kali 2.0中启动带数据库支持的MSF方式如下:

1 首先启动postgresql数据库:

/etc/init.d/postgresql start;或者 service postgresql start;

2 初始化MSF数据库(关键步骤!):msfdb init;(如不能初始化,就用msfdb reinit试试吧!默认创建的数据库名:msf,msf_test;用户名:msf;口令默认为空)

3 运行msfconsole:msfconsole;

4 在msf中查看数据库连接状态:db_status。

5更新metasploit:msfupdate

6设置启动 自动启动msf和postgresql:

update-rc.d postgresql enable

看到这样的画面代表安装成功!

三、找到靶机中相应的漏洞

1.互ping联通

首先要确定的是攻击机和靶机处于同一网段下,当然如果没有特别设定一般都处于同一网段。

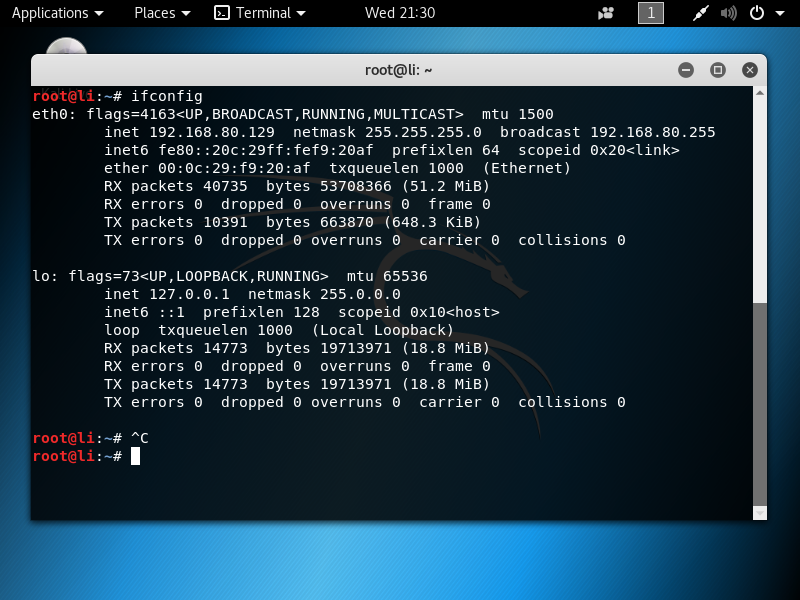

确定靶机和攻击机IP地址的方法:

Linux在shell中输入ifconfig

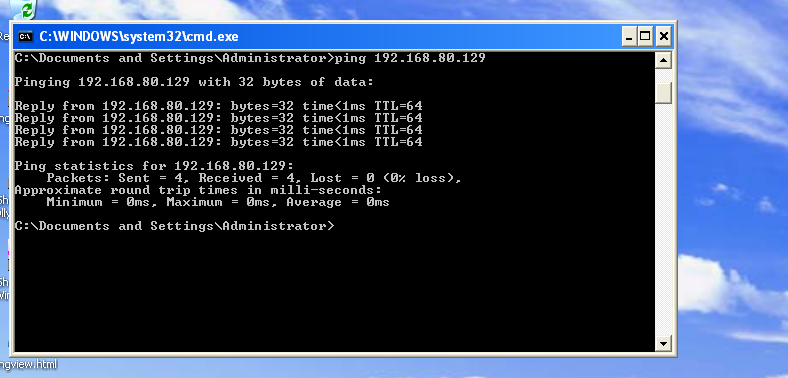

这里可以看到我的kali的IP地址为:192.168.80.129

XP系统则是打开cmd,然后输入ipconfig

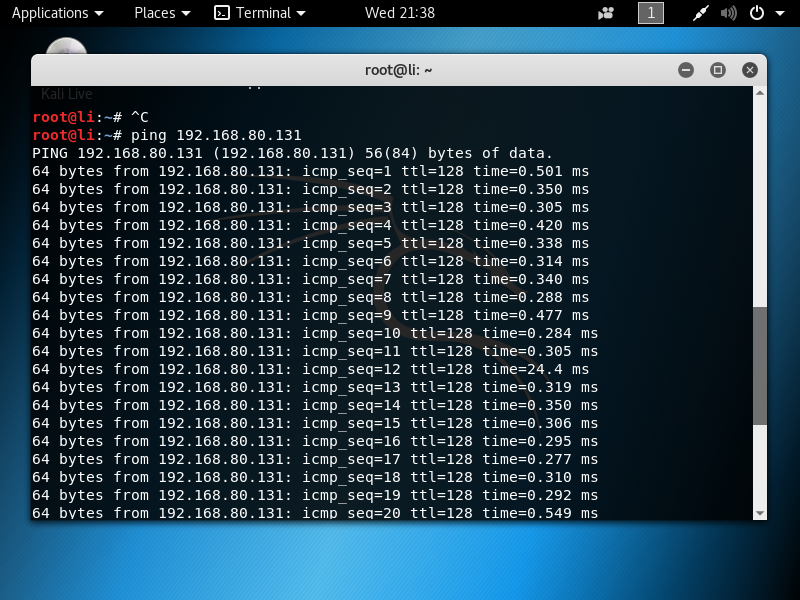

这里可以看到我的XP的IP地址为:192.168.80.131

可以看到两台主机处于同一网段下,接着进行两台主机之间的互ping,确定两台主机连通。

可以看到两机成功联通。

2.靶机的制作

我也不知道起这个标题合不合理,因为我没有找到一个真正的靶机,我安装的就是普通的纯净版的XP,因此不太清楚真正的靶机是什么样子的,但是通过接下来对于metaspoit攻击的了解,我发现它的攻击基本基于靶机的开放端口进行,如果靶机防火墙打开,端口关闭好像很难进行攻击(当然这只是基于我目前的了解来看,可能存在问题),因此我就对我的靶机进行了如下操作:

1.首先,关闭了靶机的防火墙。

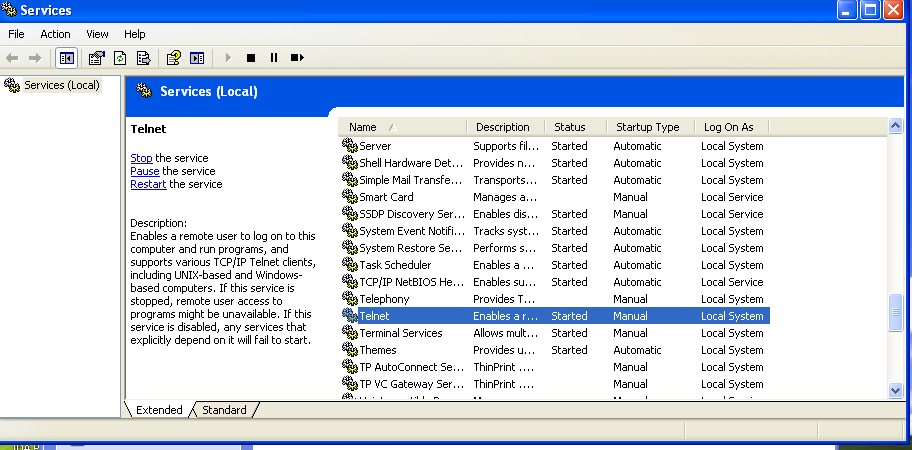

2.接着打开靶机需要打开的端口,在这里我所做的测试是基于23端口进行的,23端口是telent端口。

3.打开控制面板,找到管理工具,打开服务选项,找到相应端口进行开启即可。

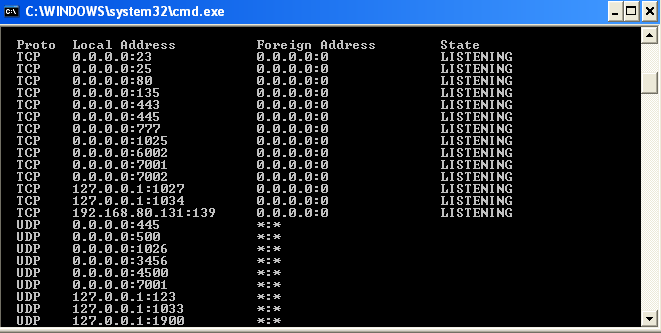

4.接着打开cmd,输入netstat -a -n查看所有打开的端口,可以看到23端口成功打开

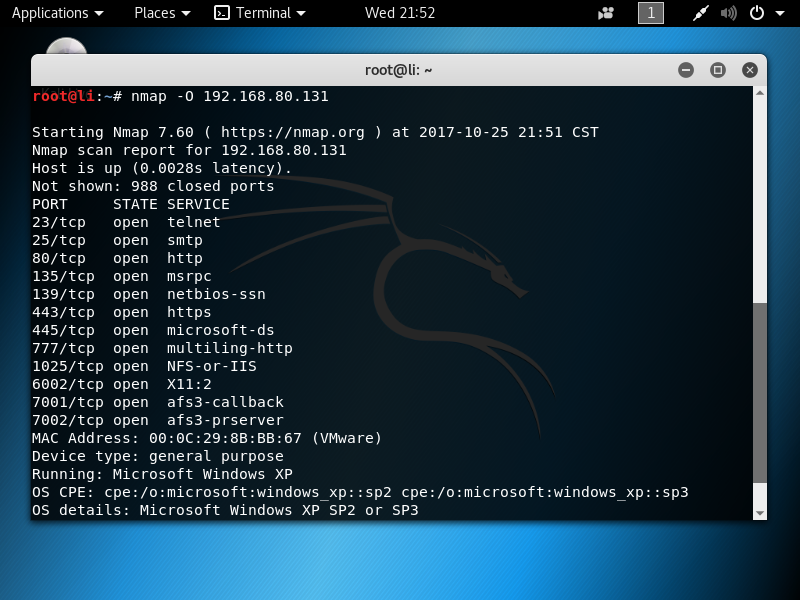

5.回到kaili使用nmap对靶机进行扫描确定其开启的端口能否扫描到

确定23端口打开接着就可以通过metaspoit攻击。

四、metaspoit攻击靶机

进行扫描Telnet服务。具体操作步骤如下所示:

(1)启动MSF终端。

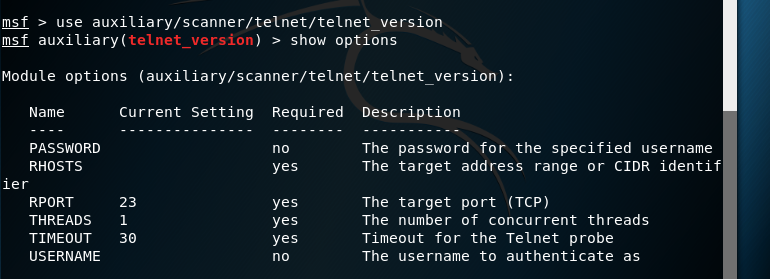

(2)使用telnet_version模块,并查看可配置的选项参数。

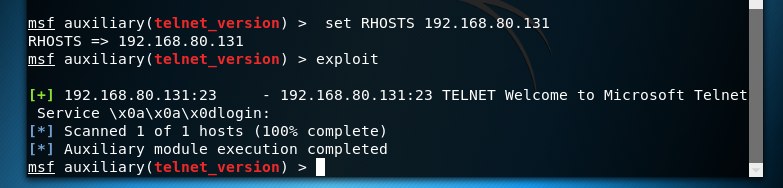

(3)配置RHOSTS选项,并启动扫描。

在这里说明一下RHOSTS是靶机的IP地址,首次启动时上图这个选项应为no,我之前进行过测试所以显示yes

可以看到显示的信息,我是连接成功的,但是按照教程,此时还应该可以看到登录名及密码,但是我却没有显示,不知如何解决,因此首次学习到此终止。期待到时问了老师继续写使用心得下篇。

Metaspoit的使用的更多相关文章

- 使用Metaspoit攻击MS08-067

kali视频学习请看 http://www.cnblogs.com/lidong20179210/p/8909569.html 使用Metaspoit攻击MS08-067 MS08-067漏洞的全称为 ...

- 20169219 使用Metaspoit攻击MS08-067实验报告

MS08-067漏洞介绍 MS08-067漏洞的全称为"Windows Server服务RPC请求缓冲区溢出漏洞",如果用户在受影响的系统上收到特制的 RPC 请求,则该漏洞可能允 ...

- 十三周作业—使用Metaspoit攻击MS08-067

操作过程及结果如下:

- 20169201 使用Metaspoit攻击MS08-067实验

MS08-067漏洞介绍 MS08-067漏洞的全称为"Windows Server服务RPC请求缓冲区溢出漏洞",如果用户在受影响的系统上收到特制的 RPC 请求,则该漏洞可能允 ...

- backtrack5渗透 笔记

目录 1.信息收集 2.扫描工具 3.漏洞发现 4.社会工程学工具 5.运用层攻击msf 6.局域网攻击 ...

- windows攻击实验

实验目的:使用Metaspoit攻击MS08-067,提交正确得到远程Shell过程的截图(不少于5张) 靶机:192.168.11.231 攻击机:192.168.11.131 实验步骤: 1.首先 ...

- 【2】Kali之情报搜集技术

渗透测试中情报搜集需要完成两项重要任务: 1.通过信息搜集工作,确定渗透测试目标范围. 2.通过情报信息搜集,发现渗透测试目标的安全漏洞与脆弱点,为后续的渗透攻击提供基础. 通过DNS和IP地址挖掘目 ...

- Metasploit数据库问题汇总

数据库在metaspoit中是相当重要的,当做一个大型渗透测试项目的时候,收集到的信息是相当大的,当和你的同伴一起协同作战的时候,你们可能 在不同的地方,所以数据共享很重要了!而且Metasploit ...

- 2017-2018-2 20179205《网络攻防技术与实践》Windows攻击实验

Windows攻击实验 实验描述: 使用Metaspoit攻击MS08-067,提交正确得到远程shell过程的截图(不少于五张). MS08-067漏洞介绍 MS08-067漏洞的全称为&quo ...

随机推荐

- thinkphp自动验证无效的问题

新手入门thinkphp,试用自动验证表单输入数据功能,却发现怎么都不能调用自动验证,自动验证无效,原因竟是一个小细节的疏忽,学习一定要细心啊! Action方法: IndexAction下的adds ...

- React-Native在gitHub下载的Demo不能运行问题!!!

1.目前找到的最可行的运行React-Native Demo的解决方案 请参考:http://blog.csdn.net/shubinniu/article/details/52873250 2.检查 ...

- php header, 允许ajax跨域访问

<?php header('content-type:application:json;charset=utf8'); header('Access-Control-Allow-Origin:* ...

- 我的Android进阶之旅------>FastJson的简介

在最近的工作中,在客户端和服务器通信中,需要采用JSON的方式进行数据传输.简单的参数可以通过手动拼接JSON字符串,但如果请求的参数过多,采用手动拼接JSON字符串,出错率就非常大了.并且工作效率也 ...

- android客户端登录&注册的实现

MainActivity多线程的实现: package com.example.loginconnect; import java.lang.ref.WeakReference; import jav ...

- C# 半角?全角

/// <summary> /// 将资料表中已修改的资料行数据去左右空格.全角转半角 /// </summary> public sealed class FieldFitS ...

- [原创]java WEB学习笔记29:Cookie Demo 之自动登录

本博客为原创:综合 尚硅谷(http://www.atguigu.com)的系统教程(深表感谢)和 网络上的现有资源(博客,文档,图书等),资源的出处我会标明 本博客的目的:①总结自己的学习过程,相当 ...

- 正确认识 DIV+CSS 概念

今天看到神采飞扬发表于前端观察的<DIV+CSS 请不要再忽悠人了>,讲的挺有深意的,尤其对于新手如何正确认识div,学习web标准,使用web标准建站应该有很大帮助.转载过来,共同分享. ...

- 剑指offer——不能被继承的类

方法一:通过将类的构造函数和析构函数声明成private来防止子类继承.声明静态的方法来构造和析构类的对象. 但是用起来不是很方便.只能得到在堆上的实例,而不能得到在栈上的实例. 方法二:构造辅助类C ...

- JsonSchema使用详解

JSON Schema是一个用于验证JSON数据结构的强大工具, 我查看并学习了JSON Schema的官方文档, 做了详细的记录, 分享一下. 我们可以使用JSON Schema在后续做接口测试中做 ...