JS逆向实战14——猿人学第二题动态cookie

声明

本文章中所有内容仅供学习交流,抓包内容、敏感网址、数据接口均已做脱敏处理,严禁用于商业用途和非法用途,否则由此产生的一切后果均与作者无关,若有侵权,请联系我立即删除!

目标网站

网站分析

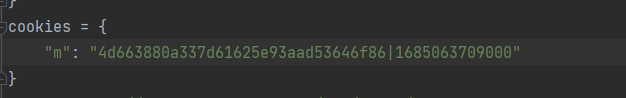

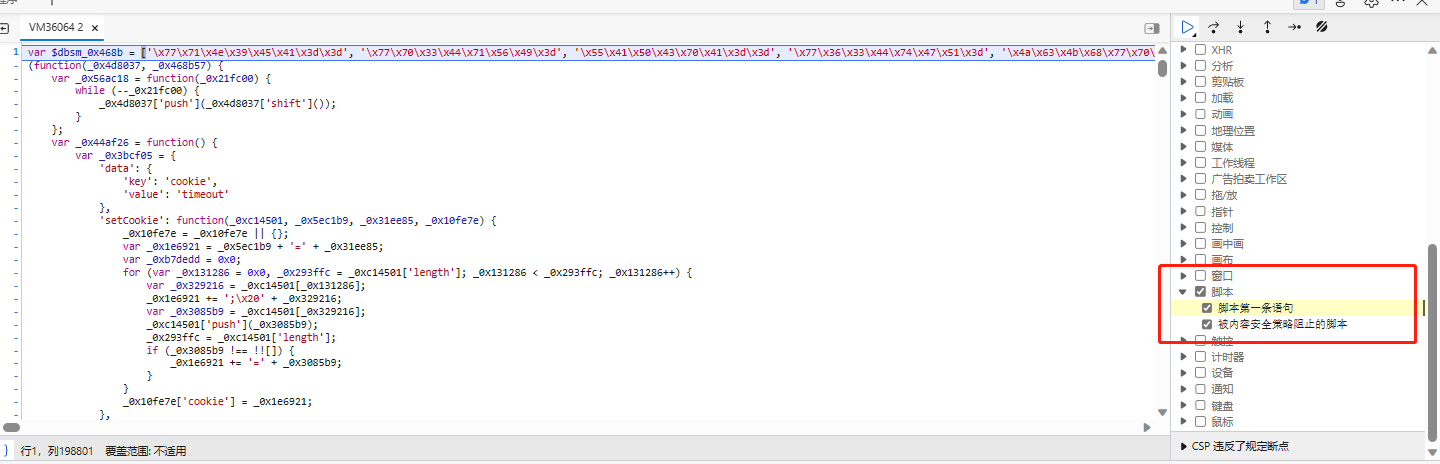

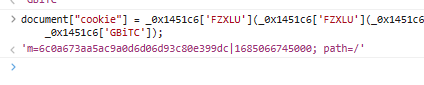

首先已经告诉了我们这个网站是动态cookie,所以我们首先打开devtools看看哪个cookie,然后我们用代码运行下

然后发现cookie的有效期很短,我们搜索有没有set_cookie 发现并没有

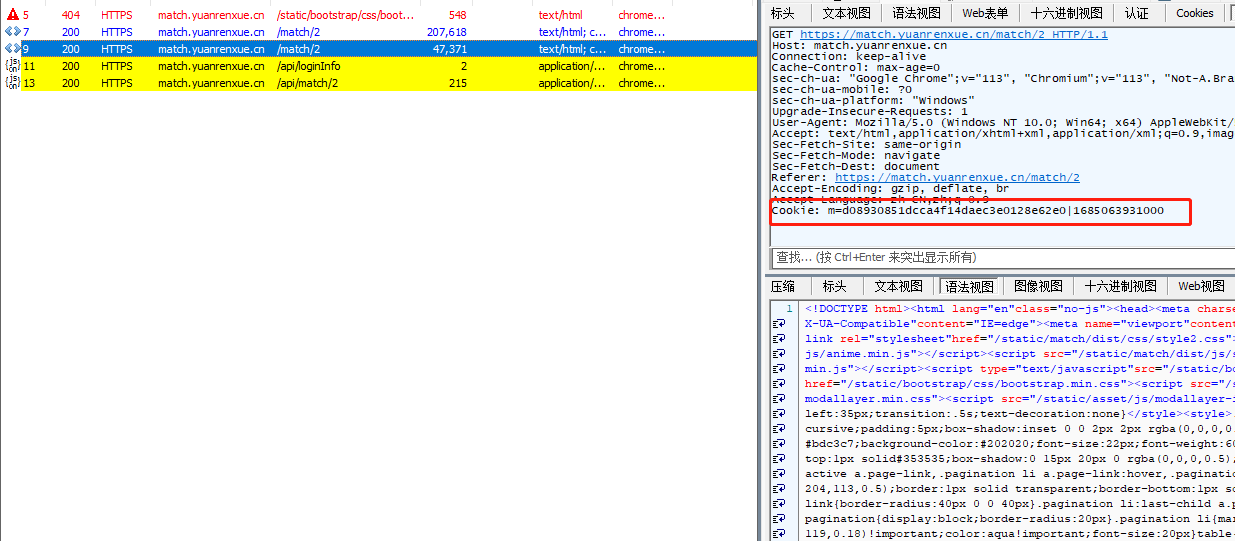

然后我们用fiddler 抓包看看

我们搜索这个cookie的值

有时候可能hook不到值,没关系 点击下一页去hook 不要刷新去hook

发现是从第二请求开始的,所以cookie 大概率是第一个请求哪里生成的 cookie

cookie断点分析

在次之前,我们打开浏览器中去找cookie的生成点。

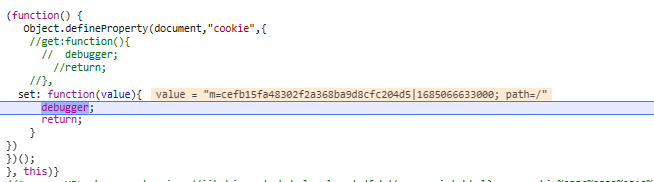

打开脚本 按步追栈追到这个cookie生成的文件中。也就是第一个请求发送的地方

然后我们放开断点。

走到m这个断点的地方。然后向下追栈

然后就找到了m的生成地址了

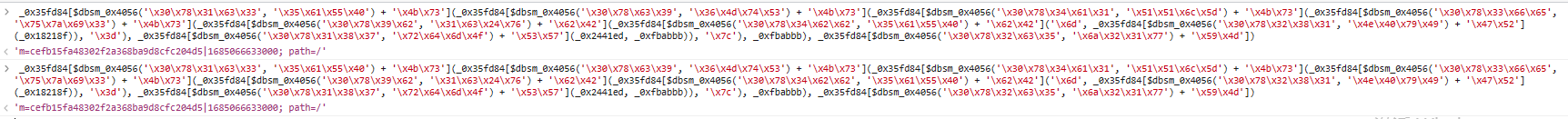

把他们都替换掉

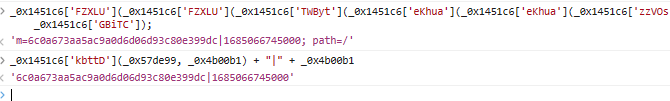

document["cookie"] = _0x1451c6['FZXLU'](_0x1451c6['FZXLU'](_0x1451c6['TWByt'](_0x1451c6['eKhua'](_0x1451c6['eKhua'](_0x1451c6['zzVOs']('\x6d', _0x1451c6['PUMJe'](_0x52509a)), '\x3d'), _0x1451c6['kbttD'](_0x57de99, _0x4b00b1)), '\x7c'), _0x4b00b1),

_0x1451c6['GBiTC']);

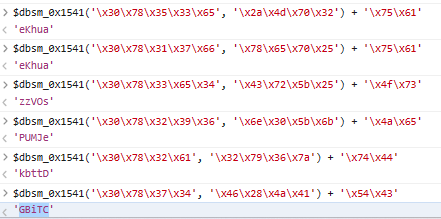

再分解

由此可知

_0x1451c6['kbttD'](_0x57de99, _0x4b00b1) + "|" + _0x4b00b1

'6c0a673aa5ac9a0d6d06d93c80e399dc|1685066745000'

- _0x1451c6['kbttD'](_0x57de99, _0x4b00b1) : cookie

- _0x4b00b1: 时间戳

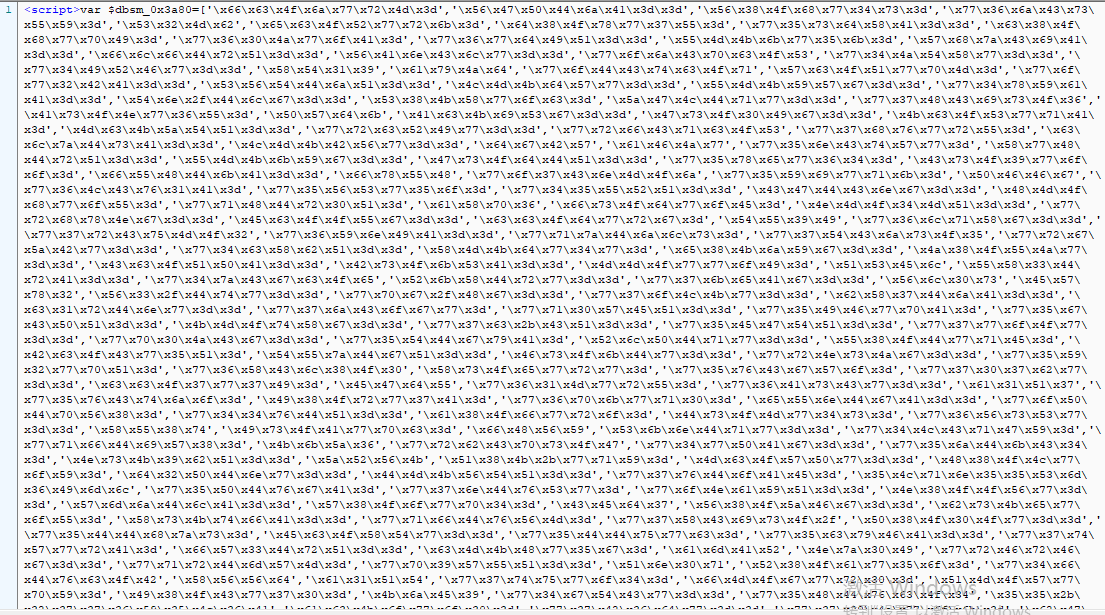

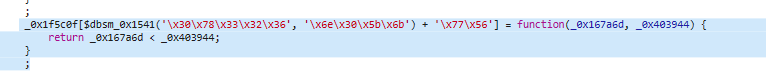

扣代码

====>

可改写成

_0x1f5c0f['uHywV'] = function(_0x167a6d, _0x403944) {

return _0x167a6d < _0x403944;

}

;

后面就是逐步扣代码

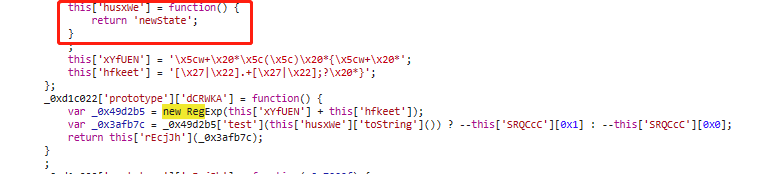

注意

- 扣的时候一定要有耐心

- 注意有坑,正则校验 直接搜索 new Regex

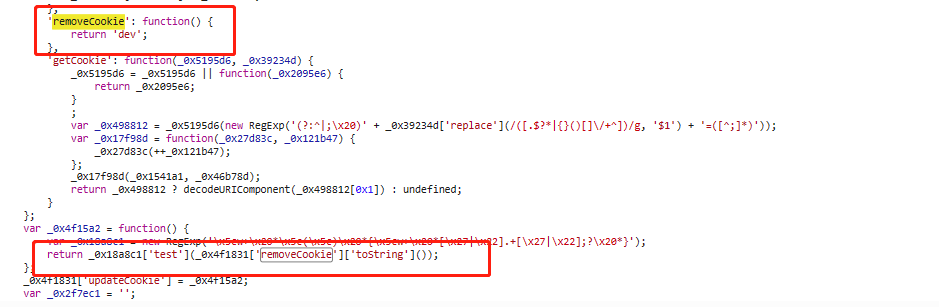

这是文中的两处正则格式化校验 修改成如下

1.. 'removeCookie': function() {return 'dev';},

2. this['husxWe'] = function() {return 'newState';}

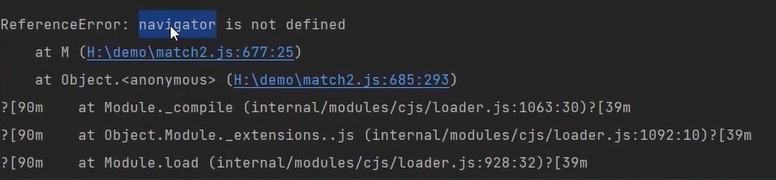

- node 环境定义

var window = global;

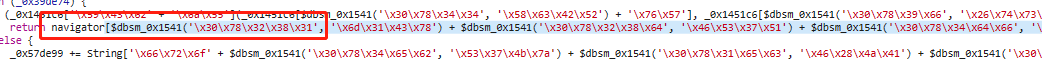

浏览器环境检测 需要定义一个navigator

可见这个是浏览器指纹

有两种解决方案- 直接把这个地方替换成 ''

因为浏览器执行出来的也是空 - 重新伪装navigator 补环境

- 直接把这个地方替换成 ''

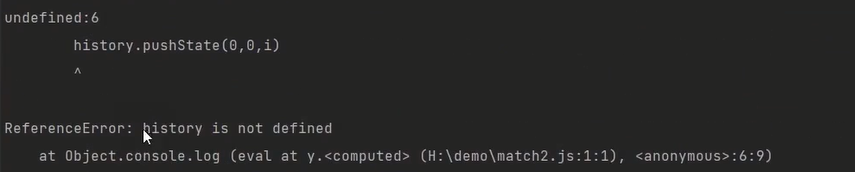

history 未被定义 console.log 被重写

等到最后打印的收会报错

这里也有两种解决方案在最开始的时候定义console.log 把console.log 赋值给另一个值

result = console.log;

- 用console.warn,console.debug (总有一个没被改写)

完成

后面就是缺啥补啥 其实非常麻烦。

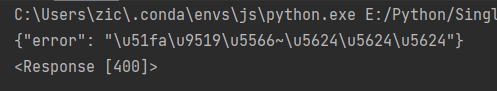

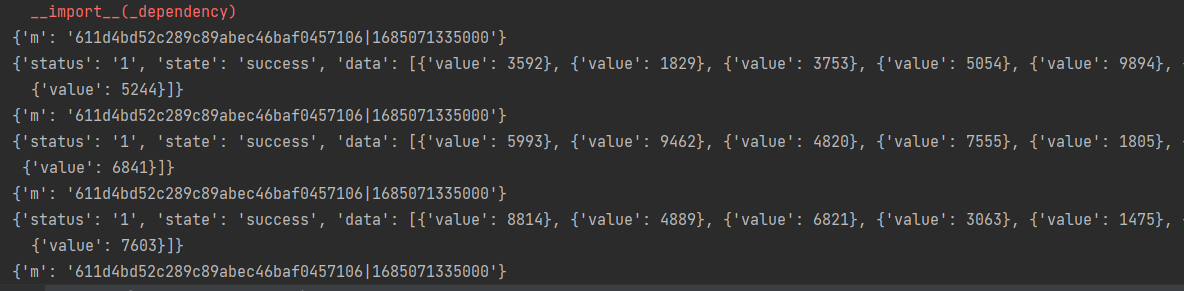

然后补完之后运行我们的代码

成功生成m的值,然后我们丢到python中运行

可以成功运行

JS逆向实战14——猿人学第二题动态cookie的更多相关文章

- JS逆向实战13——某市公共资源交易中心Cookie混淆加密

"本文地址:https://www.cnblogs.com/zichliang/p/17346860.html 目标网站 aHR0cDovL2xkZ2d6eS5obmxvdWRpLmdvdi ...

- JS逆向实战8——某网实战(基于golang-colly)

其实本章算不上逆向教程 只是介绍golang的colly框架而已 列表页分析 根据关键字搜索 通过抓包分析可知 下一页所请求的参数如下 上图标红的代表所需参数 所以其实我们真正需要的也就是Search ...

- JS逆向实战6-- x轴 y轴 过点触验证码

点触验证码是一种常见的反爬手段 解决方案有两种:一种是直接解决,这需要深度学习机器学习等图像处理技术,以大量的数据训练识别模型,最终达到模型足矣识别图片中的文字提示和应该点击的区域之间的对应关系. 这 ...

- JS逆向实战4--cookie——__jsl_clearance_s 生成

分析 网站返回状态码521,从浏览器抓包来看,浏览器一共对此地址请求了三次(中间是设置cookie的过程): 第一次请求:网站返回的响应状态码为 521,响应返回的为经过 混淆的 JS 代码:但是这些 ...

- JS逆向实战3——AESCBC 模式解密

爬取某省公共资源交易中心 通过抓包数据可知 这个data是我们所需要的数据,但是已经通过加密隐藏起来了 分析 首先这是个json文件,我们可以用请求参数一个一个搜 但是由于我们已经知道了这是个json ...

- JS逆向实战9——cookies DES加密混淆

cookie加密 DES 混淆 目标网站:aHR0cHM6Ly90bGNoZW1zaG9wLnlvdXpoaWNhaS5jb20vbWFpbi90ZW5kP05vdGljZUNhdGVJZD0xJk5 ...

- JS逆向实战10——某集团RSA长加密

由于本网站较为特殊 目标网站加密与其他稍有不同 目标网站 68747470733a2f2f65632e6d696e6d6574616c732e636f6d2e636e2f6f70656e2f686f6 ...

- JS逆向实战12——某店 captchaToken 参数 加密

今天爬取的是网站需要模拟登陆 目标网站 aHR0cHM6Ly9wYXNzcG9ydC55aGQuY29tL3Bhc3Nwb3J0L2xvZ2luX2lucHV0LmRv 浏览器抓包分析 随便输入一堆假 ...

- mitmproxy第一次尝试-猿人学第九题

启动 mitmdump -s http_proxy.py -p 9000 替换js代码 # -*- coding: utf-8 -*- import re main_url = 'http://mat ...

- JS逆向实战7-- 某省在线审批网站params 随机生成

参数分析 我们首先通过抓包 发现这个就是我们所需要的数据 然后我们通过fidder 发起请求 结果: 通过我们反复测试 发现这个params的参数是每次请求中都会变化的 断点查找 我们通过 这个t参数 ...

随机推荐

- docker 部署 postgres

1. 打开dockerhub查找postgres版本 地址 https://registry.hub.docker.com/_/postgres/tags 2.复制需要的版本 docker pull ...

- 【分布式技术专题】「分布式技术架构」一文带你厘清分布式事务协议及分布式一致性协议的算法原理和核心流程机制(Paxos篇)

概念简介 Paxos是一种基于消息传递具有高度容错特性的一致性算法,是目前公认的解决分布式一致性问题最有效的算法之一. 发展历史 Paxos算法的发展历史追溯到古希腊,当时有一个名为"Pax ...

- springboot实现验证码功能

实现验证码功能 先在utils包下创建一个ValidateImageCodeUtils.class package com.wfszmg.demo.utils; import javax.imagei ...

- 实现一个CRDT工具库——ORSet

ORSet 这段代码实现了OR-Set,是一种基于版本向量的CRDT,用于实现集合的合并.OR-Set由两个集合add和remove组成,add集合存储添加的元素,remove集合存储删除的元素.每个 ...

- 器学习算法(六)基于天气数据集的XGBoost分类预测

1.机器学习算法(六)基于天气数据集的XGBoost分类预测 1.1 XGBoost的介绍与应用 XGBoost是2016年由华盛顿大学陈天奇老师带领开发的一个可扩展机器学习系统.严格意义上讲XGBo ...

- 推荐三款 Mac 上的理财神器 iCompta、Rublik、UctoX

今天推荐三款理财神器,像个人的话可以使用 iCompta(个人财务管理)一款软件就好了,但有些朋友可能有关注汇率的需求,可以使用 Rublik(汇率动态),还有一些小伙伴可能有自己的公司等原因财务量较 ...

- mongo操作数据库

1.回顾 2.node + mongodb 2.1 安装mongodb 项目中既可以使用mongodb,但是推荐使用mongoose cnpm i mongoose@4 -S 2.2 连接数据库 一定 ...

- python医学病理图片svs装换

SVS文件是什么? 最开始拿到SVS文件一脸懵逼的,这货长这样(在windows下可以用Aperio ImageScope这个开源软件打开): 我现在接触的这种图片的大小一般在60M-1.5G之间,可 ...

- Python GDAL库在Anaconda环境中的配置

本文介绍在Anaconda环境下,安装Python中栅格.矢量等地理数据处理库GDAL的方法. 需要注意的是,本文介绍基于conda install命令直接联网安装GDAL库的方法:这一方法有 ...

- Survivor

Survivor (https://codeforces.com/group/L9GOcnr1dm/contest/422378/problem/F) 血的教训 比较有意思的一个贪心题 简单翻译一下题 ...