CHIMA网络安全攻防大赛经验分享

比赛模式

第一轮:20分钟基础知识赛(50道题)

安全运维,法律法规,linux操作系统等

第二轮:50分钟CTF夺旗(5道题)

题目涵盖

密码学

运用多种工具,如ASCII对照,古典密码,凯撒密码,栅栏密码,BASE64,莫斯解密等等对各类变形加密的符号文字等进行解密,提交答案

WEB题

运用多种工具,设置本地代理抓包、改包,找出Web漏洞,如注入,XSS,文件包含等

安全杂项

流量分析,电子取证,数据分析等

逆向工程

要求使用OD进行反编译,设置断点程序破解

隐写术

题目的flag会隐藏到图片、视频、音频等各类数据载体中,要求选手获取提交)等等内容

第三轮:60分钟攻防混战(前20分钟windows靶机安全加固,后40分钟攻防混战)

安全加固主要是针对操作系统进行安全加固,包括修改端口号,做服务器ipsec安全策略,注册表的修改,隐藏用户的删除,webshell的查杀,防火墙的开启与设置,准备各类补丁包等等

攻防混战则是各战队模拟网络中的黑客,在防守己方服务器的同时要寻找对方的漏洞并攻击对方得分。(主办方提供一台用于生成flag的服务器,只要攻破这个服务器,就会得到一个flag字符串,我们需要找到对方靶机的漏洞,并在对方靶机上执行访问生成flag服务器的命令curl,在比赛平台上提交flag)

CTF常用工具

Burp Suite:抓包攻击工具,非常强大,可以进行包分析、包伪造、包拦截等

Nmap:强大的端口扫描工具,可以探测主机是否在线、主机开了哪些端口、推断主机的操作系统等

CTF常用题库网站

- CTF工具整合库:http://www.ctftools.com/

CTF国内综合练习题库:

- BUGKU:https://ctf.bugku.com/

- xctf题库网站:https://adworld.xctf.org.cn/competition

- 合天网安实验室:http://www.hetianlab.com/CTFrace.html

- 西普实验吧:http://www.shiyanbar.com/ctf/

- I春秋CTF:https://www.ichunqiu.com/

攻防演习效果

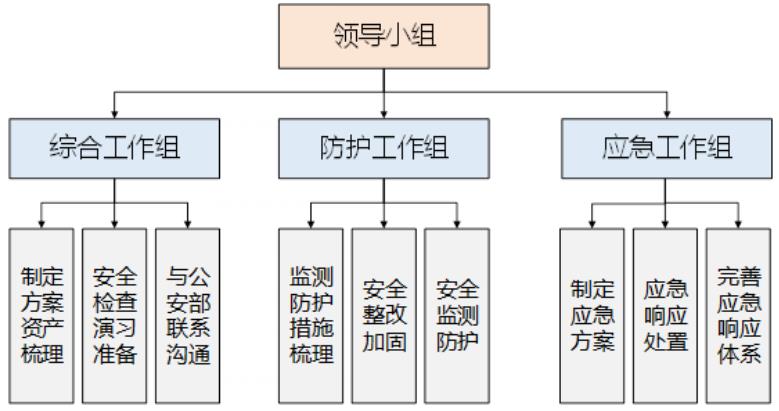

攻防演习工作组

防守工作任务内容

第一阶段:准备阶段

- 网络路径梳理

对目标系统相关的网络访问路径进行梳理,明确系统访问源(包括用户、设备或系统)的类型、位置和途径的网络节点,绘制准确的网络路径图。

- 关联及未知资产梳理

梳理目标系统的关联及未知资产,形成目标系统的关联资产清单、未知资产清单。

- 专项应急预案确认

专项应急预案的梳理,确定应急预案的流程、措施有效,针对应急预案的组织、技术、管理流程内容进行完善,确保能够有效支撑后续演习工作

- 加强安全监测防御体系

梳理当前已有的安全监测和防御产品,对其实现的功能和防御范围进行确定,并根据已梳理的重要资产和网络路径,建立针对性的临时性(租用或借用)或者长久性(购买)的安全监测防御体系

第二阶段:安全自查和整改阶段

- 1、互联网暴露信息检查

互联网敏感信息暴漏将给客户网络安全带来极大的隐患。敏感信息主要有资

产信息、技术方案、网络拓扑图、系统源代码、账号、口令等。可通过技术、

管理和服务等方式开展互联网暴露敏感信息的发现及清理相关工作。

- 2、 互联网资产发现

互联网资产发现服务通过数据挖掘和调研的方式确定资产范围,之后基于IP

或域名进行互联网资产进行扫描发现,通过对发现的资产进行确认,将遗漏的

资产纳入保护范围。

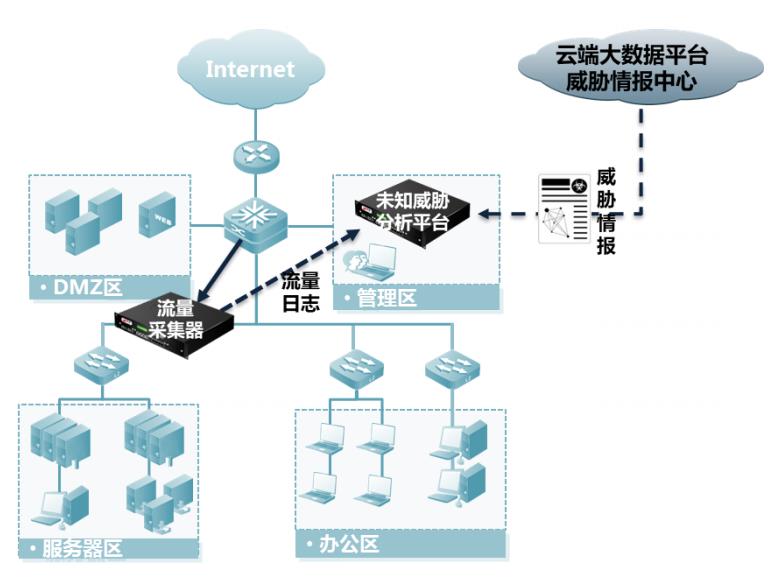

- 3、威胁感知系统部署

威胁感知系统可基于自有的多维度海量互联网数据,进行自动化挖掘与云端

关联分析,提前洞悉各种安全威胁。同时结合部署本地的大数据平台,进行本

地流量深度分析。

- 4、 蜜罐系统部署

互联网资产发现服务通过数据挖掘和调研的方式确定企业资产范围,之后基

于IP或域名进行互联网资产进行扫描发现,通过对发现的资产进行确认,将遗

漏的资产纳入保护范围。

- 蜜罐部署位置

- 5、主机加固实施

在内部业务服务器上安装部署监控服务端,实现网络及系统层攻击拦截,攻

击方式捕获、漏洞发现,漏洞修复,补丁管理,系统加固,访问控制,应用隔

离,威胁感知,系统资源监控,应用性能监控等功能。

- 6、网络安全检查:网络架构评估、网络安全策略检查、网络安全基线检查、安全设备基线检查;

- 7、主机安全检查:操作系统、数据库、中间件安全基线,主机漏洞扫描;

- 8、应用安全检查:应用系统合规性检查、漏洞扫描、渗透测试

9、运维终端安全检查:运维终端安全策略、基线,漏洞扫描

10、日志审计:网络、主机(操作系统、数据库、中间件)、应用、安全设备

针对本次目标系统中网络设备的日志记录进行检查,确认能够对访问和操作行为进行记录;

明确日志开通级别和记录情况,并对未能进行日志记录的情况进行标记,明确改进措施。

- 11、 备份有效性检查:备份策略检查、备份系统有效性检查;

- 12、安全意识培训:针对本次演习参与人员进行安全意识培训,明确演习工作中应注意的安全事项;

- 13、安全整改加固

第三阶段:攻防预演习阶段

攻防预演习是为了在正式演习前,检验安全自查和整改阶段的工作效果以及

防护小组否能顺利开展防守工作,而组织攻击小组对目标系统开展真实的攻击。

通过攻防预演习结果,及时发现目标系统还存在的安全风险,并对遗留(漏)

风险进行分析和整改,确保目标系统在正式演习时,所有发现的安全问题均已

得到有效的整改和处置。

第四阶段:正式护网阶段

各岗位人员各司其职,从攻击监测、攻击分析、攻击阻断、漏洞修复和追踪溯源等方面全面加强演习过程的安全防护效果。

- 1、安全事件实时监测

借助安全防护设备(全流量分析设备、Web防火墙、IDS、IPS、数据库审计

等)开展攻击安全事件实时监测,对发现的攻击行为进行确认,详细记录攻击

相关数据,为后续处置工作开展提供信息。

- 2、事件分析与处置

根据监测到安全事件,协同进行分析和确认。如有必要可通过主机日志、网络设备日志、入侵检测设备日志等信息对攻击行为进行分析,以找到攻击者的源IP地址、攻击服务器IP地址、邮件地址等信息,并对攻击方法、攻击方式、攻击路径和工具等进行分析研判。

- 3、威胁情报共享

对于经过分析已经确认的攻击事件,将攻击事件涉及的IP地址、攻击方式,攻击行为和相关威胁情报等整理后进行共享,可根据提供的IP地址等信息进行针对性的日志或流量查询和分析,判断本地是否发生此类攻击行为,共同打造攻击防护情报网。

- 4、防护总结与整改

总结本次攻防演习各阶段的工作情况,包括组织人员、攻击情况、防守

情况、安全防护措施、监测手段、响应和协同处置等,形成总结报告并向有关

单位汇报。

针对演习结果,对在演习过程中还存在的脆弱点,开展整改工作,进一步提

高目标系统的安全防护能力。

参考

https://bcs.qianxin.com/pdf/0749948417c217f4d86c53db1e3b89cd.pdf

CHIMA网络安全攻防大赛经验分享的更多相关文章

- paddle&蜜度 文本智能较对大赛经验分享(17/685)

引言 我之前参加了一个中文文本智能校对大赛,拿了17名,虽然没什么奖金但好歹也是自己solo拿的第一个比较好的名次吧,期间也学到了一些BERT应用的新视角和新的预训练方法,感觉还挺有趣的,所以在这里记 ...

- 【干货】Kaggle 数据挖掘比赛经验分享(mark 专业的数据建模过程)

简介 Kaggle 于 2010 年创立,专注数据科学,机器学习竞赛的举办,是全球最大的数据科学社区和数据竞赛平台.笔者从 2013 年开始,陆续参加了多场 Kaggle上面举办的比赛,相继获得了 C ...

- Splunk大数据分析经验分享

转自:http://www.freebuf.com/articles/database/123006.html Splunk大数据分析经验分享:从入门到夺门而逃 Porsche 2016-12-19 ...

- Kaggle 数据挖掘比赛经验分享

文章发布于公号[数智物语] (ID:decision_engine),关注公号不错过每一篇干货. 来源 | 腾讯广告算法大赛 作者 | 陈成龙 Kaggle 于 2010 年创立,专注数据科学,机器学 ...

- 【原创经验分享】WCF之消息队列

最近都在鼓捣这个WCF,因为看到说WCF比WebService功能要强大许多,另外也看了一些公司的招聘信息,貌似一些中.高级的程序员招聘,都有提及到WCF这一块,所以,自己也关心关心一下,虽然目前工作 ...

- 【原创经验分享】JQuery(Ajax)调用WCF服务

最近在学习这个WCF,由于刚开始学 不久,发现网上的一些WCF教程都比较简单,感觉功能跟WebService没什么特别大的区别,但是看网上的介绍,就说WCF比WebService牛逼多少多少,反正我刚 ...

- (转)CMOS Sensor的调试经验分享

CMOS Sensor的调试经验分享 我这里要介绍的就是CMOS摄像头的一些调试经验. 首先,要认识CMOS摄像头的结构.我们通常拿到的是集成封装好的模组,一般由三个部分组成:镜头.感应器和图像信号处 ...

- 关于启用 HTTPS 的一些经验分享(二)

转载: 关于启用 HTTPS 的一些经验分享(二) 几天前,一位朋友问我:都说推荐用 Qualys SSL Labs 这个工具测试 SSL 安全性,为什么有些安全实力很强的大厂家评分也很低?我认为这个 ...

- 关于启用 HTTPS 的一些经验分享(一)

转载: 关于启用 HTTPS 的一些经验分享(一) 随着国内网络环境的持续恶化,各种篡改和劫持层出不穷,越来越多的网站选择了全站 HTTPS.就在今天,免费提供证书服务的 Let's Encrypt ...

随机推荐

- bzoj 1072: [SCOI2007]排列perm 状压dp

code: #include <bits/stdc++.h> #define N 1005 using namespace std; void setIO(string s) { stri ...

- 博客系统的使用(typecho、WordPress等等)

一.下载,解压,安装 二.Apache配置虚拟主机,(host文件修改) 三.开启php.ini中pdo类型的扩展适配数据库 四.按照指示页面配置 五.操作控制面板和blog前台

- shell脚本之文件操作

文件测试运算符 文件测试运算符用于检测 Unix 文件的各种属性. 下面最常用的是 -f 参数 来检查是否是文件 #!/bin/bash #start nginx php-fpm list1=&quo ...

- 洛谷 P1083 借教室 题解

P1083 借教室 题目描述 在大学期间,经常需要租借教室.大到院系举办活动,小到学习小组自习讨论,都需要向学校申请借教室.教室的大小功能不同,借教室人的身份不同,借教室的手续也不一样. 面对海量租借 ...

- Pycharm使用技巧:Split Vertically/Horizontally(垂直/水平拆分窗口)

Split Vertically或者Split Horizontally可以把当前编辑窗口垂直或者水平拆分成两个. 使用: 在编辑窗口中打开你要展示的两个文件(如图中的 "郭靖" ...

- 《挑战30天C++入门极限》C++的iostream标准库介绍(2)

C++的iostream标准库介绍(2) 接下来我们继续看一下C++风格的串流控制,C++引入了ostringstream.istringstream.stringstream这三个类,要使用 ...

- MySQL5.7 基础之二

设计范式: 第一范式:字段是原子性 第二范式:存在可用主键 第三范式:任何表都不应该有依赖于其它表非主键的字段 创建数据库.设计数据表 字段:字段名.数据类型.约束(通过键来实现,而键其实可以当做索引 ...

- 独立成分分析 ICA 原理及公式推导 示例

独立成分分析(Independent component analysis) 前言 独立成分分析ICA是一个在多领域被应用的基础算法.ICA是一个不定问题,没有确定解,所以存在各种不同先验假定下的求解 ...

- Control.ImeMode属性简释

在WINFORM中,我们经常遇到如下问题.文本输入框中输入法有时候需要被禁用,或者某些时候全半角输入自动转换.查阅相关资料,现小结如下. (一)Control.ImeMode 属性:获取或设置控件的输 ...

- 在java的Map集合中,怎样更改value的值

版权声明:本文为博主原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接和本声明. 本文链接:https://blog.csdn.net/chenyao1994/article/de ...