H3C交换机端口安全技术之端口隔离的应用

H3C交换机端口安全技术---端口隔离的应用

相信大家所在公司都会有财务部门,普通员工和领导,网络工程师在配置的时候为了安全考虑,会用一些硬件上自身支持的功能区做一些安全措施。为了方便说明需求,我特意画了一张简单拓扑图,以方便我说明。如下图:

需求如下:

1>.VLAN10中的pc无法实现互相访问;(端口隔离技术)

2>.VLAN10中的pc均可以访问共享服务器;(Trunk技术)

3>.VLAN20中的所有pc可以互相访问;(access与trunk技术)

此处试验,我用的是华为交换机配置的,配置过程如下:

注意:我此处将"1楼弱点交换机"的设备名称更改为“SW1”,将“2楼弱点交换机”的设备更改为“SW2”

1楼弱点交换机配置如下:

SW1配置详解:

[Huawei]sysname SW1 #更改设备名称

[SW1]interface GigabitEthernet 0/0/1 #进入接口配置模式

[SW1-GigabitEthernet0/0/1]port link-type access #将该接口链路类型配置成access模式

[SW1-GigabitEthernet0/0/1]quit #退出接口配置模式

[SW1]interface GigabitEthernet 0/0/3

[SW1-GigabitEthernet0/0/3]port link-type access

[SW1-GigabitEthernet0/0/3]quit

[SW1]interface GigabitEthernet 0/0/7

[SW1-GigabitEthernet0/0/7]port link-type access

[SW1-GigabitEthernet0/0/7]quit

[SW1]vlan 10 #创建一个VLAN其ID为10

[SW1-vlan10]description caiwu #对VLAN10进行描述,以便告诉运维人员这个VLAN10是用来干嘛的

[SW1-vlan10]port GigabitEthernet 0/0/1 #将GigabitEthernet 0/0/1 和GigabitEthernet 0/0/3 两个端口加入该VLAN之中。

[SW1-vlan10]port GigabitEthernet 0/0/3

[SW1]display vlan 10 #查看VLAN10的信息

[SW1]interface GigabitEthernet 0/0/2

[SW1-GigabitEthernet0/0/2]port link-type access

[SW1-GigabitEthernet0/0/2]quit

[SW1]interface GigabitEthernet 0/0/4

[SW1-GigabitEthernet0/0/4]port link-type access

[SW1-GigabitEthernet0/0/4]quit

[SW1]vlan 20

[SW1-vlan20]description yuangong

[SW1-vlan20]port GigabitEthernet 0/0/2

[SW1-vlan20]port GigabitEthernet 0/0/4

[SW1-vlan20]quit

[SW1]display vlan 20

[SW1]interface GigabitEthernet 0/0/10

[SW1-GigabitEthernet0/0/10]port link-type trunk #配置链路模式为trunk模式

[SW1-GigabitEthernet0/0/10]port trunk allow-pass vlan all #该trunk口允许所有的VLAN通过

[SW1-GigabitEthernet0/0/10]quit

[SW1]display vlan 10 to 20 #显示VLAN10 到20之间所有的VLAN信息,我们仅仅创建了2个VLAN,所以我们应该只能看到2个VLAN信息哟!

--------------------------------------------------------------------------------

U: Up; D: Down; TG: Tagged; UT: Untagged;

MP: Vlan-mapping; ST: Vlan-stacking;

#: ProtocolTransparent-vlan; *: Management-vlan;

-------------------------------------------------------------------------------- VID Type Ports

--------------------------------------------------------------------------------

10 common UT:GE0/0/1(U) GE0/0/3(U) GE0/0/7(U)

TG:GE0/0/10(U)

20 common UT:GE0/0/2(U) GE0/0/4(U)

TG:GE0/0/10(U) VID Status Property MAC-LRN Statistics Description

--------------------------------------------------------------------------------

10 enable default enable disable caiwu

20 enable default enable disable yuangong

[SW1]

[SW1]interface GigabitEthernet 0/0/7

[SW1-GigabitEthernet0/0/7]port-isolate enable #启用端口隔离功能,注意的是,只有开启该功能的的端口不能互相访问,换句话说就是,在同一个VLAN中如果有一个端口没有开启该服务,还是可以访问这个端口的IP哟,如果你讲那个能访问的端口也启用该功能的那就不能互相访问啦!

[SW1-GigabitEthernet0/0/7]quit

[SW1]interface GigabitEthernet 0/0/1

[SW1-GigabitEthernet0/0/1]port-isolate enable

[SW1-GigabitEthernet0/0/1]quit

[SW1]interface GigabitEthernet 0/0/3

[SW1-GigabitEthernet0/0/3]port-isolate enable

[SW1-GigabitEthernet0/0/3]quit

2楼弱点交换机配置如下:

SW2配置详解:

[Huawei]sysname SW2

[SW2]interface Ethernet 0/0/5

[SW2-Ethernet0/0/5]port link-type access

[SW2-Ethernet0/0/5]quit

[SW2]interface Ethernet 0/0/6

[SW2-Ethernet0/0/6]port link-type access

[SW2-Ethernet0/0/6]quit

[SW2]vlan 10

[SW2-vlan10]description caiwu

[SW2-vlan10]port Ethernet 0/0/5

[SW2-vlan10]quit

[SW2]vlan 20

[SW2-vlan20]description yuangong

[SW2-vlan20]port Ethernet 0/0/6

[SW2-vlan20]quit

[SW2]interface Ethernet 0/0/10

[SW2-Ethernet0/0/10]port link-type trunk

[SW2-Ethernet0/0/10]port trunk allow-pass vlan all

[SW2-Ethernet0/0/10]quit

[SW2]display vlan 10 to 20

--------------------------------------------------------------------------------

U: Up; D: Down; TG: Tagged; UT: Untagged;

MP: Vlan-mapping; ST: Vlan-stacking;

#: ProtocolTransparent-vlan; *: Management-vlan;

-------------------------------------------------------------------------------- VID Type Ports

--------------------------------------------------------------------------------

10 common UT:Eth0/0/5(U)

20 common UT:Eth0/0/6(U) VID Status Property MAC-LRN Statistics Description

--------------------------------------------------------------------------------

10 enable default enable disable caiwu

20 enable default enable disable yuangong

[SW2]

测试结果如下:

“总经理电脑”测试结果如下:

PC>ping 192.168.10.3 Ping 192.168.10.3: 32 data bytes, Press Ctrl_C to break

From 192.168.10.1: Destination host unreachable

From 192.168.10.1: Destination host unreachable

From 192.168.10.1: Destination host unreachable

From 192.168.10.1: Destination host unreachable

From 192.168.10.1: Destination host unreachable PC>ping 192.168.10.7 Ping 192.168.10.7: 32 data bytes, Press Ctrl_C to break

From 192.168.10.1: Destination host unreachable

From 192.168.10.1: Destination host unreachable

From 192.168.10.1: Destination host unreachable

From 192.168.10.1: Destination host unreachable

From 192.168.10.1: Destination host unreachable PC>ping 192.168.10.5 Ping 192.168.10.5: 32 data bytes, Press Ctrl_C to break

From 192.168.10.5: bytes=32 seq=1 ttl=128 time=31 ms

From 192.168.10.5: bytes=32 seq=2 ttl=128 time=16 ms

From 192.168.10.5: bytes=32 seq=3 ttl=128 time=32 ms

From 192.168.10.5: bytes=32 seq=4 ttl=128 time=31 ms

From 192.168.10.5: bytes=32 seq=5 ttl=128 time=62 ms --- 192.168.10.5 ping statistics ---

5 packet(s) transmitted

5 packet(s) received

0.00% packet loss

round-trip min/avg/max = 16/34/62 ms PC>

“普通员工电脑_2”测试结果如下:

PC>ping 192.168.20.4 Ping 192.168.20.4: 32 data bytes, Press Ctrl_C to break

From 192.168.20.4: bytes=32 seq=1 ttl=128 time=31 ms --- 192.168.20.4 ping statistics ---

1 packet(s) transmitted

1 packet(s) received

0.00% packet loss

round-trip min/avg/max = 31/31/31 ms PC>ping 192.168.20.2 Ping 192.168.20.2: 32 data bytes, Press Ctrl_C to break

From 192.168.20.2: bytes=32 seq=1 ttl=128 time<1 ms --- 192.168.20.2 ping statistics ---

1 packet(s) transmitted

1 packet(s) received

0.00% packet loss

round-trip min/avg/max = 0/0/0 ms PC>ping 192.168.20.6 Ping 192.168.20.6: 32 data bytes, Press Ctrl_C to break

From 192.168.20.6: bytes=32 seq=1 ttl=128 time=46 ms --- 192.168.20.6 ping statistics ---

1 packet(s) transmitted

1 packet(s) received

0.00% packet loss

round-trip min/avg/max = 46/46/46 ms PC>ipconfig Link local IPv6 address...........: fe80::5689:98ff:fecf:488

IPv6 address......................: :: / 128

IPv6 gateway......................: ::

IPv4 address......................: 192.168.20.2

Subnet mask.......................: 255.255.255.0

Gateway...........................: 0.0.0.0

Physical address..................: 54-89-98-CF-04-88

DNS server........................:

PC>

H3C配置注意事项:

配置端口隔离部分:

需要在放行的端口配置:

[SW2-Ethernet0/0/5]port-isolate uplink-port

在不放行的端口配置:

[SW1-GigabitEthernet0/0/1]port-isolate enable

配置trunk部分:

[SW2-Ethernet0/0/10]port link-type trunk

[SW2-Ethernet0/0/10]port trunk permit vlan all

下面让我们一起看一下H3C配置过程:

交换机端口安全技术

【实验目的】

l 掌握802.1X的基本配置

l 掌握端口隔离的基本配置

l 掌握端口绑定技术基本配置

【实验要求】

根据要求为交换机配置相应的端口安全技术

【实验设备】

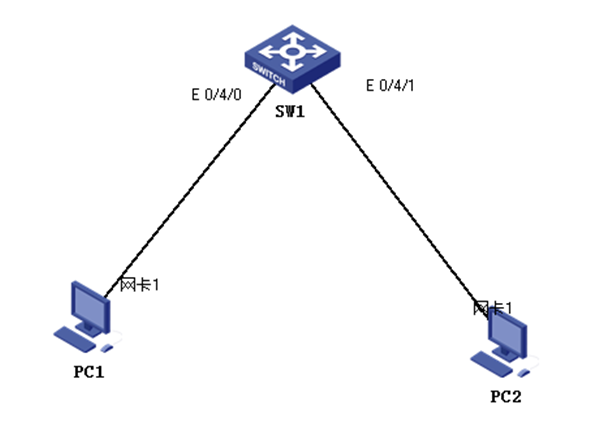

交换机一台、PC机两台、网线两根、console线

【实验拓扑】

【实验过程】

一、配置802.1X

1、IP地址规划

|

设备名称 |

IP地址 |

|

PC1 |

192.168.1.1 |

|

PC2 |

192.168.1.2 |

2、实验之前先测试网络的连通性

3、在交换机上启用802.1X协议并创建本地用户

[SW1]dot1x

[SW1]dot1x interface e0/4/0 e0/4/1

[SW1]local-user h3cne

[SW1-luser-h3cne]service-type lan-access

[SW1-luser-h3cne]password simple h3cse

[SW1-luser-h3cne]qu

[SW1]

4、验证 配置完成后,再检查一下网络的连通性,测试结果应该是不通的。

二、配置端口隔离

1、IP地址规划

|

设备名称 |

IP地址 |

|

PC1 |

192.168.1.1 |

|

PC2 |

192.168.1.2 |

2、在交换机上启用端口隔离,设置端口E0/4/0和E0/4/1为隔离组成员,端口E0/4/7为隔离组的上行端口

[SW1]interface e0/4/0

[SW1-Ethernet0/4/0]port-isolate enable

[SW1-Ethernet0/4/0]qu

[SW1]interface e0/4/1

[SW1-Ethernet0/4/1]port-isolate enable

[SW1-Ethernet0/4/1]qu

[SW1]interface e0/4/7

[SW1-Ethernet0/4/7]port-isolate uplink-port

[SW1-Ethernet0/4/7]qu

[SW1]

3、显示隔离组信息

4、测试网络的连通性,结果应该是不通的。

三、配置端口绑定

1、IP地址规划

|

设备名称 |

IP地址 |

|

PC1 |

192.168.1.1 |

|

PC2 |

192.168.1.2 |

2、在交换机上启用端口绑定,设置端口e/4/0与PC1的MAC地址绑定,端口e/4/1与PC2的MAC地址绑定。

[SW1]interface e0/4/0

[SW1-Ethernet0/4/0]user-bind ip-addr 192.168.1.1 mac-address 0010-233D-5695

[SW1-Ethernet0/4/0]qu

[SW1]interface e0/4/1

[SW1-Ethernet0/4/1]user-bind ip-addr 192.168.1.2 mac-address 0013-728E-4751

[SW1-Ethernet0/4/1]qu

3、测试网络的连通性,测试结果应该是不通

【思考拓展】

在实验一 配置802.1X中,使用交换机内置的本地服务器对用户进行了本地认证。可不可以不再交换机上配置用户名、密码等信息,而对用户进行认证?

根据隔离组信息可以看出E/4/0和e/4/1在隔离组中,E0/4/7为上行端口

H3C交换机端口安全技术之端口隔离的应用的更多相关文章

- 详解H3C交换机“端口安全”功能

以下内容摘自正在全面热销的最新网络设备图书“豪华四件套”之一——<H3C交换机配置与管理完全手册>(第二版)(其余三本分别是:<Cisco交换机配置与管理完全手册>(第二版). ...

- H3C交换机端口链路聚合

H3C交换机端口链路聚合 以太网链路聚合 -- 以太网链路聚合配置命令 -- lacp system-prioritylacp system-priority命令用来配置系统的LACP优先级.undo ...

- STP根交换机,指定端口,根端口,阻塞端口

STP判断各交换机端口(指定端口:DP;根端口:RP;阻塞端口:AP) 判断步骤: 1.选举根交换机: 判断对象:所有运行STP协议的交换机中选出一个; 判断依据:交换机中选择网桥ID值(交换机优先级 ...

- [CISCO] 交换机间链路聚合端口聚合

[CISCO] 交换机间链路聚合端口聚合 一.Introduction 端口通道( port channel ) 是一种聚合多个物理接口 ( that ) 创建一个逻辑接口.你可以捆扎( bundle ...

- H3C交换机配置

h3c 交换机的配置命令 通过 console 连接到交换机 交换机所使用的 console 接口看上去像是一个普通的 RJ45 网卡接口,但是并不能使用普通的网线与 PC 连接 ^_^ .它要通过 ...

- H3C交换机S5500划分VLAN

好记性不如烂笔头! H3C交换机S5500划分VLAN 将H3C S5500换机现在需要分三网段,分别是VLAN14,VLAN15,VLAN16,交换机中默认全部口是VLAN1. H3 ...

- H3C交换机配置命令(收集)

1:配置登录用户,口令等 <H3C> //用户直行模式提示符,用户视图 <H3C>system-view //进入配置视图 [ ...

- CentOS6.5下搭建LAMP+FreeRadius+Daloradius Web管理和TP-LINK路由器、H3C交换机连接,实现,上网认证和记账功能

什么是RADIUS服务: RADIUS:(Remote Authentication Dial In User Service)中文名为远程用户拨号认证服务,简称RADIUS,是目前应用最广泛的AAA ...

- H3C交换机流量镜像

今天需要对交换机进行本地流量镜像,在此记录: 交换机:H3C S5120 配置本地端口镜像时,用户首先要创建一个本地镜像组,然后为本地镜像组配置源端口和目的端口. 表1-1 配置本地端口镜像 操作 命 ...

随机推荐

- html 空白汉字占位符

在爬取京东评论时,复制html内容,发现文本中有些空格的宽度没见过.后来用htmlParser解析html页面时,发现这些空格都被替换为 . 12288是Unicode编码,&#表示宋体,&a ...

- Alpha冲刺随笔集

作业地址 项目名称:高校实验室信息化管理系统 团队成员 学号 姓名 031602636 许舒玲 031602237 吴杰婷 031602220 雷博浩 031602634 吴志鸿 181600107 ...

- Install odoo 11(10) on centos7

https://www.odoo.com/documentation/11.0/setup/install.html https://nightly.odoo.com/ https://www.odo ...

- WebLogic: 内存溢出

每次部署完项目,重启Weblogic服务,总是遇到java.lang.OutOfMemoryError: PermGen space,其实物理内存也是够的,当时的解决方法就是多重启几次Weblogic ...

- Linux:cut命令详解

cut 文件内容查看 显示行中的指定部分,删除文件中指定字段 显示文件的内容,类似于下的type命令. 说明 该命令有两项功能,其一是用来显示文件的内容,它依次读取由参数file所指明的文件,将它们的 ...

- Linux大页内存管理等---菜鸟初学

1. 查看linux的内存情况: free -m 2. 查看是否开启大页的方法: cat /proc/meminfo |grep -i HugePage AnonHugePages: 276480 k ...

- python之Counter类:计算序列中出现次数最多的元素

Counter类:计算序列中出现次数最多的元素 from collections import Counter c = Counter('abcdefaddffccef') print('完整的Cou ...

- hibernate 中文文档

转载:http://blog.csdn.net/kevon_sun/article/details/42850387 Hibernate Annotations 参考文档 3.2.0 CR1 目录 前 ...

- day11 内置函数

特殊算数运算 计算整数的和 l = [1,2,3,4,5] print(sum(l)) 除法运算,然后取余 在做页面的时候可以根据数据量分页的时候使用 print(divmod(10,3)) # (3 ...

- Git储藏与恢复

cd /f cd android git status echo 'shoping' >> 4 //修改内容 git status git stash //git储藏 git status ...